2017-2018-2 20179204《网络攻防实践》第十一周学习总结 SQL注入攻击与实践

第1节 研究缓冲区溢出的原理,至少针对两种数据库进行差异化研究

1.1 原理

在计算机内部,输入数据通常被存放在一个临时空间内,这个临时存放的空间就被称为缓冲区,缓冲区的长度事先已经被程序或者操作系统定义好了。向缓冲区内填充数据,如果数据的长度很长,超过了缓冲区本身的容量,那么数据就会溢出存储空间,而这些溢出的数据还会覆盖在合法的数据上,这就是缓冲区和缓冲区溢出的道理。

参见这篇博客缓冲区溢出攻击

1.2 oracle数据库

1.3 mysql数据库

MySQL是一款开放源代码关系型数据库系统。

MySQL包含的mysql_real_connect()函数不充分检查用户提供的参数值,本地或远程攻击者可以利用这个漏洞进行缓冲区溢出攻击,可能用来破坏数据库或执行任意指令。

攻击者可以利用SQL注入攻击,或者可上传恶意脚本到服务器上,通过传递超长的字符串作为mysql_real_connect()函数参数,可触发溢出,精心构建提交数据可能以数据库进程权限在系统上执行任意指令。

第2节 针对不同数据类型,研究SQL注入点的发现与注入技术

根据注入时提交的变量参数类型,SQL注入点有不同的分类,不同的注入点,其注入时需要注意的事项也有所不同。按提交参数类型,SQL注入点主要分为下面3种:

2.1 数字型注入点

形如“http://****?ID=55”,这类注入的参数是“数字”,因此称为“数字型注入点”。

此类注入点提交的SQL语句,其原形大致为:

Select * from 表名 where 字段=55当我们提交注入参数为“http://****?ID=55 And[查询条件]”时,向数据库提交的完整 SQL 语句为:

Select * from 表名 where 字段=55 And [查询条件]2.2 字符型注入点

形如“http://****?Class=日期”这类注入的参数是“字符”,因此称为“字符型”注入点。

此类注入点提交的 SQL 语句,其原形大致为:

select * from 表名 where 字段='日期'当我们提交注入参数为“http://****Class=日期 And[查询条件]时,向数据库提交的完整 SQL 语句为”:

select * from 表名 where 字段='日期' and [查询条件]2.3 搜索型注入点

这是一类特殊的注入类型。这类注入主要是指在进行数据搜索时没过滤搜索参数,一般在链接地址有“keyword=关键字”,有的不显示的链接地址,而是直接通过搜索框表单提交。

此类注入点提交的 SQL 语句,其原形大致为:

select * from 表名 where 字段 like '%关键字%'当我们提交注入参数为“keyword='and[查询条件] and '%'=',则向数据库提交的完事SQL语句为:

select * from 表名 where 字段 like '%' and [查询条件] and '%'='%'

第3节 研究缓冲区溢出的防范方法,至少针对两种编程语言进行差异化研究

缓冲区溢出攻击一直以来都是黑客攻击的主要手段,其原因很大程度上取决于C或C++程序中的许多存在缓冲区溢出漏洞的函数。这些漏洞导致缓冲区溢出相对于其他攻击方式容易实现。缓冲区溢出攻击, 轻者可导致计算机系统的混乱,重启或死机,更加严重的会使攻击者有机会得到被攻击主机的超级权限, 从而控制主机,执行一些破坏行为。如:偷取重要资料,查看内部保密信息,篡改重要文件,删除有用的数据等等。但由于攻击者取得了被攻击主机的超级权限,他可以删除这台主机活动日志中的记录,使得他能够长期控制这台主机而且还不会被机主发现。

3.1 C语言

3.2 C++语言

第4节 至少使用两种数据库注入攻击工具

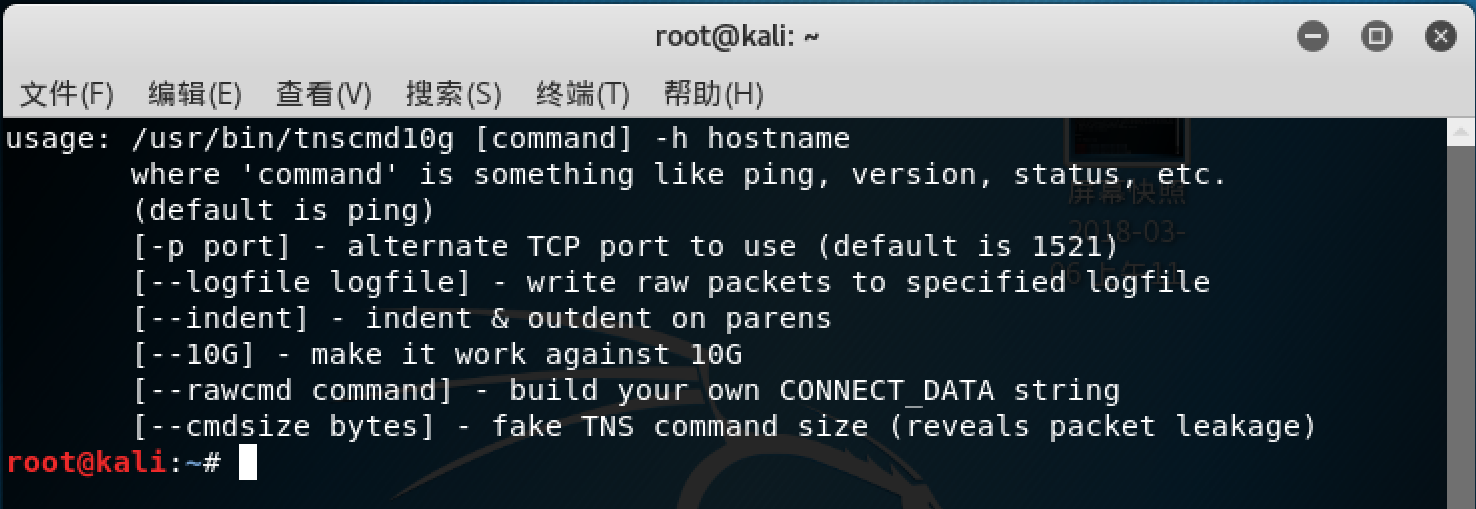

4.1 tnscmd10g

允许我们向Oracle数据库中注入命令

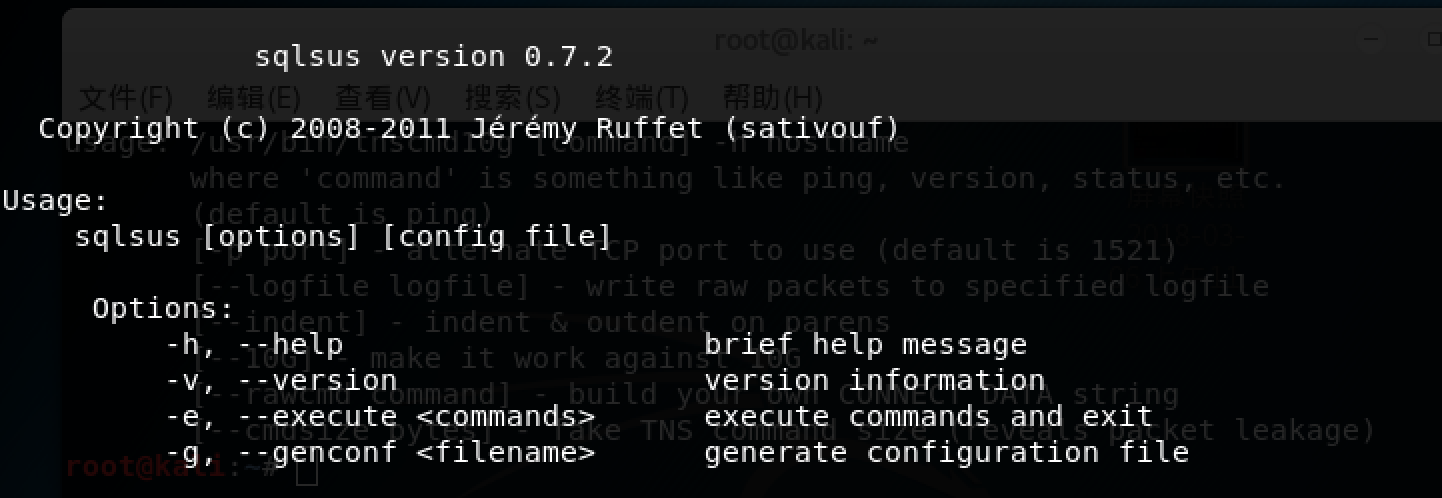

4.2 Sqlsus

sqlsus是一个开放源代码的MySQL注入和接管工具,sqlsus使用perl编写,基于命令行界面。sqlsus可以获取数据库结构,注入你自己的SQL语句,从服务器下载文件,爬行web站点可写目录,上传和控制后门,克隆数据库等等。最好用的两点就是注射获取数据速度非常快,另一个最大的特点就是自动搜索可写目录。

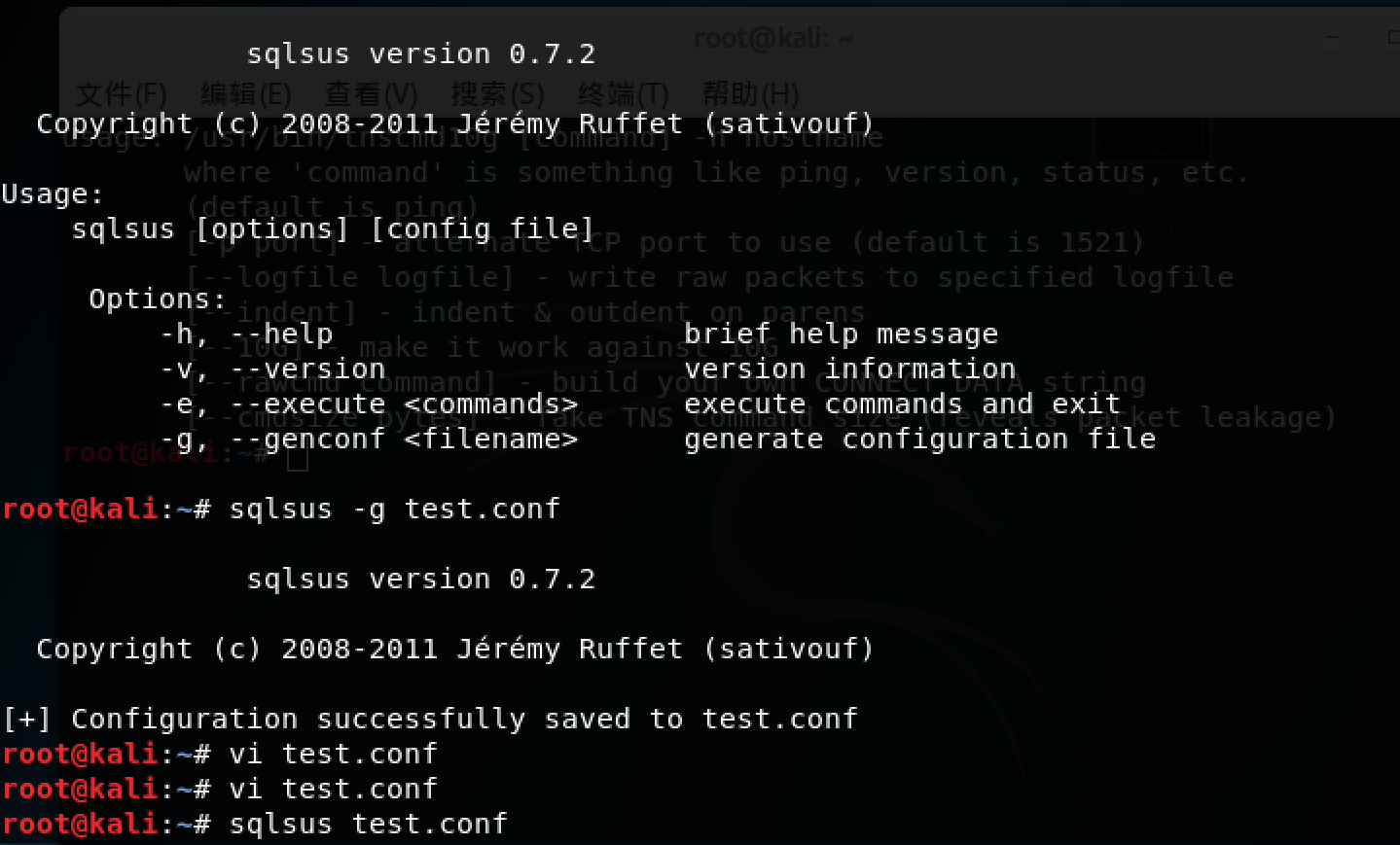

生成配置文件

编辑配置文件

修改 our $url_start = "":写入地址

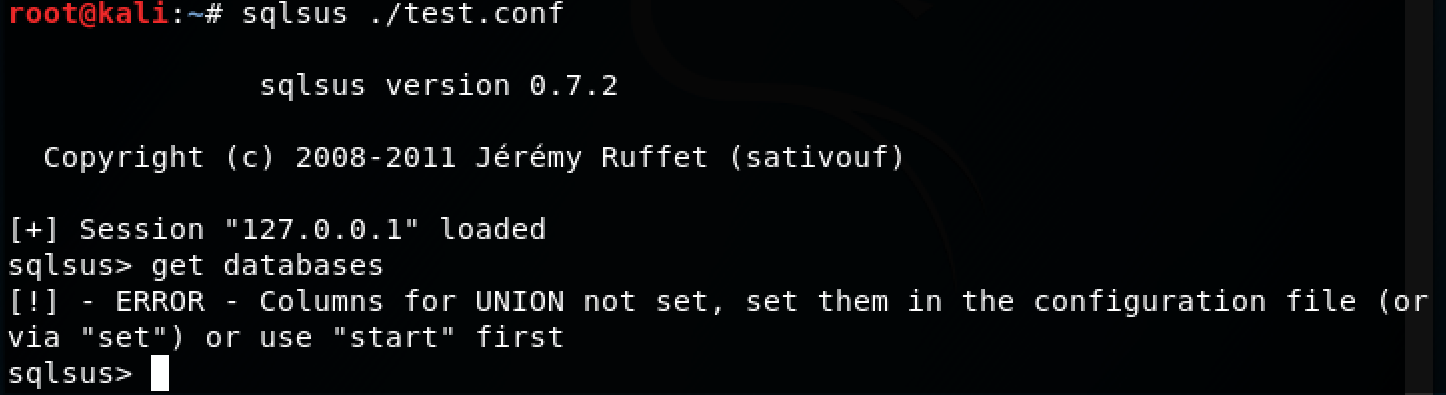

启动并且测试`sqlsus test.conf`

获取数据库数据

查看全部数据库名字

sqlsus > get database

4.3 Sqlninja

在sql注入方面一直尊sqlmap为神奇,但sqlninja也有自己的特点。Sqlninja是一款perl编写的一个专门针对Microsoft SQL.Server的sql注入工具,它侧重于获得一个shell。

sqlninja的优点如下:

1)一个专门针对Microsoft SQL.Server的sql注入工具

2)可找到远程SQL服务器的标志和特征(版本、用户执行的查询、用户特权、xp-cmdshell的可用性、身份验证模式等)

3)“sa”口令的强力攻击

4)如果找到口令后,就将特权提升为“sa”

5)如果原始的xp——cmdshell被禁用后,就创建一个定制的xp_shell

6)使用纯粹的ASCII GET/POST请求来上载netcat.exe程序(以及其他任何可执行的程序),因此并不需要FTP连接。

7)为了找到目标网络的防火墙所允许的端口,可以实施针对目标SQL服务器的TCP/UDP端口扫描。

8)逃避技术,这是为了使注入式代码“模糊”不清,并且混淆/绕过基于签名的IPS和应用层防火墙。

9)采用“盲目执行”攻击模式,在其他模式失效时,可以用于发布命令并执行诊断。

10)在sqlninja生成的SQL代码上,执行的是自动化的URL编码,这使得用户可以更精细地控制漏洞利用的字符串。

11)如果得到权限为sa,可以结合msf进一步对目标主机进行渗透。

sqlninja的参数很少

-m 指定攻击模式,有以下几个

1)t/test 测试连接是否是注入点

2)f/fingerprint 指纹识别,判断用户,数据库,xp_cmdshell是否能用等等

3)b/bruteforce 暴力破解sa密码,可以-w指定字典,也可以不适用字典,这样sqlninja就会自己穷举

4)e/escalation 提权用,必须用-p指定sa的password,成功就会把当前数据库用户加入到sa组里面

5)x/resurrectxp 尝试恢复xp_cmdshell

6)u/upload 使用get和post上传二进制文件,-p可以指定sa的password,-g表示只生成上传文件,但并不上传

7)s/dirshell 获取目标主机的shell

8)k/backscan 查看开放的目标端口

9)r/revshell 反弹会一个shell,和dirshell相反

10)d/dnstunnel 指定使用dns作为传输通道,可用-p可以指定sa的password,为什么有这个模式,因为可能服务器连接icmp都禁止。同样,想要使用这个模式得先用upload模式上传dnstun.exe

11)i/icmpshell 当dirshell和revshell都失败的情况下,可以用这个模式把shell藏在icmp里,但是先要上传icmpsh.exe

12)-f<file> 指定配置文件,sqlninja没有类似sqlmap的“-u”参数,注入网址是写在配置文件里的,默认是sqlninja.conf

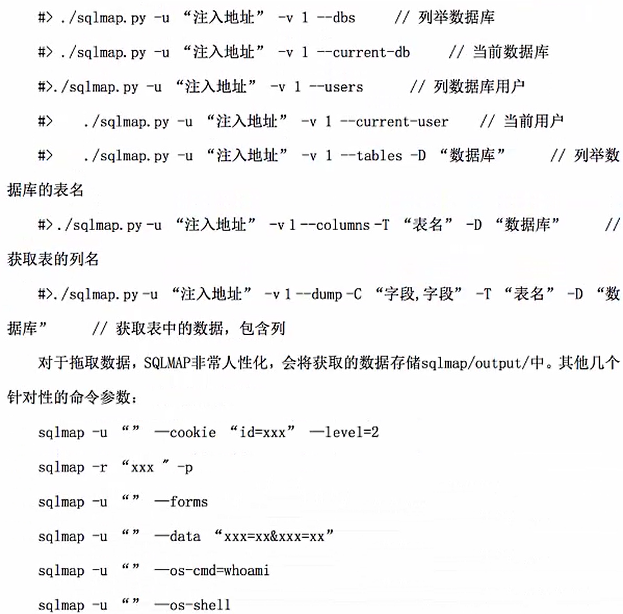

4.4 Sqlmap

Sqlmap是一个开源的渗透测试工具,它主要用于自动化地侦测和实施SQL注入攻击以及渗透数据库服务器。Sqlmap配有强大的侦测引擎,适用于高级渗透测试用户,不仅可以获得不同数据库的指纹信息,哈可以从数据库中提取数据,此外还能够处理潜在的文件系统以及通过带外数据连接执行系统命令等。

2017-2018-2 20179204《网络攻防实践》第十一周学习总结 SQL注入攻击与实践的更多相关文章

- 2017-2018-2 20179205《网络攻防技术与实践》第十一周作业 SQL注入攻击与实践

<网络攻防技术与实践>第十一周作业 SQL注入攻击与实践 1.研究缓冲区溢出的原理,至少针对两种数据库进行差异化研究 缓冲区溢出原理 在计算机内部,输入数据通常被存放在一个临时空间内, ...

- 网络对抗课题4.3.1 SQL注入原理与实践

网络对抗课题4.3.1 SQL注入原理与实践 原理 SQL注入漏洞是指在Web应用对后台数据库查询语句处理存在的安全漏洞.也就是,在输入字符串中嵌入SQL指令,在设计程序中忽略对可能构成攻击的特殊字符 ...

- 【渗透攻防WEB篇】SQL注入攻击初级

前言不管用什么语言编写的Web应用,它们都用一个共同点,具有交互性并且多数是数据库驱动.在网络中,数据库驱动的Web应用随处可见,由此而存在的SQL注入是影响企业运营且最具破坏性的漏洞之一,这里我想问 ...

- 【web渗透技术】渗透攻防Web篇-SQL注入攻击初级

[web渗透技术]渗透攻防Web篇-SQL注入攻击初级 前言不管用什么语言编写的Web应用,它们都用一个共同点,具有交互性并且多数是数据库驱动.在网络中,数据库驱动的Web应用随处可见,由此而存在的S ...

- 2018面向对象程序设计(Java)第4周学习指导及要求

2018面向对象程序设计(Java) 第4周学习指导及要求(2017.9.19-2017.9. 26) 学习目标 掌握类与对象的基础概念,理解类与对象的关系: 掌握对象与对象变量的关系: 掌握预定 ...

- 【渗透攻防Web篇】SQL注入攻击高级

前言 前面我们学习了如何寻找,确认,利用SQL注入漏洞的技术,本篇文章我将介绍一些更高级的技术,避开过滤,绕开防御.有攻必有防,当然还要来探讨一下SQL注入防御技巧. 目录 第五节 避开过滤方法总结 ...

- 2018面向对象程序设计(Java)第18周学习指导及要求

2018面向对象程序设计(Java) 第18周学习指导及要求(2018.12.27-2018.12.30) 学习目标 (1) 综合掌握java基本程序结构: (2) 综合掌握java面向对象程序设 ...

- 2018面向对象程序设计(Java)第17周学习指导及要求

2018面向对象程序设计(Java)第17周学习指导及要求(2018.12.20-2018.12.23) 学习目标 (1) 掌握线程同步的概念及实现技术: (2) Java线程综合编程练习 学习资 ...

- 2018面向对象程序设计(Java)第16周学习指导及要求

2018面向对象程序设计(Java)第16周学习指导及要求(2018.12.13-2018.12.16) 学习目标 (1) 掌握线程概念: (2) 掌握线程创建的两种技术: (3) 理解和掌握线程 ...

随机推荐

- SQL Server中Table字典数据的查询SQL示例代码

SQL Server中Table字典数据的查询SQL示例代码 前言 在数据库系统原理与设计(第3版)教科书中这样写道: 数据库包含4类数据: 1.用户数据 2.元数据 3.索引 4.应用元数据 其中, ...

- ES6学习(一):数值的扩展

chapter06 数值的扩展 6.1 二进制和八进制 二进制 前缀 0b 或者 0B 八进制 前缀 0o 或者 0O 6.2 Number.isFinite() Number.isNaN() 原先这 ...

- oracle数据库删除表时遇见需要解锁问题

今天在进行数据清空时,不注意把表锁住了,记录一下解锁过程. 第一步执行 select t2.username,t2.sid,t2.serial#,t2.logon_time from v$locked ...

- 十一、MySQL 插入数据

MySQL 插入数据 MySQL 表中使用 INSERT INTO SQL语句来插入数据. 你可以通过 mysql> 命令提示窗口中向数据表中插入数据,或者通过PHP脚本来插入数据. 语法 以下 ...

- CentOS6 x86_64最小化安装优化脚本

#!/bin/bash #centos6. x86_64系统最小化安装优化脚本 #系统基础优化,建议以root运行 if [ $USER != "root" ];then echo ...

- mysql面试题:字段中@之前字符相同且大于等于2条的所有记录

公司发了一张面试题给我,题目如下: 在test数据库中有个flow_user表,找出email字段中@之前字符相同且大于等于2条的所有记录 答案: select substring_index(`em ...

- 在virtualBox中打开vdi(转载)

在VirtualBox中启动“新建虚拟机”向导.第一步,输入名称“ubuntu”,选择系统类型为“Linux 2.6”.第二步,内存大小默认是256MB,不变.第三步,虚拟硬盘,点击按钮“现有”,在新 ...

- Codeforces Round #464 (Div. 2) E. Maximize!

题目链接:http://codeforces.com/contest/939/problem/E E. Maximize! time limit per test3 seconds memory li ...

- P1101 单词方阵

题目描述 给一 n \times nn×n 的字母方阵,内可能蕴含多个"yizhong"单词.单词在方阵中是沿着同一方向连续摆放的.摆放可沿着 88 个方向的任一方向,同一单词摆放 ...

- TI C6000优化手册——让代码看起来像钉子

DSP芯片的出现,是为了解决大量的数字运算问题.通过集成专用的加法器.乘法器.地址产生器.复杂逻辑等硬件单元,DSP能实现比普通单片机更快速的数字运算,使处理器更适用于实时性高.复杂度强的处理场合.也 ...