polkit(ploicykit)特权提升漏洞解决方案

一、【概述】

polkit 的 pkexec 存在本地权限提升漏洞,已获得普通权限的攻击者可通过此漏洞获取root权限,漏洞利用难度低。

pkexec是一个Linux下Polkit里的setuid工具,允许授权用户在预定的策略下以其他用户身份执行命令,默认使用root权限(pkexec属主为root,同时附加SUID权限)。

由于系统默认版本的pkexec无法正确处理调用参数计数,并最终会尝试将环境变量作为命令执行;攻击者可以通过控制环境变量,从而诱导pkexec执行任意代码。利用成功后,可导致非特权用户获得管理员权限。

执行成功返回值0,执行失败返回值127。

漏洞CVSS(通用漏洞评分系统)评分:7.8

危害等级:高 ([7-10]为高危漏洞)

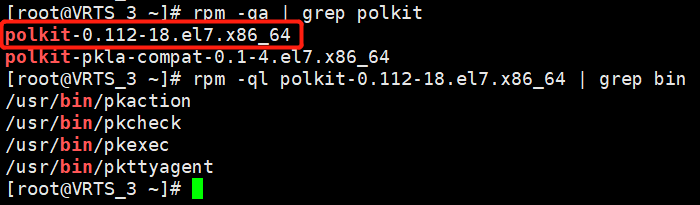

二、【影响版本】

由于 polkit 为系统预装工具,目前主流Linux版本均受影响。也就是说,系统默认均为问题版本!

三、【补丁版本】

修复版本:

CentOS系列:

CentOS 6:polkit-0.96-11.el6_10.2

CentOS 7:polkit-0.112-26.el7_9.1

CentOS 8.0:polkit-0.115-13.el8_5.1

CentOS 8.2:polkit-0.115-11.el8_2.2

CentOS 8.4:polkit-0.115-11.el8_4.2

Ubuntu系列:

Ubuntu 20.04 LTS:policykit-1 - 0.105-26ubuntu1.2

Ubuntu 18.04 LTS:policykit-1 - 0.105-20ubuntu0.18.04.6

Ubuntu 16.04 ESM:policykit-1 - 0.105-14.1ubuntu0.5+esm1

Ubuntu 14.04 ESM:policykit-1 - 0.105-4ubuntu3.14.04.6+esm1

四、【漏洞修复】

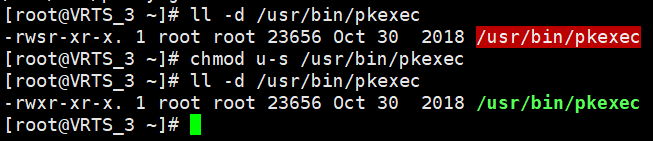

1. 临时修复

删除pkexec的SUID-bit权限来缓解该漏洞风险:

# chmod 0755/usr/bin/pkexec

# chmod u-s /usr/bin/pkexec

2. 完全修复——在线升级

使用centos的官方源

# yum clean all && yum makecache && yum update polkit -y

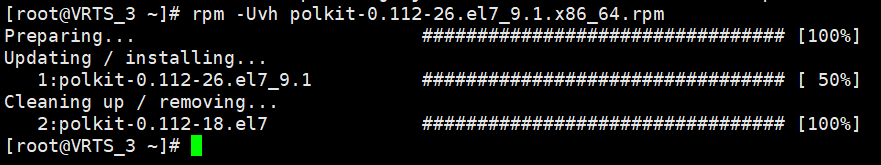

3. 完全修复——离线升级

以Centos7为例:

下载地址

# wget http://mirror.centos.org/centos/7/updates/x86_64/Packages/polkit-0.112-26.el7_9.1.x86_64.rpm

升级

# rpm -Uvh polkit-0.112-26.el7_9.1.x86_64.rpm

附:参考链接 Linux polkit本地权限提升漏洞(CVE-2021-4034)修复案例与POC复现方法 - 亮亮实验室 - 博客园 (cnblogs.com)

polkit(ploicykit)特权提升漏洞解决方案的更多相关文章

- CVE-2019-0686|Microsoft Exchange特权提升漏洞补丁已发布

Microsoft Exchange Server中存在一个特权提升漏洞.成功利用此漏洞的攻击者可以获得与Exchange服务器的任何其他用户相同的权限.这可能允许攻击者执行诸如访问其他用户的邮箱之类 ...

- ADV190007 - “PrivExchange” 特权提升漏洞的指南

Microsoft Exchange Server中存在一个特权提升漏洞.成功利用此漏洞的攻击者可能会尝试模仿Exchange服务器的任何其他用户.要利用此漏洞,攻击者需要执行中间人攻击才能将身份验证 ...

- cve-2020-1472,netlogon特权提升漏洞复现

cve-2020-1472,netlogon特权提升漏洞, 漏洞原理:攻击者通过NetLogon(MS-NRPC),建立与域控间易受攻击的安全通道时,可利用此漏洞获取域管访问权限.成功利用此漏洞的攻击 ...

- CVE-2021-4034 Linux Polkit本地权限提升漏洞

0x00 前言 公司放假两天,突然一天下午,群里面实验室的大哥发了个通告,就是这个臭名昭著刚爆出来的漏洞.通杀目前市场上大多数Linux操作系统.随后我看到各种微信公众号纷纷发表文章,POC已经出现了 ...

- MS12-042 用户态调度机制特权提升漏洞

漏洞编号:MS12-042 披露日期: 2012/6/12 受影响的操作系统:Windows 2000;XP;Server 2003;windows 7;Server 2008; 测试系统:windo ...

- 关于 Linux Polkit 权限提升漏洞(CVE-2021-4034)的修复方法

镜像下载.域名解析.时间同步请点击阿里云开源镜像站 近日,国外安全团队披露了 Polkit 中的 pkexec 组件存在的本地权限提升漏洞(CVE-2021-4034),Polkit 默认安装在各个主 ...

- Microsoft Windows 远程权限提升漏洞(CVE-2013-3175)(MS13-062)

漏洞版本: Microsoft Windows XP Microsoft Windows Vista Microsoft Windows Server 2008 Microsoft Windows R ...

- 针对需要使用T3协议的Weblogic2628漏洞解决方案

针对需要使用T3协议的Weblogic2628漏洞解决方案 前几天用户的服务器中检查到了Weblogic2628l漏洞,并且打过Oracle官方补丁后还是能检测到. 针对此问题,去网上查找了一些资料. ...

- CVE-2021-1732 Windows 本地权限提升漏洞 EXP 下载

漏洞简介 2021年2月10日,微软修复了一个Windows本地权限提升漏洞,漏洞编号为 CVE-2021-1732 ,本地攻击者可以利用该漏洞将权限提升为 System ,目前EXP已公开. 影响范 ...

- CentOS升级polkit版本,解决 Linux Polkit 存在权限提升的漏洞 (CVE-2021-4034)

漏洞描述 受影响版本的 pkexec 无法正确处理调用参数计数,最终尝试将环境变量作为命令执行,攻击者可以通过修改环境变量来利用此漏洞,诱使 pkexec 执行任意代码,从而导致将本地权限提升为 ro ...

随机推荐

- 图解Kubernetes的Pod核心资源-来白嫖啊

目录 一.Pod定义 二.Pod入门yaml描述文件 三.共享NetworkNamespace 四.共享PID 五.容器生命周期 六.初始化容器 6.1.简介 6.2.与普通容器的区别 6.3.实验 ...

- 【多服务场景化解决方案】智能家居(UrbanHome)

介绍 UrbanHome是一款提供房屋维修服务的移动应用.如有维修需求,用户可通过该应用联系所在城市的管道工,电工,保洁,漆匠,木匠,修理工等,或是搜寻导航附近的维修商店. 通过构建UrbanHo ...

- NODE 基于express 框架和mongoDB的cookie和session认证 和图片的上传和删除

源码地址 https://gitee.com/zyqwasd/mongdbSession 本项目的mongodb是本地的mongodb 开启方法可以百度一下 端口是默认的27017 页面效果 1. 注 ...

- axos在async模式下如何中断请求

main.js import axios from 'axios' Vue.prototype.$http = axios Test.vue <template> <div clas ...

- fastapi教程进阶

一个简单的栗子 from fastapi import FastAPI app = FastAPI() @app.get("/") async def root(): return ...

- 查询nginx访问日志中访问次数最多的前10个IP地址

cat log | cut -d ' ' -f 1 | sort | uniq -c | sort -nr | awk '{print $0}' | head -n 10

- linux修改mysql的默认端口

本文是基于centos7的环境进行编写,如果是其他linux系统命令可能不一样,根据 1.首先我们查看mysql的默认端口 我们登录mysql到mysql查看mysql使用的端口 show globa ...

- 洛谷P3397 地毯(差分)

二维平面上的差分,我们可以对每行处理. 比如我们要把(2,2)(5,5)之间的矩形加上1,可以这样处理. 0 0 0 0 0 0 0 +1 0 0 0 -1 0 +1 0 0 0 -1 0 +1 0 ...

- set 学习笔记

一.声明 1.头文件 \(include<set>//包括set和multiset两个容器\) 2.声明 \(set<int> s\) s自带一个维度 二.迭代器 对" ...

- aws上传文件、删除文件、图像识别

目录 aws的上传.删除s3文件以及图像识别文字功能 准备工作 安装aws cli 初始化配置AWS CLI s3存储桶开通 图像识别文字功能开通 aws的sdk 上传文件 方法一 方法二 删除文件 ...