kali上部署dvwa漏洞测试平台

kali上部署dvwa漏洞测试平台

一、获取dvwa安装包并解压

二、赋予dvwa文件夹相应权限

三、配置Mysql数据库

四、启动apache2和mysql服务

五、在网页配置dvwa

六、登陆到DVWA

一.获取dvwa安装包并解压

1.从Github获取dvwa压缩包:

wget https://github.com/ethicalhack3r/DVWA/archive/master.zip

2.解压并释放到指定文件夹 /var/www/html

unzip -o -d /var/www/html master.zip

3.进入到/var/www/html文件夹,把解压的文件夹DVWA-master重命名为dvwa

二.赋予dvwa文件夹相应权限

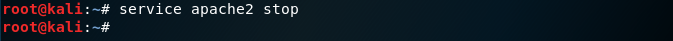

先停止apache2服务,以防万一,在终端输入:

service apache2 stop

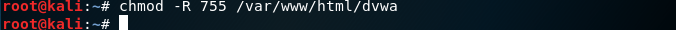

赋予dvwa文件夹相应的755权限,接着在终端中输入:

chmod -R 755 /var/www/html/dvwa

赋予dvwa文件夹内文件相应的755权限,接着在终端中输入:

cd /var/www/html/dvwa/

chmod 755 hackable/uploads/

chmod 755 external/phpids/0.6/lib/IDS/tmp/phpids_log.txt

chmod 755 config/

三、配置Mysql数据库

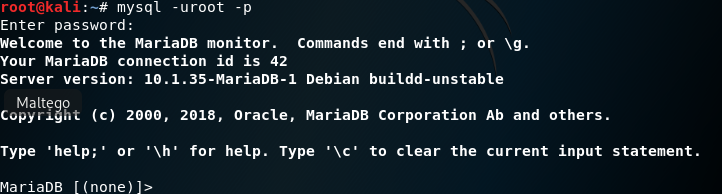

Kali2018默认是的MariaDB数据库,并不是Mysql,不能按照Mysql的配置来不然会报错。

开启MySQL服务,打开终端输入以下命令:

service mysql start

运行如下命令连接 MySQL ,默认是进入MariaDB

需要注意,此时需要输入的密码默认是空,不需要填写,直接Enter跳过即可

mysql -uroot -p

进入mysql,并将mysql的密码改为 password

use mysql

update user set password=PASSWORD('password') where User='root';

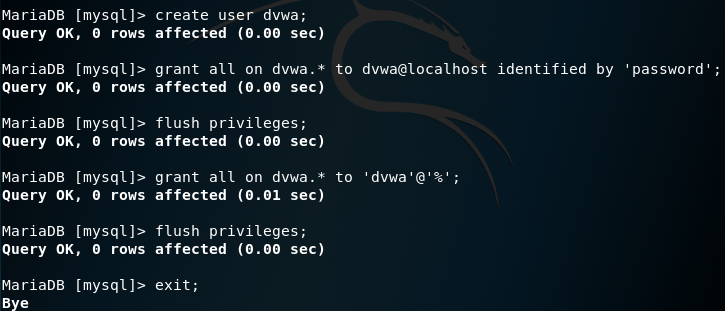

接着逐行进行如下命令行操作:

create user dvwa;

grant all on dvwa.* to dvwa@localhost identified by 'password';

flush privileges;

grant all on dvwa.* to 'dvwa'@'%';

flush privileges;

exit;

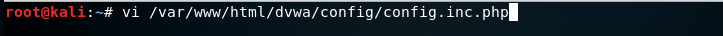

修改配置文件

vi /var/www/html/dvwa/config/config.inc.php

将内部的数据库链接配置修改,根据刚刚的设定,用户名是dvwa,密码是password

需要把如下部分改为dvwa和password

'db_user' = 'dvwa';

'db_password' = 'password';

四、启动apache2和mysql服务

命令行启动apache2和mysql服务

service apache2 start

service mysql start

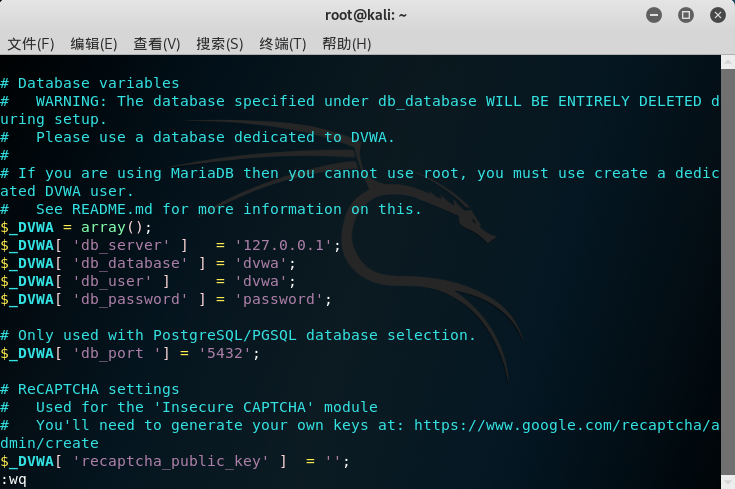

五、在网页配置dvwa

打开kaili的浏览器,地址栏输入 localhost/dvwa,就会跳转到如下界面:

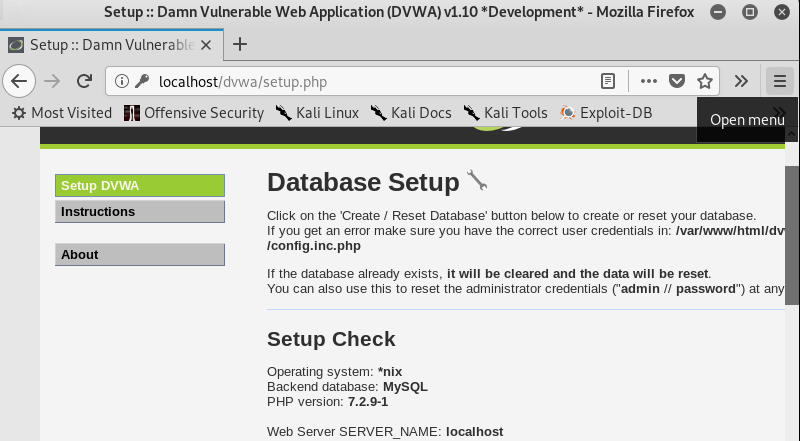

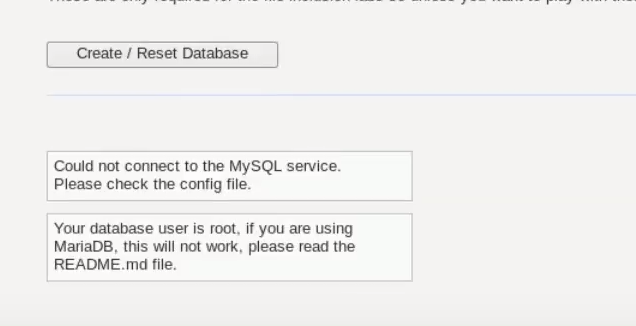

点击Create/Reset Database,进行DVWA的数据库配置

成功界面:

失败界面:(注意检查数据库配置和config文件内的配置)

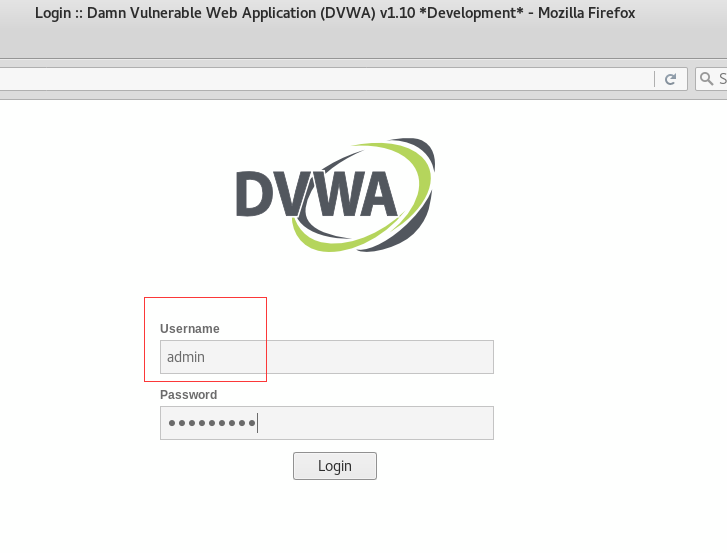

六、登陆到DVWA

默认用户名和密码是admin/password

成功登陆靶机

kali上部署dvwa漏洞测试平台的更多相关文章

- 各种Web漏洞测试平台

Sqli Lab支持报错注入.二次注入.盲注.Update注入.Insert注入.Http头部注入.二次注入练习等.支持GET和POST两种方式. https://github.com/Audi-1 ...

- PJzhang:centos7上LNMP方式安装dvwa漏洞测试环境

猫宁!!! 参考链接:https://www.jianshu.com/p/5491ce5bfbac https://www.cnblogs.com/wujuntian/p/8183952.html h ...

- DVWA漏洞演练平台 - 文件上传

DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法的环境,帮助w ...

- DVWA漏洞演练平台 - SQL注入

SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令,具体来说,它是利用现有应用程序将(恶意的)SQL命令注入到后台数据库引擎执 ...

- 移动APP云测试平台测评分析

随着智能手机的普及率和渗透率越来越高,App开发软件也越来越多.有专家预测,2017年的App应用下载量将会突破2500亿,整个移动科技市场规模将会达到770亿美元.身处在这个"移动&quo ...

- kali linux 2.0下搭建DVWA渗透测试演练平台

DVWA (Dam Vulnerable Web Application)DVWA是用PHP+MySQL编写的一套用于常规WEB漏洞教学和检测的WEB脆弱性测试程序.包含了SQL注入.XSS.盲注等常 ...

- Kali部署DVWA和OWASPBWA

自己的备忘录,这里记录Kali部署DVWA和OWASPBWA,其中遇到的问题会在下一篇文章记录 DVWA(Damn Vulnerable Web App)是一个基于PHP/MySql搭建的Web应用程 ...

- [原创]在HP DL380 G7服务器上部署基于Ubuntu Server 16.04 和 VirtualBox的云平台

对于一线开发人员来说,一提到虚拟机平台,往往会让人联想到在价格昂贵的服务器上部署VMware vSphere之类软件来实现. 笔者作为一个资深码农,也是一直梦寐着在自己家中打造一个真正的家庭私有云,秒 ...

- teprunner测试平台部署到Linux系统Docker

本文是一篇过渡,在进行用例管理模块开发之前,有必要把入门篇开发完成的代码部署到Linux系统Docker中,把部署流程走一遍,这个过程对后端设计有决定性影响. 本地运行 通过在Vue项目执行npm r ...

随机推荐

- 【PE结构】由浅入深PE基础学习-菜鸟手动查询导出表、相对虚拟地址(RVA)与文件偏移地址转换(FOA)

0 前言 此篇文章想写如何通过工具手查导出表.PE文件代码编程过程中的原理.文笔不是很好,内容也是查阅了很多的资料后整合出来的.希望借此加深对PE文件格式的理解,也希望可以对看雪论坛有所贡献.因为了解 ...

- [转]AMBA、AHB、APB、ASB总线简介

[转]http://www.cnblogs.com/zhaozhong1989/articles/3092140.html 1.前言 随着深亚微米工艺技术日益成熟,集成电路芯片的规模越来越大.数字IC ...

- unicode 和 utf-8字符编码的区别

作者:于洋链接:https://www.zhihu.com/question/23374078/answer/69732605来源:知乎著作权归作者所有,转载请联系作者获得授权. 原文:unico ...

- c# 取本地ip地址

public static System.Net.IPAddress[] GetIpAddress() { string hostName = System.Net.Dns.GetHostName() ...

- weblogic实时监控开发

参考api文档 https://docs.oracle.com/cd/E13222_01/wls/docs90/wlsmbeanref/core/index.html https://docs.ora ...

- Redis简介+常用命令

Redis=REmote DIctionary Server Redis是一个使用C语言编写的开源数据库,是高性能的key-value数据库,是内存数据库,支持数据持久化. Redis常用数据类型: ...

- 安装ClamAV对centos系统进行病毒查杀

安装ClamAV 1.安装epel源 yum install epel-release 在安装了EPEL源后,运行下面的命令安装ClamAV # yum install clamav-server c ...

- centos6.5环境搭建openvp服务器及windows客户端搭建及配置详解

1.环境搭建 说明: vpn client 192.168.8.16/24 openvpn server: eth0: 192.168.8.41 eth1: 172.16.1.10 app serve ...

- PYTHON-基本数据类型-数字类型,字符串类型,列表类型-练习

# 字符串练习# 写代码,有如下变量,请按照要求实现每个功能 (共6分,每小题各0.5分)# name = " aleX"# # 1) 移除 name 变量对应的值两边的空格,并输 ...

- javascript 练习题目答案2

https://www.liaoxuefeng.com/wiki/001434446689867b27157e896e74d51a89c25cc8b43bdb3000/0014503724525055 ...