20145308 《网络对抗》Web安全基础实践 学习总结

20145308 《网络对抗》 Web安全基础实践 学习总结

实验内容

本实践的目标理解常用网络攻击技术的基本原理。Webgoat实践下相关实验。

基础问题回答

- (1)SQL注入攻击原理,如何防御

- 通过在文本框中输入的字符串与web中事先定义好的SQL语句结合,构成注入攻击的SQL实现攻击

- 主要还是通过编程时多多实现对输入字符串的合法性检验

- (2)XSS攻击的原理,如何防御

- 通过对网页注入可执行代码,实现攻击

- 通过网页编程实现对输入内容的过滤

- (3)CSRF攻击原理,如何防御

- 跨站请求伪造,通过伪装受信任用户的请求利用受信任网站,利用用户在可信网站上没有登出的COOKIE做恶意操作

经常删除保存的COOKIE

实验总结与体会

这次实验在WebGoat里做了SQL注入的10个相关实践,从上周学习的简单通过文本框中输入字符串构造SQL语句进行SQL注入到在文本框中提交文本或者发送邮件做XSS攻击,还有利用;邮件发送含有恶意URL请求的HTML对象来利用用户的COOKIE做非法操作

实践过程记录

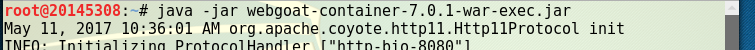

开启webgoat

- 最小化启动页面

- 浏览器访问WebGoat

SQL注入

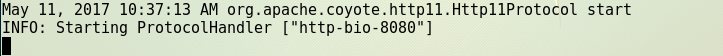

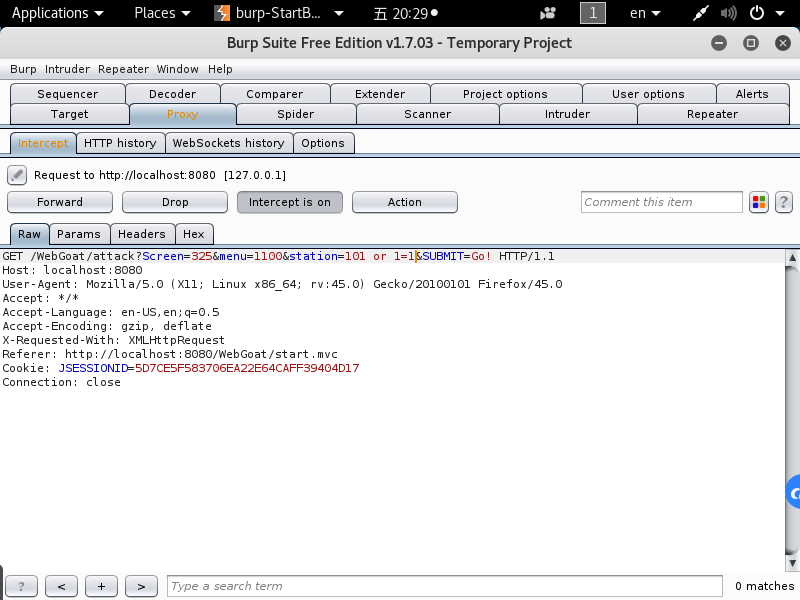

Numeric SQL Injection

- 构造SQL语句,显示出数据库中不应该显示的信息

- 首先开启BurpSuite

- 设置代理,添加8888端口

- BurSuite捕获到数据包

修改station值,让SQL语句变为

SELECT * FROM weather_data WHERE station = 101 or 1=1

点击

GO,修改成功

一激动,成功了忘截图,只剩一个小钩钩了

关闭BurSuite并设置浏览器不使用代理

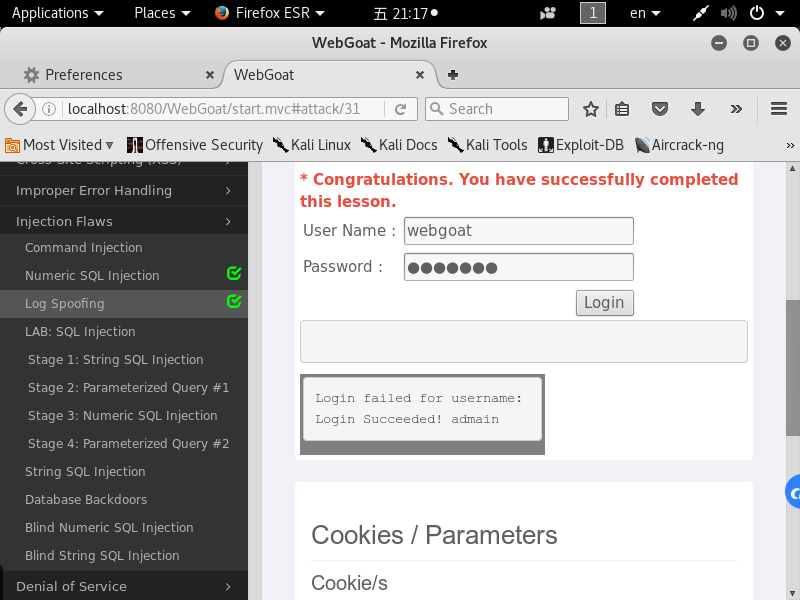

Log Spoofing

- 构造字符串,用显示的登录信息欺骗登陆的用户,以为自己的登陆成功

- 在登陆界面的用户名处输入

%0d%0aLogin Succeeded! admain 显示的其实还是登录失败的信息,只不过在视觉上欺骗了用户

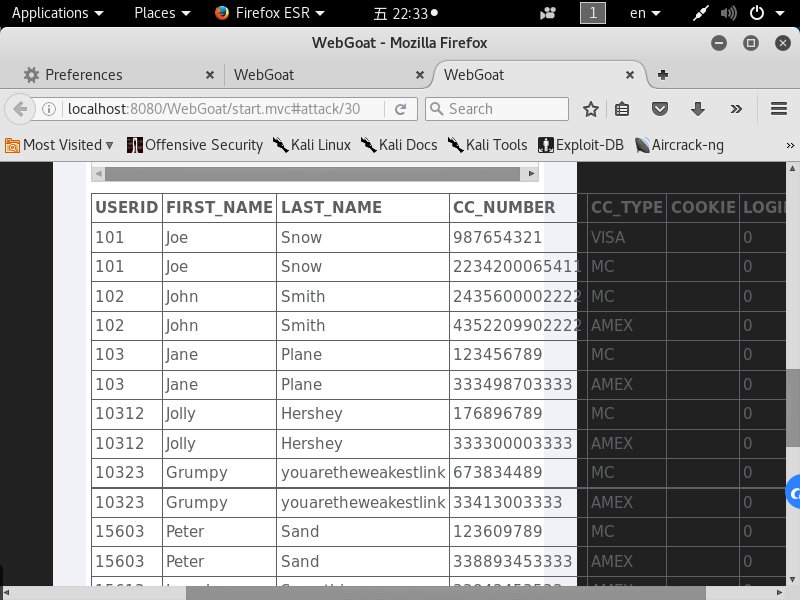

String SQL Injection

- 通过构造SQL语句显示数据库中所有信用卡的信息

- 修改语句构造

SELECT * FROM user_data WHERE last_name = '' or 1=1;--'显示全部信息

DataBase Backdoors stage1

- 输入

101 or 1=1;update employee set salary=3;构造SQL语句,创建了salary字段

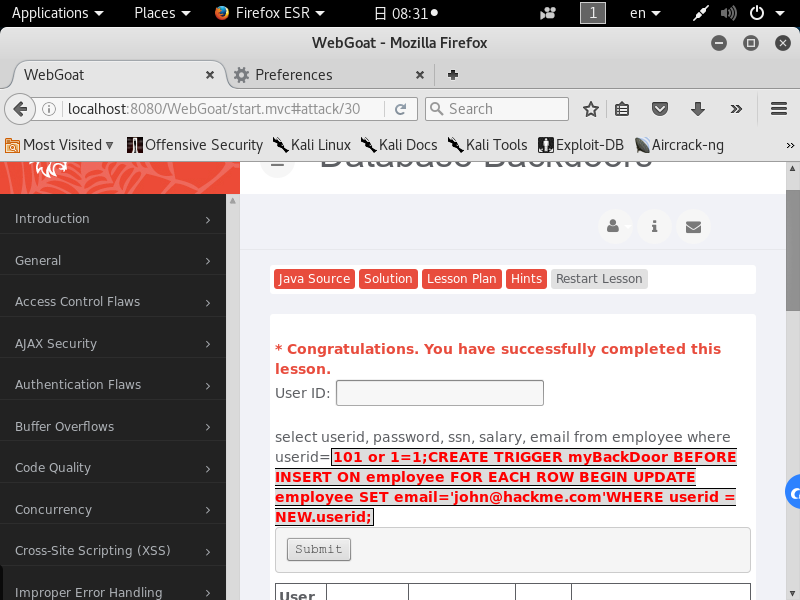

DataBase Backdoors stage2

- 通过题目给的SQL语句注入,实现创建一个后门,一旦添加一个新用户,就将新用户的邮箱修改为john@hackme.com

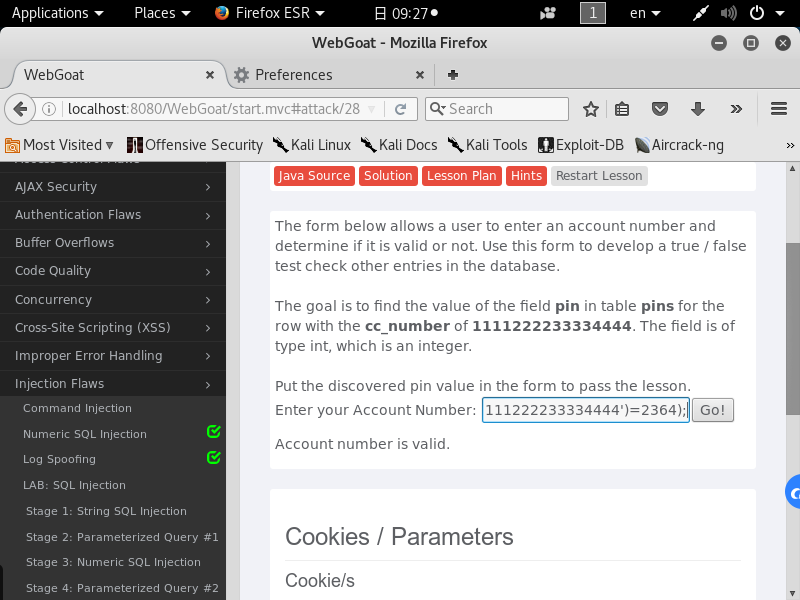

Blind Numeric SQL Injection

- 通过SQL注入,在pins表中找到cc_number值为1111222233334444的pin值为多少

- 输入101 AND ((SELECT pin FROM pins WHERE cc_number='1111222233334444')>500);尝试大于500,成功;小于1000,失败;所以应该大于1000,一直用二分法尝试

最后逼近到2364,猜测为2364,成功

输入2364

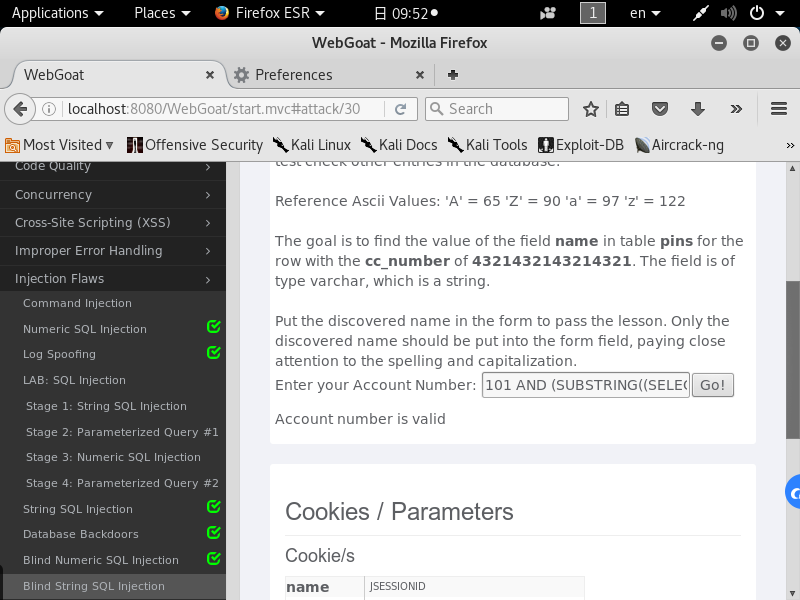

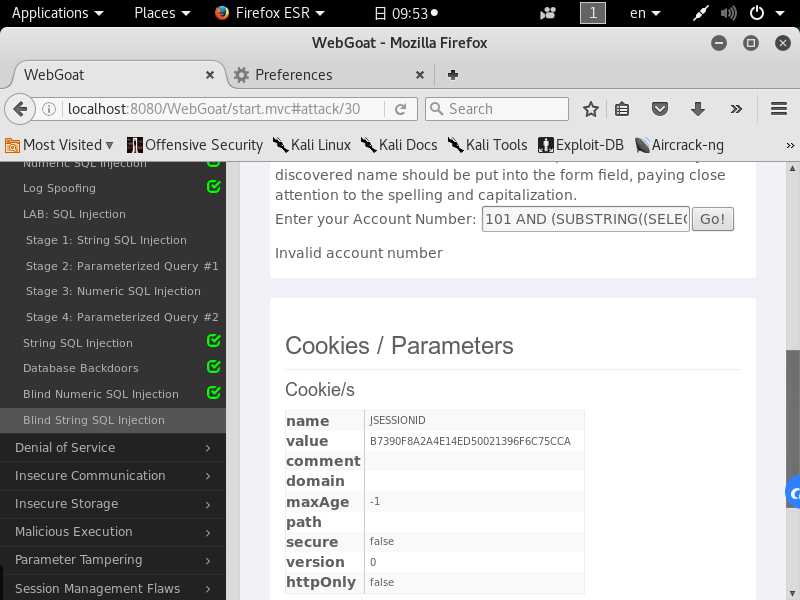

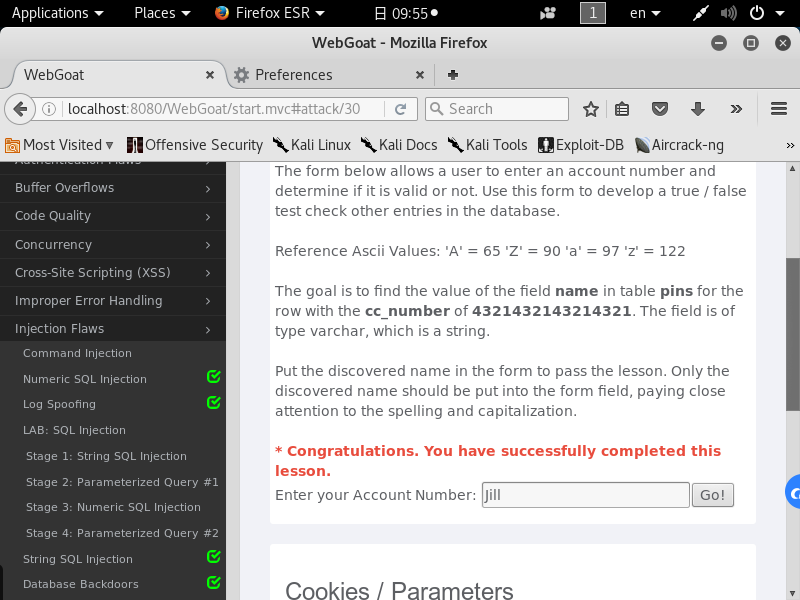

Blind String SQL Injection

- 原理基本上和Blind Numberic SQL Injection相同,这次是查询登录名是什么,也是构造能够查询登录名的SQL语句,一点点猜

- 构造SQL字符串101 AND (SUBSTRING((SELECT name FROM pins WHERE cc_number='4321432143214321'),1,1)<'M');查询第一个字母是否小于M,成功;查询小于B,失败

- 依次尝试,最后试出来是Jill

XSS攻击

Reflected XSS Attacks

- 通过在文本框中输入,注入JS代码

<script>alert(document.cookie);</script>,获得cookies

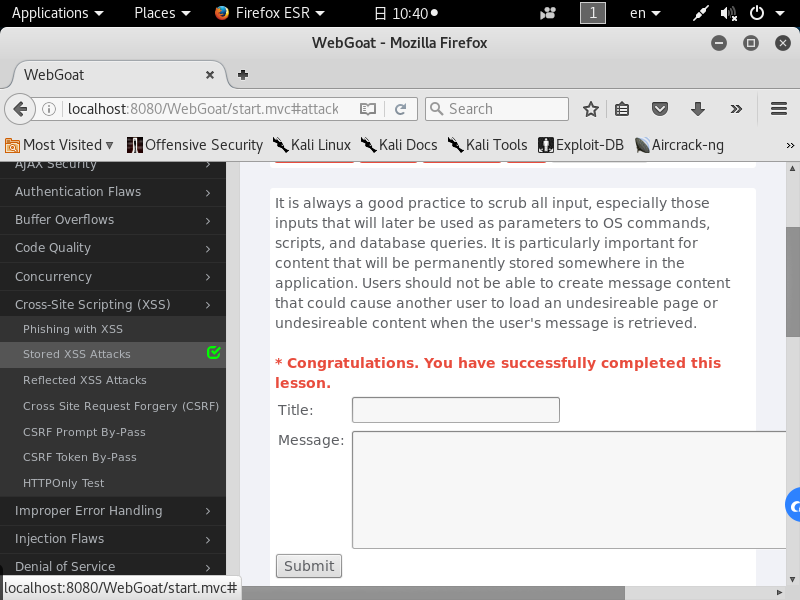

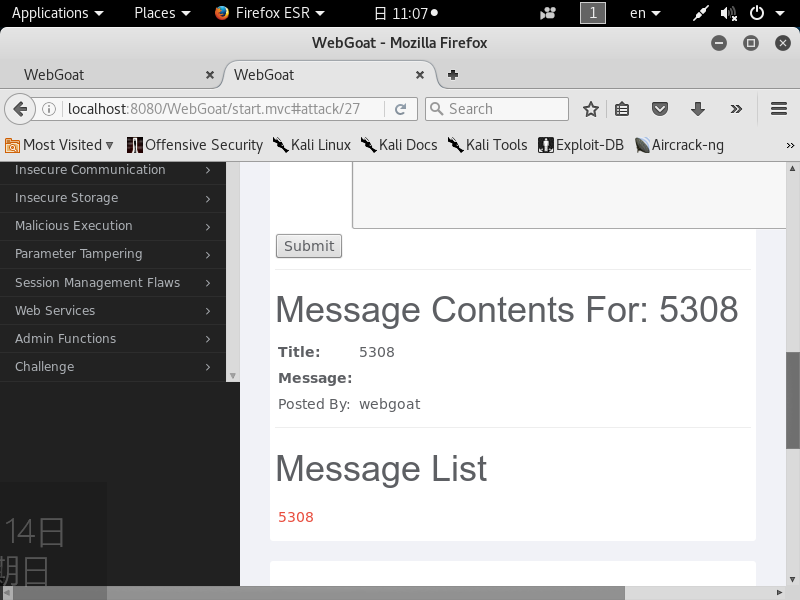

Stored XSS Attacks

- 通过网站文本框输入,注入js代码,尝试盗走用户cookies

- 输入一段JS代码

<script>alert(document.cookie);</script>提交 - 点击提交的文本

CSRF 攻击

Cross SSite Request Foregery(CSRF)

- 在文本框中提交一个有URL恶意请求的代码,<img src='attack?Screen=278&menu=900&transFunds=100000' width='1', height='1'>,其中scr=278,menu=900,点击就会执行

CSRF Prompt By-Pass

- 与上个实验类似,除了转账金额还增加了确认转账,同样构造两个包含恶意URL的图片,此次scr=268,增加

<img src='attack?Screen=268&menu=900&transFunds=CONFIRM' width='1', height='1'>提交后点击

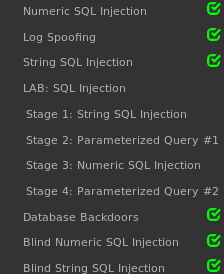

成功列表

20145308 《网络对抗》Web安全基础实践 学习总结的更多相关文章

- 20145334赵文豪网络对抗Web安全基础实践

1.SQL注入攻击原理,如何防御? SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意SQL命令的目的. 对于SQL注入攻击的防范,我觉 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 20145306 网路攻防 web安全基础实践

20145306 网络攻防 web安全基础实践 实验内容 使用webgoat进行XSS攻击.CSRF攻击.SQL注入 XSS攻击:Stored XSS Attacks.Reflected XSS At ...

- 20145308 《网络对抗》 逆向及BOF基础实践 学习总结

20145308 <网络对抗> 逆向及BOF基础实践 学习总结 实践目的 通过两种方法,实现程序能够运行原本并不会被运行的代码 实践原理 利用foo函数的Bof漏洞,构造一个攻击输入字符串 ...

- 20155326《网络对抗》Web安全基础实践

20155326<网络对抗>Web安全基础实践 实验后回答的问题 SQL注入攻击原理,如何防御? 原理:SQL注入攻击指的是在Web应用对后台数据库查询语句处理存在的安全漏洞,通过构建特殊 ...

- 20145203盖泽双 《网络对抗技术》实践九:Web安全基础实践

20145203盖泽双 <网络对抗技术>实践九:Web安全基础实践 1.实践目标 1.理解常用网络攻击技术的基本原理. 2.Webgoat下进行相关实验:SQL注入攻击.XSS攻击.CSR ...

- 20145236《网络对抗》Exp9 web安全基础实践

20145236<网络对抗>Exp9 web安全基础实践 一.基础问题回答: SQL注入攻击原理,如何防御 SQL Injection:就是通过把SQL命令插入到Web表单递交或输入域名或 ...

- 20145325张梓靖 《网络对抗技术》 Web安全基础实践

20145325张梓靖 <网络对抗技术> Web安全基础实践 实验内容 使用webgoat进行XSS攻击.CSRF攻击.SQL注入 XSS攻击:Stored XSS Attacks.Ref ...

随机推荐

- Macbook pro开启允许任何源

sudo spctl --master-disable

- cocos2dx 3.x 网络循环接收数据(RakNet::Packet* packet)单步网络接收

void FriendFightLayer::update(float dt) { dealWithPacket(dt); if (m_isNeedSwitchToLobby) { PublicMet ...

- shell编程:case语句

- LeetCode107.二叉树的层次遍历II

给定一个二叉树,返回其节点值自底向上的层次遍历. (即按从叶子节点所在层到根节点所在的层,逐层从左向右遍历) 例如:给定二叉树 [3,9,20,null,null,15,7], 3 / \ 9 20 ...

- MYSQL导入数据时,出现错误:Incorrect string value: '\xF0\x9F...' for column 'XXX' at row 1

Incorrect string value: '\xF0\x9F...' for column 'XXX' at row 1 这个问题,原因是UTF-8编码有可能是两个.三个.四个字节.Emoji表 ...

- aic bic mdl

https://blog.csdn.net/xianlingmao/article/details/7891277 https://blog.csdn.net/lfdanding/article/de ...

- Introduction to debugging neural networks

http://russellsstewart.com/notes/0.html The following advice is targeted at beginners to neural netw ...

- 【转】通过Excel生成批量SQL语句,处理大量数据

经常会遇到这样的要求:用户给发过来一些数据,要我们直接给存放到数据库里面,有的是Insert,有的是Update等等,少量的数据我们可以采取最原始的办法,也就是在SQL里面用Insert into来实 ...

- windows下配置lua环境

1.进入lua官网http://www.lua.org/ 2.点击download 3.点击get a binary 4.点击[Lua - joedf's Builds] 5.选择适合自己的版本下载, ...

- MVC 下拉列表三级联动

当前所做的项目,关于数据库设计的时候有点小意思,表A是三个联合主键,key1,key2,key3,表B是四个联合主键 key1,key2,key3,key4,其中表B的联合外键关联表A对应的联合主键, ...