从Java的角度修复文件下载漏洞

从Java的角度谈下文件下载漏洞的产生,然后到他的修复方案。这里我的修复方案是白名单,而没有采用黑名单的方式。

首先先看一段存在文件下载漏洞的代码code:

HTML视图页面 download.html

<!DOCTYPE html>

<html>

<head>

<meta charset="UTF-8">

<title>Insert title here</title>

</head>

<body>

<h1>使用a标签直接指向服务器上的资源</h1>

<a href="/WEB14/download/a.flv">a.flv</a><br>

<a href="/WEB14/download/a.jpg">a.jpg</a><br>

<a href="/WEB14/download/a.mp3">a.mp3</a><br>

<a href="/WEB14/download/a.mp4">a.mp4</a><br>

<a href="/WEB14/download/a.txt">a.txt</a><br>

<a href="/WEB14/download/a.zip">a.zip</a><br>

<h1>使用服务器端编码的方式实现文件下载</h1>

<a href="/WEB14/downloadServlet2?filename=a.flv">a.flv</a><br>

<a href="/WEB14/downloadServlet2?filename=a.jpg">a.jpg</a><br>

<a href="/WEB14/downloadServlet2?filename=a.mp3">a.mp3</a><br>

<a href="/WEB14/downloadServlet2?filename=a.mp4">a.mp4</a><br>

<a href="/WEB14/downloadServlet2?filename=a.txt">a.txt</a><br>

<a href="/WEB14/downloadServlet2?filename=a.zip">a.zip</a><br>

<a href="/WEB14/downloadServlet2?filename=美女.jpg">美女.jpg</a><br>

</body>

</html>

服务器端验证文件下载代码:

downloadServlet2.java代码如下:

package cn.downloadServlet; import java.io.*;

import java.io.IOException;

import java.net.URLEncoder;

import java.util.ArrayList;

import java.util.Base64; import javax.servlet.ServletException;

import javax.servlet.ServletOutputStream;

import javax.servlet.http.HttpServlet;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import javax.xml.ws.RespectBinding; import com.sun.org.apache.xerces.internal.util.SynchronizedSymbolTable;

import com.sun.xml.internal.bind.v2.runtime.output.StAXExStreamWriterOutput; import sun.misc.BASE64Encoder; public class DownloadServlet2 extends HttpServlet { public void doGet(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

// 请求filename参数

String filename = request.getParameter("filename");

// System.out.println(filename);

// 解决获得中文参数的乱码

filename = new String(filename.getBytes("ISO8859-1"), "UTF-8");

// 获得请求头中的User-Agent

String agent = request.getHeader("User-Agent");

// 根据不同浏览器进行不同的编码

String filenameEncoder = "";

if (agent.contains("MSIE")) {

// IE浏览器

filenameEncoder = URLEncoder.encode(filename, "utf-8");

filenameEncoder = filenameEncoder.replace("+", " ");

} else if (agent.contains("Firefox")) {

// 火狐浏览器

BASE64Encoder base64Encoder = new BASE64Encoder();

filenameEncoder = "=?utf-8?B?" + base64Encoder.encode(filename.getBytes("utf-8")) + "?=";

} else {

// 其它浏览器

filenameEncoder = URLEncoder.encode(filename, "utf-8");

}

String requestURI = request.getRequestURI();

System.out.println(requestURI);

// 自动判断文件的数据类型

response.setContentType(this.getServletContext().getMimeType(filename));

// 告诉客户端该文件不是直接解析 而是以附件形式打开(下载)

response.setHeader("Content-Disposition", "attachment;filename=" + filenameEncoder);

//获取请求的文件路径名称

String realPath = this.getServletContext().getRealPath("/download/" + filename);

ServletOutputStream outputStream = response.getOutputStream();

FileInputStream fileInputStream = new FileInputStream(realPath);

int length = 0;

byte[] buff = new byte[1024];

while ((length = fileInputStream.read(buff)) != -1) {

outputStream.write(buff, 0, length);

}

} public void doPost(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

doGet(request, response);

}

}

这段代码是是存在漏洞的,这里获取filename参数的时候未进行验证,导致可以任意文件下载。

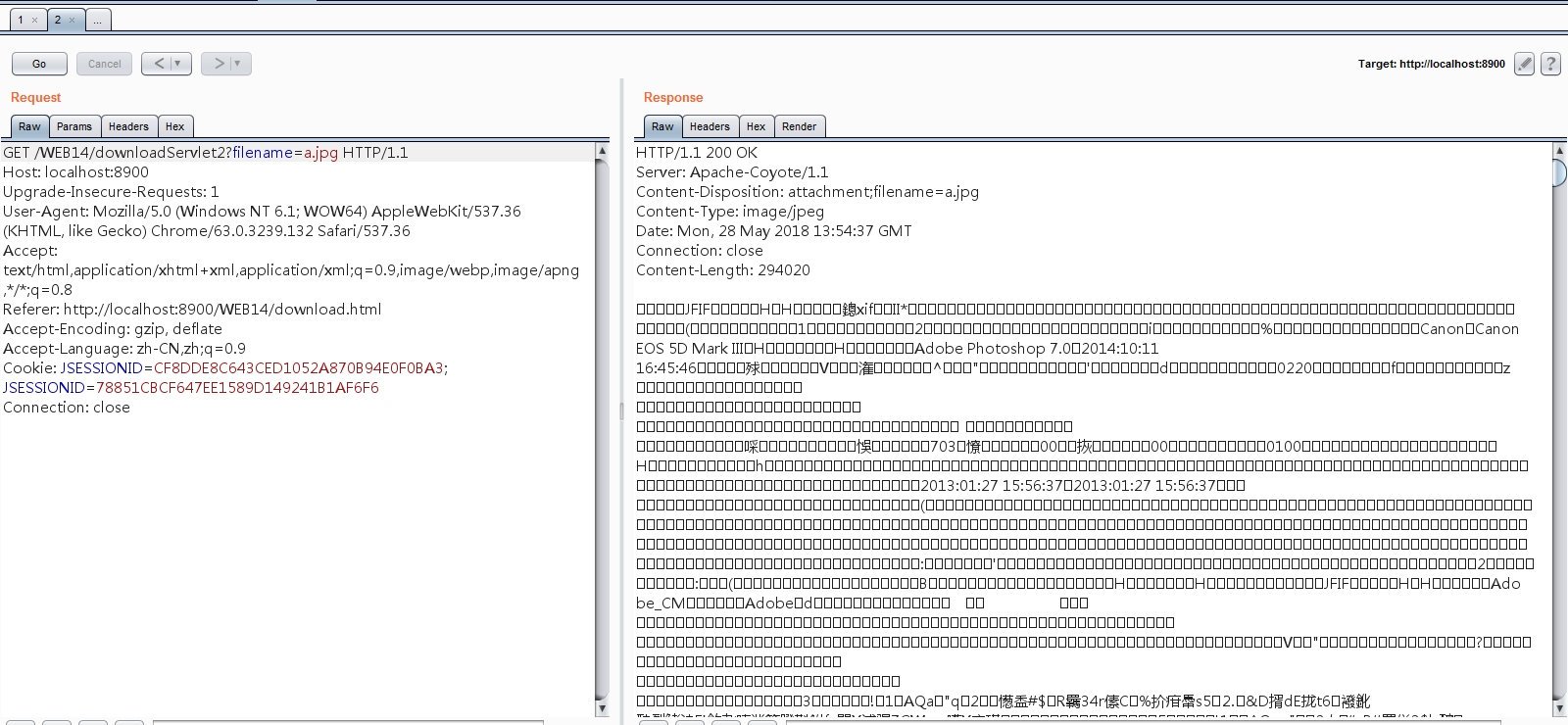

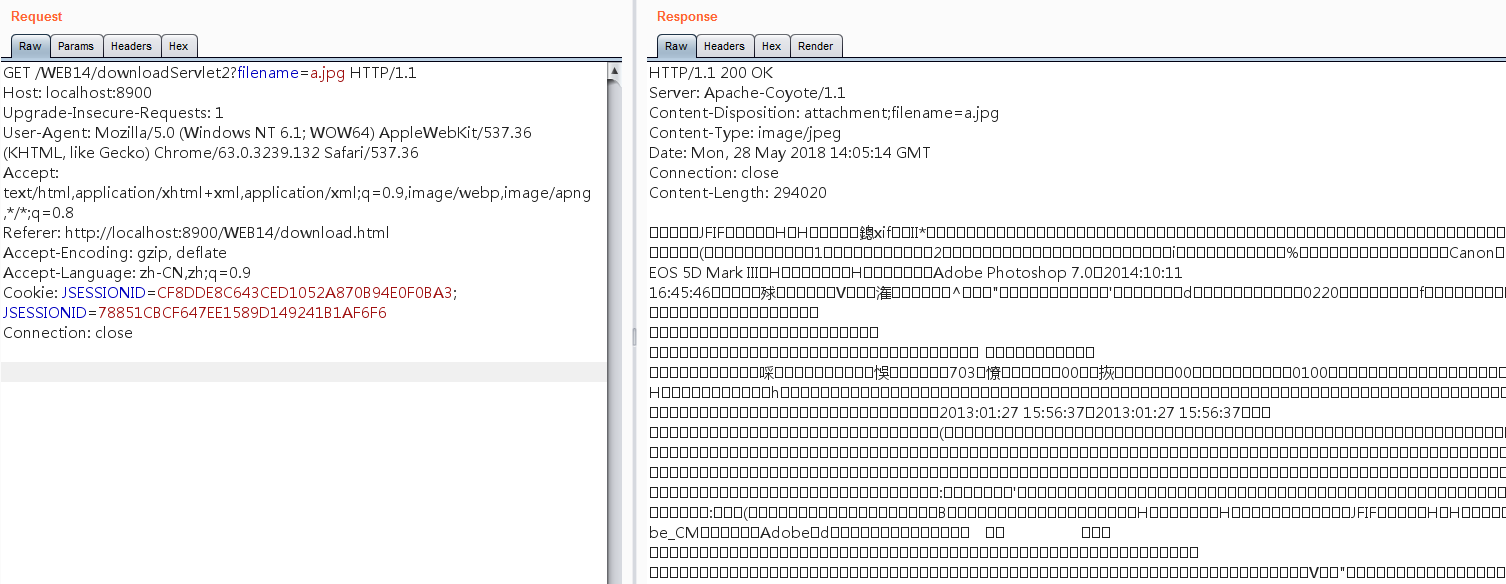

正常的图片显示:

进行绕过下载显示文件内容:

未深入利用,这里的修复方案有两种1.黑名单验证修复 2.白名单验证修复

这里我选择2的修复方案。

谈修复方案之前先讲解下何为黑名单,何为黑名单!

黑名单就是决定阻止的内容,比如我想要过滤一些特殊的字符,如果我的列表中存在这些特殊字符就拦截他们,这种属于黑名单

白名单就是决定放行的内容,比如我允许你输入a-z,如果用户输入的内容范围不在a-z以内,我就认为你的行为是非法的,这种属于白名单。

各自的优缺点:白名单比黑名单更安全,白名单不利于用户体验,为了用户体验大多数企业还是选择黑名单,黑名单容易被绕过!

这里的修复思路:允许用户下载的文件在我的某个列表中,如果用户下载的内容不在我的文件列表中,那么我认为你的行为是非法的!

具体修复代码如下:

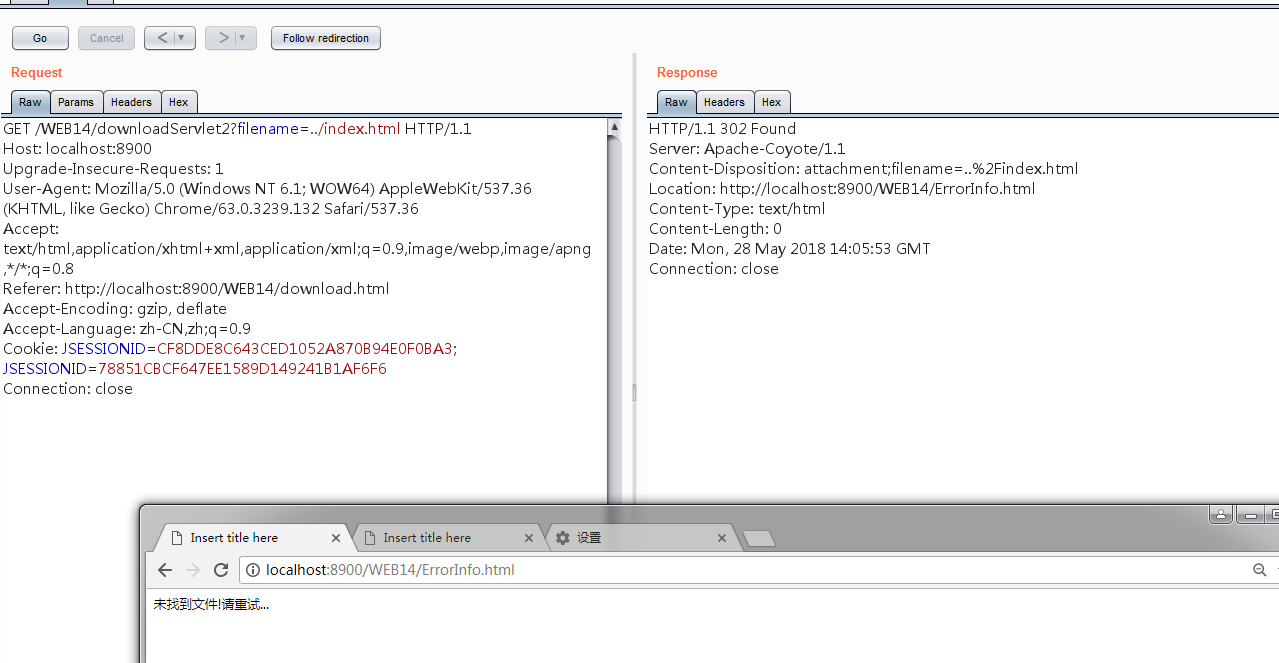

首先如果需要下载的文件不存在那么将会302跳转到ErrorInfo.html页面,代码如下:

<!DOCTYPE html>

<html>

<head>

<meta charset="UTF-8">

<title>Insert title here</title>

</head>

<body>

未找到文件!请重试...

</body>

</html>

java部分文件下载实现代码:

package cn.downloadServlet; import java.io.*;

import java.io.IOException;

import java.net.URLEncoder;

import java.util.ArrayList;

import java.util.Base64; import javax.servlet.ServletException;

import javax.servlet.ServletOutputStream;

import javax.servlet.http.HttpServlet;

import javax.servlet.http.HttpServletRequest;

import javax.servlet.http.HttpServletResponse;

import javax.xml.ws.RespectBinding; import com.sun.org.apache.xerces.internal.util.SynchronizedSymbolTable;

import com.sun.xml.internal.bind.v2.runtime.output.StAXExStreamWriterOutput; import sun.misc.BASE64Encoder; public class DownloadServlet2 extends HttpServlet {

static String[] arr =null;

//获取文件夹下所有文件名称

public static void getFileName() {

String path = "D:\\JavaWeb\\.metadata\\.plugins\\org.eclipse.wst.server.core\\tmp2\\wtpwebapps\\WEB14\\download";

File f = new File(path);

ArrayList<String> arrayList=new ArrayList<>();

if (!f.exists()) {

System.out.println(path + " not exists");

return;

}

File fa[] = f.listFiles();

for (int i = 0; i < fa.length; i++) {

File fs = fa[i];

if (fs.isDirectory()) {

arrayList.add(fs.getName());

} else {

arrayList.add(fs.getName());

}

}

arr= new String[arrayList.size()];

for (int i = 0; i <arr.length; i++) {

arr[i]=arrayList.get(i);

}

} public void doGet(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

// 请求filename参数

String filename = request.getParameter("filename");

// System.out.println(filename);

// 解决获得中文参数的乱码

filename = new String(filename.getBytes("ISO8859-1"), "UTF-8");

// 获得请求头中的User-Agent

String agent = request.getHeader("User-Agent");

// 根据不同浏览器进行不同的编码

String filenameEncoder = "";

if (agent.contains("MSIE")) {

// IE浏览器

filenameEncoder = URLEncoder.encode(filename, "utf-8");

filenameEncoder = filenameEncoder.replace("+", " ");

} else if (agent.contains("Firefox")) {

// 火狐浏览器

BASE64Encoder base64Encoder = new BASE64Encoder();

filenameEncoder = "=?utf-8?B?" + base64Encoder.encode(filename.getBytes ("utf-8")) + "?=";

} else {

// 其它浏览器

filenameEncoder = URLEncoder.encode(filename, "utf-8");

}

getFileName();

String requestURI = request.getRequestURI();

System.out.println(requestURI);

// 自动判断文件的数据类型

response.setContentType(this.getServletContext().getMimeType(filename));

// 告诉客户端该文件不是直接解析 而是以附件形式打开(下载)

response.setHeader("Content-Disposition", "attachment;filename=" + filenameEncoder);

//获取请求的文件路径名称

String realPath = this.getServletContext().getRealPath("/download/" + filename);

boolean key = false;

//函数调用

getFileName();

String arrs=null;

for (int i = 0; i < arr.length; i++) {

arrs=arr[i];

//文件判断

if (arrs.equals(filename)) {

key = true;

}

} if (key == true) {

ServletOutputStream outputStream = response.getOutputStream();

FileInputStream fileInputStream = new FileInputStream(realPath);

int length = 0;

byte[] buff = new byte[1024];

while ((length = fileInputStream.read(buff)) != -1) {

outputStream.write(buff, 0, length);

}

} else {

response.sendRedirect("/WEB14/ErrorInfo.html");

}

} public void doPost(HttpServletRequest request, HttpServletResponse response) throws ServletException, IOException {

doGet(request, response);

}

}

我们再次实验下是否存在文件下载漏洞了。

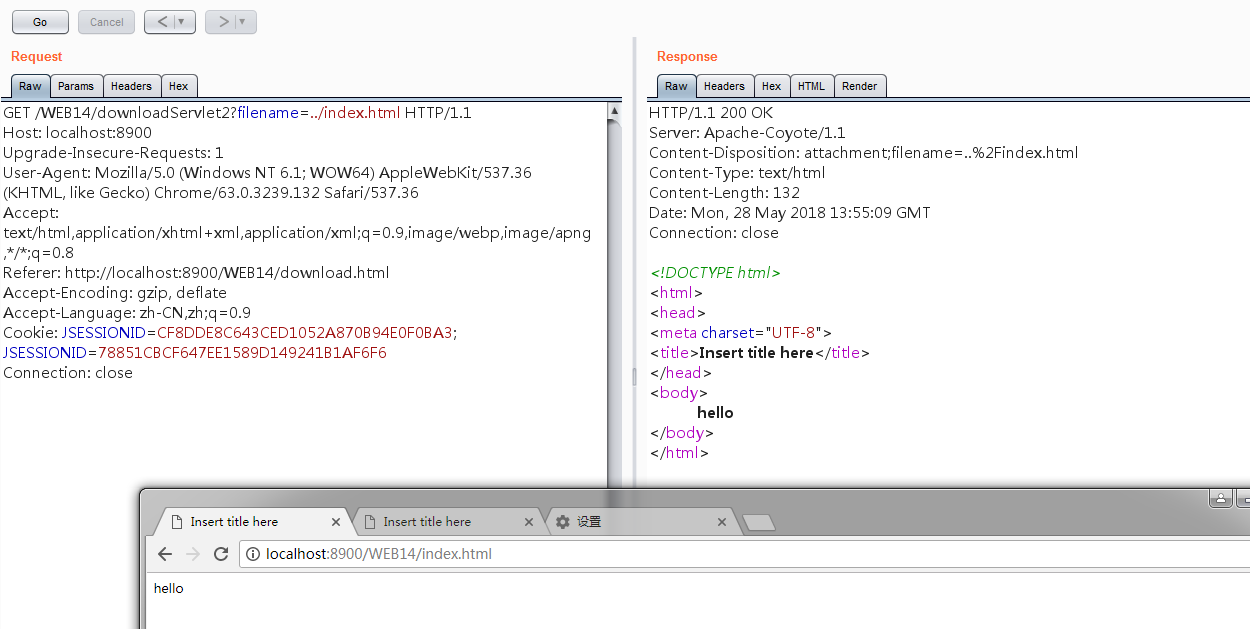

正常的图片下载:

尝试读取其他文件内容:

说明我们利用这种方法是可以有效防止文件下载漏洞的!

不忘初心,方得始终。

从Java的角度修复文件下载漏洞的更多相关文章

- 从Java的角度修复CSRF漏洞

漏洞挖掘中,说实话挖过最多的漏洞就属CSRF漏洞了,提交CSRF漏洞很多次,绕过CSRF防御进行攻击也有很多次.CSRF漏洞是一个很容易引发的问题,今天我从Java的角度来说下这个安全漏洞的修复方案. ...

- 【代码审计】XYHCMS V3.5任意文件下载漏洞分析

0x00 环境准备 XYHCMS官网:http://www.xyhcms.com/ 网站源码版本:XYHCMS V3.5(2017-12-04 更新) 程序源码下载:http://www.xyhc ...

- 【代码审计】ThinkSNS_V4 任意文件下载漏洞分析

0x00 环境准备 ThinkSNS官网:http://www.thinksns.com 网站源码版本:ThinkSNS V4 更新时间:2017-09-13 程序源码下载:http://www ...

- 【代码审计】EasySNS_V1.6 前台任意文件下载漏洞分析

0x00 环境准备 EasySNS官网:http://www.imzaker.com/ 网站源码版本:EasySNS极简社区V1.60 程序源码下载:http://es.imzaker.com/i ...

- 【代码审计】CLTPHP_v5.5.3后台任意文件下载漏洞分析

0x00 环境准备 CLTPHP官网:http://www.cltphp.com 网站源码版本:CLTPHP内容管理系统5.5.3版本 程序源码下载:https://gitee.com/chich ...

- PHP代码审计笔记--任意文件下载漏洞

在文件下载操作中,文件名及路径由客户端传入的参数控制,并且未进行有效的过滤,导致用户可恶意下载任意文件. 0x01 客户端下载 常见于系统中存在文件(附件/文档等资源)下载的地方. 漏洞示例代码: ...

- ASP代码审计学习笔记 -5.文件下载漏洞

文件下载漏洞 漏洞代码: <% function download(f,n) on error resume next Set S=CreateObject("Adodb.Stream ...

- Java审计之文件操作漏洞

Java审计之文件操作漏洞篇 0x00 前言 本篇内容打算把Java审计中会遇到的一些文件操作的漏洞,都给叙述一遍.比如一些任意文件上传,文件下载,文件读取,文件删除,这些操作文件的漏洞. 0x01 ...

- 从Java的角度理解前端框架,nodejs,reactjs,angularjs,requirejs,seajs

[前端神秘的面纱] 对后端开发来说,前端是神秘的, 眼花缭乱的技术,繁多的框架, 如果你还停留在前端等于只用jquery做开发,那么你out了, 本文从Java的角度简述下目前前端流行的一些框架. 水 ...

随机推荐

- python爬虫之win7Mongod安装使用

1.下载地址:https://www.mongodb.com/download-center#community 下载完成以后下一步下一步安装. 安装路径 还需要建立一个数据库存储位置C:\mongo ...

- 用 Python 写一个多进程兼容的 TimedRotatingFileHandler

我前面有篇文章已经详细介绍了一下 Python 的日志模块.Python 提供了非常多的可以运用在各种不同场景的 Log Handler. TimedRotatingFileHandler 是 Pyt ...

- 从 Aliyun 经典网络迁移到 Aliyun VPC 网络

由于阿里云策略问题,要求用户从经典网络中全部迁出,搬迁到他们设置的 VPC 网络中.这里的 VPC 大概指的是逻辑上的一个虚拟局域网.即使是实际上你的机器垮机房在阿里云的不同机房.但是他们仍然能从逻辑 ...

- 从git中删除 .idea 目录

将.idea目录加入ignore清单: $ echo '.idea' >> .gitignore 从git中删除idea: $ git rm —cached -r .idea 3 将. ...

- PyCharm的使用

1.pycharm的下载和安装 首先,去jetbrains官网https://www.jetbrains.com/pycharm/download/#section=windows 中下载最新版的pr ...

- idea创建maven项目的一点关键

maven中的一些概念: POM:项目对象模型(Project Object Model),是项目的一些关键元信息的集合.主要包含项目管理信息.具体的项目描述.开发小组的构 成.源代码库(如CVS)和 ...

- 在delphi中生成GUID/自动获取临时表名......

什么是 GUID ? 全球唯一标识符 (GUID) 是一个字母数字标识符,用于指示产品的唯一性安装.在许多流行软件应用程序(例如 Web 浏览器和媒体播放器)中,都使用 GUID. GUID 的格式为 ...

- web攻擊

一.dos攻擊 向服務器發送數量龐大的合法數據,讓服務器分不清是不是正常請求,導致服務器接收所有的請求.海量的數據請求會使得服務器停止服務和拒絕服務. 防禦:阿里云或其它資源服務器有專門web應用防火 ...

- Eclipse报错:An internal error has occurred. Widget is disposed

win10家庭版报错. 右键Eclipse的快捷方式,在兼容性窗口的兼容模式中,将“以兼容模式运行这个程序”选项打对勾.选择win8就可以解决问题.

- 二、K8S镜像问题

根据前面错误信息来看我们需要下载的镜像.就当前来说,用户 mirrorgooglecontainers 在 docker hub 同步了所有 k8s 最新的镜像,先从这儿下载,然后修改 tag 即可. ...