2017-2018-2 《网络对抗技术》20155322 Exp6 信息搜集与漏洞扫描

[-= 博客目录 =-]

1-实践目标

1.1-信息搜集与漏洞扫描

掌握信息搜集的最基础技能与常用工具的使用方法。

1.2-实践内容

各种搜索技巧的应用

DNS IP注册信息的查询

基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

1.3-实践要求

- 基础问题回答

- 哪些组织负责DNS,IP的管理。

- 什么是3R信息。

- 评价下扫描结果的准确性。

- 实验总结与体会

- 实践过程记录

- 报告评分 1.5分

- 报告整体观感 0.5分

- 报告格式范围,版面整洁 加0.5。

- 报告排版混乱,加0分。

- 文字表述 1分

- 报告文字内容非常全面,表述清晰准确 加1分。

- 报告逻辑清楚,比较简要地介绍了自己的操作目标与过程 加0.5分。

- 报告逻辑混乱表述不清或文字有明显抄袭可能 加0分

2-实践过程

感觉这篇博客的要求和之前的有重复啊……

2.1 Google hacking & ZoomEye

Google hacking:

Google的很多服务在中国都是用不了的,但是Hackers怎么能没有Google呢!所以一般都要用正确的姿势来打开Google,比如VPN之类的,但是我VPN过期了……不详细介绍。

介绍一些常用操作:

intext: 把网页中的正文内容中的某个字符做为搜索条件

allintext: 使用方法和intext类似

intitle: 搜索网页标题中是否有我们所要找的字符

cache: 搜索GOOGLE里关于某些内容的缓存,有时候往往能找到一些好东西

define: 搜索某个词的定义

filetype: 搜索制定类型的文件

info: 查找指定站点的一些基本信息

inurl: 搜索我们指定的字符是否存在于URL中.常用于查找通用漏洞、注入点、管理员登录的URL

allinurl:也同INURL类似,可指定多个字符

LINKURL: 例如搜索:INURL:HDU.EDU.CN可以返回所有和HDU.EDU.CN做了链接的URL

site: 搜索指定域名,用于搜集二级域名

以及连接符:

+ 把GOOGLE可能忽略的字列如查询范围

– 把某个字忽略

~ 同意词

. 单一的通配符

* 通配符,可代表多个字母

“” 精确查询

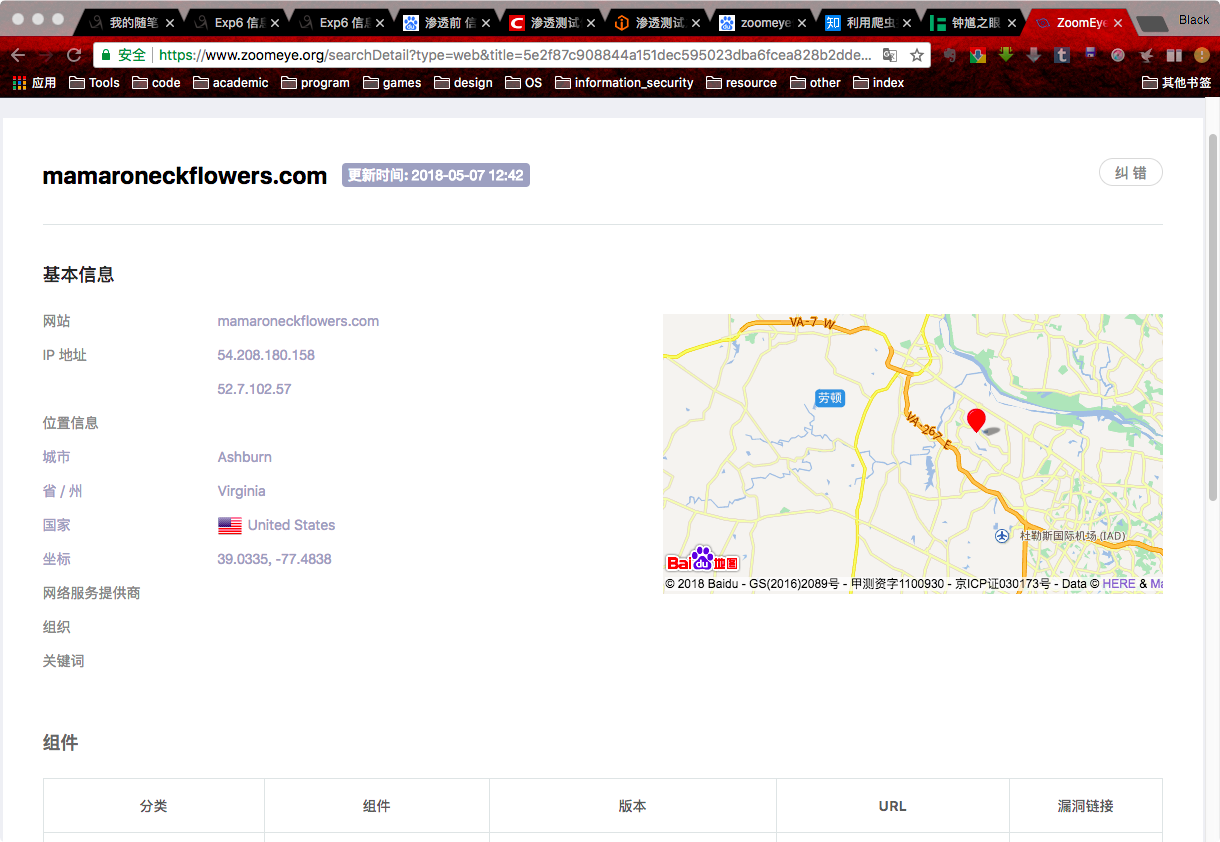

ZoomEye

网络空间搜索引擎,该搜索引擎的后端数据计划包括两部分:

1,网站组件指纹:包括操作系统,Web服务,服务端语言,Web开发框架,Web应用,前端库及第三方组件等等。

2,主机设备指纹:结合NMAP大规模扫描结果进行整合。

- 网站:https://www.zoomeye.org/

酷炫的主页

主要还是用来搜索web网站及其组件信息,测试一下,我们搜关键词:WordPress 8080 http :

334,681,918个搜索结果,随便点进去一个:

了解到了其地址,系统,http头等信息

2.2 DNS、IP信息收集

再次祭出我实验三花了18大洋买的软件……Network Utility X!

好吧我干脆就针对mamaroneckflowers.com吧……

- Whois mamaroneckflowers.com?

在Network Utility X选项中选择Whois选项,输入 mamaroneckflowers.com,得到查询结果:

whois: whois.verisign-grs.com

status: ACTIVE

remarks: Registration information: http://www.verisigninc.com

created: 1985-01-01

changed: 2017-10-05

source: IANA

Domain Name: MAMARONECKFLOWERS.COM

Registry Domain ID: 2005689576_DOMAIN_COM-VRSN

Registrar WHOIS Server: whois.namebright.com

Registrar URL: http://www.NameBright.com

Updated Date: 2018-03-14T14:29:33Z

Creation Date: 2016-02-23T19:12:03Z

Registry Expiry Date: 2019-02-23T19:12:03Z

Registrar: DropCatch.com 510 LLC

Registrar IANA ID: 1990

Registrar Abuse Contact Email:

Registrar Abuse Contact Phone:

Domain Status: clientTransferProhibited https://icann.org/epp#clientTransferProhibited

Name Server: NS1.NAMEBRIGHTDNS.COM

Name Server: NS2.NAMEBRIGHTDNS.COM

DNSSEC: unsigned

URL of the ICANN Whois Inaccuracy Complaint Form: https://www.icann.org/wicf/

>>> Last update of whois database: 2018-05-07T13:09:12Z <<<

Domain Name: MamaroneckFlowers.com

Registry Domain ID: 2005689576_DOMAIN_COM-VRSN

Registrar WHOIS server: whois.NameBright.com

Registrar URL: http://www.NameBright.com

Updated Date: 2018-02-09T00:00:00.000Z

Creation Date: 2016-02-23T19:12:03.000Z

Registrar Registration Expiration Date: 2019-02-23T00:00:00.000Z

Registrar: DropCatch.com 510 LLC

Registrar IANA ID: 1990

Registrar Abuse Contact Email: abuse@NameBright.com

Registrar Abuse Contact Phone: +1.720.496.0020

Domain Status: clientTransferProhibited

Registry Registrant ID:

Registrant Name: marianne c huzar

Registrant Organization:

Registrant Street: 615 east boston post rd

Registrant City: mamaroneck

Registrant State/Province: NY

Registrant Postal Code: 10543

Registrant Country: US

Registrant Phone: +1.9146982585

Registrant Phone Ext:

Registrant Fax:

Registrant Fax Ext:

Registrant Email: mariannehuzar@yahoo.com

Registry Admin ID:

Admin Name: marianne c huzar

Admin Organization:

Admin Street: 615 east boston post rd

Admin City: mamaroneck

Admin State/Province: NY

Admin Postal Code: 10543

Admin Country: US

Admin Phone: +1.9146982585

Admin Phone Ext:

Admin Fax:

Admin Fax Ext:

Admin Email: mariannehuzar@yahoo.com

Registry Tech ID:

Tech Name: marianne c huzar

Tech Organization:

Tech Street: 615 east boston post rd

Tech City: mamaroneck

Tech State/Province: NY

Tech Postal Code: 10543

Tech Country: US

Tech Phone: +1.9146982585

Tech Phone Ext:

Tech Fax:

Tech Fax Ext:

Tech Email: mariannehuzar@yahoo.com

DNSSEC: unsigned

URL of the ICANN WHOIS Data Problem Reporting System:

http://wdprs.internic.net

--- Last update of WHOIS database: 2018-05-07T12:36:56.853Z ---

Domain Name: MamaroneckFlowers.com

Registry Domain ID: 2005689576_DOMAIN_COM-VRSN

Registrar WHOIS server: whois.NameBright.com

Registrar URL: http://www.NameBright.com

Updated Date: 2018-02-09T00:00:00.000Z

Creation Date: 2016-02-23T19:12:03.000Z

Registrar Registration Expiration Date: 2019-02-23T00:00:00.000Z

Registrar: DropCatch.com 510 LLC

Registrar IANA ID: 1990

Registrar Abuse Contact Email: abuse@NameBright.com

Registrar Abuse Contact Phone: +1.720.496.0020

Domain Status: clientTransferProhibited

Registry Registrant ID:

Registrant Name: marianne c huzar

Registrant Organization:

Registrant Street: 615 east boston post rd

Registrant City: mamaroneck

Registrant State/Province: NY

Registrant Postal Code: 10543

Registrant Country: US

Registrant Phone: +1.9146982585

Registrant Phone Ext:

Registrant Fax:

Registrant Fax Ext:

Registrant Email: mariannehuzar@yahoo.com

Registry Admin ID:

Admin Name: marianne c huzar

Admin Organization:

Admin Street: 615 east boston post rd

Admin City: mamaroneck

Admin State/Province: NY

Admin Postal Code: 10543

Admin Country: US

Admin Phone: +1.9146982585

Admin Phone Ext:

Admin Fax:

Admin Fax Ext:

Admin Email: mariannehuzar@yahoo.com

Registry Tech ID:

Tech Name: marianne c huzar

Tech Organization:

Tech Street: 615 east boston post rd

Tech City: mamaroneck

Tech State/Province: NY

Tech Postal Code: 10543

Tech Country: US

Tech Phone: +1.9146982585

Tech Phone Ext:

Tech Fax:

Tech Fax Ext:

Tech Email: mariannehuzar@yahoo.com

DNSSEC: unsigned

URL of the ICANN WHOIS Data Problem Reporting System:

http://wdprs.internic.net

--- Last update of WHOIS database: 2018-05-07T12:36:56.853Z ---

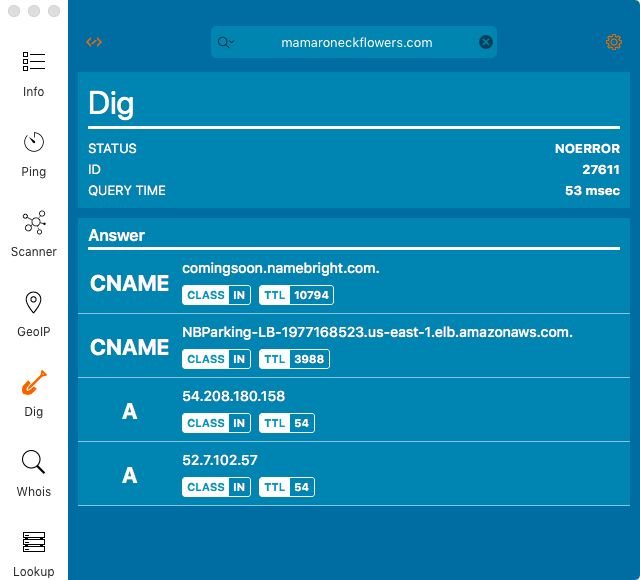

Dig mamaroneckflowers.com:

出现的信息和zoomeye一样。DNS mamaroneckflowers.com:

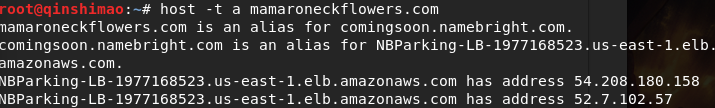

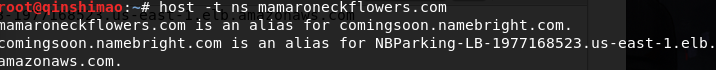

打开Kali,可以用host命令search一下Dns服务器查询:

其实这些信息在上面的whois部分已经有查到了。我们下面查点别的:

查询a记录:

A (Address) 记录是用来指定主机名(或域名)对应的IP地址记录。用户可以将该域名下的网站服务器指向到自己的web server上。同时也可以设置域名的子域名。通俗来说A记录就是服务器的IP,域名绑定A记录就是告诉DNS,当你输入域名的时候给你引导向设置在DNS的A记录所对应的服务器。

查到的是其别名和两个IP地址。

查询mx记录:

MX记录也叫做邮件路由记录,用户可以将该域名下的邮件服务器指向到自己的mail server上,然后即可自行操控所有的邮箱设置。需在线填写服务器的IP地址,即可将该域名下的邮件全部转到设定的相应的邮件服务器上。

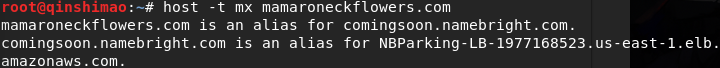

域名枚举:

在得到主域名信息之后,如果能通过主域名得到所有子域名信息,在通过子域名查询其对应的主机IP,这样我们能得到一个较为完整的信息。

使用Kali中集成的fierse工具,进行域名列表查询:

可惜没有查出什么,如果需要查找的更加精细,可以用带字典的枚举工具(如果不嫌麻烦),如dnsdict6、dnsenum、dnsmap,这里不一一说明了。

其实Kali中的dig工具也是一个很好的信息收集工具,这里限于篇幅不做详细介绍,以后有机会开单张~

2.3 主角metasploit登场

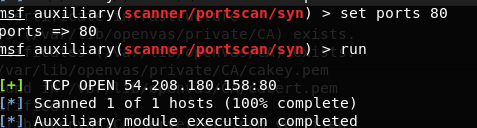

metasploit通过auxiliary和nmap,对我们信息收集(情报获取)有一定帮助,下面简单进行一些操作!

现针对查看我们找到的这两个IP地址打开的端口:

54.208.180.158:(这里用的是scanner/portscan/syn)

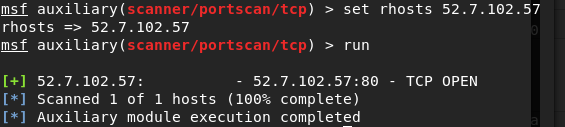

52.7.102.57:(这里用的是scanner/portscan/tcp)

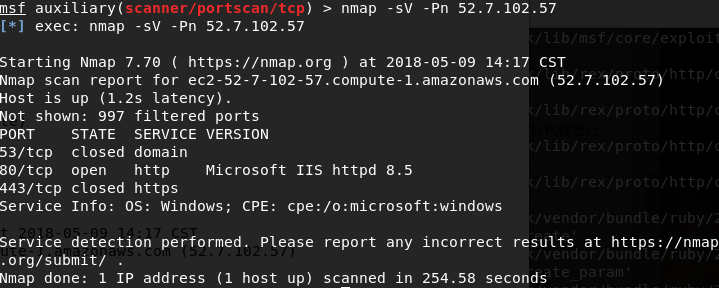

接着我们试试用nmap获得目标主机的操作系统和相关服务:

54.208.180.158:

52.7.102.57:

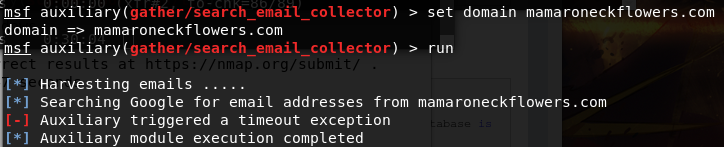

再试试能从网站里找到一些邮箱没:

啧啧,看来是不行了……

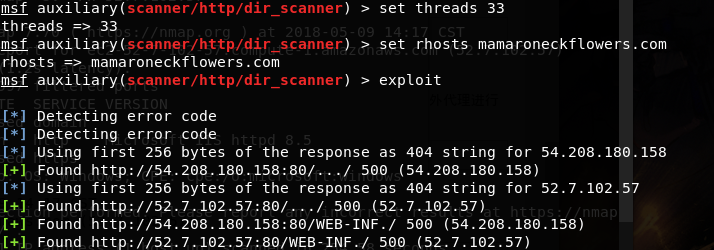

那么我扫一下网站目录吧:

分别找到了该网站下的WEB-INF文件夹,但是访问80端口和WEB-INF都出现了HTTP-500错误,500错误的原因如下:

500 服务器内部错误。

500.11 服务器错误:Web 服务器上的应用程序正在关闭。

500.12 服务器错误:Web 服务器上的应用程序正在重新启动。

500.13 服务器错误:Web 服务器太忙。

500.14 服务器错误:服务器上的无效应用程序配置。

500.15 服务器错误:不允许直接请求 GLOBAL.ASA。

500.16 服务器错误:UNC 授权凭据不正确。

500.17 服务器错误:URL 授权存储无法找到。

500.18 服务器错误:URL 授权存储无法打开。

500.19 服务器错误:该文件的数据在配置数据库中配置不正确。

500.20 服务器错误:URL 授权域无法找到。

这个……我试着登录一下他们的网站……

emmmm所以我这费老半天劲儿,结果???

2.4 漏洞扫描openvas

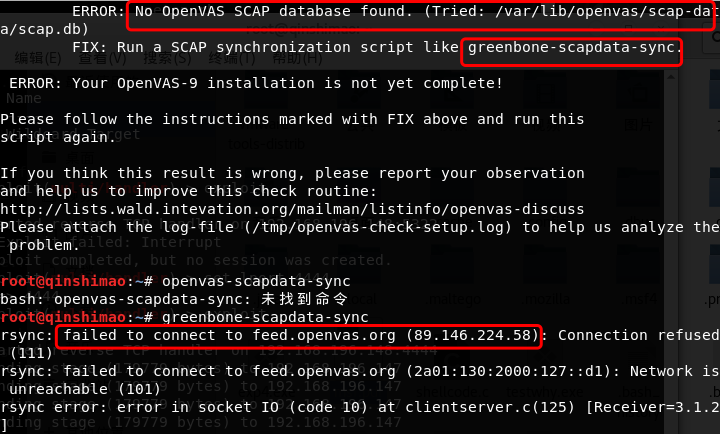

其实我本来想写openvas的,但是安装的时候出了点问题:

( 2016.08.21在Kali上的实测情况貌似和现在差距巨大呀……)

- 解决办法:

其实是需要update一下各种数据,这里三步走:

- apt-get update//更新软件包列表

- apt-get dist-upgrade//获取到最新的软件包,对有更新的包进行下载并安装

- apt-get install openvas//重新安装OpenVAS工具

然后执行第二步的时候还会(可能)出现:

E: 无法获得锁 /var/lib/dpkg/lock - open (11: 资源临时不可用)

E: 无法对管理目录(/var/lib/dpkg/)加锁,是不是另一个包管理程序在使用它?

再解决也比较简单:

sudo rm /var/lib/dpkg/lock

sudo rm /var/cache/apt/archives/lock

两条指令搞定,事实告诉我们,动物撞墙后或许一辈子都不会再撞了,但是人就不会,这或许就是人之所以成为食物链顶层的原因吧:不要怂就是干!

然后又出现了

apkg:无法从致命错误中恢复,

终止:fork失败,无法分配内存…

解决方法是好像是再运行一次apt-get dist-upgrade,他会弹出修复指令。

然后是安装:

apt-get install openvas

openvas-setup

然后就是漫长的等待……

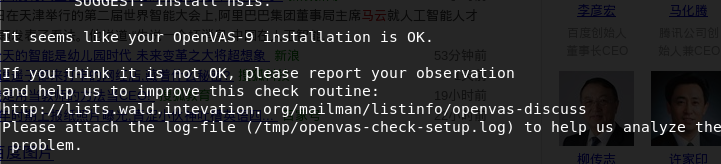

在重装的第二个Kali中,我成功了!

试一下netstat,看看openvas的服务启动了没有:

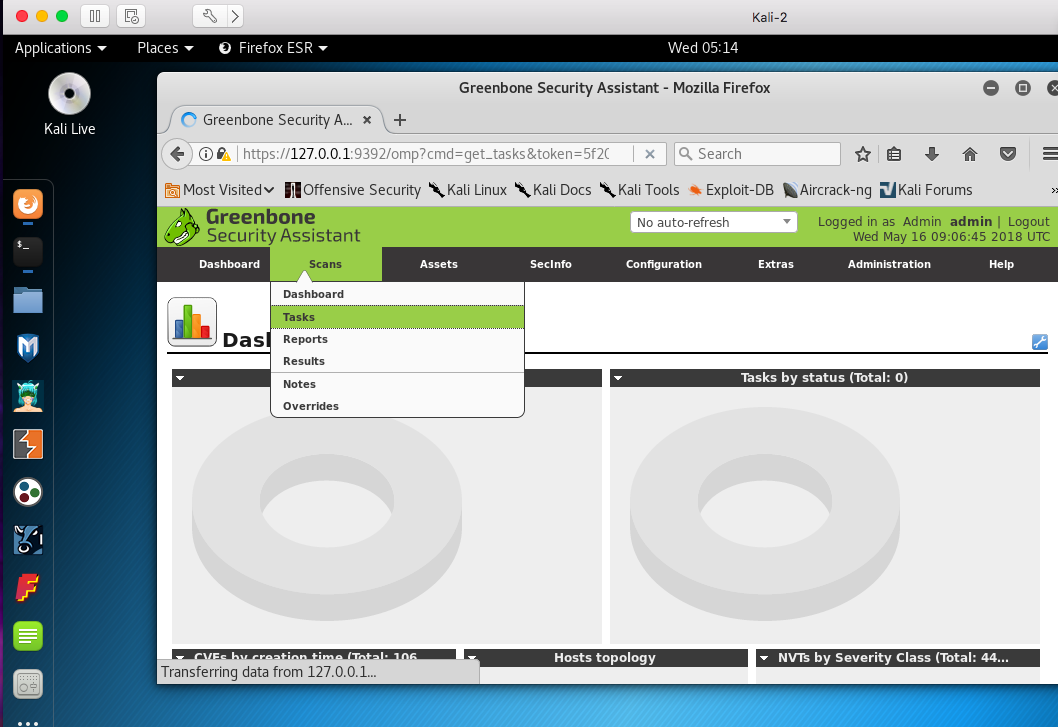

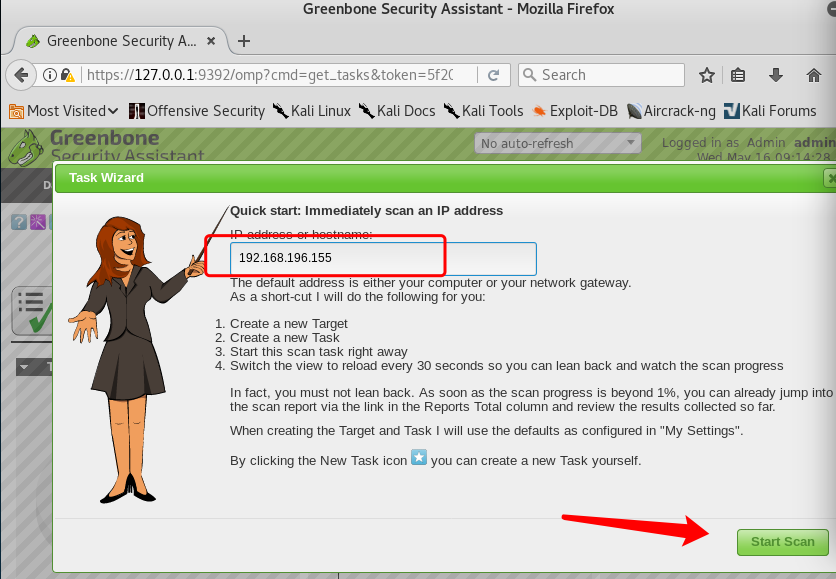

没有问题,那么我们可以开始了,输入openvas-start打开web,新建task:

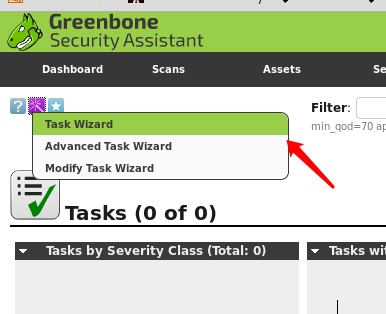

点击Task Wizard新建一个任务向导,在栏里输入待扫描主机的IP地址,并单击Start Scans确认,开始扫描。

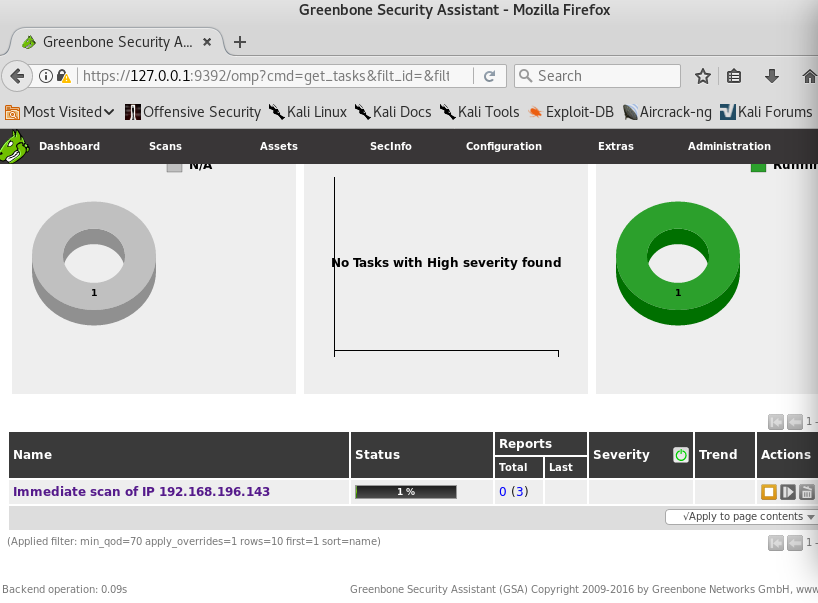

下面开始等待:

然后我等了两个小时一直是1%的进度,很奇怪……

2.5 基础问题回答

- 哪些组织负责DNS,IP的管理。

顶级的管理者是ICANN,ICANN理事会是ICANN的核心权利机构,它设立三个支持组织,分别是:

地址支持组织(ASO)负责IP地址系统的管理。

域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理。

协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配。

5个地区性注册机构:

ARIN主要负责北美地区业务

RIPE主要负责欧洲地区业务

APNIC主要负责亚太地区业务

LACNIC主要负责拉丁美洲美洲业务

AfriNIC主要负责非洲地区业务。 - 什么是3R信息。

- Registrant:注册人

- Registrar:注册商

- Registry:官方注册局

- 评价下扫描结果的准确性。

OpenVAS给出的扫描结果很详细,虽然没有具体到CVE编号,但都给出存在漏洞的服务器信息,挺详细,渗透测试工作提供了一定的思路。

3-参考资料&实践体会

实践体会

感觉最近的几篇博客都有一定的联系,主要集中在信息收集这一块上。

参考资料

- DNS解析过程

- Vulnerability & Exploit Database

- Cool PDF Image Stream - Remote Buffer Overflow (Metasploit)

- 信息搜集与NMAP

- 漏洞扫描-OpenVAS

- 钟馗之眼(ZoomEye):网络空间搜索引擎

- 渗透测试之信息搜集

- VCE

- [Ubuntu “无法获得锁”解决方案(E: 无法获得锁 /var/cache/apt/archive] (https://blog.csdn.net/namecyf/article/details/7297168)

- Port Scanning

2017-2018-2 《网络对抗技术》20155322 Exp6 信息搜集与漏洞扫描的更多相关文章

- 2018-2019-2 20165232 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165232 <网络对抗技术> Exp6 信息搜集与漏洞扫描 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容. 各种搜索技巧的应 D ...

- 2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描 实验目标 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术: 主机发现.端口扫描.O ...

- 2018-2019-2 20165221 【网络对抗技术】-- Exp6 信息搜集与漏洞扫描

2018-2019-2 20165221 [网络对抗技术]-- Exp6 信息搜集与漏洞扫描 目录 1. 实践目标 2. 实践内容 3. 各种搜索技巧的应用 a. 搜索网址的目录结构 b.使用IP路由 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165325 <网络对抗技术> Exp6 信息搜集与漏洞扫描 实验内容(概要) 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术 ...

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描 - 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口 ...

- 2018-2019-2 20165235 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165235 <网络对抗技术> Exp6 信息搜集与漏洞扫描 1.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 2.实践内容 (1)各种搜索技巧的应 ...

- 网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描

网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具体服 ...

- 2018-2019-2 网络对抗技术 20165225 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165225 Exp6 信息搜集与漏洞扫描 实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.O ...

- 2018-2019-2 20165336 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165336 <网络对抗技术> Exp6 信息搜集与漏洞扫描 一.原理与实践说明 1.实践内容 本实践的目标是掌握信息搜集的最基础技能.具体有: 各种搜索技巧的 ...

- 2018-2019-2 网络对抗技术 20165236 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165236 Exp6 信息搜集与漏洞扫描 一.实验内容 1.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 2.实践内容 (1)各种搜索技巧的应用 ...

随机推荐

- error MSB3552: Resource file "**/*.resx" cannot be found. [/ConsoleApp1.csproj]

问题场景: 练习在docker下操作netcore,镜像为centos7,安装完netcore sdk 2.2后,执行操作: dotnet new consoledotnet run 出现报错: /u ...

- [VS2015] [asp.net] 允许远程访问本机正在DEBUG的服务

一.打开并编辑解决方案目录(不是工程目录)下的文件: \.vs\config\applicationhost.config 增加黑体行: <site name="XXXX" ...

- 给UIScrollView添加category实现UIScrollView的轮播效果

给UIScrollView添加category实现UIScrollView的轮播效果 大家都知道,要给category添加属性是必须通过runtime来实现的,本教程中给UIScrollView添加c ...

- 获取图片的metaData

获取图片的metaData 获取简易的metaData较为容易,以下是测试图: 以下是本人提供的源码: UIImage+MetaData.h // // UIImage+MetaData.h // P ...

- word 排版用到双直线、波浪线、虚线 、直线、隔行线等技巧

在办公或毕业设计时,有时排版需要插入双直线.波浪线.虚线 .直线.隔行线等而烦恼, 今天小白与大家分享技巧如下: 感谢您的阅读,如果您觉得阅读本文对您有帮助,请点一下“推荐”按钮.本文欢迎各位转载,但 ...

- session更换存储,实现在多台服务器共享

场景 web服务器有多台,每台服务器都会存贮自己的session,session无法在多台服务器共享.所以就需要更换session的存贮空间,存贮在一个共用的空间.通常为了读写速度,我们会选择存贮在内 ...

- java中判断对象中属性值是否为空的函数

public boolean checkObjFieldIsNull(Object obj) throws IllegalAccessException { boolean flag = false; ...

- September 13th 2017 Week 37th Wednesday

Whenever people agree with me, I always feel I must be wrong. 每次人们赞同我时,我都觉得自己一定错了. We can draw lesso ...

- [转] JavaScript生成GUID的算法

原文地址: http://www.cnblogs.com/snandy/p/3261754.html 全局唯一标识符(GUID,Globally Unique Identifier)也称作 UUID( ...

- Memcahce和Redis比较

一.Memcache 1. memecache 把数据全部存在内存之中,断电后会挂掉,数据不能超过内存大小redis有部份存在硬盘上,这样能保证数据的持久性. 2. Memcache ...