使用自签SSL证书有什么风险?

http://mt.sohu.com/20150602/n414267586.shtml

所谓自签SSL证书,是指不受信任的任意机构或个人,使用工具自己签发的SSL证书。自签名SSL证书可以随意签发,没有第三方监督审核,不受浏览器和操作系统信任,常被用于伪造证书进行中间人攻击,劫持SSL加密流量。很多网站为了节约成本,采用自签名SSL证书,其实是给自己的网站埋下了一颗定时炸弹,随时可能被黑客利用。

网站使用自签SSL证书存在极大的风险,主要来自以下几个方面:

自签SSL证书最容易被假冒和伪造,被欺诈网站利用

自签SSL证书是可以随意签发的,不受任何监管,您可以自己签发,别人也可以自己签发。如果您的网站使用自签SSL证书,那黑客也可以伪造一张一模一样的自签证书,用在钓鱼网站上,伪造出有一样证书的假冒网银网站!

而权威CA机构受国际标准组织审计监督,不可随意签发证书,必须严格认证申请者身份才能签发全球唯一的证书,不会出现被伪造的问题。正规SSL证书支持所有浏览器,由浏览器内置的可靠验证机制,自动识别SSL证书的真实信息和证书状态,如果出现证书绑定域名与实际域名不符、证书已吊销或已过期等异常情况,浏览器会自动发出警告提醒用户“此网站安全证书存在问题”,假冒网站无处遁形!

部署自签SSL证书的网站,浏览器会持续弹出警告

自签SSL证书是不受浏览器信任的,用户访问部署了自签SSL证书的网站时,浏览器会持续弹出安全警告,极大影响用户体验。

自签SSL证书最容易受到SSL中间人攻击

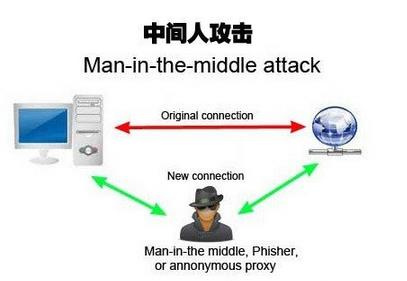

用户访问部署了自签SSL证书的网站,遇到浏览器警告提示时,网站通常会告知用户点击“继续浏览”,用户逐渐养成了忽略浏览器警告提示的习惯,这就给了中间人攻击可乘之机,使网站更容易受到中间人攻击。

典型的SSL中间人攻击就是中间人与用户或服务器在同一个局域网,中间人可以截获用户的数据包,包括SSL数据包,并做一个假的服务器SSL证书与用户通信,从而截获用户输入的机密信息。当网站被假的SSL证书替换时,浏览器会警告用户此证书不受信任,需要用户确认是否信任此证书,用户习惯性点击“继续浏览”,中间人攻击轻而易举的实现了。

自签SSL证书没有可访问的吊销列表

这也是所有自签SSL证书普遍存在的问题,做一个SSL证书并不难,使用OpenSSL几分钟就搞定,但真正让一个SSL证书发挥作用就不是那么轻松的事情了。要保证SSL证书正常工作,其中一个必备功能是要让浏览器能实时查验证书状态是否已过期、已吊销等,证书中必须带有浏览器可访问的证书吊销列表。如果浏览器无法实时查验证书吊销状态,一旦证书丢失或被盗而无法吊销,就极有可能被用于非法用途而让用户蒙受损失。此外,浏览器还会发出“吊销列表不可用,是否继续?”的安全警告,大大延长浏览器的处理时间,影响网页的流量速度。

自签SSL证书使用1024位RSA公钥算法

1024位RSA公钥算法已经被业界认定非常不安全了,美国国家标准技术研究院( NIST )要求停止使用不安全的1024位RSA公钥算法。微软已经要求所有受信任的根证书颁发机构必须于2010年12月31日之前将1024位根证书升级到2048位,停止颁发不安全的1024位用户证书,12 月 31 日之后把所有 1024 位根证书从 Windows 受信任的根证书颁发机构列表中删除!

而目前几乎所有自签证书都是1024位,自签根证书也都是1024位。由于网站部署自签SSL证书而无法获得专业SSL证书提供商的专业指导,根本就不知道1024位已经不安全了。

自签SSL证书支持超长有效期,时间越长越容易被破解

自签证书中还有一个普遍的问题是证书有效期太长,短则5年,长则20年甚至30年。因为自签证书制作无成本无监管,想签发几年就签发几年,而根本不知道PKI技术标准限制证书有效期的基本原理是:有效期越长,就越有可能被黑客破解,因为他有足够长的时间(20年)来破解你的加密。

自签证书支持不安全的SSL通信重新协商机制及不安全的SSL协议和加密算法

几乎所有使用自签SSL证书的服务器都存在不安全的SSL通信重新协商安全漏洞。自签证书系统没有跟随最新PKI技术及时修补漏洞,也不会指导用户关闭不安全的SSL协议和加密算法,没有任何售后服务和技术指导可言,一旦新型漏洞爆发没有得到及时指导修复,就会被黑客利用,进而截获用户的加密信息,如银行账户和密码等。

沃通WoSign是全球信任的CA机构,连续多年通过Webtrust国际审计,严格按照国际标准验证审核,可签发的正规SSL证书,支持所有浏览器。即使是免费SSL证书,也必须通过审核才能签发,不能随意获取。沃通CA全球独家提供3年期多域名免费SSL证书,让所有网站都能零成本启用全球信任的SSL证书加密,保护用户数据传输安全,无需再使用自签证书。

使用自签SSL证书有什么风险?的更多相关文章

- spring boot / cloud (五) 自签SSL证书以及HTTPS

spring boot / cloud (五) 自签SSL证书以及HTTPS 前言 什么是HTTPS? HTTPS(全称:Hyper Text Transfer Protocol over Secur ...

- 自签SSL证书

0.介绍 自己开发的使用了SSL协议的软件,通常没必要从证书签发机构那里来获取证书,自签证书成了必要的选择.自签证书还可以用来实现客户端登录认证. 1.创建CA 创建CA的私钥 openssl gen ...

- 部署asp.net core Kestrel 支持https 使用openssl自签ssl证书

通过openssl生成证书 openssl req -newkey rsa:2048 -nodes -keyout my.key -x509 -days 365 -out my.cer openssl ...

- 自签名证书说明——自签名证书的Issuer和Subject是一样的。不安全的原因是:没有得到专业SSL证书颁发的机构的技术支持?比如使用不安全的1024位非对称密钥对,有效期设置很长等

一般的数字证书产品的主题通常含有如下字段:公用名称 (Common Name) 简称:CN 字段,对于 SSL 证书,一般为网站域名:而对于代码签名证书则为申请单位名称:而对于客户端证书则为证书申请者 ...

- CA机构及SSL证书

互联网安全形势日趋严峻,企业重视自身互联网安全已成必然,SSL认证成大势所趋.要部署SSL证书最首先就是选好CA机构!其次选择适合自己的SSL证书!今天就来介绍一下如何选择CA机构及SSL证书! 首先 ...

- 为你的Android App实现自签名的 SSL 证书(转)

介绍 网络安全已成为大家最关心的问题. 如果你利用服务器存储客户资料, 那你应该考虑使用 SSL 加密客户跟服务器之间的通讯. 随着这几年手机应用迅速崛起. 黑客也开始向手机应用转移, 原因有下列3点 ...

- nginx配置ssl证书实现https加密请求详解

原文链接:http://www.studyshare.cn/software/details/1175/0 一.加密方式 1.对称加密 所谓对称加密即:客户端使用一串固定的秘钥对传输内容进行加密,服务 ...

- iOS适配HTTPS,创建一个自签名的SSL证书(x509)具体步骤

引言(创建生成的证书只能用于测试使用.如果想使用自签名证书就只能以自己为 CA机构颁发证书,进行双向认证才能使用) 使用HTTP(超文本传输)协议访问互联网上的数据是没有经过加密的.也就是说,任何人都 ...

- iOS开发HTTPS实现之信任SSL证书和自签名证书

iOS开发HTTPS实现之信任SSL证书和自签名证书 转自:http://www.jianshu.com/p/6b9c8bd5005a/comments/5539345 (收录一下供自己学习用的) 字 ...

随机推荐

- Google的IP地址一览表,加上代理服务器

Bulgaria 93.123.23.1 93.123.23.2 93.123.23.3 93.123.23.4 93.123.23.5 93.123.23.6 93.123.23.7 93.123. ...

- JS 实现地区,省份,城市,县区4级联动

刚学JS,实战一下,做一个省份信息4级联动. 但是网上查了都是3级的,没有4级,现在做一个的是带地区的4级联动,最简单的办法是修改别人的代码,最开始找到的事类似于下边这个的: 省市县关联菜单 < ...

- .NET通用基本权限系统

DEMO下载地址: http://download.csdn.net/detail/shecixiong/5372895 一.开发技术:B/S(.NET C# ) 1.Windows XP以上 (支援 ...

- 可学习的多人人脸识别程序(基于Emgu CV)

源代码下载(需要安装Emgu CV,安装方法请百度) 很多朋友使用Emgu CV遇到CvInvoke()的报错,我找到一种解决方法. 把EmguCV目录下bin里面的所有dll复制到C:\WINDOW ...

- oracle的commit

oracle的commit就是提交数据(释放锁),在未提交前你前面的操作更新的都是内存,没有更新到物理文件中.执行commit从用户角度讲就是更新到物理文件了,事实上commit时还没有写date f ...

- 使用ApplicationLoader中出现报错:The IPA is invalid. It does not inlude a Payload directory

问题处理方法: 1.将achieve的.app后缀的软件包放在一个payload的文件夹中 2.压缩该文件夹,改变.zip后缀为.ipa 3.使用applicationLoader上传该文件

- Dev XtraTreeList 学习

本文转载:http://www.cnblogs.com/VincentLuo/archive/2012/01/06/2313983.html 一.设置载请保留地址http://www.cnblogs. ...

- cocos2d-x 基本数学

转自:http://cjhworld.blog.163.com/blog/static/207078036201331510141222/ 数学函数: ccp(x, y); // 以坐标x,y创建一个 ...

- HDU 5478 Can you find it 随机化 数学

Can you find it Time Limit: 1 Sec Memory Limit: 256 MB 题目连接 http://acm.hdu.edu.cn/showproblem.php?pi ...

- 基于注解的Spring MVC整合Hibernate(所需jar包,spring和Hibernate整合配置,springMVC配置,重定向,批量删除)

1.导入jar watermark/2/text/aHR0cDovL2Jsb2cuY3Nkbi5uZXQvdG90b3R1enVvcXVhbg==/font/5a6L5L2T/fontsize/400 ...