ssh端口转发功能

一、SSH 端口转发能够提供两大功能:

1.加密SSH Client 端至SSH Server 端之间的通讯数据

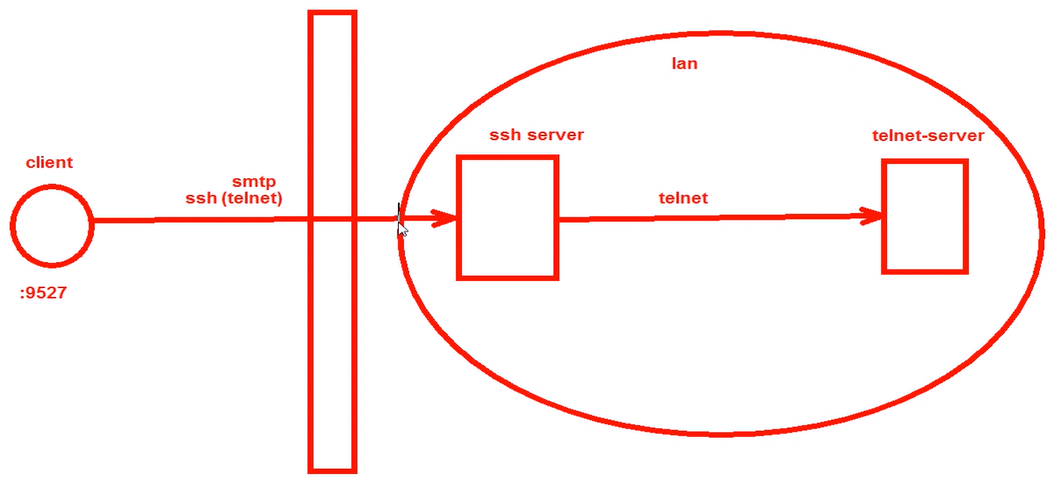

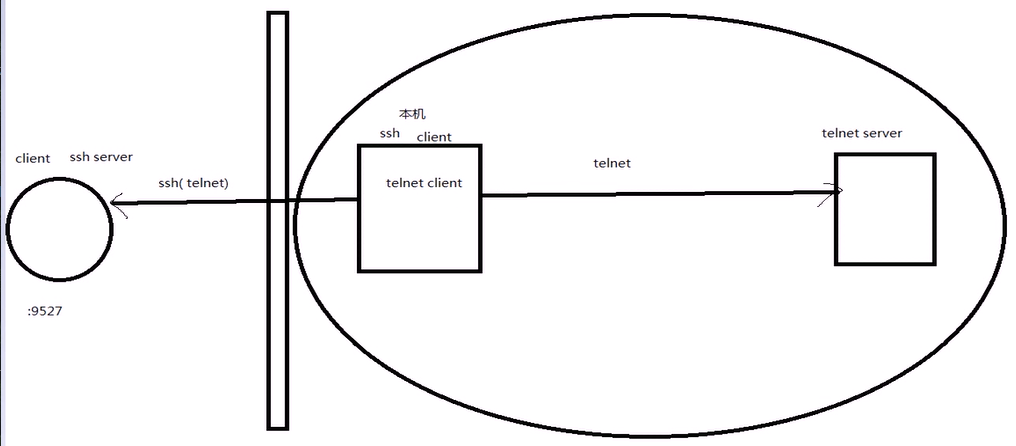

二:SSH端口本地转发

运用场景图:

-L localport:remotehost:remotehostportsshserver

选项: -f 后台启用 -N 不打开远程shell,处于等待状态 -g 启用网关功能

[root@telnetserver ~]# systemctl start telnet.socket

The authenticity of host '192.168.40.211 (192.168.40.211)' can't be established.

ECDSA key fingerprint is SHA256:pNJw/K2ipf4PO9OZtkTmisNZ+ctpN02yRIMxTvNGlrA.

ECDSA key fingerprint is MD5:42:0a:fb:3f:74:1f:12:fc:f1:6a:20:00:43:0a:0f:c3.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '192.168.40.211' (ECDSA) to the list of known hosts.

root@192.168.40.211's password:

Last login: Sun Oct 6 12:58:31 2019 from 192.168.40.1

[root@sshserver ~]#

State Recv-Q Send-Q Local Address:Port Peer Address:Port

ESTAB 0 0 192.168.40.211:22 192.168.40.1:50804

ESTAB 0 0 192.168.40.211:22 192.168.40.:46418

[root@client ~]# telnet 127.0.0.1 9527 (本地转发)

Trying 127.0.0.1...

Connected to 127.0.0.1.

Escape character is '^]'.

Kernel 3.10.0-693.el7.x86_64 on an x86_64

telnetserver login: aa

Password:

[aa@telnetserver ~]$ (登录成功)

root@192.168.40.211's password:

Last login: Sun Oct 6 13:45:44 2019 from 192.168.40.1

State Recv-Q Send-Q Local Address:Port Peer Address:Port

LISTEN 0 128 *:22 *:*

LISTEN 0 128 127.0.0.1: *:*

LISTEN 0 100 127.0.0.1:25 *:*

LISTEN 0 128 :::22 :::*

LISTEN 0 128 ::1:9527 :::*

LISTEN 0 100 ::1:25

Trying 127.0.0.1...

Connected to 127.0.0.1.

Escape character is '^]'.

telnetserver login: aa

Password:

Last login: Sun Oct 6 01:21:13 from localhost

[aa@telnetserver ~]$

State Recv-Q Send-Q Local Address:Port Peer Address:Port

ESTAB 0 52 192.168.40.155:22 192.168.40.1:50809

ESTAB 0 0 ::ffff:192.168.40.155:23 ::ffff:192.168.40.:36364

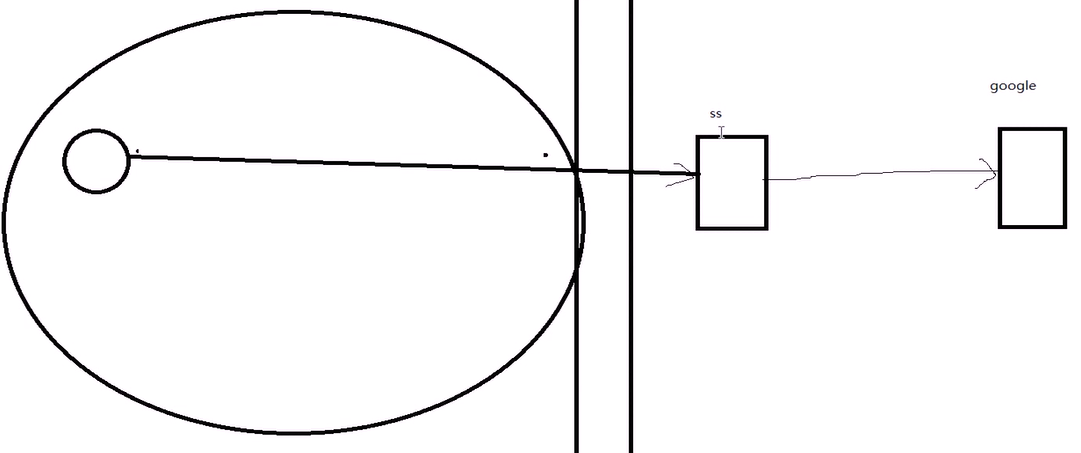

四:SSH动态端口转发

运用场景图: (翻墙,ss国外服务器做代理)

原理:

[root@google ~]# systemctl restart httpd

Chain INPUT (policy ACCEPT 78337 packets, 18M bytes)

pkts bytes target prot opt in out source destination

3 252 REJECT all -- * * 192.168.40.132 0.0.0.0/0 reject-with icmp-port-unreachable (挡住132)

[root@internet ~]# ssh -D 1080 root@192.168.40.211 (自己给自己搭建隧道)

root@192.168.40.211's password:

Last login: Sun Oct 6 14:31:08 2019 from 192.168.40.1

[root@proxy ~]#

[root@internet ~]

# curl --socks5 127.0.0.1:1080 192.168.40.155 #默认端口就是1080,可以不写

www.google.comssh端口转发功能的更多相关文章

- Linux:ssh端口转发详解

ssh是个多用途的工具,不仅可以远程登录,还可以搭建socks代理.进行内网穿透,这是利用它的端口转发功能来实现的. 所谓ssh端口转发,就是在ssh连接的基础上,指定 ssh client 或 ss ...

- mysql ssh 端口转发

某些时候 mysql 只允许 指定的 ip连接 .这时候怎么在本机 连接mysql 的呢? 条件 1 mysql 只有 允许 指定ip连接 2 有连接 指定 ip 服务器的 账密 这时候我们可以通 ...

- SSH隧道:端口转发功能详解

SSH系列文章: SSH基础:SSH和SSH服务 SSH转发代理:ssh-agent用法详解 SSH隧道:端口转发功能详解 1.1 ssh安全隧道(一):本地端口转发 如下图,假如host3和host ...

- 【转】实战 SSH 端口转发

本文转自:http://www.ibm.com/developerworks/cn/linux/l-cn-sshforward/index.html,至于有什么用,懂的懂! 实战 SSH 端口转发 通 ...

- SSH 端口转发

第一部分 概述 当你在咖啡馆享受免费 WiFi 的时候,有没有想到可能有人正在窃取你的密码及隐私信息?当你发现实验室的防火墙阻止了你的网络应用端口,是不是有苦难言?来看看 SSH 的端口转发功能能给我 ...

- 实战 SSH 端口转发

转自实战 SSH 端口转发 通过本文的介绍,读者可以从中了解到如何应用 SSH 端口转发机制来解决日常工作 / 生活中的一些问题.学会在非安全环境下使用端口转发来加密网络应用,保护个人隐私以及重要商业 ...

- SSH25个命令 + 深入SSH端口转发细节

OpenSSH是SSH连接工具的免费版本.telnet,rlogin和ftp用户可能还没意识到他们在互联网上传输的密码是未加密的,但SSH是加密的,OpenSSH加密所有通信(包括密码),有效消除了窃 ...

- SSH端口转发详解及实例

一.SSH端口转发简介 SSH会自动加密和解密所有SSH客户端与服务端之间的网络数据.但是,SSH还能够将其他TCP端口的网络数据通SSH链接来转发,并且自动提供了相应的加密及解密服务.这一过程也被叫 ...

- 利用SSH端口转发实现跨机器直接访问

在实际项目测试中经常会遇到数据库操作,但是因为公司安全问题,访问数据库往往需要通过跳板机.但通过跳板机,测试效率大打折扣,因此通过使用SSH端口转发,从而达到跨机器直接访问数据库.实际项目中的应用会比 ...

随机推荐

- Linux tcpdump命令详解与Wireshark

简介 用简单的话来定义tcpdump,就是:dump the traffic on a network,根据使用者的定义对网络上的数据包进行截获的包分析工具. tcpdump可以将网络中传送的数据包的 ...

- jumpserver部署0.3版本 =====( ̄▽ ̄*)b

jumpserver概述 跳板机概述: 跳板机就是一台服务器,开发或运维人员在维护过程中首先要统一登录到这台服务器,然后再登录到目标设备进行维护和操作: 跳板机缺点:没有实现对运维人员操作行为的控制和 ...

- node + mongoDB

在MongoDB安装这篇博客中已经创建了一个bella_blog的数据库,该数据已经包含了user集合. 下面就可以在node sever端用MongoDB了. Mongoose库简而言之就是在nod ...

- params修饰符的用法

params修饰符是用来声明参数数组允许向方法传递数量不定的自变量用的.事实上System.Console 类的 Write 和 WriteLine 方法是参数数组用法的典型示例.他们的声明方式如下: ...

- 手动解析网易云音乐MP3真实地址

火狐打开音乐播放页面 然后按F12 点击网络选项卡 点击音乐播放按钮 然后过滤输入“url” 选中筛选出来的结果 点击右边的相应选项卡 下面的url里面就是真实的预约MP3地址

- 27. ClustrixDB 分布式架构/一致性、容错和可用性

一致性 许多分布式数据库都采用最终一致性而不是强一致性来实现可伸缩性.但是,最终的一致性会增加应用程序开发人员的复杂性,他们必须针对可能出现的数据不一致的异常进行开发. ClustrixDB提供了一个 ...

- idea生成实体类

1.点击View->Tool Windows->Database 2.点击Datebase框的加号,DateSource,选择对应的数据源,配置对应信息,点击Test Connection ...

- ConfigMap-k8s

创建方式 创建ConfigMap的方式有4种: 1,通过直接在命令行中指定configmap参数创建,即--from-literal 2,通过指定文件创建,即将一个配置文件创建为一个ConfigMap ...

- linux中的selinux到底是什么

一文彻底明白linux中的selinux到底是什么 2018年06月29日 14:17:30 yanjun821126 阅读数 58877 标签: SElinux 更多 个人分类: Linux 一 ...

- Angular 应用的外壳

你首先需要使用 Angular CLI 来创建一个初始化的应用.随后,你将对你已经初始化的应用进行修改来让你构建出 Tour of Heroes app(英雄指南) 这个应用. 在教程的本部分,你需要 ...