剖析 GSM 加密机制以及位置更新的过程

你有没有想过打开手机时会发生什么?它是如何以安全的方式与网络进行通信?几乎所有人都知道TCP / IP,并且可能许多人还是专家,但是谈到电信方面,很少有人知道它的内部原理。 gsm中的消息结构是什么?它使用的加密类型是什么?因此,今天我们将详细介绍gsm的加密标准,以及手机如何更新移动网络的位置。

当你打开手机发生了什么?

当您打开手机时,它首先启动其无线电资源和移动管理程序。

手机通过SIM或网络接收附近地区支持的频率列表。

它根据功率级别和移动提供商在一个单元上存储。之后,它会对认证发生的网络位置,进行更新过程。位置更新成功后,手机获得TMSI,现在就可以进行其他的操作了。

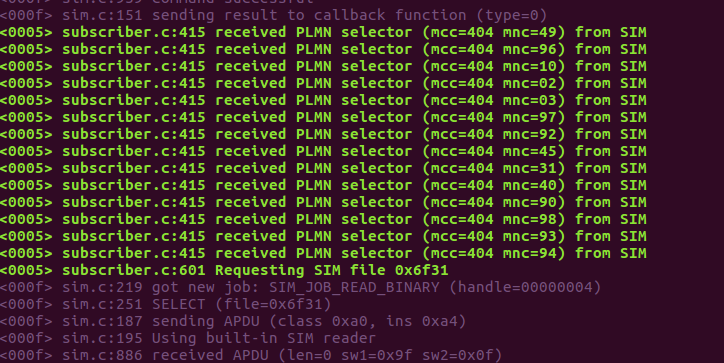

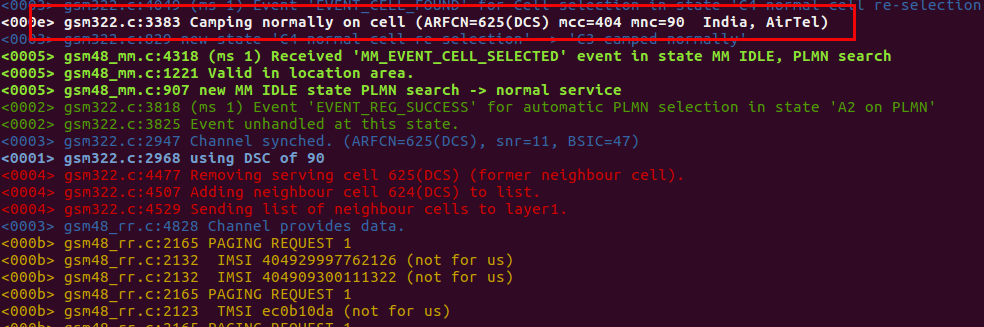

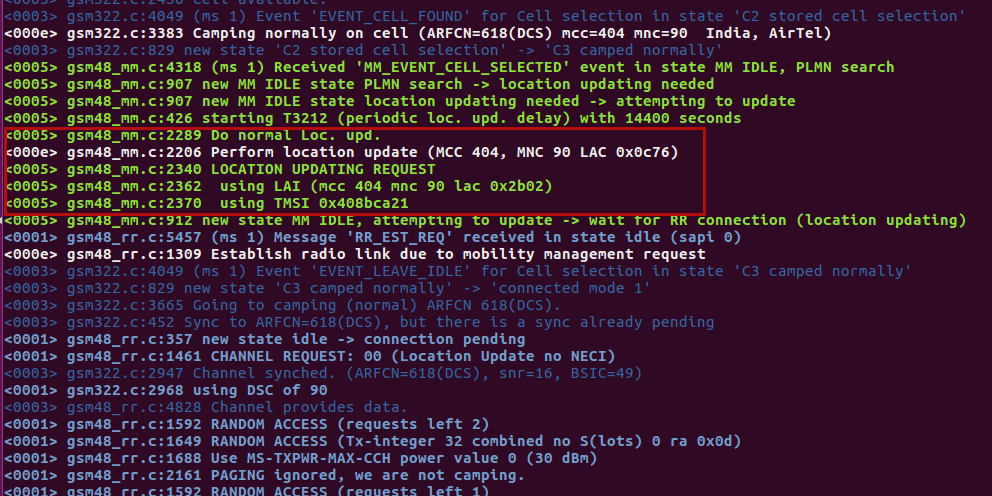

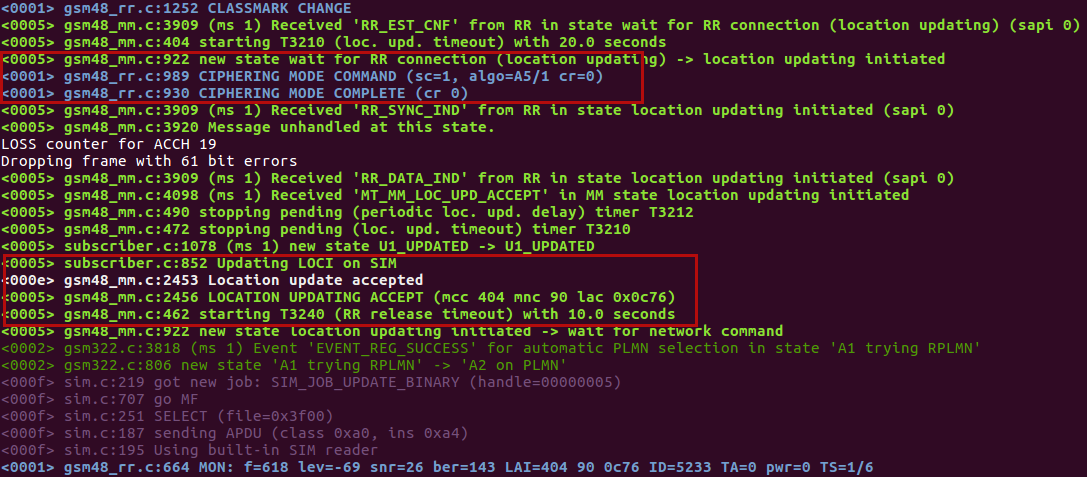

现在,通过查看移动应用程序调试日志来验证上面的结论。下面的屏幕截图是来自模拟在PC上工作的移动电话的一个osmocom移动应用程序。

SIM发送的移动网络信息

camping on a cell

位置更新请求,包括它的LAI、TMSI

允许位置更新并使用可见的加密标准。

目标

我们将通过osmocom-bb用wirehark捕获gsm数据,并分析整个gsm认证和加密的过程是如何发生的。我们也会看到位置更新过程是如何发生的。

我们已经在上一篇博客中详细介绍了osmocom-bb和建立呼叫的过程。这个博客中会跳过那一部分。

GSM加密标准

A5 / 0 - 未使用加密。为了完整性。

A5 / 1-A5 / 1是用于在GSM蜂窝电话标准中提供空中通信隐私的流密码。它是为了使用GSM而指定的七种算法之一。它最初是保密的,但由于泄漏和逆向工程已经为大众熟知。密码中的一些严重弱点已经被发现。

A5 / 2-A5 / 2是用于在GSM蜂窝电话协议中提供语音隐私的流密码。它用于出口,却并非强于(事实上仍然很弱)A5 / 1。它是为使用GSM所定义的七种A5加密算法之一。

A5 / 3(Kasumi) - KASUMI是用于UMTS,GSM和GPRS移动通信系统的块密码。在UMTS中,KASUMI用于名为UEA1和UIA1的机密性和完整性算法。在GSM中,KASUMI用于A5 / 3密钥流生成器和GEA3密钥流生成器中的GPRS中。

还有一些用的较少,所以没有被提到。

GSM认证和加密是如何发生的?

每个GSM手机都有一个用户识别模块(SIM)。 SIM通过使用国际移动用户身份(IMSI)为移动电话提供独特的身份。 SIM卡就像一个钥匙,失去的话手机就无法运作。它能够存储个人电话号码和短信息。它还存储诸如A3认证算法,A8加密密钥生成算法,认证密钥(KI)和IMSI之类的安全相关信息。移动台存储了A5加密算法。

认证

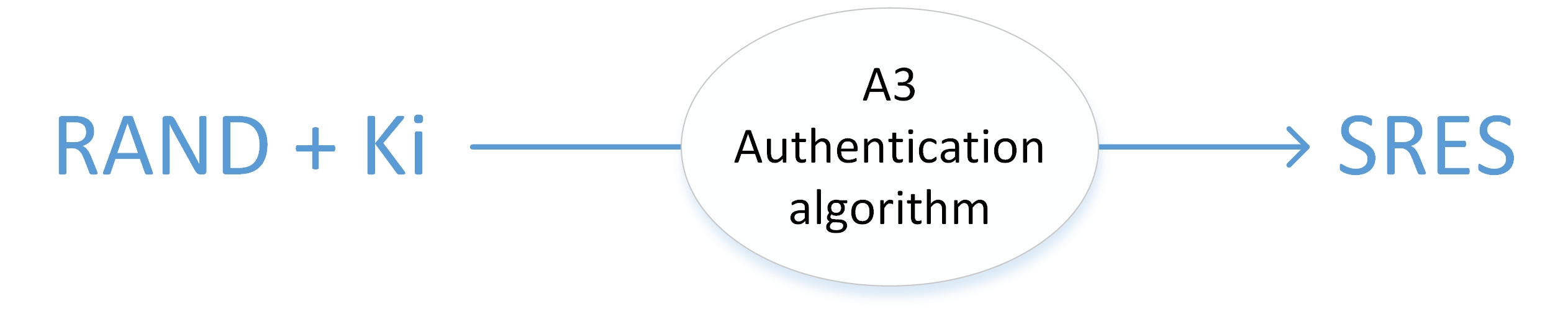

认证过程检查用户SIM卡的有效性,然后判断移动台是否允许在特定网络上。网络通过使用挑战响应方法来完成用户的认证。首先,通过空中接口向移动台发送128位随机数(RAND)。 RAND被传递给SIM卡,通过A3认证算法与Ki一起发送。 A3算法的输出,经签名的响应(SRES)通过空中接口从移动台发送回网络。在网络上,AuC将SRES的值与从移动台接收的SRES的值进行比较。如果SRES的两个值匹配,认证成功,并且用户加入网络。 AuC实际上不存储SRES的副本,但是根据需要查询HLR或VLR。

生成SRES

匿名

当新的GSM用户第一次打开手机时,其IMSI将被发送到网络上的AuC。之后,临时移动用户身份(TMSI)被分配给用户。除非绝对有必要的话,否则IMSI在此之后很少传输。这样可以防止潜在的窃听者通过其IMSI识别GSM用户。用户继续使用相同的TMSI,具体取决于位置更新发生的频率。每次发生位置更新时,网络都会分配一个新的TMSI到手机。 TMSI与IMSI一起存储在网络中。移动台使用TMSI向网络报告或呼叫启动期间。类似地,网络使用TMSI来与移动台进行通信。访客位置寄存器(VLR)执行TMSI的分配,管理和更新。当关闭时,移动台将TMSI存储在SIM卡上,以确保在再次接通电源时可用.

数据的加密和解密

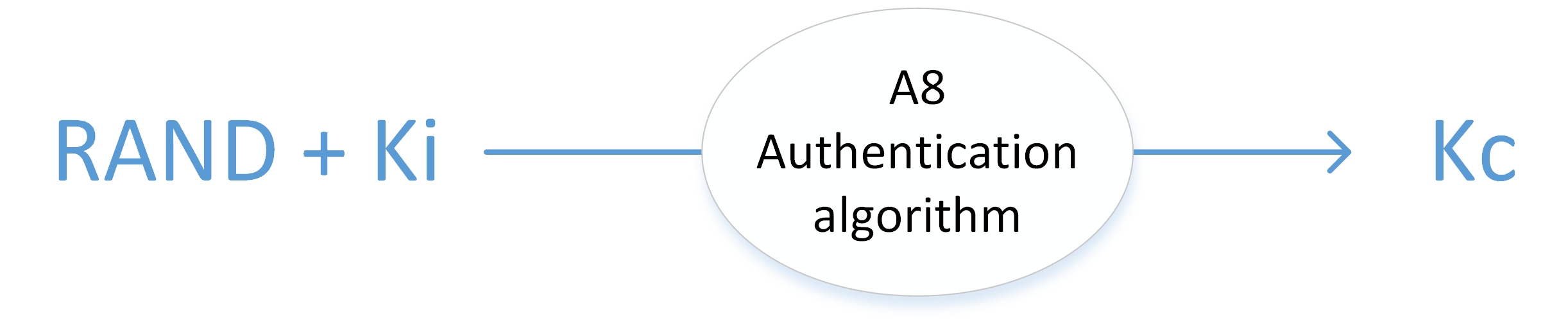

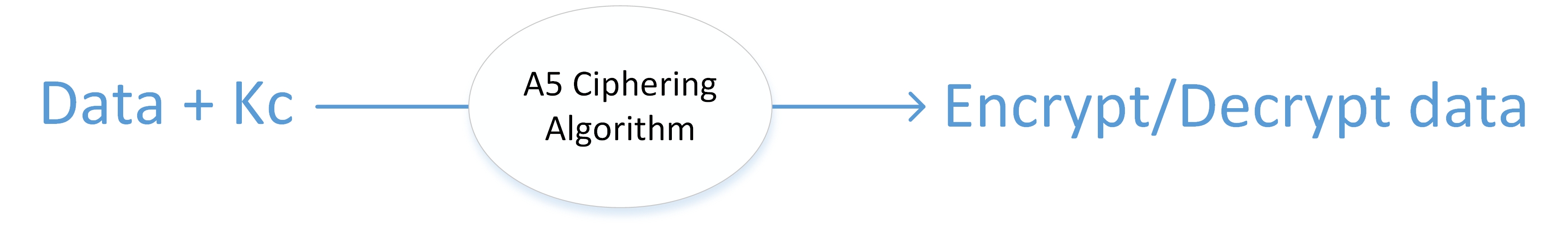

GSM使用加密密钥来保护用户数据和空中接口的信号。一旦用户认证,通过A8加密密钥生成算法发送RAND(从网络传送)和KI(来自SIM卡),以产生加密密钥(KC)。 A8算法存储在SIM卡上。然后使用A8算法创建的KC与A5加密算法一起加密或解密数据。 A5算法在移动电话的硬件中实现,因为它必须即时加密和解密数据。

加密密钥(Kc)的生成

使用Kc进行数据加密/解密

GSM授权/加密过程

GSM授权/加密过程

1.当您第一次打开手机时,MS将IMSI发送到网络。

2.当MS请求访问网络时,MSC / VLR通常要求MS进行认证。 MSC将IMSI转发到HLR,并请求认证Triplets。

3.当HLR收到IMSI和认证请求时,首先检查其数据库,确保IMSI有效并属于网络。一旦实现了这一点,它将把IMSI和认证请求转发到认证中心(AuC)。 AuC将使用IMSI查找与该IMSI相关联的Ki。 Ki是个人用户认证密钥。当创建SIM卡时,它是与IMSI配对的128位数字。 Ki只存储在SIM卡和AuC上。 Auc还将生成一个称为RAND的128位随机数。

RAND和Ki被输入到A3加密算法中。输出是32位签名响应(SRES)。当请求认证时,SRES本质上是发送给MS的“挑战”。 RAND,SRES和Kc统称为三元组。

HLR将三元组发送给MSC / VLR。

4.然后,VLR / MSC将只将RAND值转发给MS。

5.MS使用存储在其sim中的Ki和网络发送的RAND值来计算SRES。 MS将此SRES值发送回MSC / VLR。

6.MSC / VLR将SRES值与HLR向其发送的值进行匹配。如果它匹配,它成功授权MS。

7.一旦经过认证,移动和网络都可以通过A8算法使用Ki和RAND值来生成Kc。

8.使用具有A5加密算法的唯一生成密钥(Kc)对数据进行加密/解密。

位置更新步骤

位置更新过程

- 当你打开你的手机,它首先告诉网络,我在这里,我想注册到网络。之后它发送一个位置更新请求,包括它以前的LAI,它是TMSI。

- 收到TMSI后,如果TMSI不在数据库中,则VLR请求IMSI,收到IMSI后,VLR根据其IMSI向HLR询问用户信息。如果VLR在它的数据库里没有找到TMSI,它将使用LAI找到MS连接到的旧VLR的地址。向旧VLR发送请求,请求用户的IMSI。 VLR提供与MS发送的TMSI相对应的IMSI。请注意,IMSI可能是从移动设备获得的。这不是优先选择,因为位置更新请求被清楚地发送,因此可以用于确定IMSI和TMSI之间的关联。

- HLR又要求AuC为这个IMSI的三元组。 HLR将三元组(Rand,Kc,SRES)转发到VLR / MSC。

- MSC将从VLR获取详细信息,并只将RAND值传给MS。 MS将再次计算SRES,并将其发送回MSC。

- MSC将验证存储在VLR中的SRES,并将与MS发送的SRES进行比较。如果两者匹配,则位置更新成功。

- 成功后,HLR更新发生,它将更新其当前位置,并将TMSI分配给该MS。由于在加密之后TMSI任务被发送,TMSI与用户之间的关系不能由未经授权的用户获得。 GSM手机回复表明新的TMSI分配已经完成。

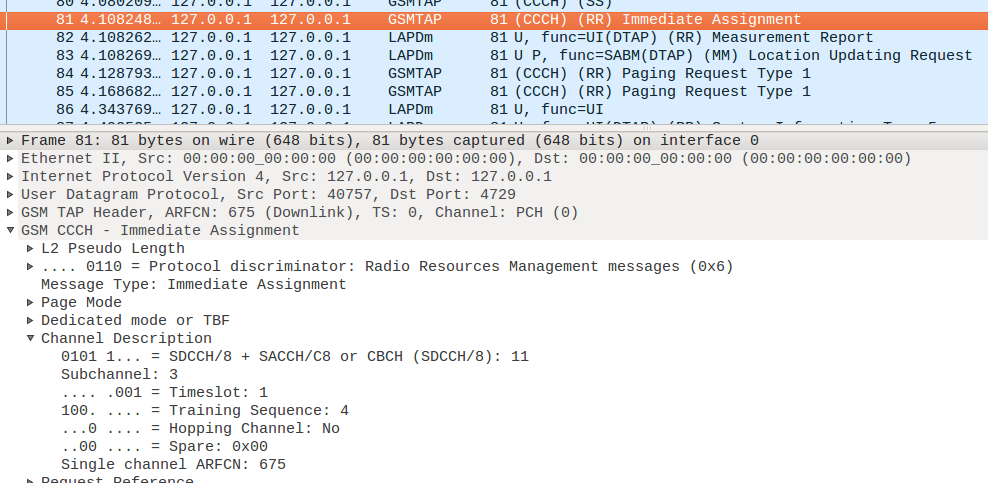

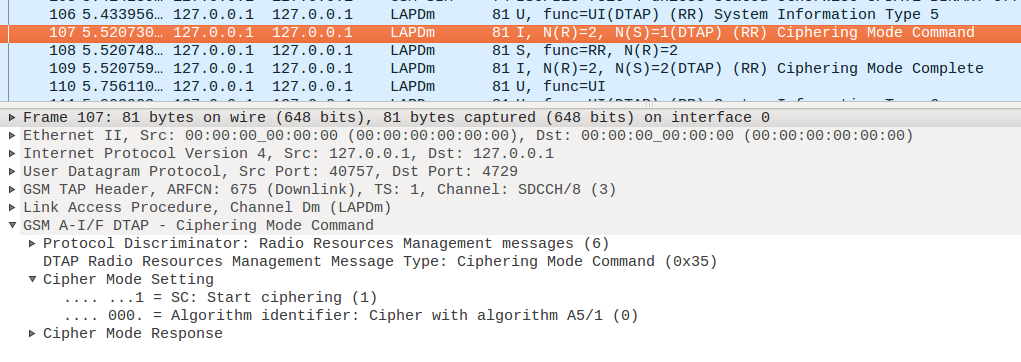

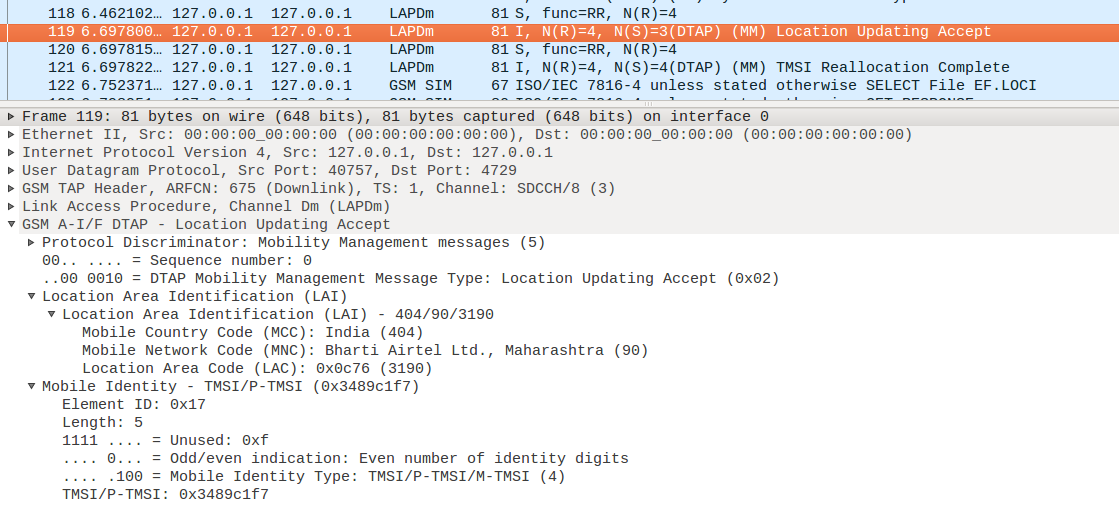

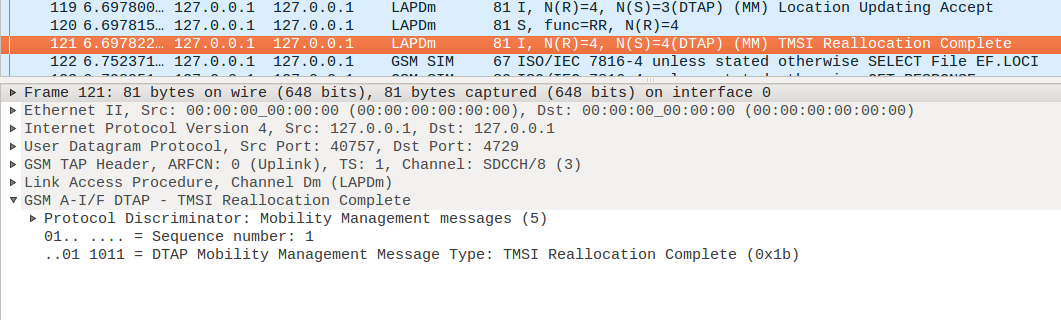

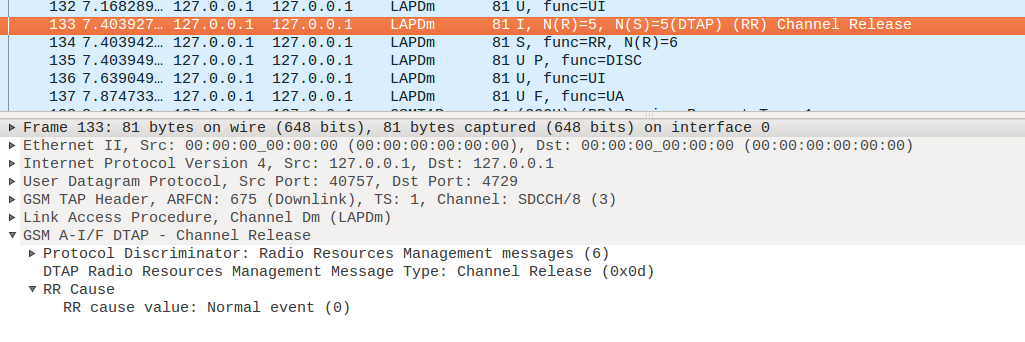

现在,我们将分析wirehark中的gsm数据包,看看在空中的真实情况。

1.立即分配 - 由MS请求的无线信道和MS分配的无线信道MS提供商。我们还可以看到在这个频道中正在使用什么样的控制信道(SDCCH / SACCH)。

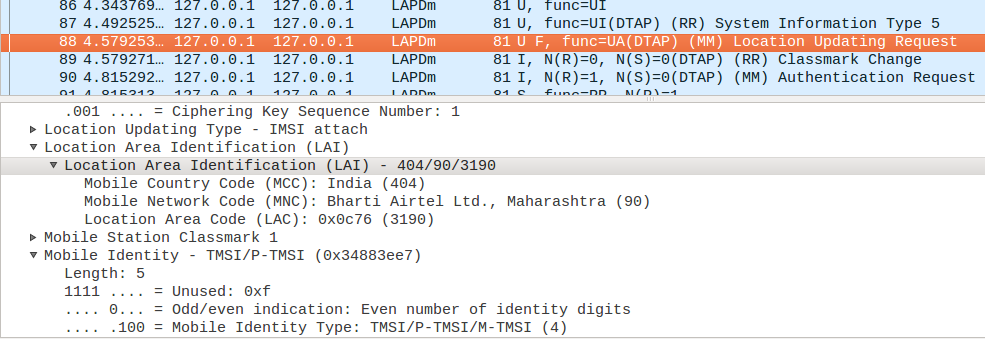

2.位置更新请求 - MS发送位置更新请求,其中包括以前的LAI,它是TMSI。

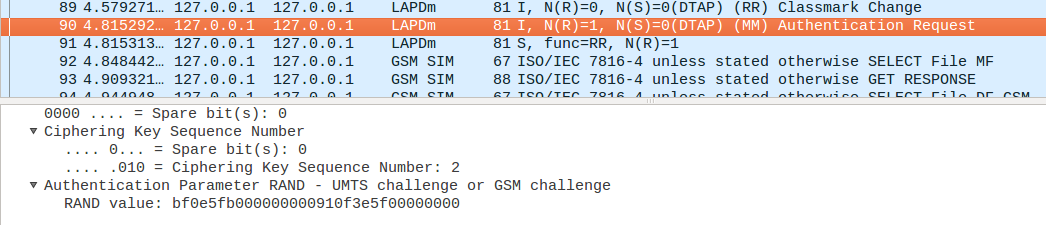

3.验证请求 - VLR / MSC将HLR中的RAND转发给MS。我们可以清楚地看到网络发送到移动电话中的随机值。

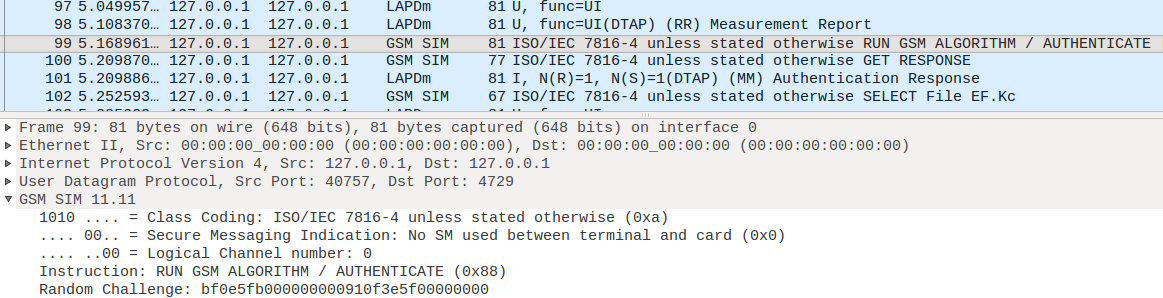

4.MS中的SRES生成 - MS将使用存储在sim.5中的Ki的帮助,使用A3认证算法生成SRES值。

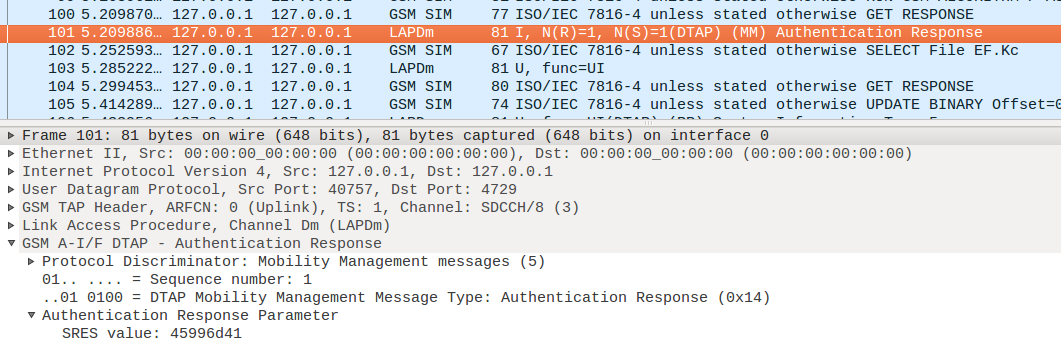

5.认证响应 - MS将发送其计算的SRES值。我们可以清楚地看到SRES的值。

6.加密模式命令 - BSC向移动设备发送CIPHERING MODE命令。密码已经被启用,所以这个消息是通过加密传输的。手机用CIPHERED模式回复它。我们也可以看到下面的加密模式完成包。我们可以看到它正在使用A5 / 1密码。

7.接受位置更新 - 成功认证后,位置更新发生在MS向网络提供位置信息的地方。

8.TMSI重新分配完成 - MS提供商将向MS分配TMSI,并且该消息将被加密,使得没有人可以嗅探用户的身份(TMSI)。

9.无线电频道发布 - 分配的无线电频道由MS。

现在呢?

注意到有时运营商根本没有使用任何加密,以便能够处理更多的网络负载。加密/解密过程增加了开销。有时,身份验证过程的配置存在问题,攻击者可以使用它来绕过完整的身份验证.

GSM安全是一个很大的的但还尚未开发的领域,还有很多工作需要探索和完成。现在,当您了解如何分析最低级别的gsm数据时,您可以阅读,分析和修改osmocom的代码,以便将任意帧发送到网络或从网络发送到手机。您可以开始模糊gsm级协议,以了解您是否可以实际破解任何网络设备。还有很多事情要做,但这需要对gsm网络有深刻理解,还有关于这方面的法律问题。我建议您创建自己的gsm网络并运行您的测试,如果你想继续这样做的话。我们将在gsm上发布更多博客文章。敬请期待!

参考资料:

https://www.sans.org/reading-room/whitepapers/telephone/gsm-standard-an-overview-security-317

http://mowais.seecs.nust.edu.pk/encryption.shtml

原文链接:http://payatu.com/dissecting-gsm-encryption-location-update-process/

剖析 GSM 加密机制以及位置更新的过程的更多相关文章

- 《WCF技术剖析》博文系列汇总[持续更新中]

原文:<WCF技术剖析>博文系列汇总[持续更新中] 近半年以来,一直忙于我的第一本WCF专著<WCF技术剖析(卷1)>的写作,一直无暇管理自己的Blog.在<WCF技术剖 ...

- 剖析WPF数据绑定机制

引言 WPF框架采取的是MVVM模式,也就是数据驱动UI,UI控件(Controls)被严格地限制在表示层内,不会参与业务逻辑的处理,只是通过数据绑定(Data Binding)简单忠实地表达与之绑定 ...

- Android剖析和运行机制

Android剖析和运行机制 大纲: 1. Android剖析 Linux内核本地库(Native Libraries)Android运行时(Android Runtime)应用框架 2. Andro ...

- 安全篇-AES/RSA加密机制

在服务器与终端设备进行HTTP通讯时,常常会被网络抓包.反编译(Android APK反编译工具)等技术得到HTTP通讯接口地址和参数.为了确保信息的安全,我们采用AES+RSA组合的方式进行接口参数 ...

- 浅议NetMQ常见模式和消息加密机制

浅议NetMQ常见模式和消息加密机制 概述 在传统企业级开发中,消息队列机制已经成为一种非常常见的技术实现手段,而基于NetMQ则看起来有点像一朵"奇葩",看起来从名字似乎是一个消 ...

- windows程序消息机制(Winform界面更新有关)

windows程序消息机制(Winform界面更新有关) 转自:http://www.cnblogs.com/blosaa/archive/2013/05/31/3109586.html 1. Win ...

- delphi 的插件机制与自动更新

delphi 的插件机制与自动更新 : 1.https://download.csdn.net/download/cxp_2008/2226978 参考 2.https://download.cs ...

- 我的Android进阶之旅------>Android采用AES+RSA的加密机制对http请求进行加密

前言 未加密的抓包截图 加密之后的抓包截图 基本需求及概念 AES算法 AES基本原理及算法流程 AES算法流程 RSA算法 RSA算法基本原理及流程 RSA算法实现流程 AES与RSA相结合数据加密 ...

- HTTPS 加密机制

目录 1. HTTPS 概述 2. 对称加密 3. 非对称加密 4. 非对称加密改良方案 5. 非对称加密 + 对称加密 6. 中间人攻击 7. 数字证书 8. 数字签名 9. HTTPS 工作原理 ...

随机推荐

- 洛谷P1605 迷宫 (DFS)

题目背景 迷宫 [问题描述] 给定一个N*M方格的迷宫,迷宫里有T处障碍,障碍处不可通过.给定起点坐标和 终点坐标,问: 每个方格最多经过1次,有多少种从起点坐标到终点坐标的方案.在迷宫 中移动有上下 ...

- Shell cace条件语句

cace条件语句,取相对应的多个值,进行输出. 语句:case语句:case $n in 回车\ 值)回车\ 命令 :: 值)命令 esac case $1 in start) echo “启动” ...

- 剑指offer(54)字符流中第一个不重复的数字

题目描述 请实现一个函数用来找出字符流中第一个只出现一次的字符.例如,当从字符流中只读出前两个字符"go"时,第一个只出现一次的字符是"g".当从该字符流中读出 ...

- POJ 2774 Long Long Message (二分 + Hash 求最长公共子串)题解

题意:求最长公共子串 思路:把两个串Hash,然后我们把短的作为LCS的最大可能值,然后二分长度,每次判断这样二分可不可以.判断时,先拿出第一个母串所有len长的子串,排序,然后枚举第二个母串len长 ...

- HTML基础【3】:列表标签

无序列表 作用:给一堆内容添加无序列表语义(一个没有先后顺序整体),列表中的条目不分先后 格式: li 英文是 list item,翻译为列表项 <h4>选择居住城市(CN)</h4 ...

- Promise 异步函数的加上外壳终止Promise

//promise异步函数的请求终止 export default function markCancleble(promise){ let hasCanceled_ = false ; const ...

- 一: DRF web应用框架基础,及序列化器的使用

---恢复内容开始--- 一: web 应用模式(有两种) 1: 前后端不分离(前端从后端直接获取数据) 2: 前后端分离 二: api 接口 原因一: 为了在团队内部形成共识.防止个人习惯差异引起的 ...

- A_Pancers团队作业4—基于原型的团队项目需求调研与分析

任务1:实施团队项目软件用户调研活动. (1)用户调研对象:我们的项目软件是基于安卓系统的音乐播放器,以设计出操作简单的音乐播放器为目的,所以本次用户调研的对象主要以身边的老人为主,对他们听音乐,听戏 ...

- [HTML] HTML Lists

无序列表: 1. unordered list 以<ul>开头,以</ul>结果. 每个list item 以<li> tag开头. 2. 样式: bullet(小 ...

- JS中变量的存储

JS中的变量是保存在栈内存中的 基本数据类型的值直接在栈内存中存储: 值与值之间是独立存在的,修改一个变量不会影响其他变量: var a=20; var b=a; a++; 对象(引用数据类型)是保存 ...