.Net8 AOT+VMP简单的逆向分析

1.前言

测试下VMP加密.NET的强度,选了最新的.Net8+AOT编译,用VMP给它加壳。最后逆向下,简单的分析,本篇看下。

2.概述

一.前奏

首先一段简单的C#代码:

namespace Test_{

internal class Program{

static void Main(string[] args) {

Console.WriteLine("hello, World!");

Console.ReadLine();

}

}

}

把这段代码编译成AOT:

1.csproj里面添加 <PublishAot>true</PublishAot>

2.dotnet publish -r win-x64 -c Release

编译完成之后在路径

bin\release\net8.0\win-x64\publish

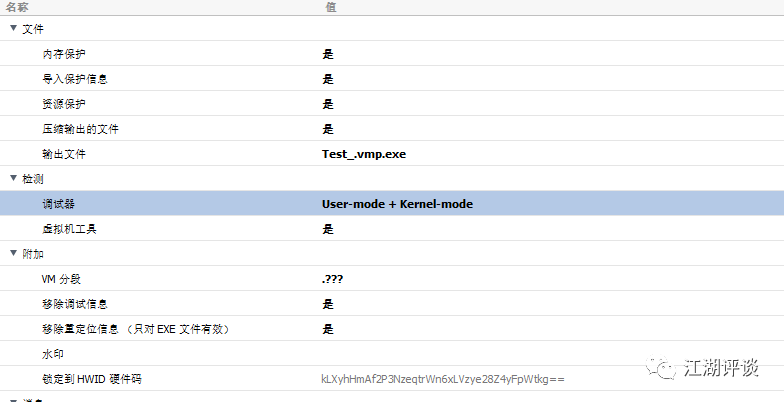

找到Test_.exe,然后对它进行VMP加密。这里用的是VMP3.7.1。为了最大强度加密,把它所有加密全选上,如下图:

最后得到一个独立的Exe文件Test_.vmp.exe。把这个Exe运行之后,拍摄一个内存快照,它的堆栈如下

00 00000000`0014fad8 00007fff`00cc65cb ntdll!NtReadFile+0x14

01 00000000`0014fae0 00000001`40140e2b KERNELBASE!ReadFile+0x7b

02 00000000`0014fb50 00000001`401419d9 Test__vmp+0x140e2b

03 00000000`0014fc10 00000001`401418d1 Test__vmp+0x1419d9

04 00000000`0014fc60 00000001`40143bed Test__vmp+0x1418d1

05 00000000`0014fca0 00000001`400e0796 Test__vmp+0x143bed

06 00000000`0014fd00 00000001`400e0857 Test__vmp+0xe0796

07 00000000`0014fd50 00000001`401440ce Test__vmp+0xe0857

08 00000000`0014fda0 00000001`401413d2 Test__vmp+0x1440ce

09 00000000`0014fde0 00000001`4007b455 Test__vmp+0x1413d2

0a 00000000`0014fe10 00000001`4016bc0b Test__vmp+0x7b455

0b 00000000`0014fe40 00000001`4006e15e Test__vmp+0x16bc0b

0c 00000000`0014fea0 00000001`400694b4 Test__vmp+0x6e15e

0d 00000000`0014fef0 00007fff`029426ad Test__vmp+0x694b4

0e 00000000`0014ff30 00007fff`0370aa68 kernel32!BaseThreadInitThunk+0x1d

0f 00000000`0014ff60 00000000`00000000 ntdll!RtlUserThreadStart+0x28

因为它停在了ReadLine()这个托管函数上面,又因为托管代码进行了AOT,所以它这里的堆栈其实就是非托管栈。

注意这个堆栈里面的第10行,也即编号09哪一行

09 00000000`0014fde0 00000001`4007b455 Test__vmp+0x1413d2

这里就是.Net8预编代码AOT的托管Main入口的非托管表现。

Test__Test__Program__Main

看下它的内容:

00000001`4007b440 4883ec28 sub rsp,28h

00000001`4007b444 488d0d6dc52200 lea rcx,[Test__vmp+0x2a79b8 (00000001`402a79b8)]

00000001`4007b44b e8905f0c00 call Test__vmp+0x1413e0 (00000001`401413e0)

00000001`4007b450 e86b5f0c00 call Test__vmp+0x1413c0 (00000001`401413c0)

00000001`4007b455 90 nop

00000001`4007b456 4883c428 add rsp,28h

00000001`4007b45a c3 ret

这里刚好的是托管示例的机器码调用,注意它只是内存里面的表现

二:虚拟机原理

这里需要简单了解下虚拟机的原理,虚拟机会根据传递进来的代码,对这些代码进行,解析,组合,变形等等之后,组合成新的机器码在机器上运行。这里的VMP本身就是个虚拟机,它把AOT的汇编代码,进行解析,组合,变形之后形成汇编代码运行。了解了这一点,我们就知道上面的内存快照只不过是它运行时候的表现,而实际上Exe里面的代码未必会是这种表现。

这里看下,hello World字符串

00000001`4007b444 488d0d6dc52200 lea rcx,[Test__vmp+0x2a79b8 (00000001`402a79b8)]

它指向的就是字符串实例的MethodTable,hello world字符串清晰可见:

00000001`402a79b8 88 41 20 40 01 00 00 00-0d 00 00 00 48 00 68 00 .A @........h.e.

00000001`402a79c8 6c 00 6c 00 6f 00 2c 00-20 00 57 00 6f 00 72 00 l.l.o.,. .W.o.r.

00000001`402a79d8 6c 00 64 00 21 00 00 00-00 00 00 00 00 00 00 00 l.d.!...........

但是这些代码只是内存的表现,而实际上存储在Exe里面可能是加密过的字符串,这里是解析之后,最后运行的结果。如果想要修改掉这串字符,那么得找到这串字符ASCII单个byte加密的地方。

三:特征码

我们可以看到字符串的操作取地址lea指令后面是立即数:

00000001`4007b444 488d0d6dc52200 lea rcx,[Test__vmp+0x2a79b8 (00000001`402a79b8)]

一般来说,这种取地址不会混淆,所以这里在Test_.vmp.exe的整个汇编里面搜索一下特征

lea rcx 后面跟立即数的

结果如下:

000000014067AA6D: 48 8D 0C 06 lea rcx,[000000014067B101]

地址:000000014067AAE4如下:

000000014067B101: 93 xchg eax,ebx

000000014067B102: 32 C0 xor al,al

000000014067B104: CB retf

000000014067B105: 02 68 B0 add ch,byte ptr [rax-50h]

可以看到地址:000000014067B106有个0x68,还记得上面的hello World字符串嘛,首字母h的ASCII就是0x68。

OK,要找的就是这个地方了,在十六进制编辑器里面把它改成0x67,然后保存运行下Test_.vmp.exe。字符串hello World变成了gello World,如下图。

结尾

非常简单的一个例子,如果你对以上感兴趣,可以扫描下面卡片关注我。带你玩好玩的技术。

.Net8 AOT+VMP简单的逆向分析的更多相关文章

- IM通信协议逆向分析、Wireshark自定义数据包格式解析插件编程学习

相关学习资料 http://hi.baidu.com/hucyuansheng/item/bf2bfddefd1ee70ad68ed04d http://en.wikipedia.org/wiki/I ...

- 技术分享:逆向分析ATM分离器

文章内容仅供技术交流,请勿模仿操作! 背景(作者) 每一次外出时, Elizabeth和我总是格外的小心,同时把我们身上的钱藏在特殊的皮带上面,这样还不够,我们还采取了“狡兔三窟”的方式来藏身上带的银 ...

- C++反汇编与逆向分析技术揭秘

C++反汇编-继承和多重继承 学无止尽,积土成山,积水成渊-<C++反汇编与逆向分析技术揭秘> 读书笔记 一.单类继承 在父类中声明为私有的成员,子类对象无法直接访问,但是在子类对象的 ...

- 一文了解安卓APP逆向分析与保护机制

"知物由学"是网易云易盾打造的一个品牌栏目,词语出自汉·王充<论衡·实知>.人,能力有高下之分,学习才知道事物的道理,而后才有智慧,不去求问就不会知道."知物 ...

- Android逆向分析(2) APK的打包与安装背后的故事

前言 上一次我们反编译了手Q,并遇到了Apktool反编译直接crash的问题,虽然笔者很想在这次解决这个问题,但在解决途中,发现该保护依赖于很多知识,所以本次先插入一下,正所谓知其然知其所以然,授之 ...

- 逆向分析一款国外Blackjack Card Counter软件并附上License生成脚本

没有学过逆向,一时兴起,搞了一下这个小软件,名为“逆向分析”,其实过程非常简单,难登大雅之堂,就当段子看吧.首先介绍一下背景吧.这是一款国外的Blackjack也就是21点算牌软件,我从来不玩牌的,机 ...

- 010 Editor v8.0.1(32 - bit) 算法逆向分析、注册机编写

010 Editor 的逆向分析整体算下来还是比较简单的,将程序拖入OD,通过字符串搜索定位到核心代码,经过分析,主要是如下图所示的两个关键函数,返回正确的值,才算是注册成功. 00409C9B 这个 ...

- [工控安全]西门子S7-400 PLC固件逆向分析(一)

不算前言的前言:拖了这么久,才发现这个专题没有想象中的简单,学习的路径大致是Step7->S7comm->MC7 code->firmware,我会用尽量简短的语言把前两部分讲清楚, ...

- SG Input 软件安全分析之逆向分析

前言 通过本文介绍怎么对一个 windows 程序进行安全分析.分析的软件版本为 2018-10-9 , 所有相关文件的链接 链接:https://pan.baidu.com/s/1l6BuuL-HP ...

- Android逆向分析(2) APK的打包与安装

http://blog.zhaiyifan.cn/2016/02/13/android-reverse-2/ 2/18日增加对aidl和java编译的描述. 前言 上一次我们反编译了手Q,并遇到了Ap ...

随机推荐

- 远程desk工具利用总结

NO.1 Todesk 根据目标软件安装情况有以下两种利用方法 1.目标机已有完整版todesk. 1)改配置文件. 老版本可替换至本地查看密码(此法在最近更新的几个版本中已经失效),新版本只可更改密 ...

- 关于建立一个Java项目全过程(专对于新手)

关于建立一个Java项目全过程 一.Java开发环境搭建 1.JDK与JRE JDK = JRE + 开发工具集(例如Javac编译工具等) JRE = JVM + Java SE标准类库 2.JDK ...

- 如何卸载 python setup.py install 安装的包?

当我们半自动安装某些 python 包时,总是存在很多依赖关系的问题,而这些问题还是很难避免的,所以,当我们安装一个不确定的包的时候,最好提前收集一些相关资料,或者请教他人,同时最好把安装过程都记录下 ...

- Linux 调用约定

函数调用约定是对函数调用时如何传递参数的一种约定.关于它的约定有许多种,下面我们分 别从内核接口和用户接口两方面介绍32位和64位Linux的调用约定. 一.内核接口 x86-32系统调用约定 ...

- 常量接口 vs 常量类 vs 枚举区别

把常量定义在接口里与类里都能通过编译,那2者到底有什么区别呢? 那个更合理? 常量接口 public interface ConstInterfaceA { public static final S ...

- docker镜像的原理

docker镜像的原理 docker镜像是由特殊的文件系统叠加而成 最低端是bootfs,并使用宿主机的bootfs 第二层是root文件系统rootfs,称之为base image 再往上是可叠加的 ...

- K8S 证书详解(认证)

K8S 证书介绍 在 Kube-apiserver 中提供了很多认证方式,其中最常用的就是 TLS 认证,当然也有 BootstrapToken,BasicAuth 认证等,只要有一个认证通过,那么 ...

- Journal of Electronic Imaging投稿分享

Journal of Electronic Imaging投稿分享 在研究生阶段中的第一篇论文,前后总共三个月,还是很开心的!!! 附下中稿图片 这个期刊从二月份开始投的,然后三月份给了大修,大修时间 ...

- 如何将视频文件.h264和音频文件.mp3复用为输出文件output.mp4?

一.初始化复用器 在这个部分我们可以分三步进行:(1)打开输入视频文件上下文句柄 (2)打开输入音频文件上下文句柄 (3)打开输出文件上下文句柄 1.打开输入视频文件上下文句柄 在这一步,我们主要用到 ...

- 如何使用libavcodec将.yuv图像序列编码为.h264的视频码流?

1.实现打开和关闭输入文件和输出文件的操作 //io_data.cpp static FILE* input_file= nullptr; static FILE* output_file= null ...