Linux系统处理木马病毒的思路

一、清除木马程序步骤

1.1 执行命令,每1秒刷新一次,显示整个命令路径,而不是命令的名称。

[root@linux-node1 ~]# top -d -c

1.2 查找可疑进程(比较奇怪的进程名称)如:sshz、crond.conf、.sshd等

1.3 发现可疑进程后,记录PID,然后执行如下命令

[root@linux-node1 ~]# kill -STOP PID #停止进程,先不要杀掉进程(有可能杀掉之后,木马守护程序会重新打开一个新的木马进程)

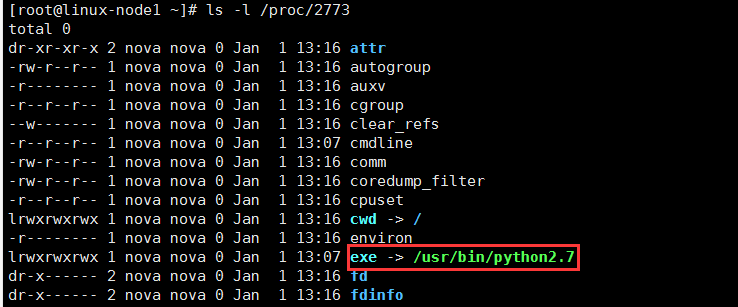

[root@linux-node1 ~]# ls -l /proc/PID #查看exe对应的脚本路径

例如:

[root@linux-node1 ~]# ls -l /proc/ #可以看到病毒程序在/usr/bin/python2.7(图片保是举例)

1.4 删除/usr/bin/python2.7此文件。

若某些文件无法直接删除时,使用chattr命令

[root@linux-node1 ~]# lsattr filename

[root@linux-node1 ~]# chattr -aij filename

1.5 查看crontab有无定时任务

[root@linux-node1 ~]# crontab -l

[root@linux-node1 ~]# crontab -e

[root@linux-node1 ~]# vim /etc/crontab

1.6 查看/tmp特殊目录下有没有可执行程序

[root@linux-node1 ~]# ls -l /tmp/

1.7 检测ps、netstat、ss、lsof命令是否替换。正常的文件大小不会超过1MB,如下按时间排序,重新关注前几行。

[root@linux-node1 ~]# ls -lht /etc/init.d/

[root@linux-node1 ~]# ls -lht /bin/

[root@linux-node1 ~]# ls -lht /sbin/

[root@linux-node1 ~]# ls -lht /usr/bin

[root@linux-node1 ~]# ls -lht /usr/sbin

1.8 执行lsof看看有无可疑的进程名

[root@linux-node1 ~]# lsof

二、原因分析

2.1 弱口令登录

#过滤出成功登录系统的用户名和IP地址,分析IP是否可疑,如有国外IP登录,或者IP不是常驻地,比较可疑。

[root@linux-node1 ~]# cat /var/log/secure* | grep sshd | grep Acc | awk '{print $9,$11}' #过滤可疑IP地址的登录时间

[root@linux-node1 ~]# cat /var/log/secure* | grep sshd | grep 1.1.1.1

三、安全加固方法

3.1 使用较为复杂的密码

使用随机密码生成器生成密码至少12位,然后自己再修改三位密码。

3.2 端口控制:

禁止不必要端口暴露在公网上,一般只保留80和443端口,修改ssh默认端口,配置防火墙策略,增加IP白名单等

3.3 权限控制:

严格控制各服务的系统权限,各服务不要以root权限运行,各应用和数据库交互的帐号不要使用root权限的帐户

3.4 查看应用:

检查WEB应用及相关配置是否存在安全风险(检查SQL注入、XSS等漏洞)

3.5 重装系统:

若系统被植入大量的木马则会对系统稳定性造成影响,建议备份数据后重装系统,并在上线前进行安全检查。

Linux系统处理木马病毒的思路的更多相关文章

- Linux系统下为何病毒少?原因竟是这个?

Linux系统下为何病毒少?原因竟是这个? 可能不少人持这样一种观点,认为 Linux 病毒少是因为Linux不像Windows那么普及,其实这种观点很早已经被人批驳过了,一个最有力的论据是:如果写病 ...

- Linux的挖矿木马病毒清除(kswapd0进程)

1.top查看资源使用情况 看到这些进程一直在变化,但是,主要是由于kswapd0进程在作怪,占据了99%以上的CUP,查找资料后,发现它就是挖矿进程 2.排查kswapd0进程 执行命令netsta ...

- 基于Linux系统的病毒

虽然在Linux里传播的病毒不多,但也是存在一些,我从一些安全网站搜集了一些资料. 1.病毒名称: Linux.Slapper.Worm 类别: 蠕虫 病毒资料: 感染系统:Linux 不受影响系统: ...

- 安全威胁无孔不入:基于Linux系统的病毒(转)

虽然在Linux里传播的病毒不多,但也是存在一些.我从一些安全网站搜集了一些资料. 1.病毒名称: Linux.Slapper.Worm 类别: 蠕虫 病毒资料: 感染系统:Linux 不受影响系统: ...

- 瑞星发布Linux系统安全报告:Linux病毒或将大面积爆发

近半年来,由于中央推荐使用国产Linux操作系统,国产Linux操作系统开始受到政府机关及大型企事业机关单位的高度重视.很多人都认为,以Linux系统为基础的国产操作系统最符合国家.政府和企业信息安全 ...

- LInux系统木马植入排查分析 及 应用漏洞修复配置(隐藏bannner版本等)

在日常繁琐的运维工作中,对linux服务器进行安全检查是一个非常重要的环节.今天,分享一下如何检查linux系统是否遭受了入侵? 一.是否入侵检查 1)检查系统日志 检查系统错误登陆日志,统计IP重试 ...

- Linux系统是否被植入木马的排查流程梳理

在日常繁琐的运维工作中,对linux服务器进行安全检查是一个非常重要的环节.今天,分享一下如何检查linux系统是否遭受了入侵? 一.是否入侵检查 1)检查系统日志 1 2 检查系统错误登陆日志,统计 ...

- Linux系统病毒防治

Linux系统病毒防治 一.Linux病毒的历史 1996年出现的Staog是Linux系统下的第一个病毒,它出自澳大利亚一个叫VLAD的组织.Staog病毒是用汇编语言编写,专门感染二进制文件,并通 ...

- Linux系统之运行状态分析及问题排查思路

〇.一件事儿 以下分析是站在Java工程师的角度来分析的. 一.CPU分析 分析CPU的繁忙程度,两个指标:系统负载和CPU利用率 1.系统负载分析 系统负载:在Linux系统中表示,一段时间内正在执 ...

随机推荐

- ApplicationEventPublisher笔记

ApplicationEventPublisher是ApplicationContext的父接口之一.这接口的作用是:Interface that encapsulates event publica ...

- Mac上安装MongoDB

1.访问MongoDB官方下载地址 http://www.mongodb.org/downloads 2.点击“DOWNLOAD(tgz)”按钮: 3.将下载的文件压缩包解压后剪切到你的Mac中某个位 ...

- office2013密钥

GYWDG-NMV9P-746HR-Y2VQW-YPXKK6HDB9-BNRGY-J3F83-CF43C-D67TXG9N3P-GRJK6-VM63J-F9M27-KHGXKX2YWD-NWJ42-3 ...

- Java集合源码 -- Collection框架概述

1.概述 collection框架是用于处理各种数据结构的,要根据各种数据结构的特点理解它 它能够保存对象,并提供很多的操作去管理对象,当你面临下面的情况时,也许你应该考虑用集合类 1.容器的长度是不 ...

- 配置mysql允许远程链接

默认情况下,mysql帐号不允许从远程登陆,只能在localhost登录.本文提供了二种方法设置mysql可以通过远程主机进行连接. 修改用户表的数据 登入mysql后,更改 mysql 数据库里的 ...

- springboot+maven——打war包方式

转载 Springboot打包war包部署到自己的tomcat中 一.springboot+maven工程——打war包步骤如下: 1.修改父pom.xml文件: <packaging>p ...

- [LuoguP3668][USACO17OPEN]现代艺术2

[LuoguP3668][USACO17OPEN]Modern Art2(Link) 现在你有一块长为\(N\)的画布,每次可以选择一段连续的区间进行颜色填涂,新颜色会覆盖旧颜色.每一次填涂都要耗费一 ...

- Linux下jmap命令查看内存使用

Linux下jmap命令查看内存使用 jmap -heap 1234(1234为进程号) jmap是JDK自带的一个工具,非常小巧方便,其支持参数如下: -heap 打印heap空间的概要 ...

- POJ 1157 LITTLE SHOP OF FLOWERS (超级经典dp,两种解法)

You want to arrange the window of your flower shop in a most pleasant way. You have F bunches of flo ...

- CentOS查看卸载openjdk

1.查看openjdk版本 java -versionjava version "1.7.0_51" OpenJDK Runtime Environment (rhel-2.4.5 ...