【CTF】XCTF Misc 心仪的公司 & 就在其中 writeup

前言

这两题都是Misc中数据包的题目,一直觉得对数据包比较陌生,不知道怎么处理。

这里放两道题的wp,第一题strings命令秒杀觉得非常优秀,另外一题有涉及RSA加密与解密(本文不具体讨论RSA非对称加密算法)

心仪的公司writeup

题目来源:世安杯

题目链接:https://adworld.xctf.org.cn/task/answer?type=misc&number=1&grade=1&id=4597&page=2

下载后得到rar 解压后得到数据包

对数据包的题一直没有总结出比较好的应对措施

目前暂时没有很精通wrieshark的使用

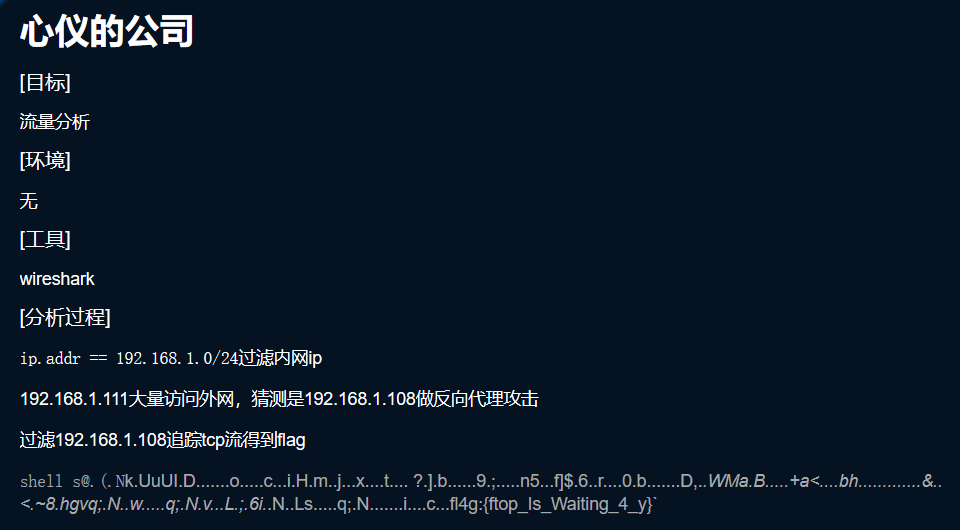

参考wp

解法一

以下为该题官方wp

//所学知识不够没有理解wp 并且操作上遇到困难

解法二

后来查看其他wp了解到可以使用strings命令秒杀

Linux下使用以下命令

strings webshell.pcapng | grep {

//即查找webshell中的带有“{”的ASCII字符串

得到flag:fl4g:{ftop_Is_Waiting_4_y}

结束 。

第二种解法非常优秀 只是匹配字符串(当然有运气成分)

以后遇到数据包可以考虑应该要想到这么操作

就在其中writeup

题目来源:ISCC-2017

题目链接:https://adworld.xctf.org.cn/task/answer?type=misc&number=1&grade=1&id=4925&page=3

下载得到zip 解压得到数据包

Linux下使用strings命令查找Flag有东西但是看不懂

查找flag和flag{ 均无果

查找{ 匹配到一大堆

Wireshark打开字符串搜索flag无果

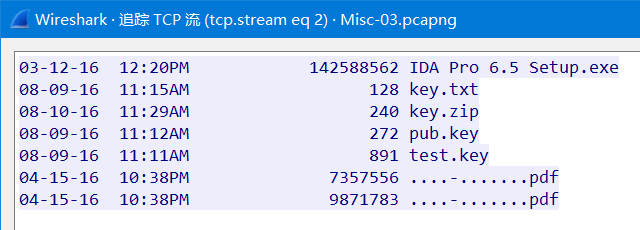

追踪TCP流第2个流时发现

到这里思路中断

参考wp:https://blog.csdn.net/qq_43455259/article/details/105441620

原来解题关键点是pub.key

!之后遇到公钥或者私钥类型文件需要引起重视

Wireshark字符串搜索pub.key

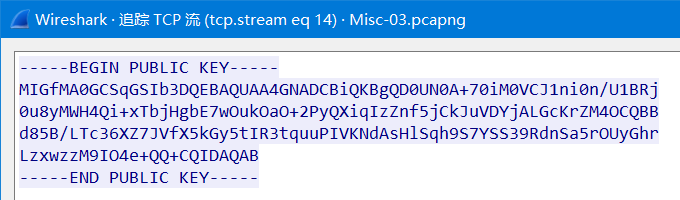

追踪TCP流后切换到流14获得公钥

//这玩意好像没什么用

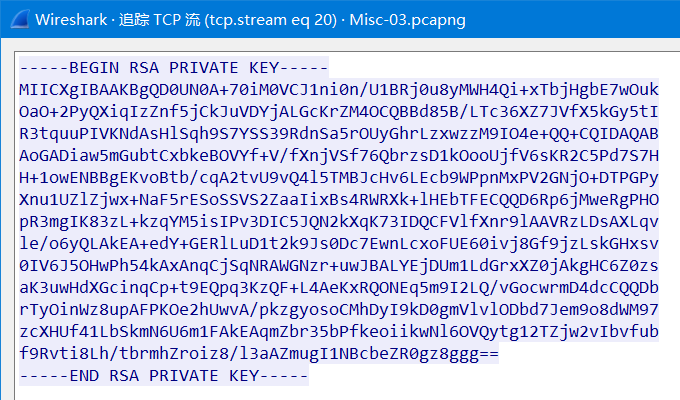

切换到流20时获得私钥

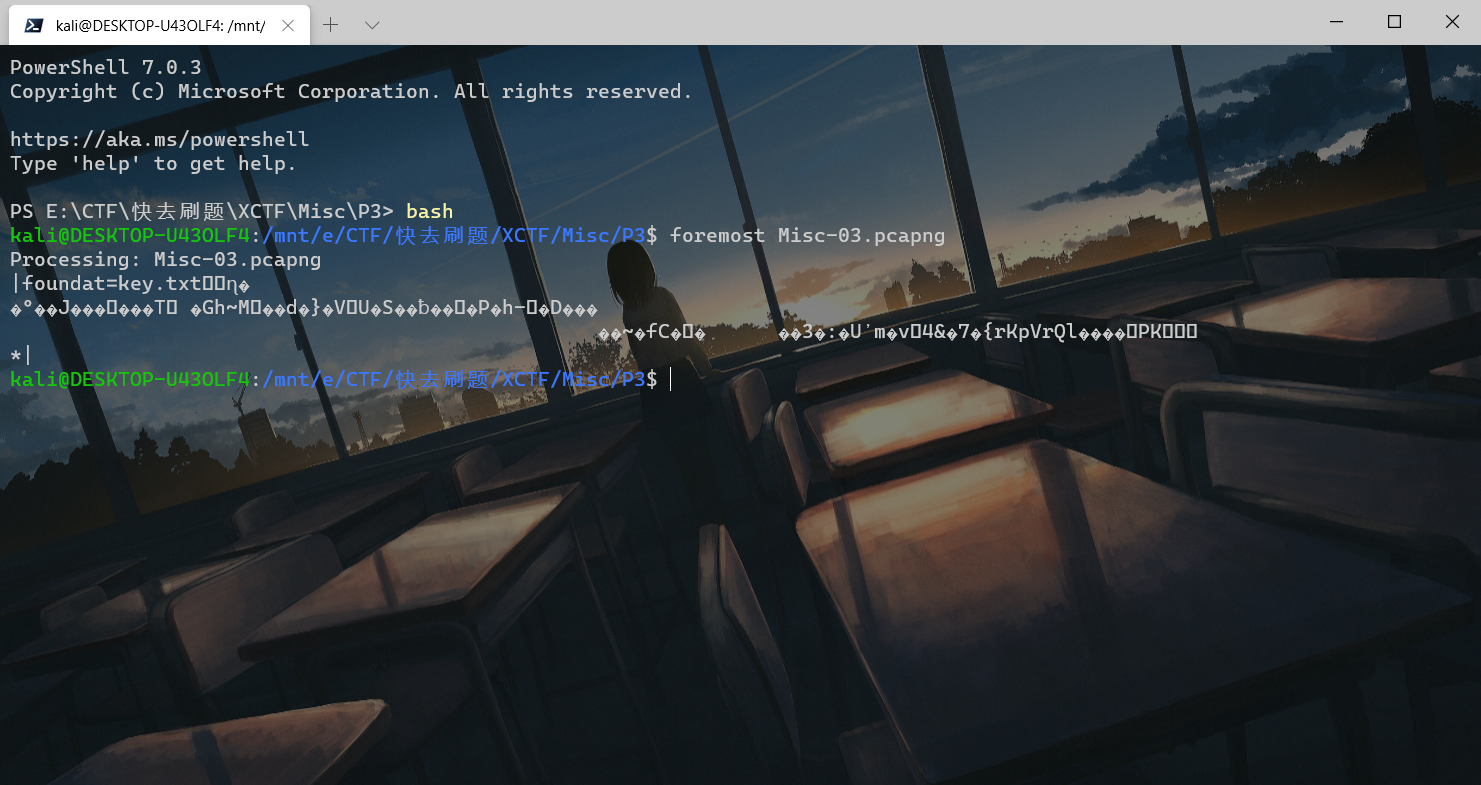

Kali下foremost分离原数据包

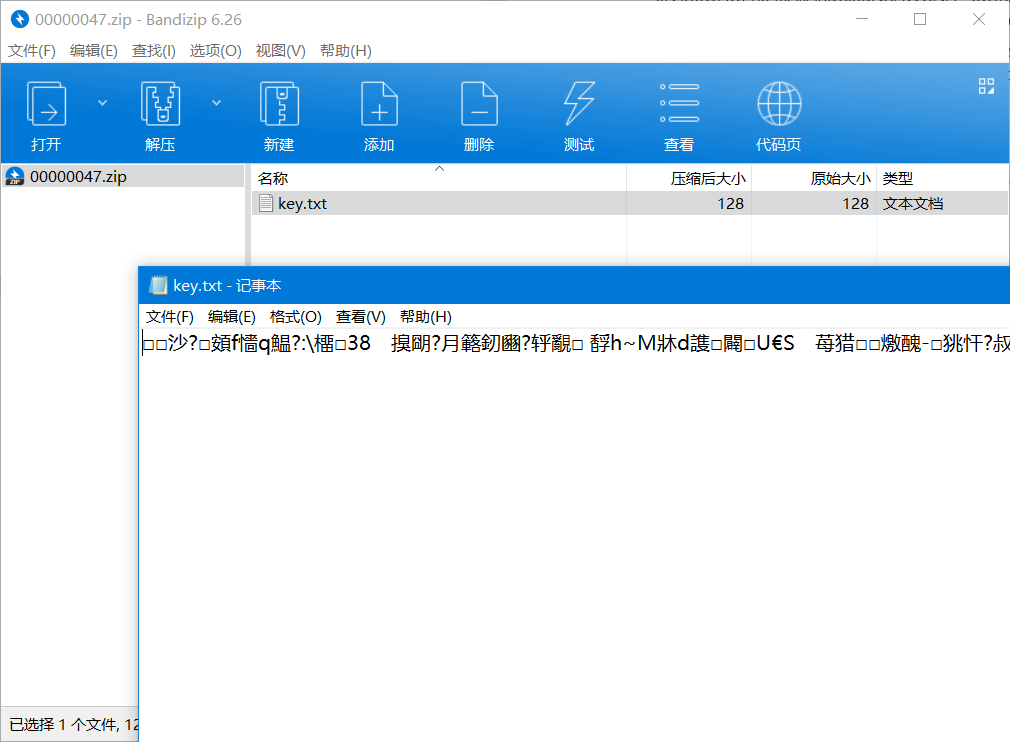

分离后的zip中的txt乱码

//此时应察觉到该txt是被加密了

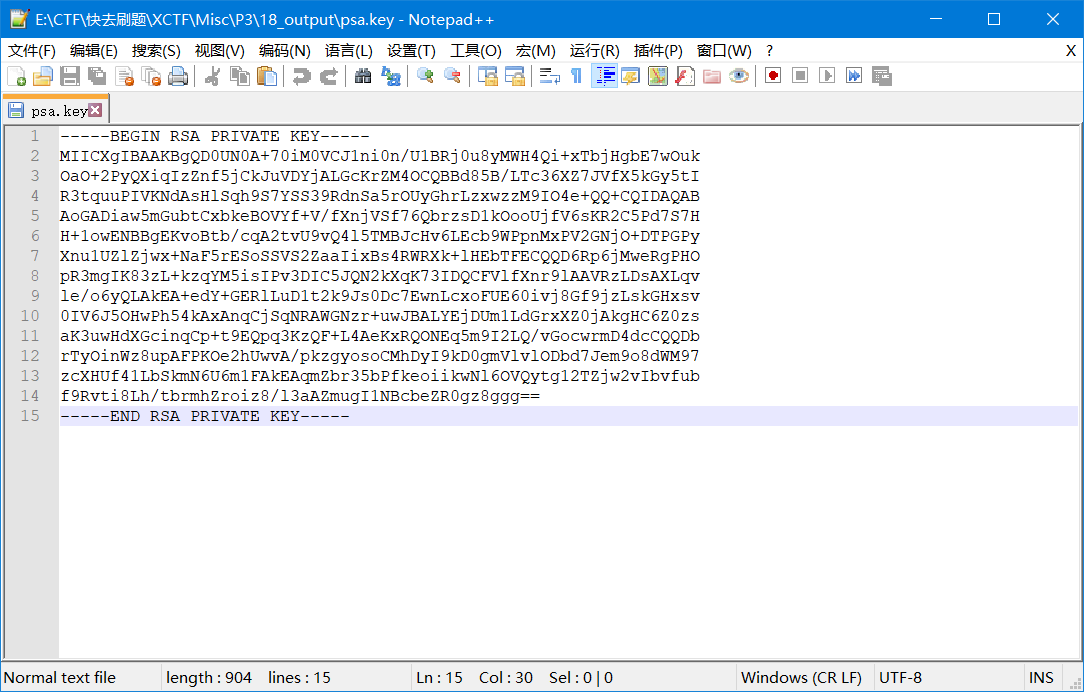

保存刚刚的私钥为psa.key用openssl解密

//先写入记事本然后更改扩展名

!注意编码UTF8

//好像现在一般默认都是这个编码吧

Linux下操作应该更简单

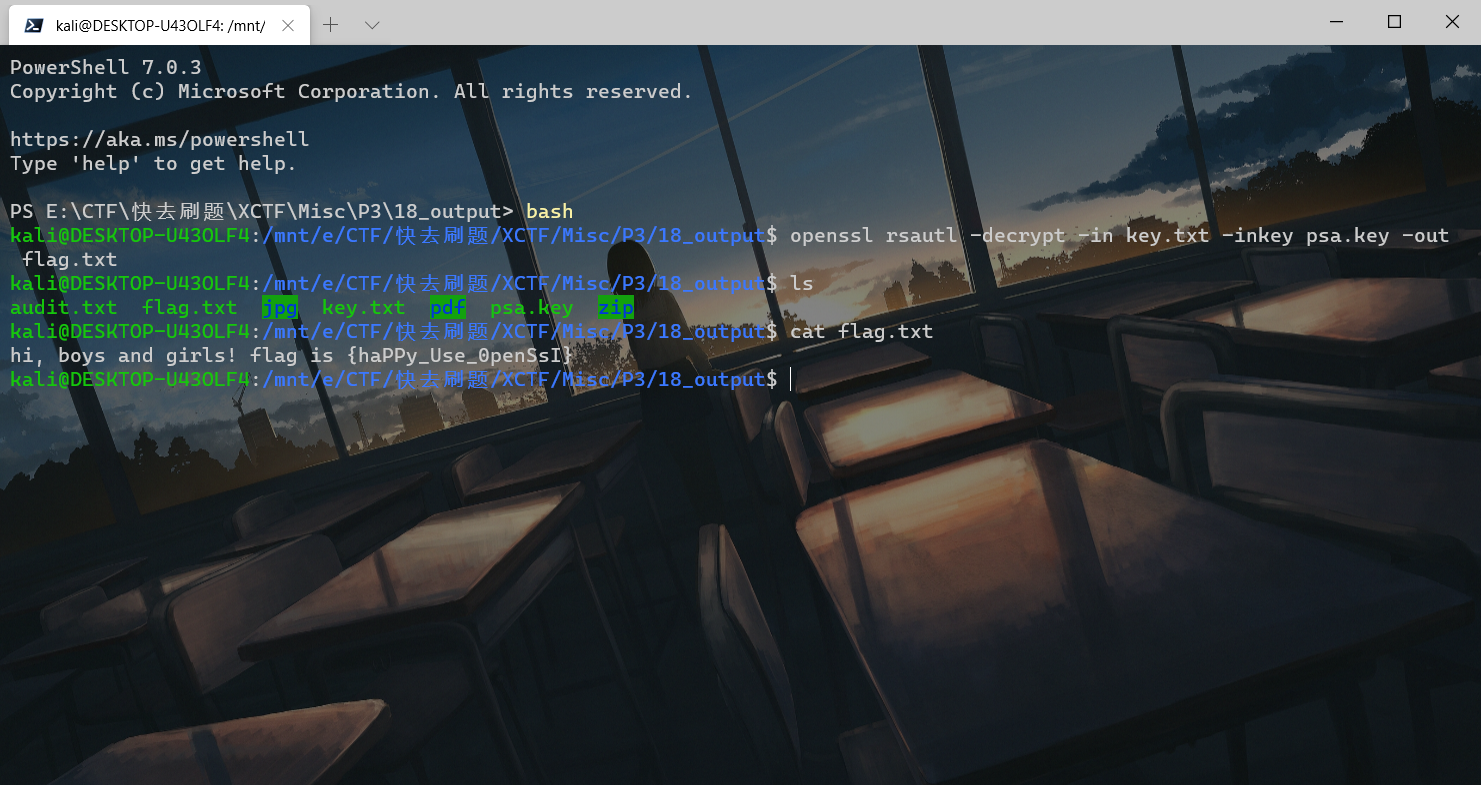

使用如下命令解密

openssl rsautl -decrypt -in key.txt -inkey psa.key -out flag.txt

-in 为要解密的加密文档 -inkey 为密钥 -out 为输出文档

Flag:flag{haPPy_Use_0penSsI}

结束。

碎碎念

Misc涉及面很广,回忆一下比较常见的各种类型的图片,音频,数据包,PDF,pyc、jar、Linux文件等等,甚至还有爆破路由器密码,各种隐写术,各种千奇百怪的处理方法......

杂项总之就是很杂,有时候真的需要脑洞大开。

接下来准备深入学习Crypto相关知识,首先再次练习目前几种常见的加密方式,例如base家族、URL、HTML、Morse、Brainfuck、凯撒密码、栅栏密码、Rot13、培根密码等等。然后重点研究一下RSA等非对称加密的处理方式。

转载请注明出处

本文作者:双份浓缩馥芮白

原文链接:https://www.cnblogs.com/Flat-White/p/13526539.html

版权所有,如需转载请注明出处。

【CTF】XCTF Misc 心仪的公司 & 就在其中 writeup的更多相关文章

- 攻防世界 Misc 新手练习区 如来十三掌 Writeup

攻防世界 Misc 新手练习区 如来十三掌 Writeup 题目介绍 题目考点 佛曰加密.base64.Rot13等加密方法的了解 Writeup 下载并打开附件 联想到佛曰加密,复制内容到 佛曰加密 ...

- XCTF.MISC 新手篇

目录 泪目 1.this_is_flag 2.pdf 3.如来十三掌 4.give_you_flag 5.坚持60s 6.gif 7.掀桌子 8.ext3 9.stegano 10.SimpleRAR ...

- XCTF(MISC) 坚持60s

题目描述:菜狗发现最近菜猫不爱理他,反而迷上了菜鸡 下载附件,发现是一个游戏,同时要玩到60s才能得到flag(可恶,完全玩不到60s,被疯狂嘲讽) ------------------------- ...

- XCTF(MISC) give_you_flag

题目描述:菜狗找到了文件中的彩蛋很开心,给菜猫发了个表情包 1.下载附件,点击查看 发现在数完钱后,有出现一个二维码的东西. 2.使用stegsolv工具,进行逐帧查看. 说个题外话,stegsolv ...

- XCTF(MISC) 图片隐写

题目描述:菜猫给了菜狗一张图,说图下面什么都没有 1.给了个pdf,打开是这玩意 2.盲猜flag是图片后面,右键直接删除图片试试. 答案出来了.

- 攻防世界MISC—进阶区11-20

11.János-the-Ripper 得到未知类型的文件,010 Editor打开后看到pk,得知是真加密的zip文件. 密码在文件中没有提示,根据题目名字,János-the-Ripper Ján ...

- 传统IT公司/创业公司/互联网大公司的offer如何选择?[转载+原创]

背景介绍: 第一家工作的公司是一家跨国外企安全公司, 骄傲的称自己不是互联网公司而是传统软件公司, 第二家公司是当下最热的知识分享社区, 创业公司. 第三家公司是挤走谷歌, 曾一度称霸中国的搜索引擎公 ...

- 2013应届毕业生各大IT公司待遇整理汇总篇(转)

不管是应届毕业生还是职场中人,在找工作时都必然会对待遇十分关注,而通常都是面试到最后几轮才知道公司给出的待遇.如果我们事先就了解大概行情,那么就会在面试之前进行比较,筛选出几个心仪的公司,这样才能集中 ...

- CTF干货合集

CTF练习平台 http://hackinglab.cn/ 网络信息安全攻防学习平台 http://captf.com/ ctf题目 http://oj.xctf.org.cn/ XCTF_OJ练习平 ...

随机推荐

- 【目标检测】用Fast R-CNN训练自己的数据集超详细全过程

目录: 一.环境准备 二.训练步骤 三.测试过程 四.计算mAP 寒假在家下载了Fast R-CNN的源码进行学习,于是使用自己的数据集对这个算法进行实验,下面介绍训练的全过程. 一.环境准备 我这里 ...

- django学习-27.admin管理后台里:对列表展示页面的数据展示进行相关优化

目录结构 1.前言 2.完整的操作步骤 2.1.第一步:查看ModelAdmin类和BaseModelAdmin类的源码 2.2.第二步:查看表animal对应的列表展示页面默认的数据展示 2.3.第 ...

- 02_Mysql用户管理之Navicat下载及安装

Navicat可以说是最好的Mysql客户端管理软件了,本博客将带你完成Navicat的下载与安装. 1.下载(https://www.navicat.com.cn/products)

- Linux 网络分析必备技能:tcpdump 实战详解

大家好,我是肖邦,这是我的第 11 篇原创文章. 今天要分享的是 tcpdump,它是 Linux 系统中特别有用的网络工具,通常用于故障诊断.网络分析,功能非常的强大. 相对于其它 Linux 工具 ...

- MYSQL 悲观锁和乐观锁简单介绍及实现

1:悲观锁 1.1 特点: 每次查询都会进行锁行,怕"其他人"进行数据的修改. 1.2 实现步骤: 步骤1:开启事务test1,并对id=2的记录进行查询,并加锁,如: 步骤2 ...

- 微信的两种access_token总结,不能混淆

大家需要弄清楚微信的网页授权token和公众号api调用授权token. 1.网页授权access_token 1.有效期:7200ms 2.微信网页授权是通过OAuth2.0机制实现的,在用户授权给 ...

- idea更改包名无法加载主类解决

把工程下面的.idea目录下的workspace.xml里面的路径改成你最新的路径即可. <option name="SPRING_BOOT_MAIN_CLASS" valu ...

- 剑指 Offer 13. 机器人的运动范围 + 深搜 + 递归

剑指 Offer 13. 机器人的运动范围 题目链接 package com.walegarrett.offer; /** * @Author WaleGarrett * @Date 2020/12/ ...

- burpsuite 隐藏 detectportal.firefox.com

0x00原由 抓包时经常出现detectportal.firefox.com,不利于我们的渗透工作 0x01解决方法 在输入框输入:about:config 然后设置以下选项:network. ...

- AtCoder Beginner Contest 171-175 F

171 F - Strivore 直接把初始字符当成隔板,统计的方案数会有重复 为了避免重复情况,规定隔板字母尽可能最后出现,即在隔板字母后面不能插入含隔板字母的字符串 所以在隔板字母后插入的字符只有 ...