2018-2019-2 网络对抗技术 20165322 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165322 Exp6 信息搜集与漏洞扫描

目录

实验原理

实验内容与步骤

基础问题回答

实验总结与体会

实验原理

- 间接收集

- 无物理连接,不访问目标,使用第三方信息源(数据库之类)

- 通常使用whois/DNS获取ip

- 使用辅助模块进行信息收集,具体指令可以在auxiliary/gather中进行查询

- 利用搜索引擎进行在线查询

- 直接收集

- 建立逻辑连接并获取信息

- 通过msf、nmap可以实现,使用辅助模块的scanner模块,对主机进行逻辑连接和扫描

- 可以实现网络扫描、主机检测、漏洞探测、安全扫描

- 社会工程学

- 主要是针对人为错误,信息以打印输出、电话交谈、电子邮件等形式泄露,通过公开信息寻找蛛丝马迹

- 漏洞扫描OpenVas

- 开放式漏洞评估系统,其核心部分是一个服务器。该服务器包括一套网络漏洞测试程序,可以检测远程系统和应用程序中的安全问题。

实验内容与步骤

(一)各种搜索技巧的应用

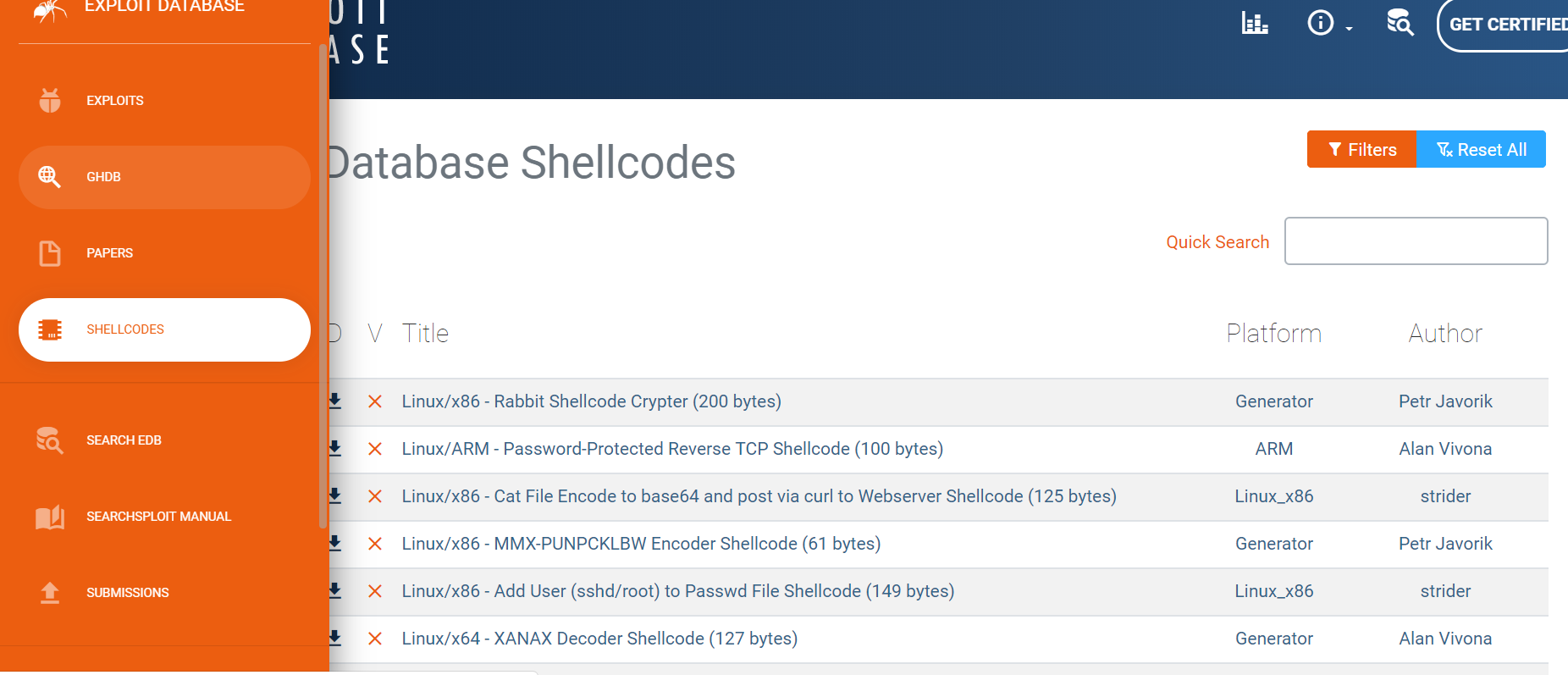

Google Hacking

- 谷歌黑客数据库,使用的先进的JavaScript技术搜索黑客所需的信息,它包含了大量使用Google从事渗透的搜索字符串,拥有很多常用的模块。

我们可以查看针对各种系统的一些shellcode

除此之外还可以查看安全文件、攻击数据库等相关文件

搜索网址目录结构

- 利用metasploit的dir_scanner辅助模块,暴力猜解,获取网站目录结构

- 输入

msfconsole进入msf控制台 - 输入

use auxiliary/scanner/http/dir_scanner,使用一个针对http的目录扫描器的辅助模块 - 用

info查看信息,show options查看需要配置的内容 set THREADS 50建立50个线程set RHOSTS www.baidu.com设置目标网址,这里也可以输入百度的iprun开始搜索

我们看到了一个主机扫描的百度目录,分别有cache、home、site三个目录。有趣的是现在的百度已经是https协议的了,进入到连接中的网站还是可以进到百度里,可能是以前的网站吧

搜索特定类型的文件

- 有些网站会链接通讯录,订单等敏感的文件,可以进行针对性的查找

打开浏览器后输入

filetype:xls site:edu.cn查找再edu.cn内类型为xls的文件

- 在搜索时,可以根据需求更改域名、关键字、文件格式doc/pdf/xls/ppt/rtf,当然,有些搜索网站并不支持某些格式的搜索

随便点开一个链接,即可下载里面的内容

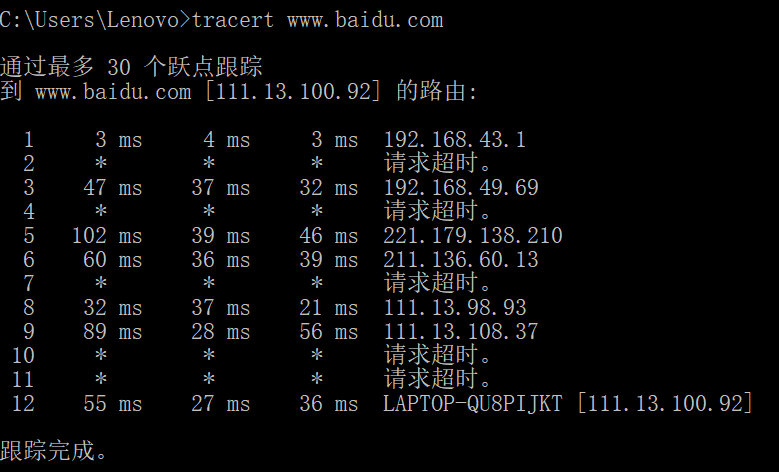

IP路由侦查

- tracert可用于对经过的路由进行探测

- windows下打开cmd,输入命令:

tracert www.baidu.com - 侦察分析

- 第一列代表了“生存时间”(每途经一个路由器结点自增1)

- 第二、三、四列表示“三次发送的ICMP包返回时间”(共计3个,单位为毫秒ms)

- 第五列代表了“途经路由器的IP地址”(如果有主机名,还会包含主机名)

- 带有星号(*)的信息表示该次ICMP包返回时间超时。

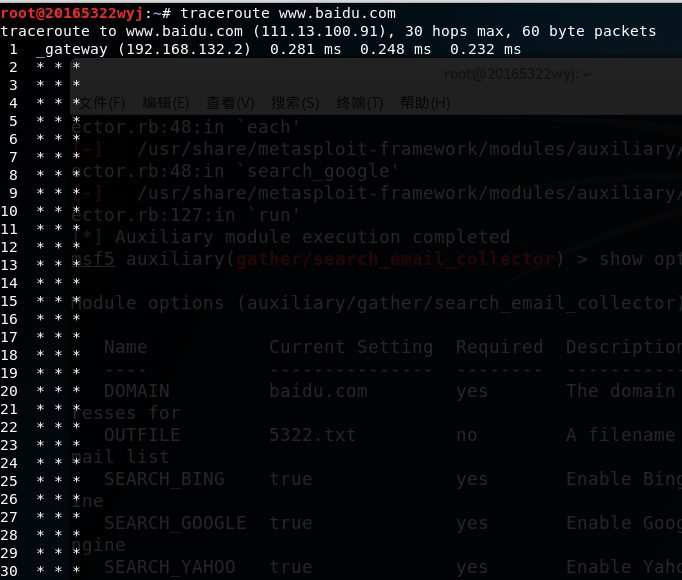

- kali下输入

traceroute www.baidu.com对经过的路由进行探测(traceroute与windows下的tracert是一个作用) - 记录按序列号从1开始,每个纪录就是一跳 ,每跳表示一个网关

(二)DNS IP注册信息的查询

whois查询域名注册信息

- 通过whois查询可以获得它的ip地址,域名信息,子域信息,服务器位置信息等

- 打开终端输入:whois baidu.com

- 进行whois查询时去掉www等前缀,注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到

nslookup域名查询

- 主要用来诊断域名系统 (DNS) 基础结构的信息

- nslookup查询的结果不一定准确

在kali终端、windows的cmd下分别输入:

nslookup baidu.com

这里kali能显示服务器windows却不能的原因应该是因为此处我连了手机的热点网络,安卓系统可能对windows的扫描进行了屏蔽,连学校的网络就不会出现这个问题。

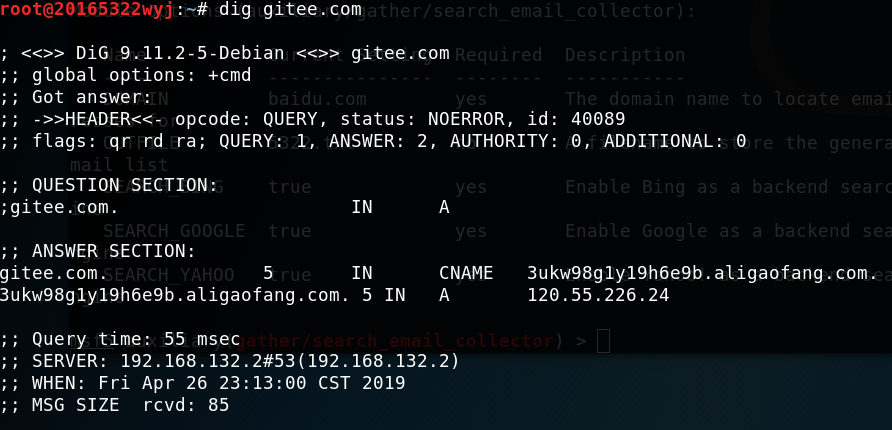

dig域名查询

- 一种用于将域名解析为IP的服务器系统

- dig可以从官方DNS服务器上查询精确的结果

- kali终端输入:dig gitee.com

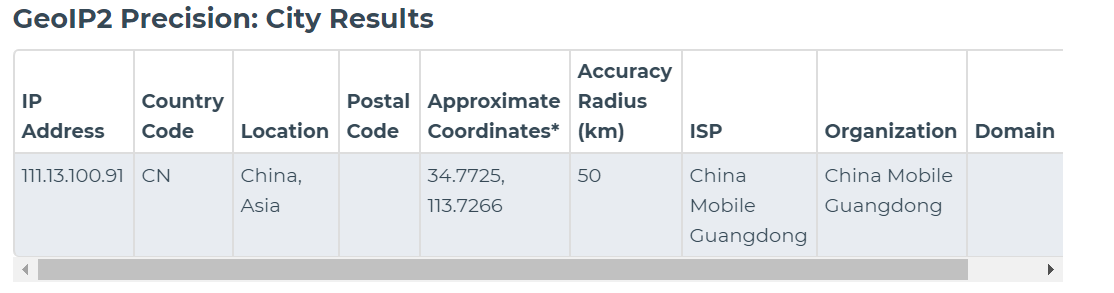

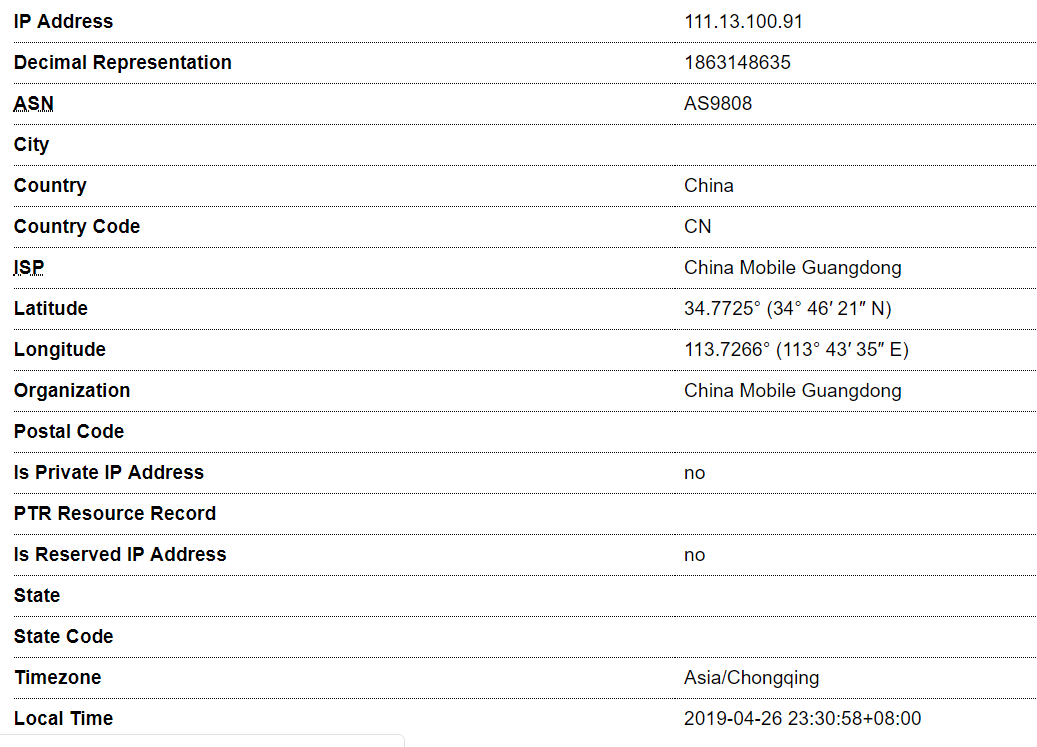

IP2Location 地理位置查询

- 进入MaxMind后输入想要查询的ip,即可查看到地理位置

- 试着输入百度的ip地址

IP2反域名查询

- 进入IP-ADDRESS,可以查询地理位置、服务占用端口号,以及提供的服务类型

- 还是输入百度的IP地址

(三)基本的扫描技术

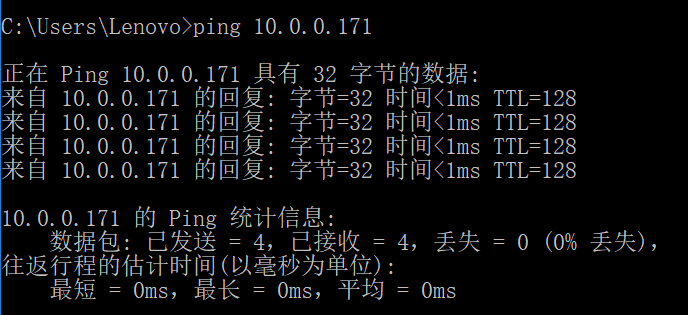

主机发现

- 使用ping命令发送ICMP数据包探测主机是否在线

- 在自己的win10cmd里发送

ping 10.0.0.171

- 在自己的win10cmd里发送

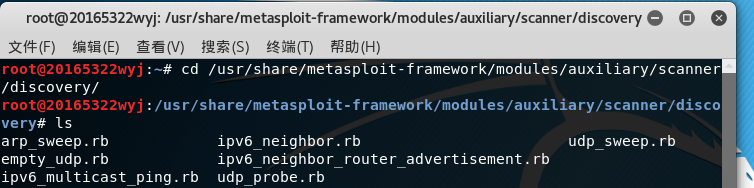

- 使用msf

- 输入

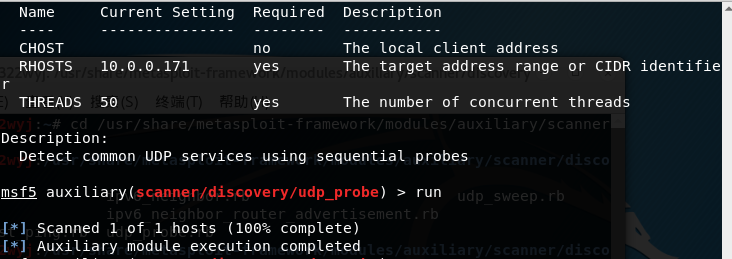

cd /usr/share/metasploit-framework/modules/auxiliary/scanner/discovery/进入目录 ls查看模块,选取一个进行主机探测

msfconsole进入控制台- 选用udp_probe模块:

use auxiliary/scanner/discovery/udp_probe show options查看需要填写的选项set rhosts 10.0.0.171set threads 50info确认一下填写的信息run运行辅助模块

- 输入

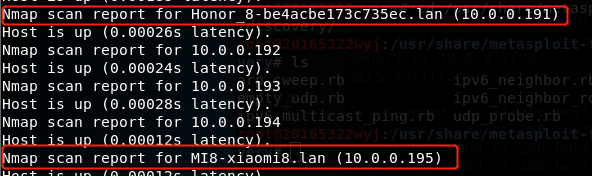

- 使用nmap

- 使用

nmap -sn 10.0.0.1/24对一个网段进行扫描(探测扫描主机, 不进行端口扫描) - 查找到以下主机

(我自己的主机)

(我的手机和舍友的手机)

还有一些连了宿舍网的设备,不一一列举 - nmap其他参数功能

- 使用

端口扫描

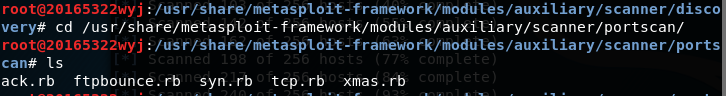

- 使用msf

modules/auxiliary/scanner/portscan下的模块可以用于端口探测`- 输入

cd /usr/share/metasploit-framework/modules/auxiliary/scanner/portscan/进入目录 ls

- 选取

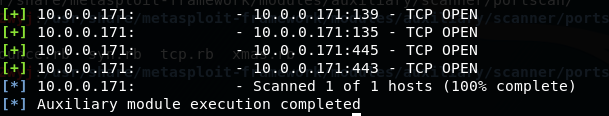

auxiliary/scanner/portscan/tcp使用tcp这一方式进行端口探测 - 设置模块

use auxiliary/scanner/portscan/tcp set RHOSTS 10.0.0.171- 由于默认设置扫描端口是从1-10000,为了快一点,我们设置成

set ports 1-500 run检测到的win10主机开放端口如下:

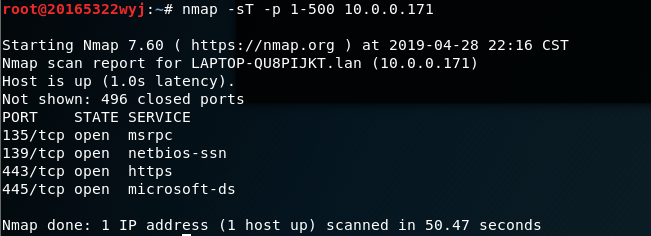

- 使用nmap

- 使用

nmap -sT -p 1-500 10.0.0.171表示使用TCP connect扫描(类似Metasploit中的tcp扫描模块)1-500的端口 - 扫描结果如下:

- 使用

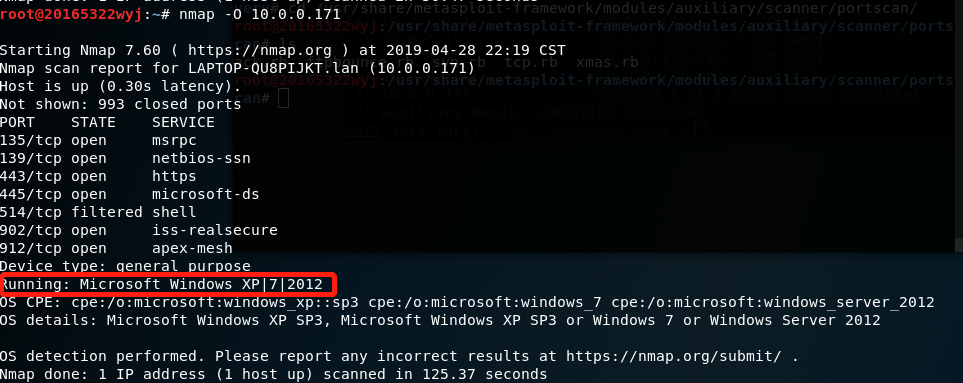

OS及服务版本探测

使用

nmap -O 10.0.0.171进行操作系统版本探测

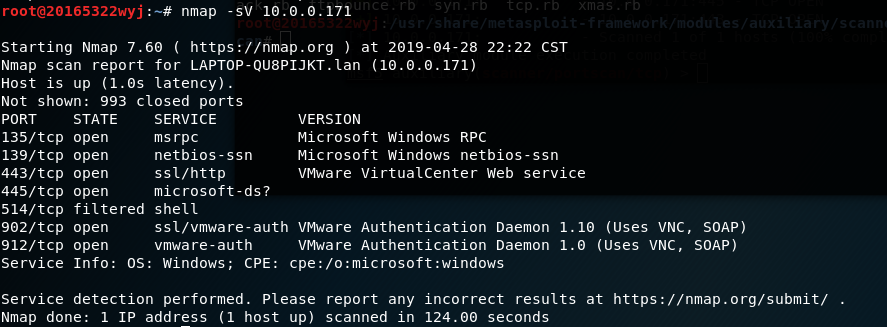

使用

nmap -sV 10.0.0.171查看目标主机的详细服务信息

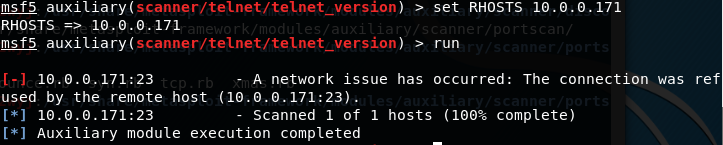

具体服务的查点

- Telnet服务扫描

- telnet命令用于登录远程主机,对远程主机进行管理

- 进入msf控制台

- 输入

use auxiliary/scanner/telnet/telnet_version使用telent模块 set RHOSTS 10.0.0.171set THREADS 100- run

扫描结果如下:

- 主机的telnet服务并没有开启

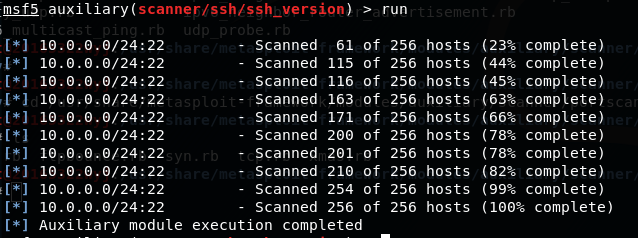

- ssh服务扫描

- 进入目录

usr/share/metasploit-framework/modules/auxiliary/scanner/ssh查看可用模块 - 输入

use auxiliary/scanner/ssh/ssh_version使用模块 set RHOSTS 10.0.0.171/24set threads 200- run

扫描结果如下:

扫描完了256个主机,没有打开ssh服务的主机

- 进入目录

(四)漏洞扫描

安装openvas

- 使用sudo apt-get install openvas进行安装

- 输入openvas-check-setup检查状态

- 根据提示一步一步安装

主机扫描

- 输

入openvas-start启动OpenVAS,会自动弹出网页 - 输入用户名和密码,并成功登录

- 新建任务

scan->Tasks - 在左上角一个紫色仙女棒图标里找到

Task Wizard 输入扫描主机IP 10.0.0.171,并开始扫描

- 点击扫描的主机名,查看具体信息

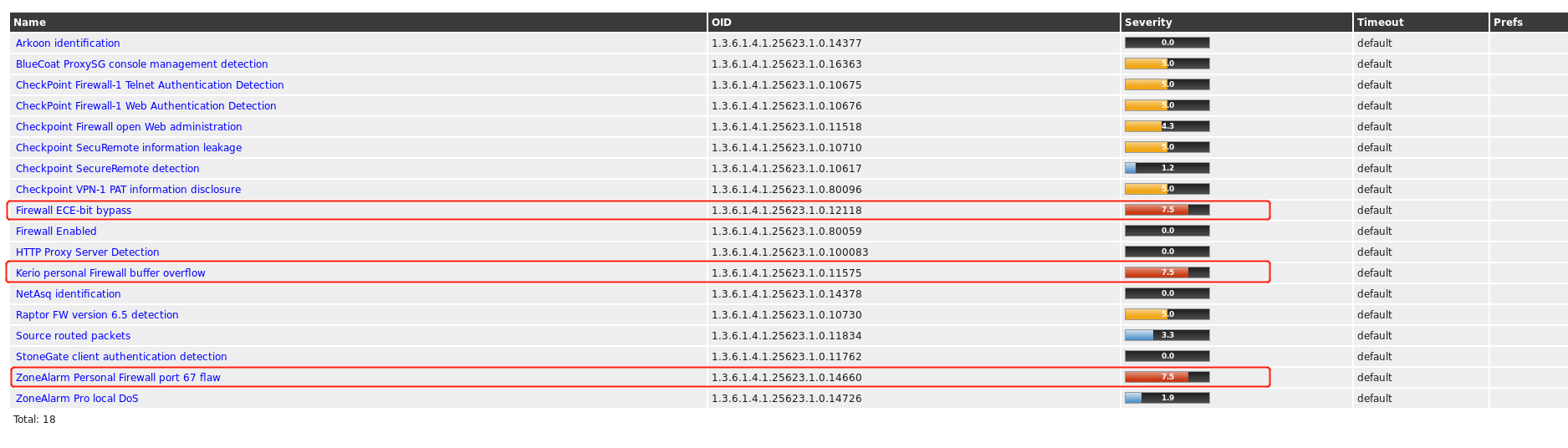

点击Full and fast进行详细查看漏洞族

- 我们选择其中的firewall进行分析

我们看到有3个高危漏洞

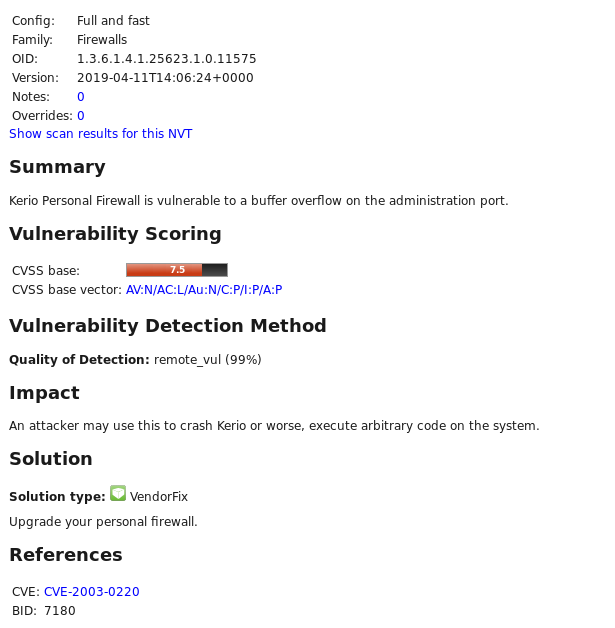

查看其中一个高危漏洞

- 可以查看它的漏洞评分、漏洞检测方法、影响(容易被攻击的可能)、以及解决方法

- 影响:攻击者可能会使用它来破坏Kerio,或者更糟,可以在上面执行任意代码

- 解决方法:更新你的个人防火墙

基础问题回答

哪些组织负责DNS,IP的管理。

- 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理

- 全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务

什么是3R信息。

- 注册人(Registrant) →注册商(Registrar) →官方注册局(Registry)

- 官方注册局一般会提供注册商和Referral URL信息

评价下扫描结果的准确性。

- 从大体上看扫描结果还是比较准确的,至少扫描宿舍网段的时候,全寝已经连接的设备都扫描到了。但是偶尔也会出现扫描不到服务器的状况,我在windows下进行nslookup域名查询时,服务器栏显示unknow,这里连接的是我手机的热点。

- 我们现在扫描的都是默认设置的主机,很容易获取信息,但是假如扫描对象增加了防御措施,禁止扫描信息(至少可以避免直接扫描)。可能扫描工具也就不那么有效果了。

实验总结与体会

通过本次实验,我们学习了进行攻击之前必须要做的事情——扫描主机信息,通过各种扫描方法,我们可以轻而易举地获取其他主机的一些信息。其实电脑状态还是十分危险的。在最后openvas扫描中,可以看到自己的主机高危漏洞竟然高达33%,学习好如何保护自己的信息,十分重要。

2018-2019-2 网络对抗技术 20165322 Exp6 信息搜集与漏洞扫描的更多相关文章

- 2018-2019-2 20165232 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165232 <网络对抗技术> Exp6 信息搜集与漏洞扫描 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容. 各种搜索技巧的应 D ...

- 2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描 实验目标 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术: 主机发现.端口扫描.O ...

- 2018-2019-2 20165221 【网络对抗技术】-- Exp6 信息搜集与漏洞扫描

2018-2019-2 20165221 [网络对抗技术]-- Exp6 信息搜集与漏洞扫描 目录 1. 实践目标 2. 实践内容 3. 各种搜索技巧的应用 a. 搜索网址的目录结构 b.使用IP路由 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165325 <网络对抗技术> Exp6 信息搜集与漏洞扫描 实验内容(概要) 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术 ...

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描 - 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口 ...

- 2018-2019-2 20165235 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165235 <网络对抗技术> Exp6 信息搜集与漏洞扫描 1.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 2.实践内容 (1)各种搜索技巧的应 ...

- 网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描

网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具体服 ...

- 2018-2019-2 网络对抗技术 20165225 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165225 Exp6 信息搜集与漏洞扫描 实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.O ...

- 2018-2019-2 20165336 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165336 <网络对抗技术> Exp6 信息搜集与漏洞扫描 一.原理与实践说明 1.实践内容 本实践的目标是掌握信息搜集的最基础技能.具体有: 各种搜索技巧的 ...

随机推荐

- WCF-ServiceEndpoint的监听地址与监听模式

ServiceEndpoint具有一个可读可写的ListenUri属性,该属性表示服务端终结点的物理监听地址,该地址默认和终结点逻辑地址一致(即ServiceEndpoint的Uri).对于客户端来说 ...

- Knockout.js Visible绑定

<head> <meta http-equiv="Content-Type" content="text/html; charset=utf-8&quo ...

- [javaSE] 异常捕获

异常:程序在运行时出现的不正常现象 Throwable |——Error |——Exception 严重级别:Error类和Exception类 异常的处理:try{}catch{}finally{} ...

- 三:Bootstrap-js插件

模式框: <button class="btn btn-default btn-lg" data-toggle="modal" data-target=& ...

- 三、hive JavaAPI示例

在上文中https://www.cnblogs.com/lay2017/p/9973370.html 我们通过hive shell去操作hive,本文我们以Java代码的示例去对hive执行加载数据和 ...

- Spark Pregel参数说明

Pregel是个强大的基于图的迭代算法,也是Spark中的一个迭代应用aggregateMessage的典型案例,用它可以在图中方便的迭代计算,如最短路径.关键路径.n度关系等.然而对于之前对图计算接 ...

- springboot+mybatis遇到BUG:自动注入失败

今天用springboot+mybatis写一个小demo遇到如下错误 Error starting ApplicationContext. To display the conditions rep ...

- 7. Reverse Integer 反向输出整数 easy 9. Palindrome Number 判断是否是水仙花数 easy

Given a 32-bit signed integer, reverse digits of an integer. 将32位整数反向输出. Note:Assume we are dealing ...

- JDBC增加、更新、删除数据

JDBC增加.更新.删除数据 st.executeUpdate(sql) 进行插入.更新.删除操作返回的是受影响的记录的条数 注意:输入的sql语句中,vachar类型记住加单引号 完整代码如下: p ...

- Dubbo(二) 一次惨痛的流血事故

时间定位到2018年11月某某一天,我正在看看Spring源码的文档,趁着没啥事,忽然想起Dubbo是基于Schema扩展的,所以就翻了下Dubbo的源码. 然后的然后,有活要干了,写完代码后,启动工 ...