【代码审计】iZhanCMS_v2.1 前台GoodsController.php页面存在SQL注入漏洞分析

0x00 环境准备

iZhanCMS官网:http://www.izhancms.com

网站源码版本:爱站CMS(zend6.0) V2.1

程序源码下载:http://www.izhancms.com/category/Category/index/cid/1

默认后台:http://127.0.0.1/admin/admin/index

默认用户名:admin 密码自设

测试网站首页:

0x01 代码分析

1、 漏洞文件位置:/application/goods/controllers/GoodsController.php

第68-96行:

这段函数中将获取到的参数id,带入到getLinkgoodsid函数中查询,注意看第三个圈住的地方,参数id拼接到SQL语句中,然后带入数据库执行,这个地方就存在SQL注入。我们再来跟进getLinkgoodsid函数看一下

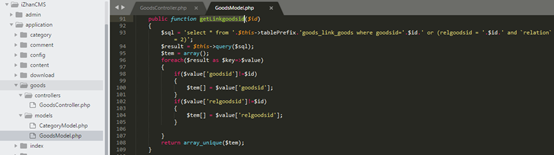

2、 漏洞文件位置:/application/goods/models/GoodsModel.php

第91-109行:

在这段函数中将获取到的参数id,同样拼接到SQL语句中,然后带入数据库执行,导致程序在实现上存在SQL注入漏洞,攻击者可利用该漏洞获取数据库敏感信息。

0x02 漏洞利用

根据漏洞位置,构造出时间盲注的Payload:

http://127.0.0.1/goods/Goods/info?id=2 xor if('2'='2',sleep(5),0)--

可直接使用SQLMAP来跑:

0x03 修复建议

使用参数化查询可有效避免SQL注入

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

【代码审计】iZhanCMS_v2.1 前台GoodsController.php页面存在SQL注入漏洞分析的更多相关文章

- 【代码审计】iZhanCMS_v2.1 前台IndexController.php页面存在SQL注入 漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

- 【代码审计】五指CMS_v4.1.0 copyfrom.php 页面存在SQL注入漏洞分析

0x00 环境准备 五指CMS官网:https://www.wuzhicms.com/ 网站源码版本:五指CMS v4.1.0 UTF-8 开源版 程序源码下载:https://www.wuzhi ...

- 【代码审计】XIAOCMS_后台database.php页面存在SQL注入漏洞

0x00 环境准备 XIAOCMS官网: http://www.xiaocms.com/ 网站源码版本:XiaoCms (发布时间:2014-12-29) 程序源码下载:http://www.xi ...

- 【代码审计】iCMS_v7.0.7 admincp.app.php页面存在SQL注入漏洞分析

0x00 环境准备 iCMS官网:https://www.icmsdev.com 网站源码版本:iCMS-v7.0.7 程序源码下载:https://www.icmsdev.com/downloa ...

- 【代码审计】iCMS_v7.0.7 apps.admincp.php页面存在SQL注入漏洞分析

0x00 环境准备 iCMS官网:https://www.icmsdev.com 网站源码版本:iCMS-v7.0.7 程序源码下载:https://www.icmsdev.com/downloa ...

- 【代码审计】iCMS_v7.0.7 keywords.admincp.php页面存在SQL注入漏洞分析

0x00 环境准备 iCMS官网:https://www.icmsdev.com 网站源码版本:iCMS-v7.0.7 程序源码下载:https://www.icmsdev.com/downloa ...

- 【代码审计】五指CMS_v4.1.0 后台存在SQL注入漏洞分析

0x00 环境准备 五指CMS官网:https://www.wuzhicms.com/ 网站源码版本:五指CMS v4.1.0 UTF-8 开源版 程序源码下载:https://www.wuzhi ...

- [代码审计]DM企业建站系统v201710 sql注入漏洞分析 | 新版v201712依旧存在sql注入

0x00 前言 本来呢,这套CMS都不想审的了.下载下来打开一看,各种debug注释,排版烂的不行. 贴几个页面看看 感觉像是新手练手的,没有审下去的欲望了. 但想了想,我tm就是新手啊,然后就继续看 ...

- PHPSHE 1.7前台SQL注入漏洞分析

此CMS SQL注入漏洞产生原因为未将经过 addslashes() 函数过滤的数据使用单引号包裹,从而导致的SQL注入漏洞.接下来看漏洞详情: 首先查看phpshe下的common.php文件37 ...

随机推荐

- Java图形界面设计——substance皮肤

http://jianweili007-163-com.iteye.com/blog/1141358 ————————————————————————————————————————————————— ...

- WPF/SL: lazy loading TreeView

Posted on January 25, 2012 by Matthieu MEZIL 01/26/2012: Code update Imagine the following scenario: ...

- Cisco无线控制器配置Radius

使用Cisco无线控制器管理AP,配置Radius服务器,用于企业加密wifi的认证. 结合上一篇文档进行操作: http://www.cnblogs.com/helloworldtoyou/p/80 ...

- 第三百八十三节,Django+Xadmin打造上线标准的在线教育平台—第三方模块django-simple-captcha验证码

第三百八十三节,Django+Xadmin打造上线标准的在线教育平台—第三方模块django-simple-captcha验证码 下载地址:https://github.com/mbi/django- ...

- Mac eclipse 快捷键 f6、f8 失效

解决方法:

- Lucene系列六:Lucene搜索详解(Lucene搜索流程详解、搜索核心API详解、基本查询详解、QueryParser详解)

一.搜索流程详解 1. 先看一下Lucene的架构图 由图可知搜索的过程如下: 用户输入搜索的关键字.对关键字进行分词.根据分词结果去索引库里面找到对应的文章id.根据文章id找到对应的文章 2. L ...

- Mybatis系列(一):Mybatis入门

一.Mybatis是什么 MyBatis 本是apache的一个开源项目iBatis, 2010年这个项目由apache software foundation 迁移到了google code,并且改 ...

- (源)VC助手VA破解使用指南

一般情况下,你下载的破解版的VC助手,要么自带的有一个名为VA_X.dll的文件,要么是有一个可运行的破解程序,根据不同的情况进行如下操作,只要你下载的安装文件没有问题,就能正确打上破解补丁.网上有一 ...

- svn -- svn数据仓库

在svn中我们的项目,不能称之为项目或文件夹,而是称之为“仓库” 仓库的建立步骤: 1.创建代码仓库 l 在任意盘符下建立文件夹(D:\svn\myApp\)做为我们的版本库根目录,如我们需要建立一个 ...

- 软件需求规格说明书(转自http://blog.csdn.net/li_canhui/article/details/6927540)

转自http://blog.csdn.net/li_canhui/article/details/6927540 1概述 1.1编写目的 指出编写<需求规格说明书>的目的.下面是示例: 编 ...