【Azure 环境】Azure 云环境对于OpenSSL 3.x 的严重漏洞(CVE-2022-3602 和 CVE-2022-3786)的处理公告

问题描述

引用报告:(OpenSSL3.x曝出严重漏洞 : https://www.ctocio.com/ccnews/37529.html )

最近OpenSSL 3.x 爆出了严重安全漏洞,分别是 CVE-2022-3602 和 CVE-2022-3786.

| CVE-2022-3602 |

缓冲区溢出可以在 X.509 证书验证中触发,特别是在名称约束检查中。 请注意,这发生在证书链签名验证之后,并且要求 CA 已对恶意证书进行签名,或者要求应用程序继续证书验证,尽管无法构造指向受信任颁发者的路径。 CVE-2022-3602 的预公告将此问题描述为“严重”。基于上述一些缓解因素的进一步分析导致其降级为HIGH。我们仍鼓励用户尽快升级到新版本。 在 TLS 客户端中,可以通过连接到恶意服务器来触发此操作。 在 TLS 服务器中,如果服务器请求客户端身份验证并且恶意客户端连接,则可以触发此操作。 在 OpenSSL 3.0.7 中修复(受影响的 3.0.0、3.0.1、3.0.2、3.0.3、3.0.4、3.0.5、3.0.6)。

|

| CVE-2022-3786 |

缓冲区溢出可以在 X.509 证书验证中触发,特别是在名称约束检查中。 在 TLS 客户端中,可以通过连接到恶意服务器来触发此操作。 在 TLS 服务器中,如果服务器请求客户端身份验证并且恶意客户端连接,则可以触发此操作。

|

OpenSSL 3.0.7 在2022-11-01发布,并将修复以上两个严重漏洞。 那么,微软云如何来处理 OpenSSL 的漏洞事件呢?

问题解答

首先微软的 MSRC团队会随时关注网络世界的最新安全信息 (Microsoft Security Response Center), 并且及时发布最新的公告:

针对 CVE-2022-3602 和 CVE-2022-3786 两个严重的漏洞,微软安全响应中心(MSRC)公布了对漏洞的更新:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-3602

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-3786

Awareness and guidance related to OpenSSL 3.0 – 3.0.6 risk (CVE-2022-3786 and CVE-2202-3602) / 与 OpenSSL 3.0 – 3.0.6 风险相关的意识和指南(CVE-2022-3786 和 CVE-2202-3602):https://msrc-blog.microsoft.com/2022/11/02/microsoft-guidance-related-to-openssl-risk-cve-2022-3786-and-cve-2202-3602/

- Microsoft 已意识到并积极解决与 2022 年 10 月 25 日宣布的最新 OpenSSL 漏洞相关的影响,该漏洞已在 3.0.7 版中修复。作为标准流程的一部分,我们正在为受影响的服务推出修补程序。

- MSRC博客和我们相关的安全更新指南(CVE-2022-3786 安全更新指南和 CVE-2022-3602 安全更新指南)中将重点介绍所需的任何客户操作。

- 作为最佳实践,建议管理自己环境的客户应用来自 OpenSSL 的最新安全更新。强烈建议客户查看安全更新指南,以查看他们可能需要采取的任何操作。

- == == == == == == == == == == == ==

- OpenSSL 版本 3.0.7 于 2022 年 11 月 1 日正式发布,OpenSSL 将 CVE-2022-3602 的严重等级从严重性降级为高严重性等级。

- OpenSSL 3.0.7 解决了两个漏洞(CVE-2022-3786 和 CVE-2022-3602),这两个漏洞对执行证书验证的系统有拒绝服务影响。

- 攻击者可能将恶意制作的证书发送到客户端或服务器,该客户端或服务器在身份验证过程中分析证书,从而导致崩溃。

- 目前,该漏洞似乎不能可靠地允许远程执行代码,并且不知道是否受到攻击。

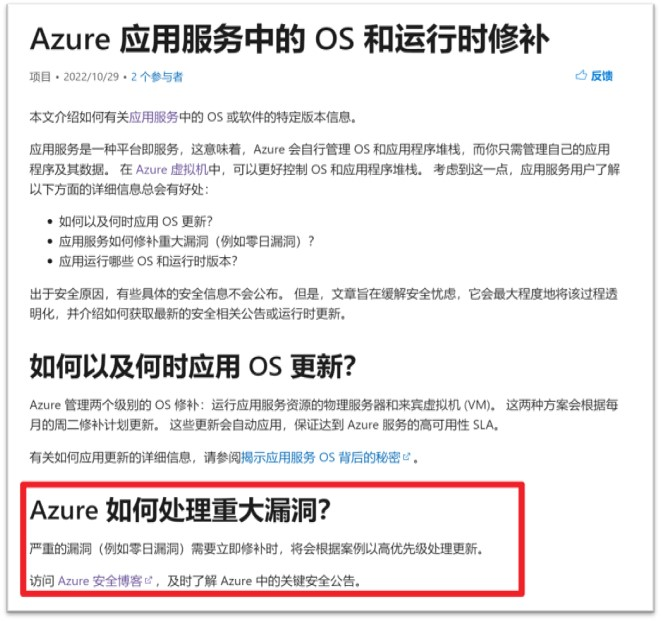

微软云对于重大的安全漏洞,会立即采取安全更新:https://docs.azure.cn/zh-cn/app-service/overview-patch-os-runtime#how-does-azure-deal-with-significant-vulnerabilities

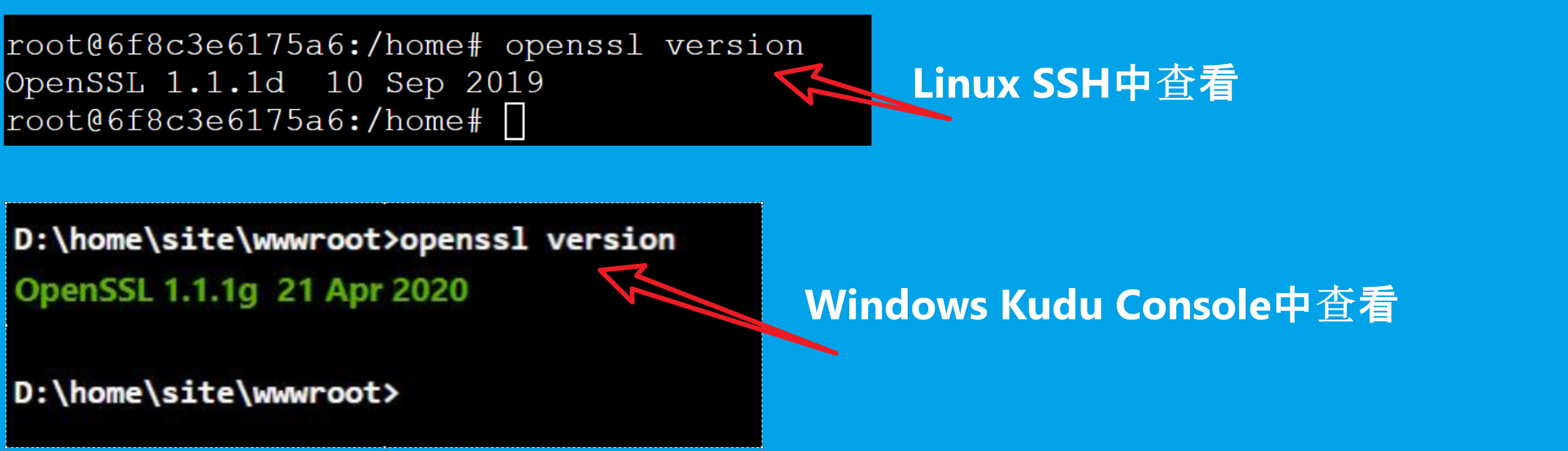

最后,如果想知道自己的Azure服务是否收到OpenSSL 3.x 漏洞影响。如App Service 可以在Kudu站点中通过 openssl version 来查看版本信息:

PS: 如上图查看Azure App Service使用的Version为 1.x,不在这次受影响的Version中。

参考文档

第二滴血?OpenSSL3.x曝出严重漏洞: https://www.ctocio.com/ccnews/37529.html

Azure 如何处理重大漏洞?https://docs.azure.cn/zh-cn/app-service/overview-patch-os-runtime#how-does-azure-deal-with-significant-vulnerabilities

Awareness and guidance related to OpenSSL 3.0 – 3.0.6 risk (CVE-2022-3786 and CVE-2202-3602) : https://msrc-blog.microsoft.com/2022/11/02/microsoft-guidance-related-to-openssl-risk-cve-2022-3786-and-cve-2202-3602/

OpenSSL: CVE-2022-3602 X.509 certificate verification buffer overrun : https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-3602

OpenSSL: CVE-2022-3786 X.509 certificate verification buffer overrun : https://msrc.microsoft.com/update-guide/vulnerability/CVE-2022-3786

【Azure 环境】Azure 云环境对于OpenSSL 3.x 的严重漏洞(CVE-2022-3602 和 CVE-2022-3786)的处理公告的更多相关文章

- 搭建Windows Azure开发环境-Azure虚拟机

概念 这一节是关于让设置了Azure的虚拟机,它包括的Visual Studio 2013 RC旗舰版和SQL Server 2012 Express的 . 在此动手实验中,您将探索建立使用Windo ...

- 定制化Azure站点Java运行环境(1)

Azure website提供了为现代化的web应用程序快速部署的PAAS平台,可以让用户几分钟之内快速的将自己的应用部署到云端,并且提供了自动扩展(auto-scaling),SSL,多种语言(Ja ...

- 学习使用azure CLI创建linux环境

学习使用azure CLI创建linux环境 选用了容器的方法来登录 docker run -it microsoft/azure-cli 进入交互界面后登录到我的订阅 azure login -e ...

- 使用 Azure CLI 在 Azure China Cloud 云平台上手动部署一套 Cloud Foundry

这篇文章将介绍如何使用 Azure CLI 在 Azure China Cloud 云平台上手动部署一套 Cloud Foundry.本文的目的在于: 了解作为 PaaS 的 Cloud Foundr ...

- Windows Azure -Azure 网站、云服务和虚拟机的对比

Azure 网站.云服务和虚拟机对比 概述 Azure提供了几种方法来承载网站: Azure网站.云服务和虚拟机.本文帮助您了解选项和为您的Web应用程序做出正确选择. Azure网站是大多数web应 ...

- Docker在云环境中的应用实践初探:优势、局限性与效能评测

作者 商之狄 发布于 2014年11月10日 本文依据笔者所在团队的一些近期开发和应用的实践,整理出一些有意义的信息,拿出来和社区分享.其中既包括在云端应用Docker与相关技术的讨论,同时也有实施过 ...

- 微软下一代云环境Web开发框架ASP.NET vNext预览

微软在2014年5月12日的TechEd大会上宣布将会公布下一代ASP.NET框架ASP.NET vNext的预览.此次公布的ASP.NET框架与曾经相比发生了根本性的变化,凸显了微软"云优 ...

- Windows Server: 将虚拟机迁移到 Azure (以阿里云为例)

Azure 虚拟机能很容易地导出 vhd 并迁移到各种环境中,包含本地及云端环境,或者迁移至其他区域.这为开发.测试.扩展带来了极大的便利.本文以阿里云为例,阐述如何将Windows Server 的 ...

- 构建使用 Azure 网站的云

Apurva JoshiSunitha Muthukrishna 在设计云解决方案时,设计始终要为故障做好准备.这一点很重要,应牢记. 然而,许多应用程序并非按照这种方式构建. 出现这种情况的主要原因 ...

随机推荐

- Affinity broken due to vector space exhaustion 问题

dmesg 中异常打印: kernel: irq 632: Affinity broken due to vector space exhaustion. kernel: irq 633: Affin ...

- CF1204E Natasha, Sasha and the Prefix Sums (卡塔兰数推理)

题面 题解 把题意变换一下,从(0,0)走到(n,m),每次只能网右或往上走,所以假设最大前缀和为f(n),那么走的时候就要到达但不超过 y = x-f(n) 这条线, 我们可以枚举答案,然后乘上方案 ...

- KingbaseES sys_blocking_pids 函数

会话出现了锁等待,想要快速查询到堵塞的会话,可以使用 sys_blocking_pids 函数来实现这一目的. sys_blocking_pids:获取哪些会话阻塞了某个会话(输入参数). sys_b ...

- mysql_varchar与中英文关系总结

mysql 4.0版本以下,varchar(50), 指的是50字节,如果存放utf8汉字时,只能存放16个(每个汉字3字节) mysql 5.0版本以上,varchar(50), 指的是50字符,无 ...

- ORM增删改查并发性能测试2

前言 上一篇<ORM增删改查并发性能测试>出现了点小失误,有的输出SQL日志的代码没有禁用,数据库连接字符串可能有问题.统一环境,统一代码后,重新写一篇. 这次重点是并发性能测试,真不是为 ...

- 多版本并发控制 MVCC

介绍多版本并发控制 多版本并发控制技术(Multiversion Concurrency Control,MVCC) 技术是为了解决问题而生的,通过 MVCC 我们可以解决以下几个问题: 读写之间阻塞 ...

- C#:winform窗体 实现类似QQ的窗体在桌面边缘停靠和隐藏

设计思路:1.使用定时器(Timer)来监控鼠标位置和窗体位置,并实现窗体的停靠和隐藏2.当鼠标拖动窗体时,窗体才有可能根据自身位置决定是否停靠3.如果窗体四周没有接触到屏幕边缘则不会停靠4.如果窗体 ...

- MySQL集群搭建(4)-MMM+LVS+Keepalived

1 LVS 介绍 1.1 简介 LVS 是 Linux Virtual Server 的简写,意即 Linux 虚拟服务器,是一个虚拟的服务器集群系统.本项目在 1998 年 5 月由章文嵩博士成立, ...

- SCI论文写作指南

目录 科技论文的特点 时态的使用 论文的逻辑结构 作者 选择期刊 写作 Title/论文题名 题名 题名的作用 题名基本要求 作者 作者姓名的拼音表达方式 作者单位名与地址的标署 摘要的写作与关键词 ...

- C# 使用原生 System.IO.Compression 实现 zip 的压缩与解压

zip 是一个非常常见的压缩包格式,本文主要用于说明如何使用代码 文件或文件夹压缩为 zip压缩包及其解压操作, 我们采用的是 微软官方的实现,所以也不需要安装第三方的组件包. 使用的时候记得 usi ...