Bugku流量分析题目总结

flag被盗

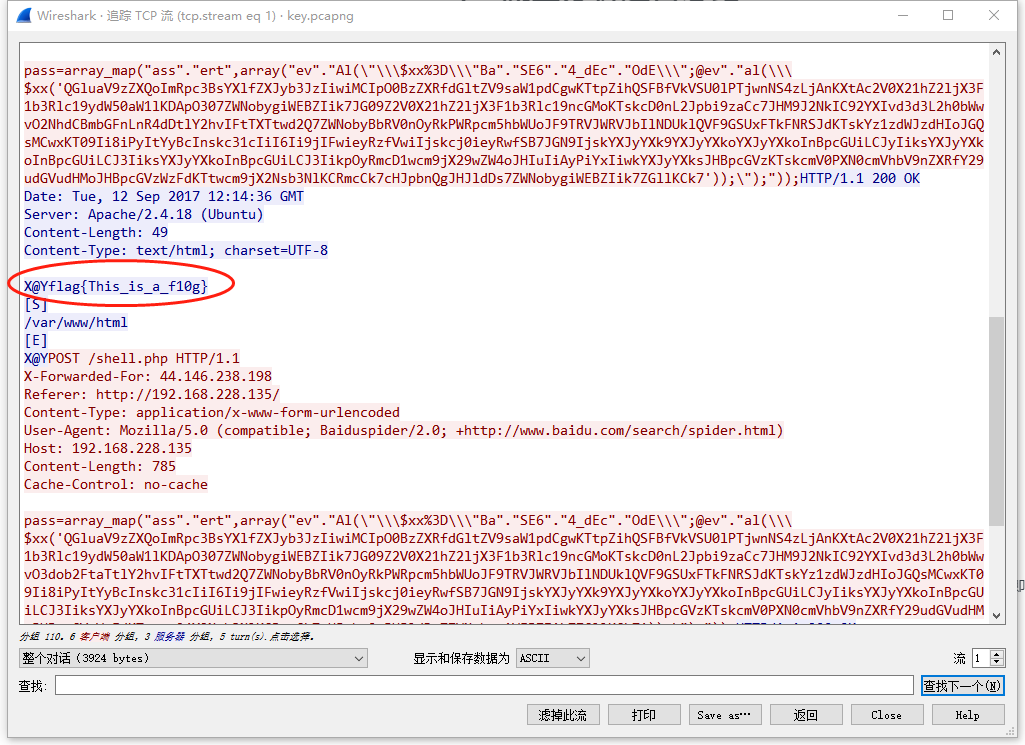

这个题目是比较基本的流量分析题,拿到数据包后,查看几个数据比较大的可疑数据,追踪TCP流即可拿到flag

- flag:flag{This_is_a_f10g}

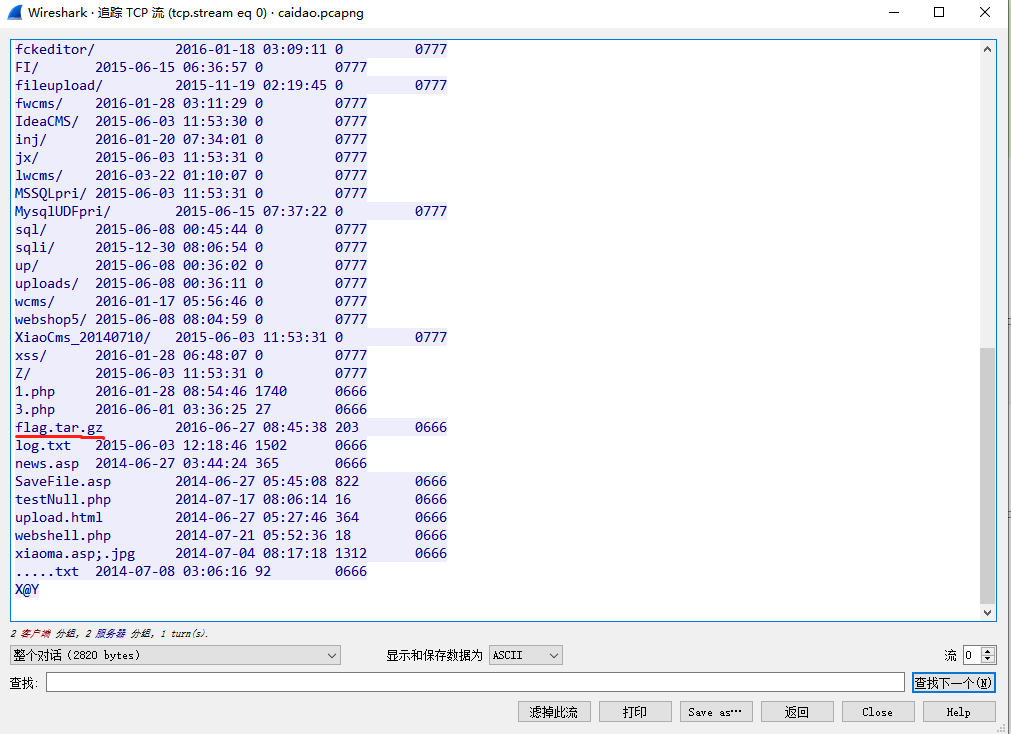

中国菜刀

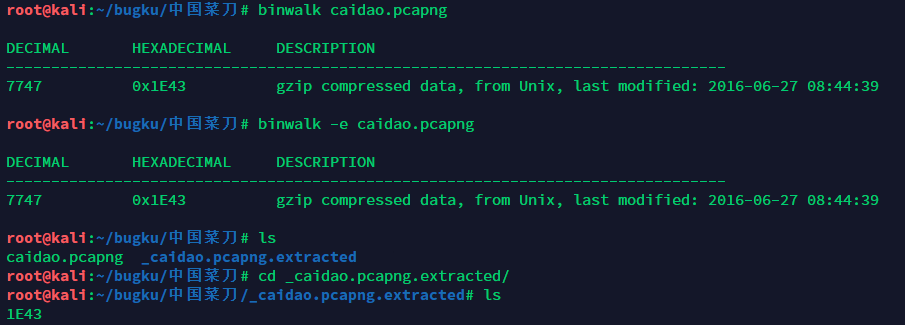

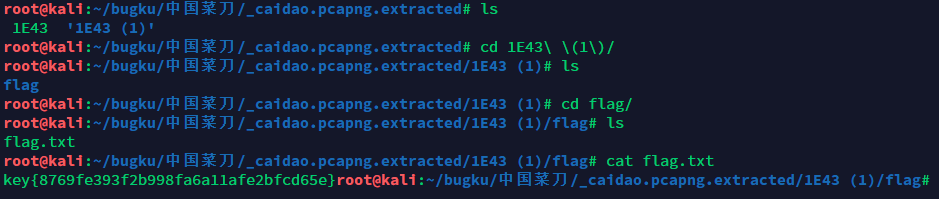

拿到数据包后,追踪一下TCP流,发现了一个flag.tar.gz的压缩文件。

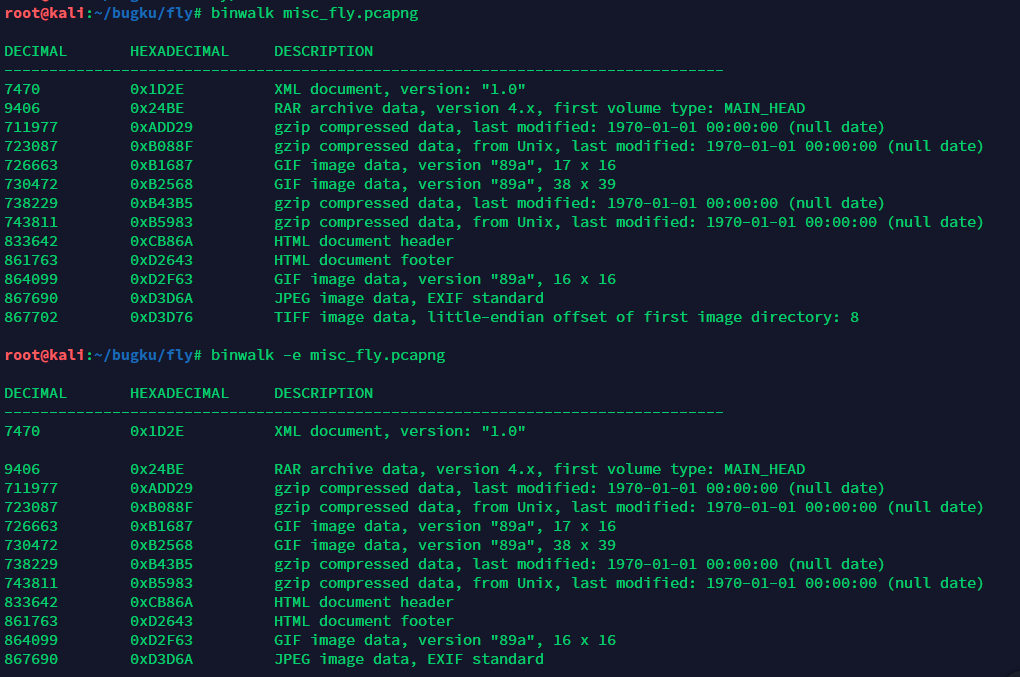

把数据包放进kali里面用binwalk分析一下,发现确实存在这个压缩文件。然后使用binwalk将压缩包分离。

然后解压压缩包,解压后发现一个flag.txt的文件,打开就可以拿到flag

- flag:key{8769fe393f2b998fa6a11afe2bfcd65e}

这么多数据包

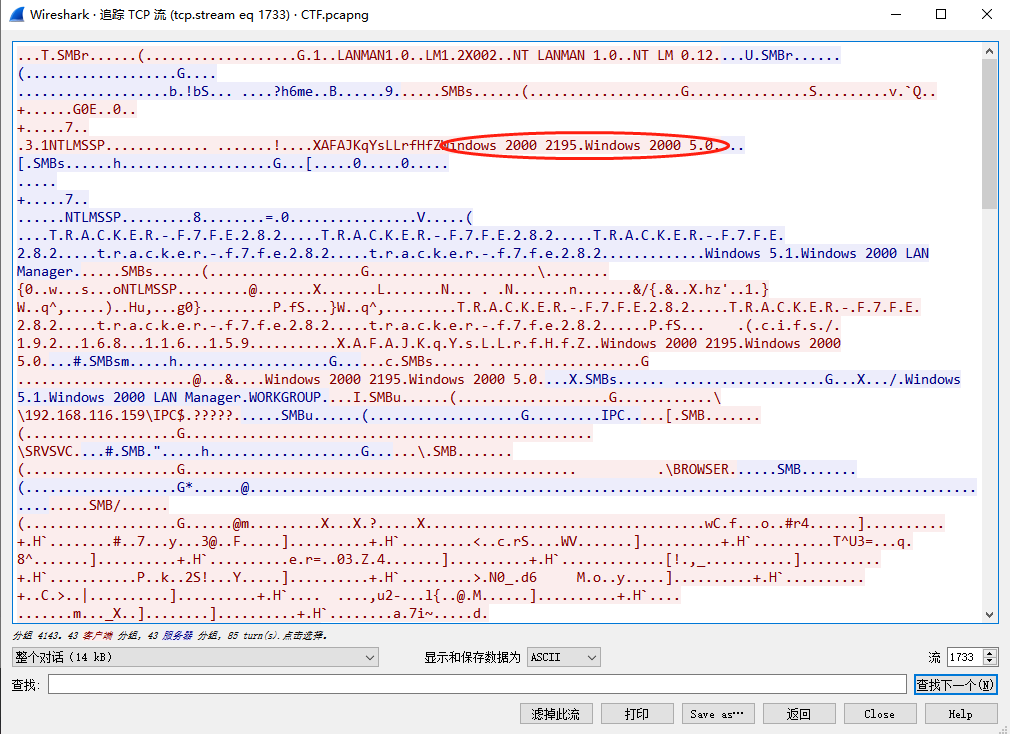

根据提示是先找到getshell的流 ,那么不难联想到,在getshell后会执行一些命令,但是鉴于Windows和linux下命令不同,先查看目标主机的系统版本信息,仔细查看数据包后,发现是Windows系统。

Windows下常用命令

systeminfo

whoami

netstat -ano

dir

...

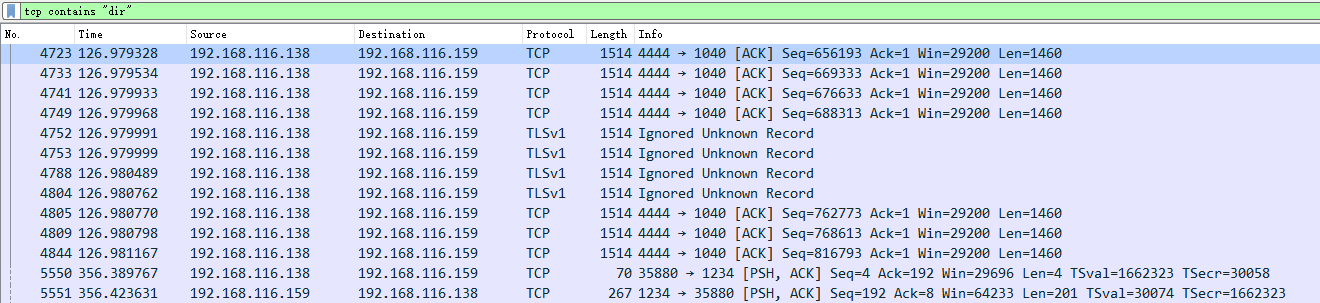

然后利用wireshark的显示过滤器查看数据包

tcp contains "dir"

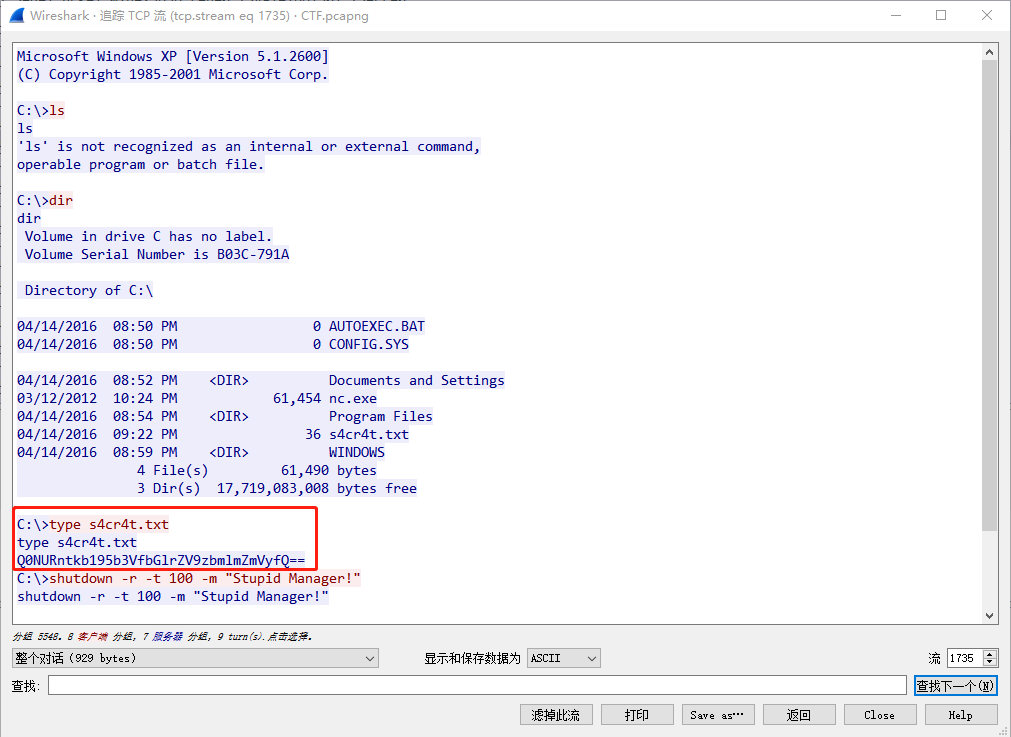

发现在查找dir的时候有流量,应该是执行过dir命令,然后跟踪tcp流

然后发现了攻击者通过type命令新建了一个txt文件,并且文件的内容是一串base64加密过的字符串

解密后拿到flag

- flag:CCTF{do_you_like_sniffer}

手机热点

拿到数据包之后对这个数据包的名字有点好奇,于是去搜了一下,发现这是一个丹麦国王的名字......

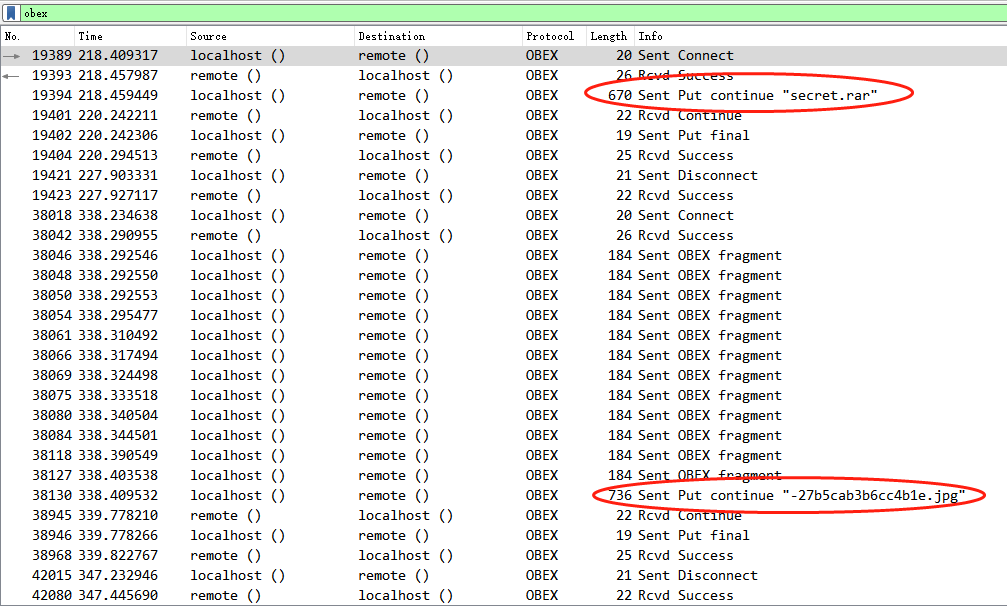

但是又联想到题目,手机热点传文件,于是推测使用蓝牙进行文件传输,蓝牙使用的是obex协议,通过wireshark过滤一下,查看数据包。发现上传了一个secret.rar文件,以及一张jpg图片文件 ,于是推测上传了一个压缩包和一张图片,或者是上传了一张压缩了的图片。

然后将压缩文件导出

解压后发现一张图片,打开图片即可拿到flag

- flag:SYC{this_is_bluetooth}

抓到一只苍蝇

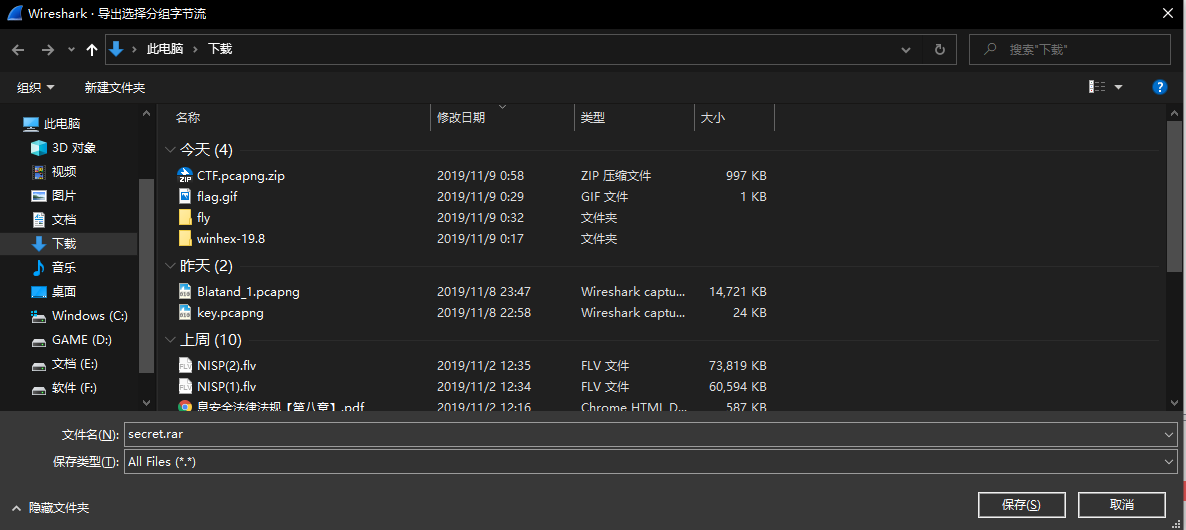

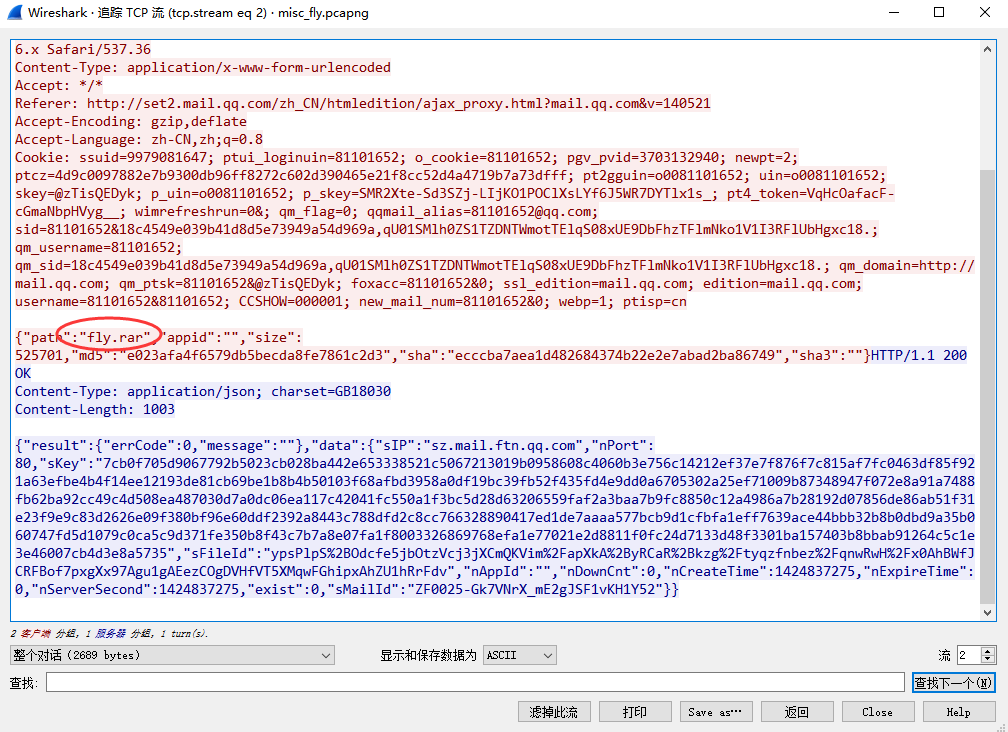

打开数据包后,追踪一下TCP流,发现存在一个fly.rar的压缩文件,大小为525701字节

尝试使用binwalk分析并分离,结果得到了几个压缩包,使用winhex分析后并没有发现什么有价值的信息。

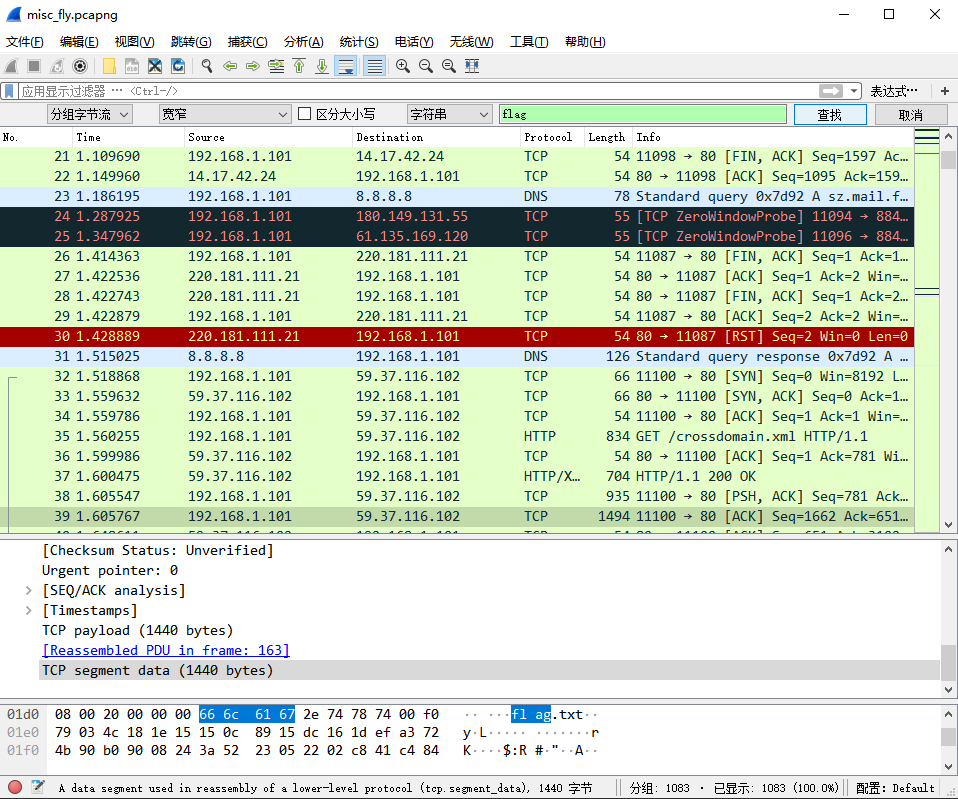

然后回到数据包继续进行分析,在wireshark的分组字节流中尝试搜索了一下flag,结果发现了一个flag.txt的文本文件,这个时候又联想到刚刚追踪TCP流的时候发现好像是有跟qq邮箱有关系的流量,分析内容可以推测在使用qq邮箱传文件,使用包过滤语句

http.request.method==POST

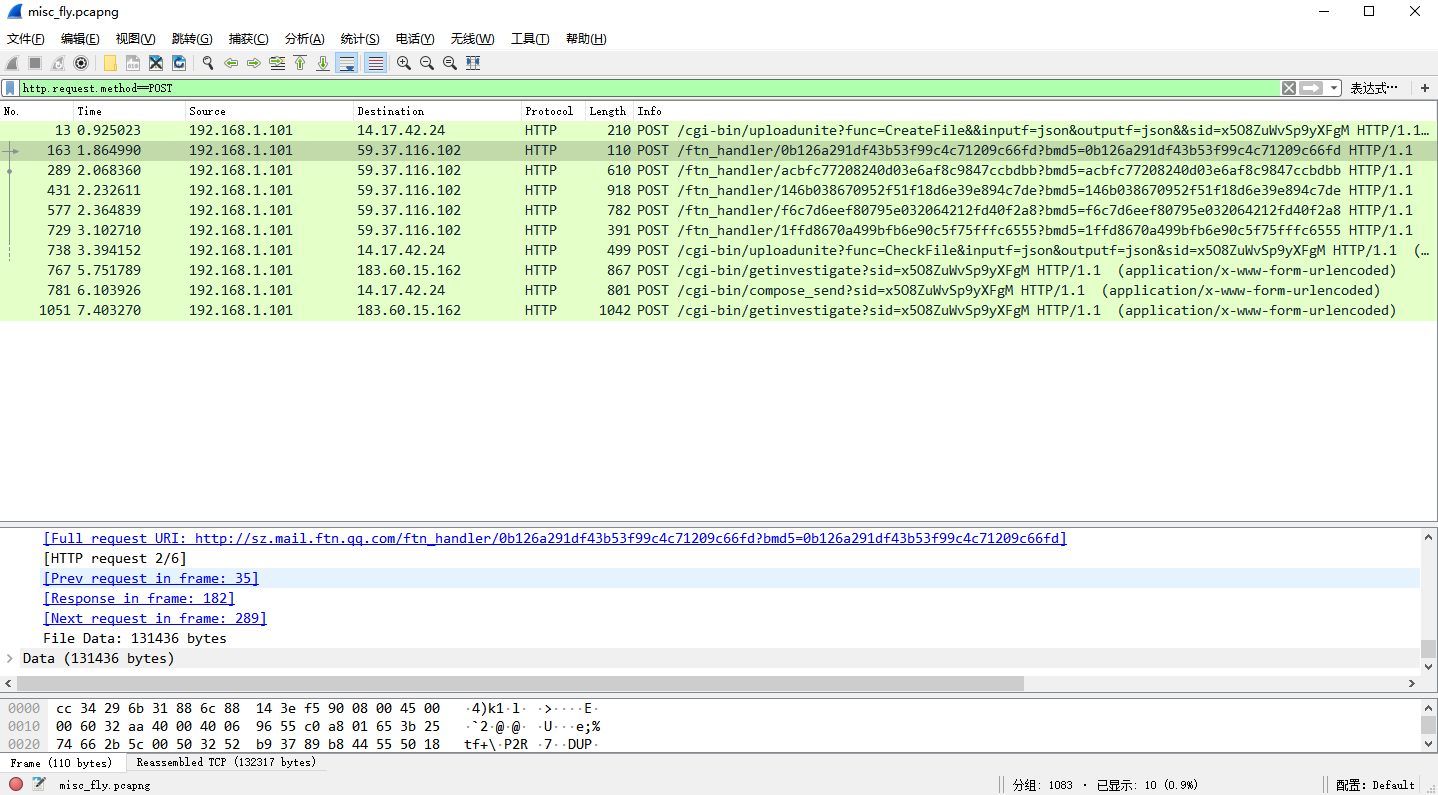

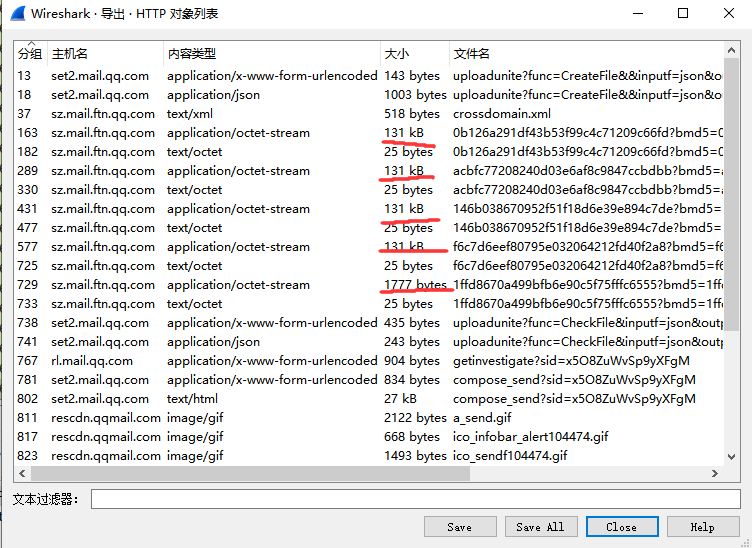

看到192.168.1.101向59.37.116.102发送了5个连续的文件包(按时间排序)

将这5个文件导出然后进行合并,由于TCP包有文件头,我们需要计算一下文件头的大小。

这5个文件的大小分别为131436*4+1777,总大小为527571,但是刚才我们拿到数据包时看到的文件大小为525701,于是文件头的大小为527571-525701=1820,1820/5=364.

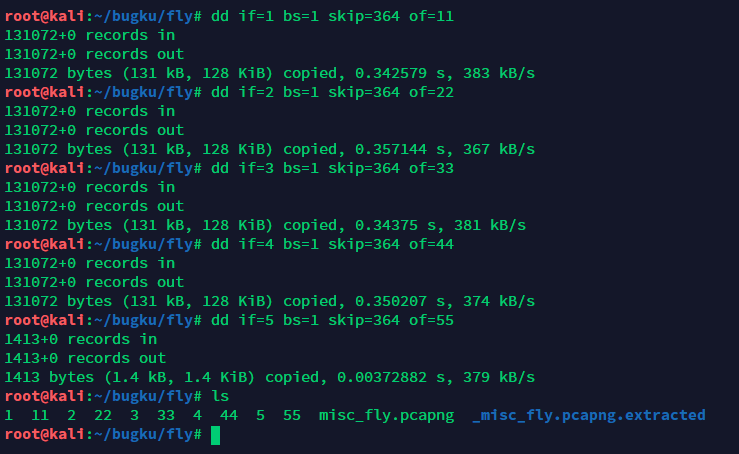

将文件导出后使用kali linux的dd命令将文件头去掉,以便进行合并。

dd if=文件名 bs=1 skip=364 of=要保存的文件名

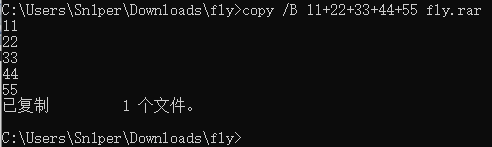

然后将11 22 33 44 55这5个文件使用Windows下的copy命令进行合并。

copy /B 11+22+33+44+55 fly.rar

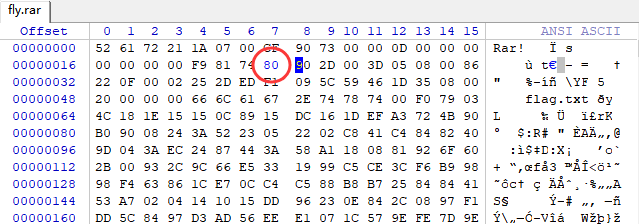

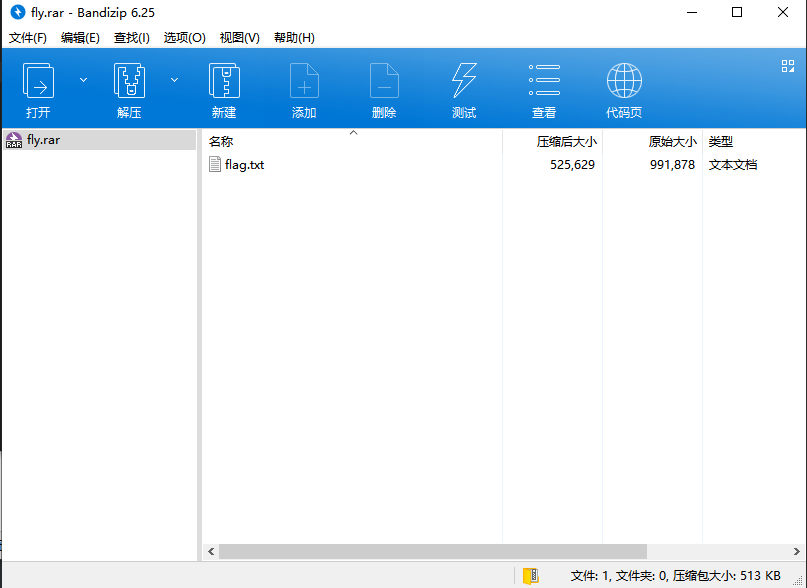

合并得到的压缩包报错,用winhex查看得知是进行了伪加密,解密后将压缩文件解压,得到flag.txt文件。

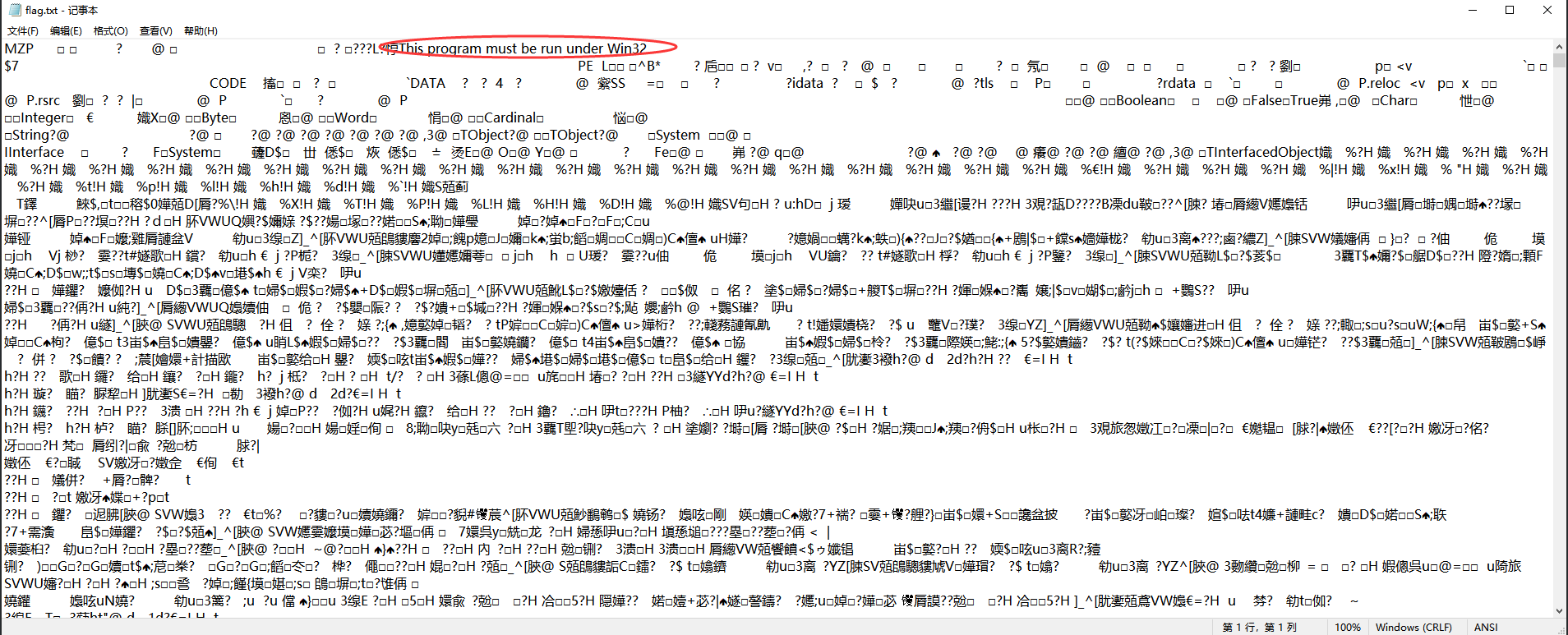

打开flag.txt文件时一堆乱码,但是在乱码中发现了Win32的标志,说明这是一个win32可执行程序,改后缀为exe,然后执行。执行后发现满屏幕的苍蝇......

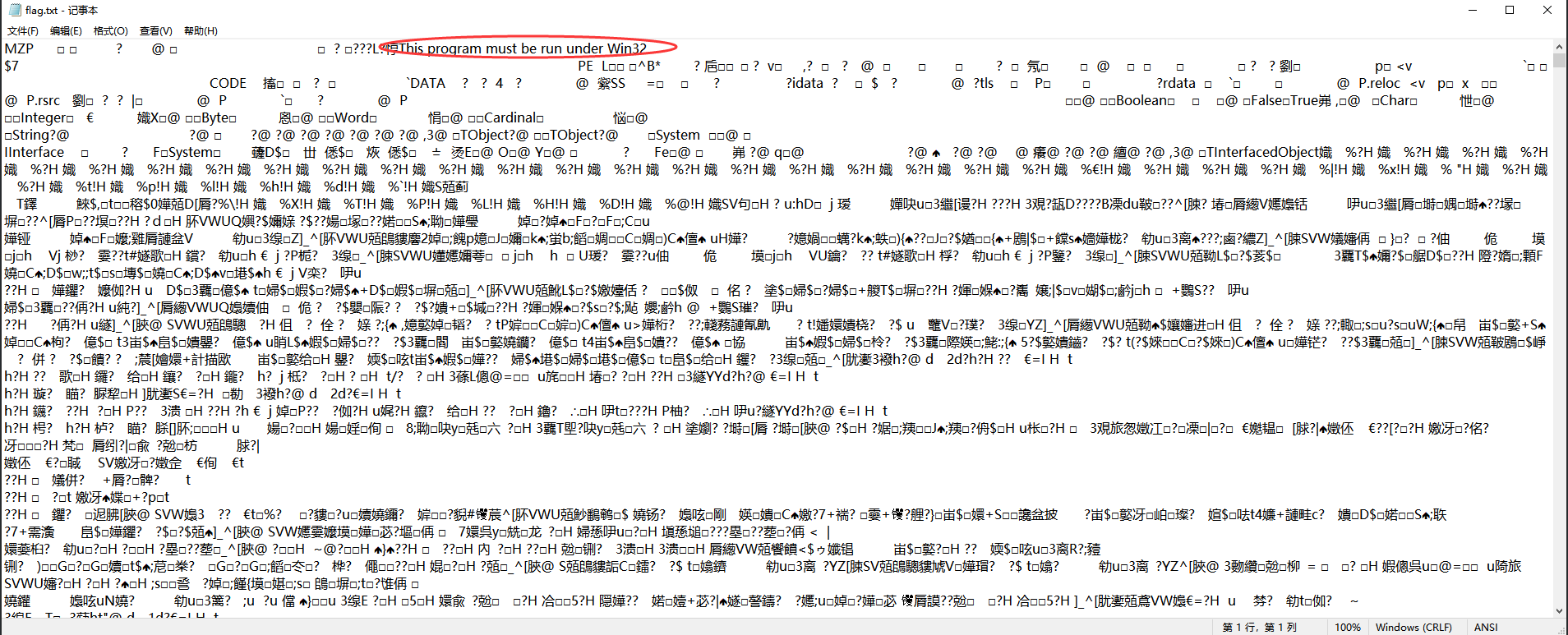

使用winhex打开flag.exe发现了png字符,于是猜测里面还有其他的东西。使用foremost分离,得到了很多图片。

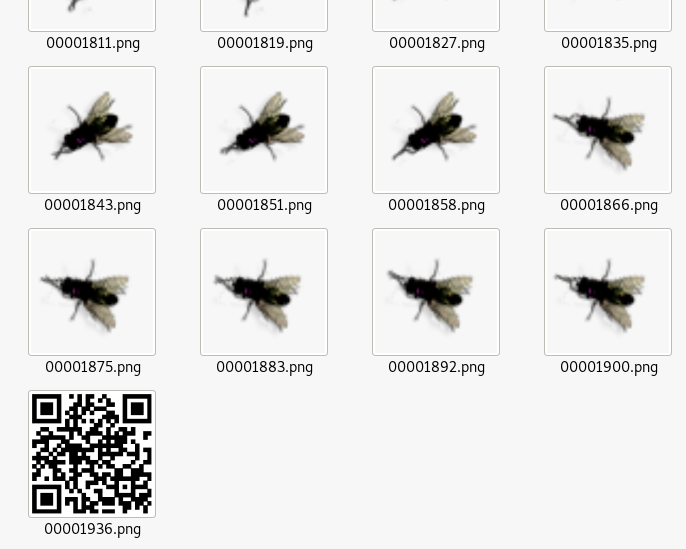

最后一张图片是一个二维码,扫描二维码拿到flag。

- flag:flag{m1Sc_oxO2_Fly}

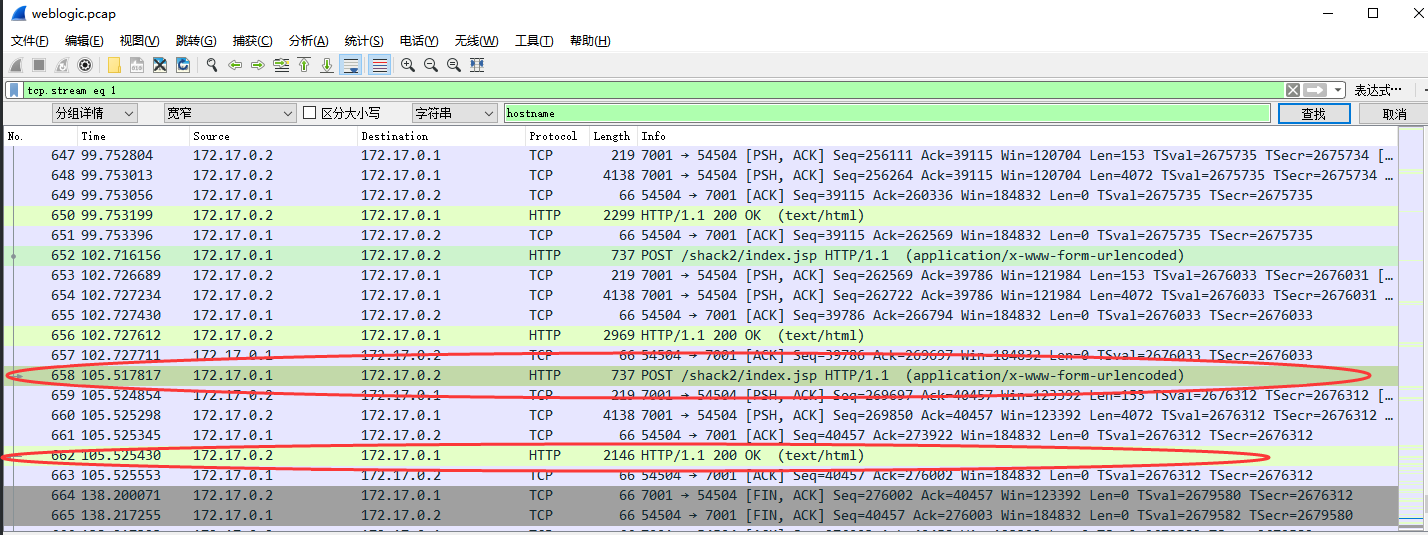

weblogic

题目链接:https://ctf.bugku.com/files/d0efc1322758fceb5cab0bb66af860e0/weblogic.pcap

解题思路:

根据已知条件,flag为主机名,并且主机名为十六进制。直接在数据包中搜索hostname,发现了两个存在这个字符串的数据包,分别追踪TCP流,在数据流中搜索hostname,即可看到主机名。

- flag:flag{6ad4c5a09043}

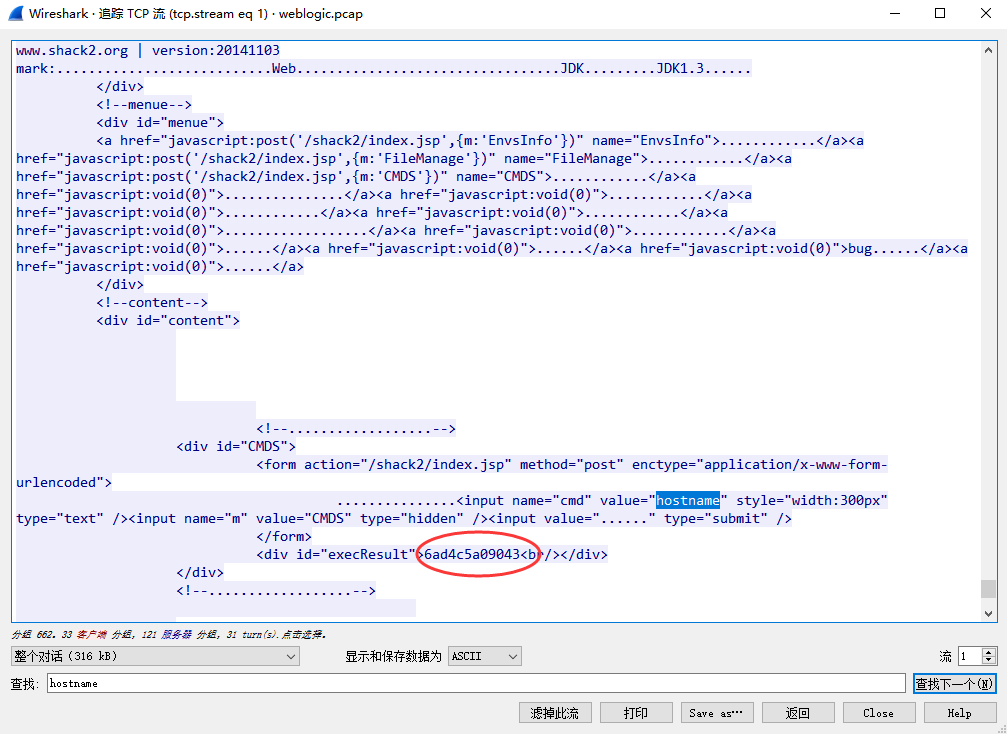

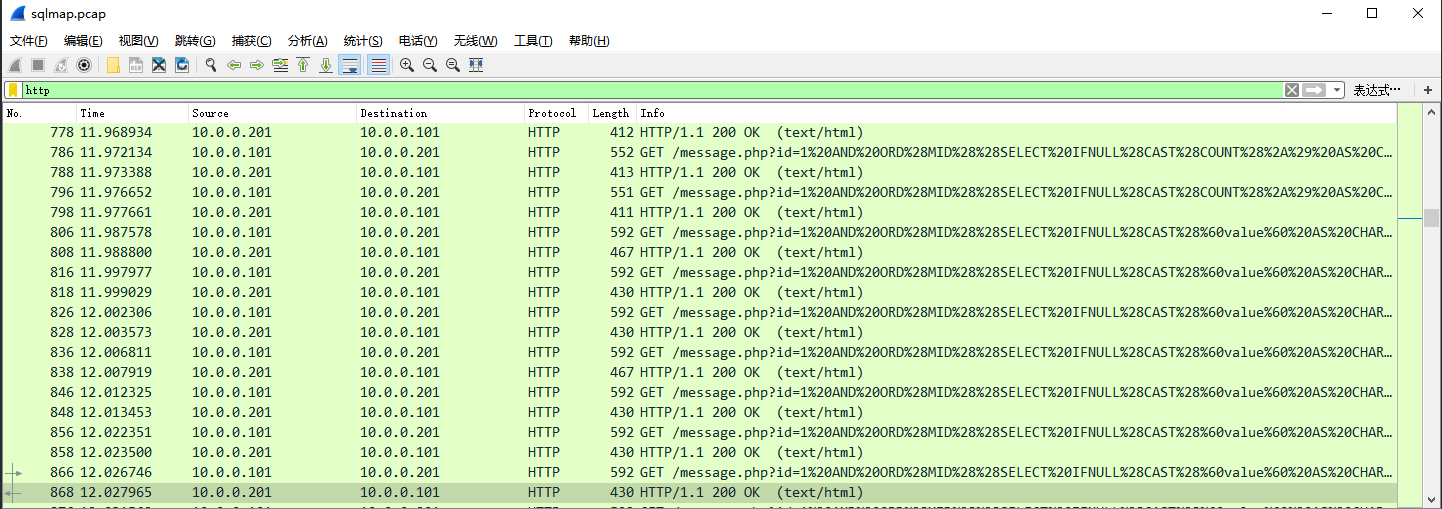

信息提取

打开数据包后,发现只有http和tcp的包,过滤一下http包,只显示http内容。

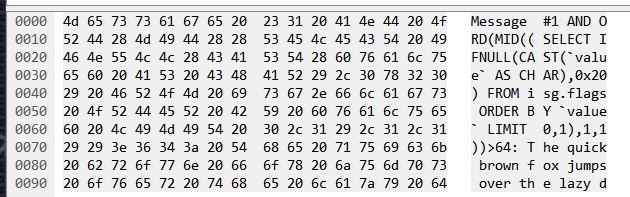

粗略的看一下,结合题目的提示“sqlmap用过吗”,可以看出这是一个布尔盲注的过程,从sql注入检测,猜解数据库,表名...

一位一位的猜取flag,然后用二分法判断其ascii码的范围并最终确定这一位的值。

如果语句正确会有回显,回显内容为:The quick brown fox jumps over the lazy dog

以第一个字符为例,可以看到第一个字符判断的时候,先判断其是否大于64,后面又判断了是否大于96,说明这个字符肯定大于64,所以此时作比较的ascii码增加64的二分之一,即96,接着向下看,作比较的ascii码变成了80,说明这个字符小于96,所以大于64又小于96,继续向下分32的二分之一,即80,在接着向下看,作比较的ascii码变为了72,说明这个字符依然小于80,继续向下分16的二分之一,即72,继续向下看,作比较的ascii码变为了76,说明这个ascii码大于72,所以向上分8的二分之一,即76,继续向下看,作比较的ascii码变为了74,说明这个ascii码小于76,所以向下分4的二分之一,即74,继续向下看,作比较的ascii码变成了73,且下一个包变为了64,说明已经判断结束,因此大于72又不大于73,这个ascii码为73,对应的字符为I。这就是二分法。

以此类推,可以获得flag。

- flag:ISG{BLind_SQl_InJEcTi0N_DeTEcTEd}

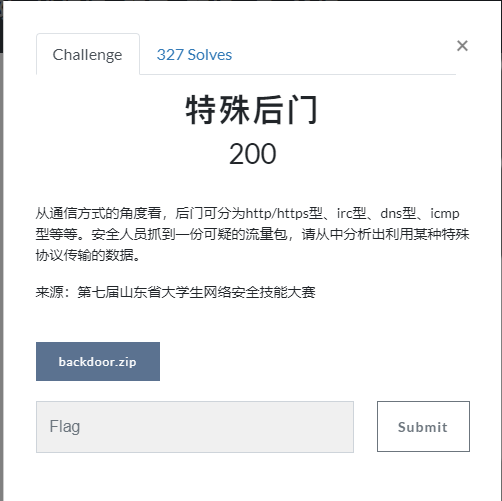

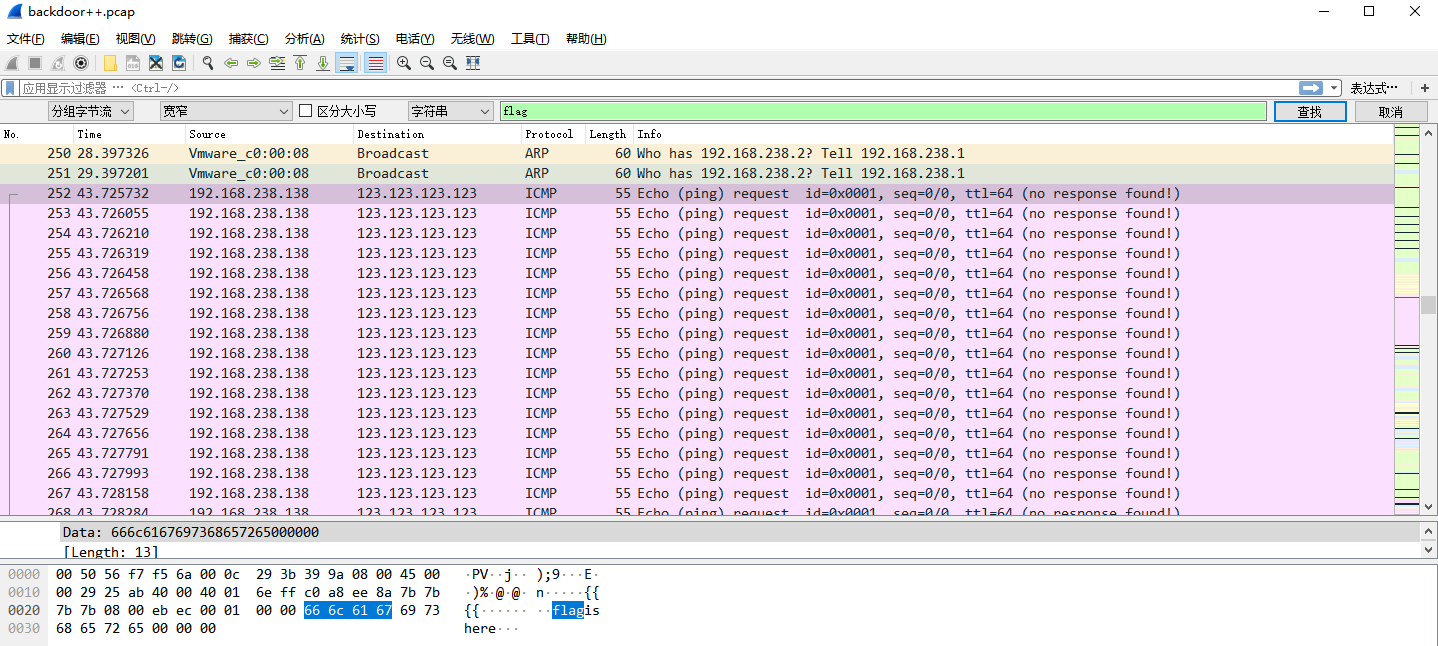

特殊后门

题目链接:https://ctf.bugku.com/files/ee89c5bb3fd5b44862f7ef40cd88fe4a/backdoor.zip

解题思路:

拿到数据包查看,意思大概是通过icmp协议传递数据,在数据包中搜索一下flag,发现了一个flag is here的字符串,紧接着是一系列的icmp包,逐一查看发现每一个包里面有一个字符,拼接起来即为flag

- flag:flag{Icmp_backdoor_can_transfer-some_infomation}

Bugku流量分析题目总结的更多相关文章

- CTF流量分析题大全(掘安攻防平台)

突然想做一下流量分析题,记得掘安攻防实验室上面有很多的流量分析题目,故做之 流量分析题一般使用的都是wireshark,(流量分析工具中的王牌 夺取阿富汗 说了分析http头,所以直接过滤http协议 ...

- bugku 杂项 流量分析(cnss)

bugku 杂项 流量分析(cnss) 此题较为简单 wireshark 追踪第一行tcp流信息 得到如下 GET /stat.htm?id=2724999&r=http%3A%2F%2Fsp ...

- CTFHub - Misc(流量分析)

数据库类流量: MySQL流量: 1.下载附件,是一个.pcap文件,用wireshark分析, 2.搜索ctfhub字段,即可得到flag, flag: ctfhub{mysql_is_S0_E4s ...

- 10 个强大的开源 Web 流量分析工具(转帖)

Web 流量分析工具多不胜数,从 WebTrends 这样专业而昂贵的,到 Google Analytics 这样强大而免费的,从需要在服务器端单独部署的,到可以从前端集成的,不一而足.本文收集并介绍 ...

- 两款HTTP流量分析工具HttpWatch与Fiddler的比较(转)

最近突然想看看HTTP的消息到底是怎么回事,在网上搜了几款软件来监控,并且搜到了下面的文章,感觉介绍的不错,就copy下来了.下文摘自:http://www.imkevinyang.com/2009/ ...

- 【迎圣诞,拿大奖】+流量分析+Writeup分享

太菜了太菜了,刚见到jsfuck时竟然不知道什么东西,自己都不敢说自己做过实验吧上的那道jsfuck题了. 进入正题: 首先解压发现两个文件,一个流量分析包,哇哇哇,我正好刚学了几天wireshark ...

- CTF MISC-USB流量分析出题记录

USB流量分析 USB接口是目前最为通用的外设接口之一,通过监听该接口的流量,可以得到很多有意思的东西,例如键盘击键,鼠标移动与点击,存储设备的明文传输通信.USB无线网卡网络传输内容等. 1.USB ...

- 开源流量分析系统 Apache Spot 概述(转)

原文地址http://blog.nsfocus.net/apache-spot/ Apache Spot 是一个基于网络流量和数据包分析,通过独特的机器学习方法,发现潜在安全威胁和未知网络攻击能力的开 ...

- 流量分析系统----讲解-echarts模拟迁移(结合china.js)

百度 Echarts 地图->模拟迁徙,实现自动切换地图 小航哥注释: 1.本文主要是把模拟迁移的流程讲了一遍,讲的很好.具体实现参考航哥这篇随笔“流量分析系统----实现-echarts模拟迁 ...

随机推荐

- SpringBoot自动配置的原理

Spring Boot的运行是由注解@EnableAutoConfiguration提供的它的关键功能是@Import注解. EnableAutoConfigurationImportS ...

- Ubuntu上搭建GPU服务器

1.安装显卡驱动 2.安装CUDA 3.安装cuDNN 下载: 根据显卡类型以及操作系统,选定CUDA版本和语言设置,下载对应的显卡驱动. 驱动下载地址 安装 $ sudo ./NVIDIA-Linu ...

- Parentheses Balance (括号平衡)---栈

题目链接:https://vjudge.net/contest/171027#problem/E Yes的输出条件: 1. 空字符串 2.形如()[]; 3.形如([])或者[()] 分析: 1.设置 ...

- java里面的设计模式

文章目录 Creational(创建模式) 1. Abstract factory: 2. Builder: 3. Factory: 4. Prototype: 5. Singleton: 6. Ch ...

- springboot利用swagger构建api文档

前言 Swagger 是一款RESTFUL接口的文档在线自动生成+功能测试功能软件.本文简单介绍了在项目中集成swagger的方法和一些常见问题.如果想深入分析项目源码,了解更多内容,见参考资料. S ...

- python3自动安装脚本,python3.x与python2.x共存

1.前言: python3过程中,通过搜索一些文章参考安装过程发现比较麻烦,而且还出现一些不可预期的报错.python3环境需要升级openssl,所以为了部署到其他环境更方便,写自动安装脚本方式,且 ...

- 新冠疫情下,亚德诺(ADI)全面加速

前言:亚德诺Analog Devices, Inc.(简称ADI),公司总部设在美国马萨诸塞州诺伍德市,设计和制造基地遍布全球.ADI公司被纳入标准普尔500指数(S&P 500 Index) ...

- 记一次crontab执行和日志生成问题

一.crontab未执行 crontab里面设置定时任务如下: 1 19 * * * /usr/bin/python3 /home/nola/a.py > /home/nola/logs/a_l ...

- iOS内存区域分布

概览 1,RAM ROM 2,内存的几大区域 3,案例解释 RAM ROM RAM:运行内存,不能掉电存储. ROM:存储性内存,可以掉电存储,例如内存卡.Flash. 内存的几大区域 为了合理的分配 ...

- ASP.NET CORE 管道模型及中间件使用解读

说到ASP.NET CORE 管道模型不得不先来看看之前的ASP.NET 的管道模型,两者差异很大,.NET CORE 3.1 后完全重新设计了框架的底层,.net core 3.1 的管道模型更加灵 ...