20155338《网络对抗》 Exp4 恶意代码分析

20155338《网络对抗》恶意代码分析

实验过程

1、计划任务监控

在C盘根目录下建立一个netstatlog.bat文件(先把后缀设为txt,保存好内容后记得把后缀改为bat),内容如下:

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt

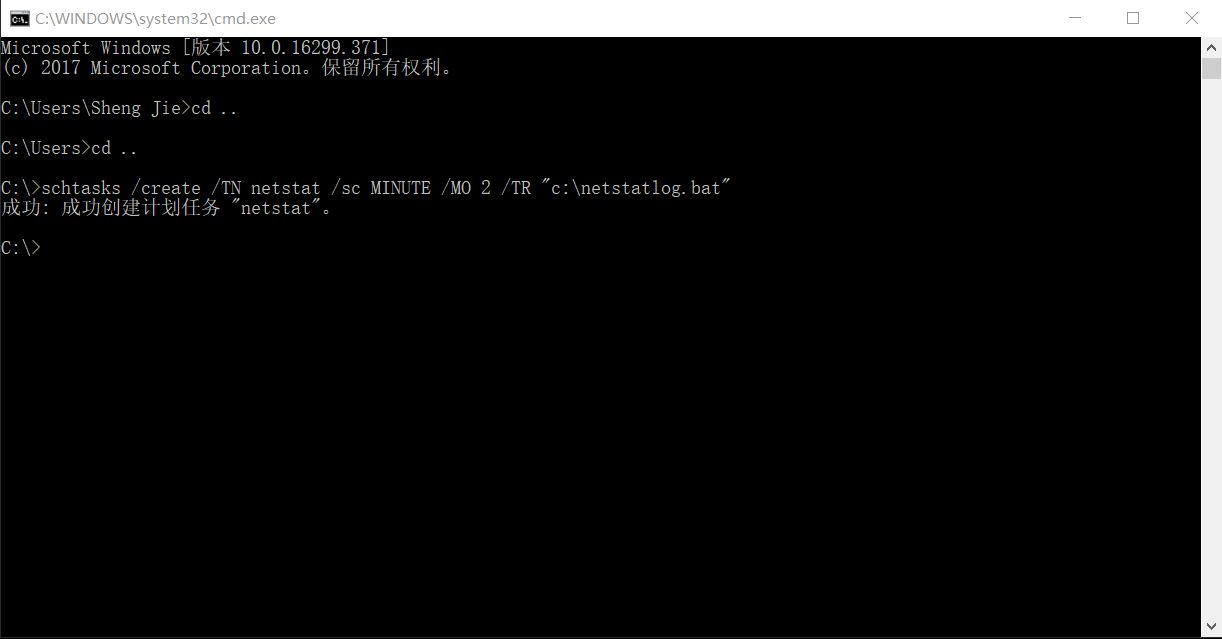

用schtasks /create /TN netstat /sc MINUTE /MO 2 /TR "c:\netstatlog.bat"指令创建一个任务,记录每隔两分钟计算机的联网情况。

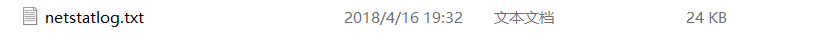

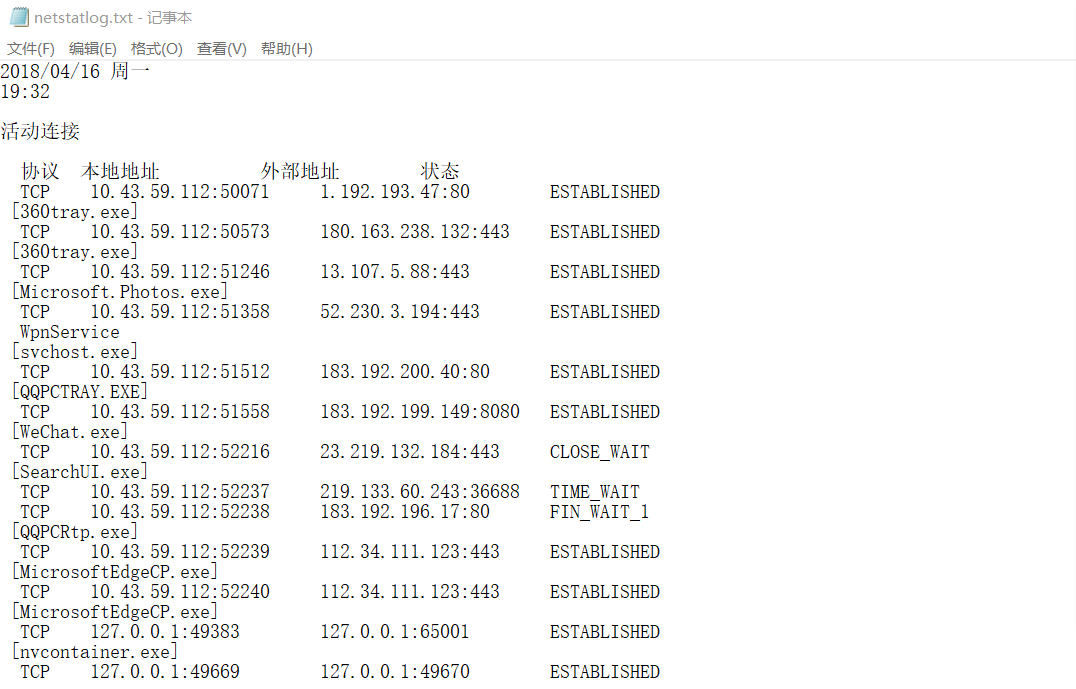

上课时候已经用右键点击bat文件直接管理员运行过了,所以这次创建任务成功就一直盯着24k的txt文件,以下列出部分活动链接截图

2、sysmon工具监控

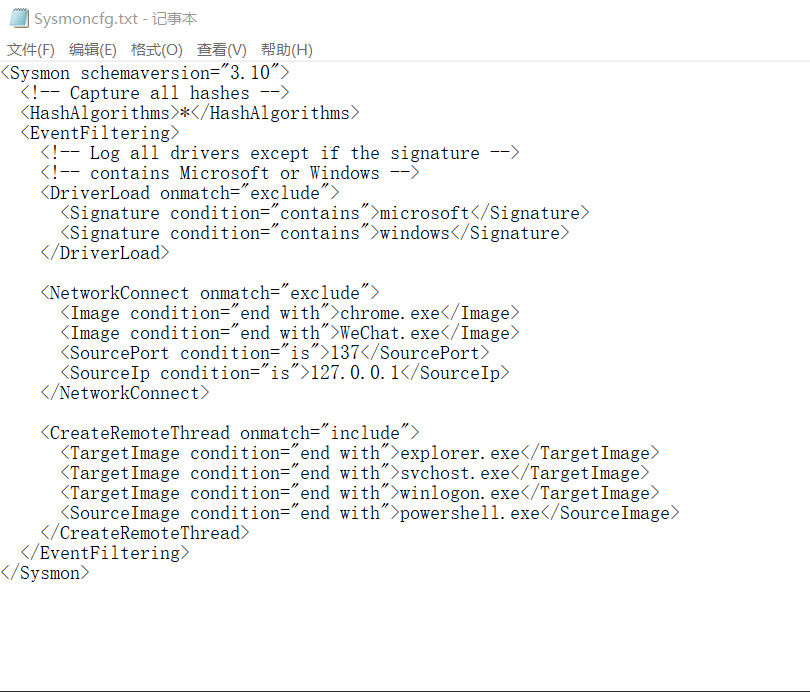

配置文件,使用老师提供的配置文件模板,简单修改,把微信、Chrome浏览器)放进了白名单.

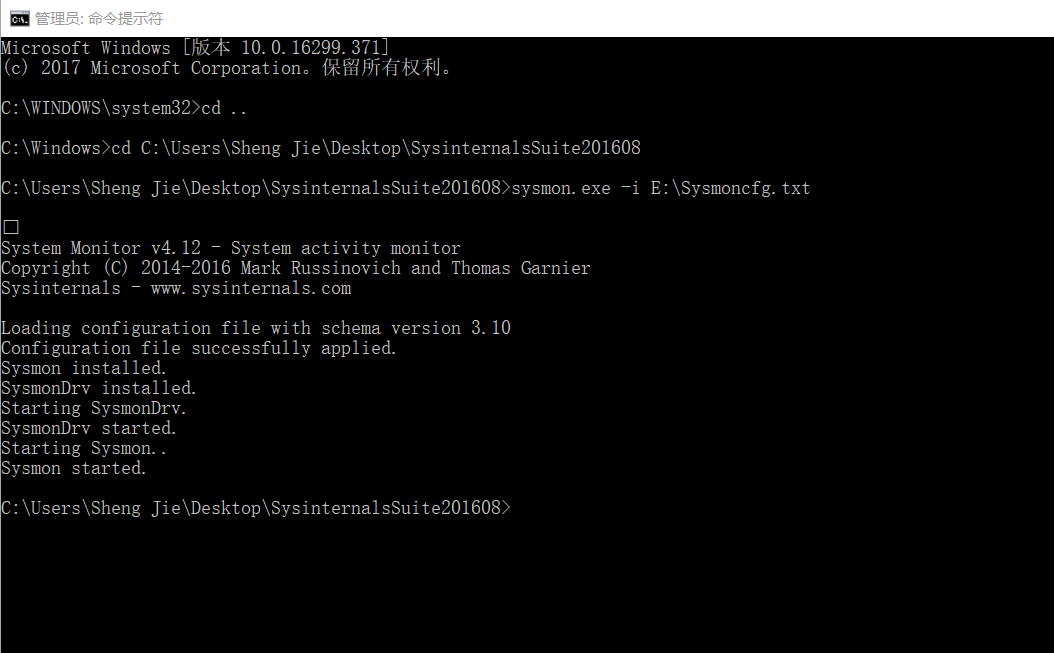

同第一步要以管理员身份运行命令行,转到sysmon所在的目录下,使用sysmon.exe -i 配置文件所在路径指令安装sysmon。

之后一定要提醒一波在命令行中安装sysmon大约需要两分钟,要耐心等会,别急着关掉.

在"运行"窗口输入eventvwr命令,打开应用程序和服务日志,根据Microsoft->Windows->Sysmon->Operational路径找到记录文件。

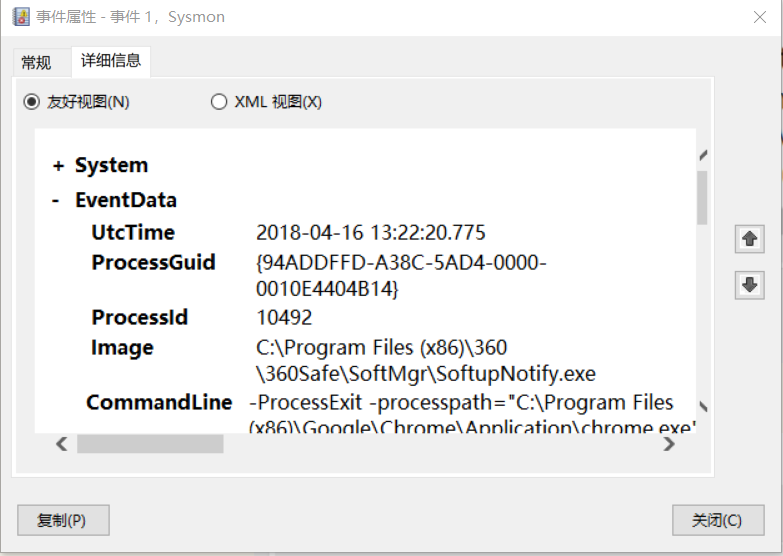

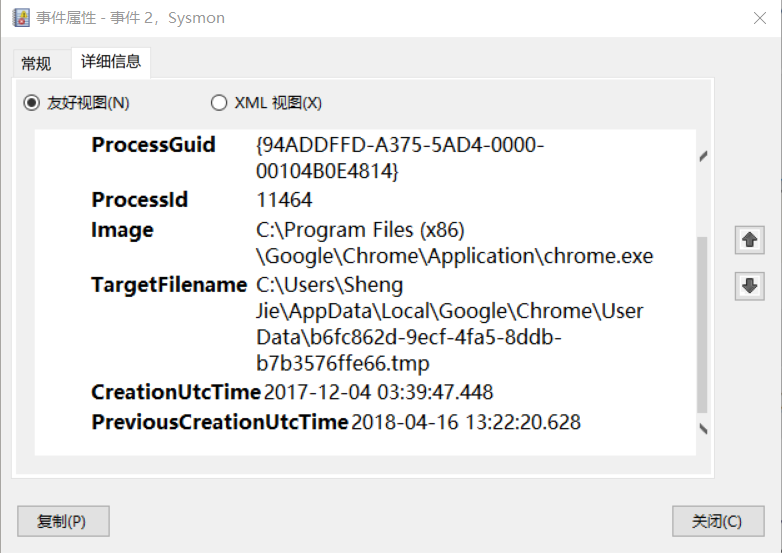

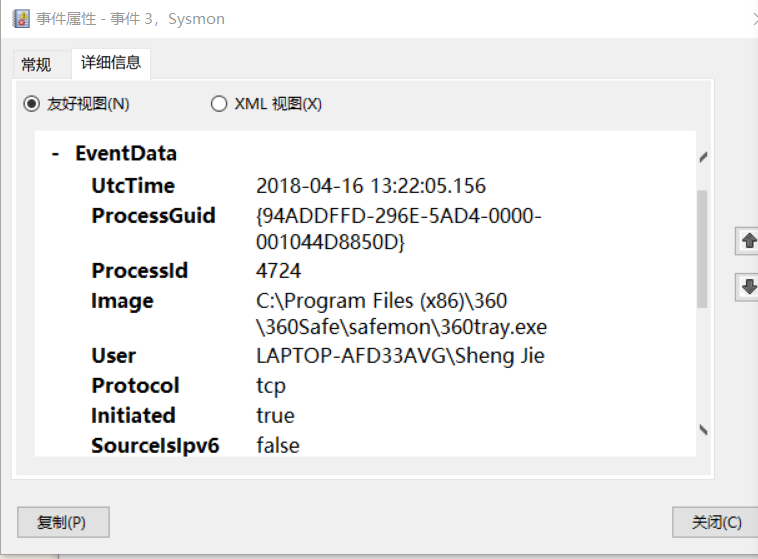

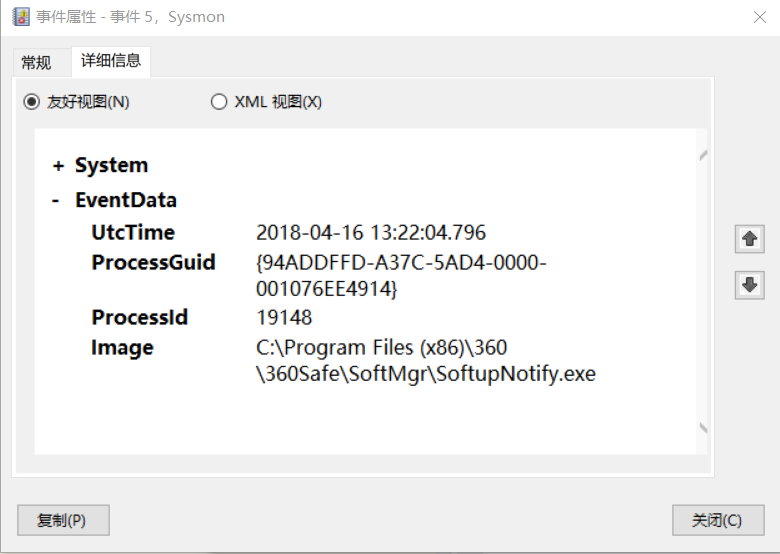

开着记录了很多很多条,选择感兴趣的条目,在下方打开详细信息的友好视图,可以查看程序名、使用时间、目的ip、使用端口、通信协议类型等等信息。从事件1,事件2,事件3,和事件5都有记录

- Chrome游览器开启记录(事件1)

- Chrome游览器相关数据(事件2)

- 360tray的开启记录(事件3)

- SoftupNotify开启记录(事件5)

3、virscan网站分析

上了网站进行分析,但是等了一个小时后还是没反应,这一步目前还不知道怎么办,可能网站发生了一些变化吧。

4.systracer注册表分析

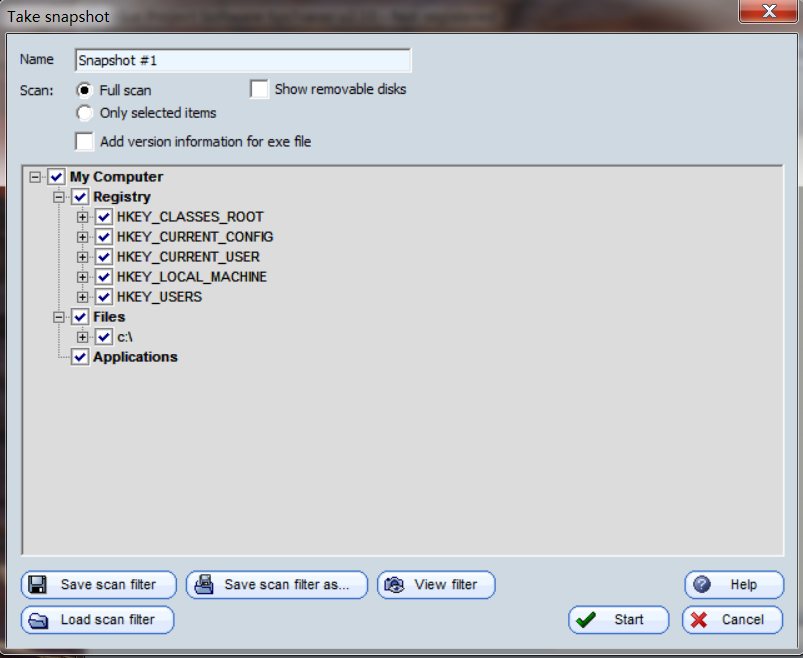

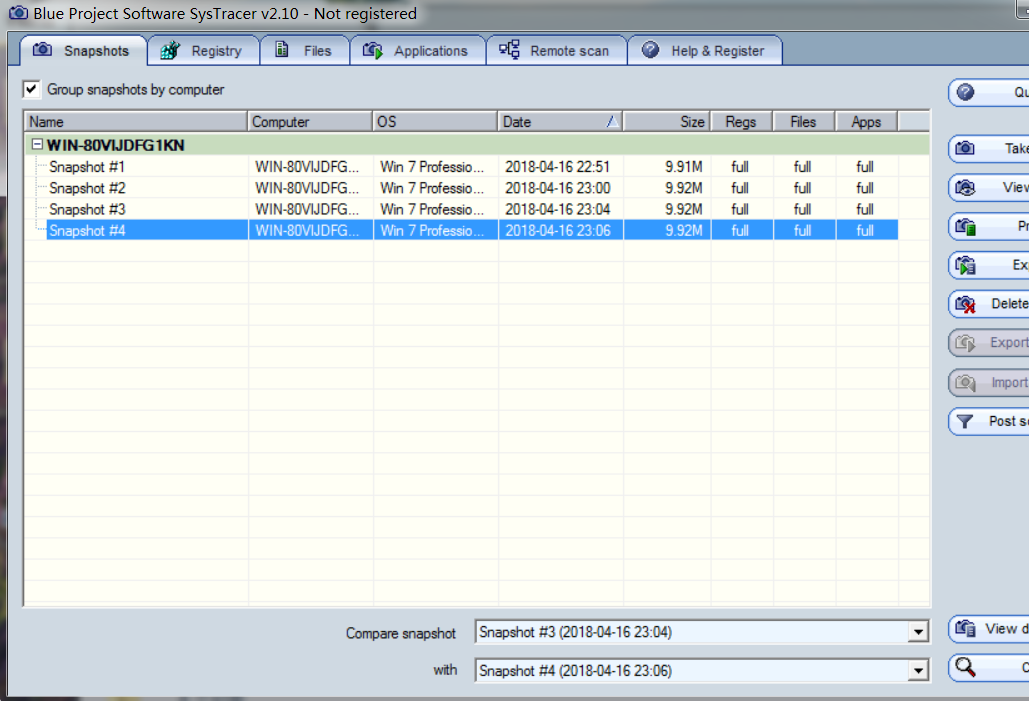

安装的是英文版,之后捕获快照

- 点击take snapshot来快照,我拍摄了植入后门,运行后门,与目标主机回连,使用后门控制目标主机dir和摄像头的四个快照。

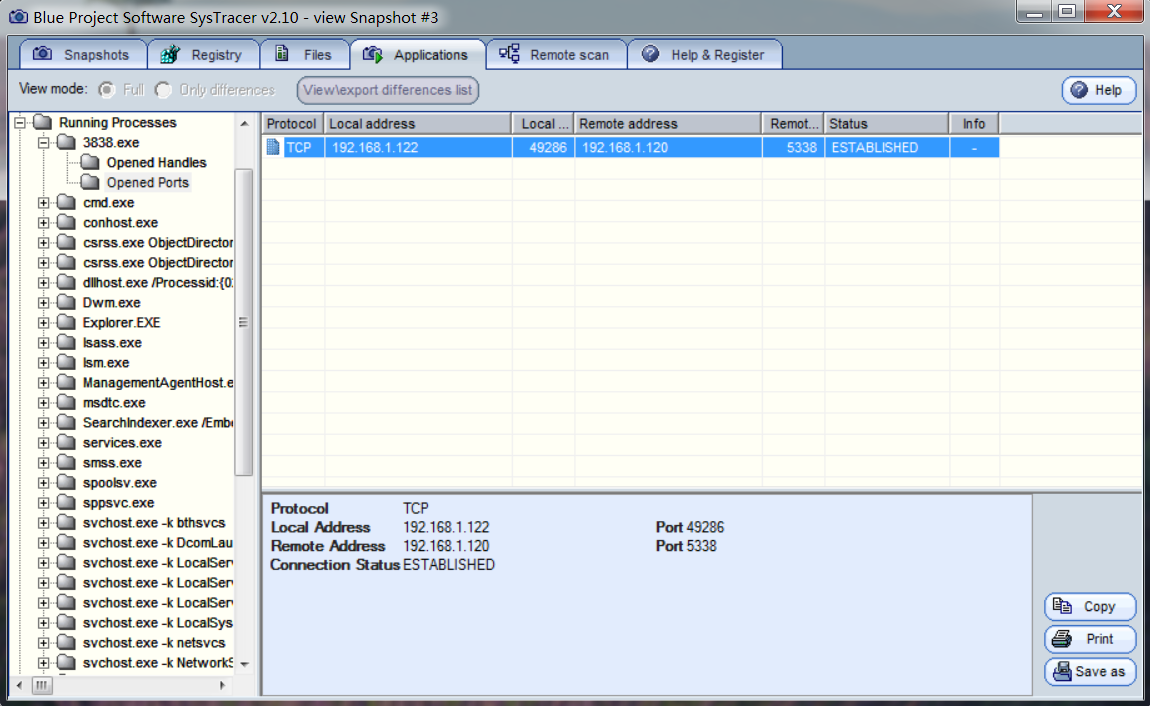

- 我们可以看到3838.exe在回连时产生了很多变化,增加了许多

- 后面的快照我们会发现一个opened ports,可以清晰看到IP以及端口

5、联网情况分析

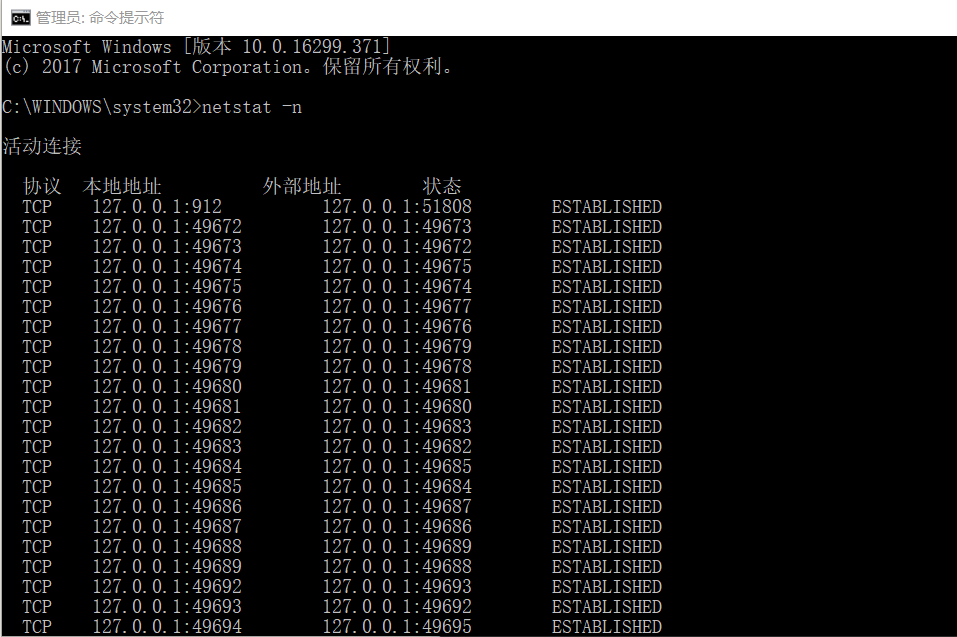

在后门程序回连时,在主机的命令行中用netstat -n命令查看TCP连接的情况,可以发现其中有进行回连的后门程序

- 建立tcp连接

6、Process Monitor分析

- 打开Process Monitor就可以就看到按时间排序的winxp执行的程序的变化,运行一下后门程序3838.exe,用进程树就能找到运行的后门3838.exe.

7、Process Explorer分析

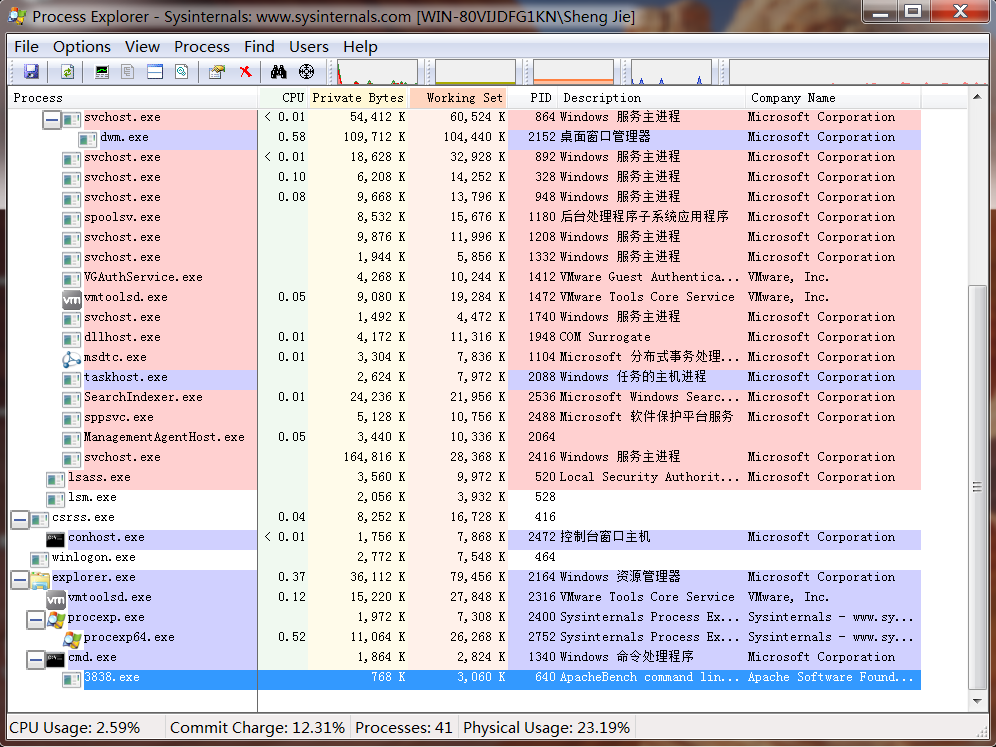

- 打开Process Explorer,运行后门程序3838.exe,在Process栏可以找到3838.exe

- 双击后门程序3838.exe那一行,点击不同的页标签可以查看不同的信息:

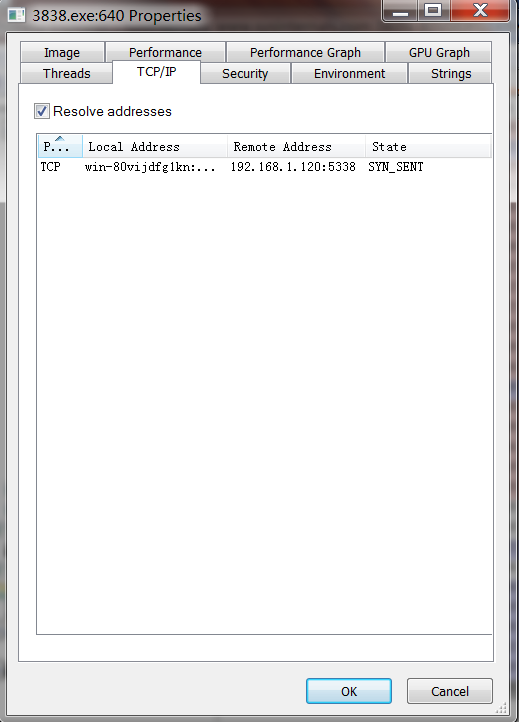

TCP/IP页签有程序的连接方式、回连IP、端口等信息。

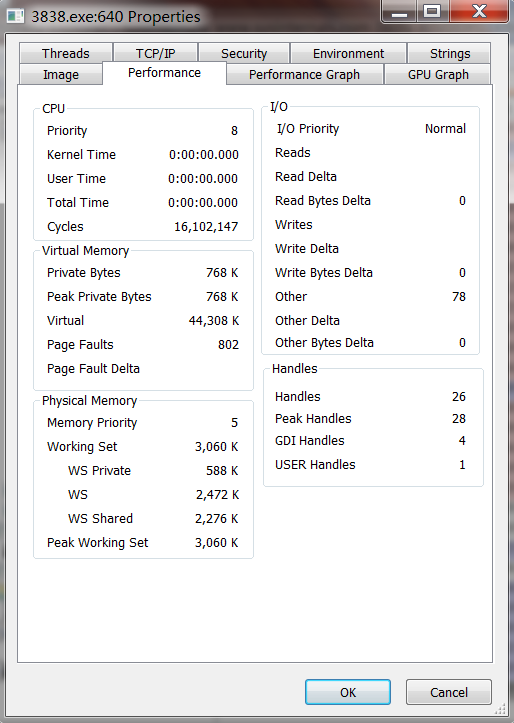

- Performance页签有程序的CPU、I/O、Handles等相关信息。

- Strings页签有扫描出来的字符串。

20155338《网络对抗》 Exp4 恶意代码分析的更多相关文章

- 2018-2019 20165237网络对抗 Exp4 恶意代码分析

2018-2019 20165237网络对抗 Exp4 恶意代码分析 实验目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后 ...

- 2018-2019 20165235 网络对抗 Exp4 恶意代码分析

2018-2019 20165235 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP是哪里.运行一段时间并分析该文件 ...

- 2018-2019 20165319 网络对抗 Exp4 恶意代码分析

基础问题回答 1. 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用什么方法来监控 答:1.使用Windows自带的schta ...

- 2018-2019-2 《网络对抗技术》Exp4 恶意代码分析 Week6 20165311

2018-2019 20165311 网络对抗 Exp4 恶意代码分析 2018-2019 20165311 网络对抗 Exp4 恶意代码分析 实验内容 系统运行监控(2分) 恶意软件分析(1.5分) ...

- 20155207 《网络对抗》exp4 恶意代码分析 学习总结

20155207 <网络对抗> 恶意代码分析 学习总结 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件 ...

- 20155207王雪纯《网络对抗》Exp4 恶意代码分析

20155207 <网络对抗> 恶意代码分析 学习总结 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件 ...

- 2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析

2018-2019-2 网络对抗技术 20165232 Exp4 恶意代码分析 1.实践目标 监控你自己系统的运行状态,看有没有可疑的程序在运行. 分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析

- 2018-2019-2 网络对抗技术 20165206 Exp4 恶意代码分析 - 实验任务 1系统运行监控(2分) (1)使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,连接的外部IP ...

随机推荐

- JSP内置对象——page对象

观察可发现,这里面的方法,就是Object这个类下的一些方法,下面进行一个简单的演示,比如“toString()”方法: 运行结果: 这时候看到了一个“org.apache.jsp.page_jsp@ ...

- JavaScript判断当前手机是Android还是iOS系统

$(function () { var u = navigator.userAgent, app = navigator.appVersion; var isAndroid = u.indexOf(' ...

- 【Zookeeper】Zookeeper集群单节点提供服务

以下只在特殊情况下使用,不要用在生产环境. 一.问题背景 公司的产品使用Zookeeper做为集群支持,但是客户在验收的时候提出了一个很为难人的要求,那就是3台集群服务,停止2台以后,还要求我们的应用 ...

- Node.js ORM框架Sequlize之表间关系

Sequelize模型之间存在关联关系,这些关系代表了数据库中对应表之间的主/外键关系.基于模型关系可以实现关联表之间的连接查询.更新.删除等操作.本文将通过一个示例,介绍模型的定义,创建模型关联关系 ...

- 类与接口(二)java的四种内部类详解

引言 内部类,嵌套在另一个类的里面,所以也称为 嵌套类; 内部类分为以下四种: 静态内部类 成员内部类 局部内部类 匿名内部类 一.静态内部类 静态内部类: 一般也称"静态嵌套类" ...

- CSS3 中的 box-sizing属性

语法: box-sizing: content-text | border-box | inherit; content-box(默认): 宽度和高度分别应用元素的内容框:在宽度和高度之外绘制元素的内 ...

- Python+Selenium笔记(十六)屏幕截图

(一) 方法 方法 简单说明 save_screenshot(filename) 获取当前屏幕截图并保存为指定文件 filename:路径/文件名 get_screenshot_as_base64 ...

- 购物商城学习--第三讲(tomcat插件启动web工程)

此处提到的tomcat插件即maven工程集成的tomcat插件,可以在添加maven的tomcat插件之后,在本地通过脚本或者命令行方式运行web工程,tomcat插件启动只需要修改一个端口即可,非 ...

- 8086CPU的出栈(pop)和入栈(push) 都是以字为单位进行的

8086CPU的出栈(pop)和入栈(push) 都是以字为单位进行的

- Windows Server 2012 R2 创建AD域

前言 我们按照下图来创建第一个林中的第一个域.创建方法为先安装一台Windows服务器,然后将其升级为域控制器.然后创建第二台域控制器,一台成员服务器与一台加入域的Win8计算机. 环境 网络 ...