Python Flask-web表单

Flask-WTF扩展可以把处理web表单的过程变成一种愉悦的体验。

一、跨站请求伪造保护

默认情况下,Flask-WTF能够保护所有表单免受跨站请求伪造的攻击。恶意网站把请求发送到被攻击者已登录的网站时就会引起CSRF攻击。

为了实现CSRF保护,Flask-WTF需要程序设置一个密钥。Flask-WTF使用这个密钥生成加密令牌,再用令牌验证请求中表单数据的真伪。设置密钥的方法如下所示:

app = Flask(__name__)

app.config['SECRET_KEY']='hard to guess string'

二、表单类

使用Flask-WTF时,每个web表单都由一个继承自Form的类表示。这个定义表单中的一组字段,每个字段都用对象表示。字段对象可附属一个或多个验证函数。验证函数用来验证用户提交的输入值是否符合要求。

#!/usr/bin/env python

#简单的web表单,包含一个文本字段和一个提交按钮 from flask_wtf import Form

from wtforms import StringField,SubmitField

from wtforms.validators import Required class NameForm(Form):

name = StringField('What is your name?',validators=[Required()])

submit = SubmitField('Submit')

StringField类表示属性为type="text"的<input>元素,SubmitField类表示属性为type="submit"的<input>元素。

WTForms支持的HTML标准字段

| 字段类型 | 说明 |

| StringField | 文本字段 |

| TextAreaField | 多行文本字段 |

| PasswordField | 密码文本字段 |

| HiddenField | 隐藏文本字段 |

| DateField | 文本字段,值为datetime.date格式 |

| IntegerField | 文本字段,值为整数 |

| FloatField | 文本字段,值为浮点数 |

| SelectField | 下拉列表 |

| SubmitField | 表单提交按钮 |

WTForms验证函数

| 验证函数 | 说明 |

| 验证电子邮件地址 | |

| EqualTo | 比较两个字段的值,常用于要求输入两次密码进行确认的情况 |

| IPAddress | 验证IPv4网络地址 |

| Length | 验证输入字符串的长度 |

| NumberRange | 验证输入的值在数字范围内 |

| Optional | 无输入值时跳过其他验证函数 |

| Required | 确保字段中有数据 |

| Regexp | 使用正则表达式验证输入值 |

| URL | 验证URL |

| AnyOf | 确保输入值在可选值列表中 |

| NoneOf | 确保输入值不在可选值列表中 |

四、把表单渲染成HTML

表单字段是可用的,在模板中调用后会渲染成HTML。假设视图函数把一个NameForm实例通过参数form传入模板,在模板中可以生成一个简单的表单,如下所示:

<form method="POST">

{{ form.hidden_tag() }}

{{ form.name.label }} {{ form.name() }}

{{ form.submit() }}

</form>

<form method="POST">

{{ form.hidden_tag() }}

{{ form.name.label }} {{ form.name(id='my-text-field') }}

{{ form.submit() }}

</form>

Flask-Bootstrap提供了一个非常高端的辅助函数,可以使用Bootstrap中预先定义好的表单样式渲染整个Flask-WTF表单,而这些操作只需调用一次即可完成。

{% import "boostrap/wtf.html" as wtf %}

{{ wtf.quick_form(form) }}

#使用Flask-WTF和Flask-Bootstrap渲染表单

{% extends "base.html" %}

{% import "bootstrap/wtf.html" as wtf %}

{% block title %}Flasky{% endblock %}

{% block page_content %}

<div class="page-header">

<h1>Hello,{% if name %}{{ name }}{% else %}Stranger{% endif %}</h1>

</div>

{{ wtf.quick_form(form) }}

{% endblock %}

四、在视图函数中处理表单

@app.route('/',methods=['GET','POST'])

def index():

name = None

form = NameForm()

if form.validate_on_submit():

name = form.name.data

form.name.data = ''

return render_template('index.html',form=form,name=name)

app.route修饰器中添加的methods参数告诉Flask在URL映射中把这个视图函数注册为GET和POST请求的处理程序。如果没指定methods参数,就只把视图函数注册为GET请求的处理程序。

五、重定向和用户会话

#!/usr/bin/env python from flask import Flask,render_template,session,redirect,url_for

app = Flask(__name__) @app.route('/',methods=['GET','POST'])

def index():

form = NameForm()

if form.validate_on_submit():

session['name'] = form.name.data

return redirect(url_for('index'))

return render_template('index.html',form=form,name=session.get('name'))

六、Flash消息

例子:提示用户名或密码错误,弹出窗口

from flask import Flask,render_template,session,redirect,url_for,flash

app = Flask(__name__) @app.route('/',methods=['GET','POST'])

def index():

form = NameForm()

if form.validata_on_submit():

old_name = session.get('name')

if old_name is not None and old_name != form.name.data:

flash('Looks like you have changed your name!')

session['name'] = form.name.data

return redirect(url_for('index'))

return render_template('index.html',form=form,name=session.get('name'))

#渲染Flash消息

{% block content %}

<div class="container">

{% for message in get_flashed_messages() %}

<div class="alert alert-warning">

<button type="button" class="close" data-dismiss="alert">×</button>

{{ message }}

</div>

{% endfor %}

{% block page_content %}{% endblock %}

</div>

{% endblock %}

Python Flask-web表单的更多相关文章

- Flask:web表单

客户端发送的所有通过POST发出的请求信息都可以通过request.form获取.但是如果我们要生成表单的HTML代码和验证提交的表单数据那么就需要采用另外的方法.Flask-WTF扩展可以把处理we ...

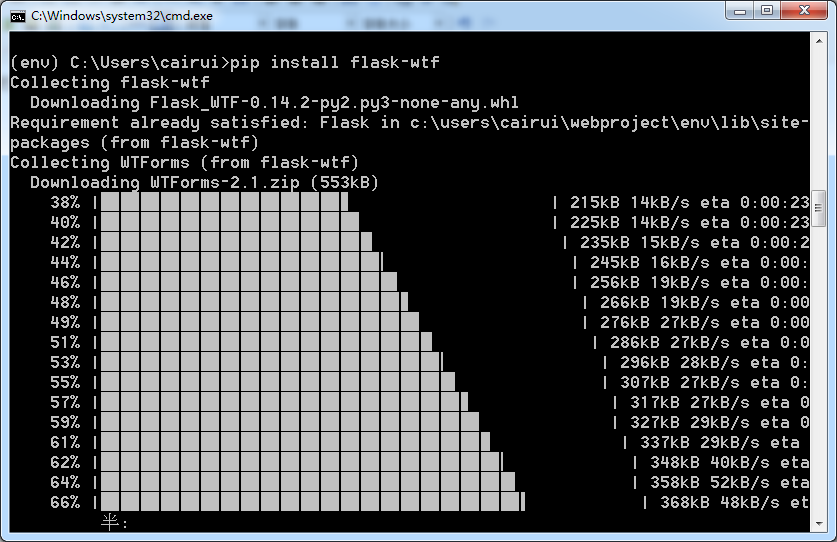

- 轻量级Web框架Flask——Web表单

安装 Flask-WTF及其依赖可使用pip安装 pip install flask_wtf 配置 要求应用配置一个密钥.密钥是一个由随机字符构成的唯一字符串,通过加密或签名以不同的方式提升应用的安全 ...

- flask web 表单验证 WTForms

简介 WTForms 是一个flask集成框架,或者说是库,用于处理浏览器表单提交的数据,它在flask-WTF的基础上扩展并添加了一些随手可得的精巧帮助函数,这些函数将会是在flask里使用表单更加 ...

- Python——Flask框架——Web表单

一.框架Flask-WTF 安装: pip install flask-wtf 需要程序设置一个密钥 app = Flask(__name__) app.config['SECRET_KEY'] = ...

- Flask Web Development —— Web表单(上)

Flask-WTF扩展使得处理web表单能获得更愉快的体验.该扩展是一个封装了与框架无关的WTForms包的Flask集成. Flask-WTF和它的依赖集可以通过pip来安装: (venv) $ p ...

- Flask教程 —— Web表单(上)

第二章中介绍的request对象公开了所有客户端发送的请求信息.特别是request.form可以访问POST请求提交的表单数据. 尽管Flask的request对象提供的支持足以处理web表单,但依 ...

- Flask 教程 第三章:Web表单

本文翻译自 The Flask Mega-Tutorial Part III: Web Forms 这是Flask Mega-Tutorial系列的第三部分,我将告诉你如何使用Web表单. 在第二章中 ...

- Flask开发系列之Web表单

Flask开发系列之Web表单 简单示例 from flask import Flask, request, render_template app = Flask(__name__) @app.ro ...

- Flask学习 三 web表单

web表单 pip install flask-wtf 实现csrf保护 app.config['SECRET_KEY']='hard to guess string' # 可以用来存储框架,扩展,程 ...

- flask 利用flask_wtf扩展 创建web表单

在Flask中,为了处理web表单,我们一般使用Flask-WTF扩展,它封装了WTForms,并且它有验证表单数据的功能 创建语句格式: startTime = DateTimeField('计划开 ...

随机推荐

- NHibernate使用总结(2)

首先,映射文件的名称一定要是XXX.hbm.xml且生成方式一定要是嵌入的资源+不复制. hibernate.cfg.xml这个文件要放在根目录下,且生成方式必须是内容+始终复制. private v ...

- 聊聊 SQL Joins

SQL 中的 Join 有以下几种类型: 1.Cross Join 交叉连接,没有条件筛选,返回笛卡尔积. 如果以 ,(逗号)分隔表名进行查询如 select * from tbl_name1, tb ...

- JAVA方法中的参数用final来修饰的效果

很多人都说在JAVA中用final来修饰方法参数的原因是防止方法参数在调用时被篡改,其实也就是这个原因,但理解起来可能会有歧义,我们需要注意的是,在final修饰的方法参数中,如果修饰的是基本类型,那 ...

- HOOK技术演示

前提:64位系统需要用64位编译dll 一.首先创建一个dll工程,取名为KeyboardHookDll,代码如下: // KeyboardHookDll.cpp : 定义 DLL 应用程序的导出函数 ...

- leetcode429

这道题目是属于树的层次遍历,使用两层的队列非空判断. class Solution { public: vector<vector<int>> levelOrder(Node* ...

- 剑指offer 34_丑数

丑数:只有2 3 5 这三个因子的数,求前(第)1500个.习惯上我们把1当作第一个丑数 例如 6, 8是丑数.14不是. #include <stdio.h> int Min(int x ...

- setAttribute这个方法

setAttribute这个方法,在JSP内置对象session和request都有这个方法,这个方法作用就是保存数据,然后还可以用getAttribute方法来取出.比如现在又个User对象,Use ...

- SQl Server 函数篇 数学函数,字符串函数,转换函数,时间日期函数

数据库中的函数和c#中的函数很相似 按顺序来, 这里价格特别的 print 可以再消息栏里打印东西 数学函数 ceiling() 取上限 不在乎小数点后面有多大,直接忽略 floor() ...

- ROS Learning-013 beginner_Tutorials (编程) 编写ROS服务版的Hello World程序(Python版)

ROS Indigo beginner_Tutorials-12 编写ROS服务版的Hello World程序(Python版) 我使用的虚拟机软件:VMware Workstation 11 使用的 ...

- 一篇docker的详细技术文章

http://www.open-open.com/lib/view/open1423703640748.html