Shiro RememberMe 1.2.4 反序列化漏洞复现

原理解释

Apache Shiro是一个Java安全框架,执行身份验证、授权、密码和会话管理。

shiro默认使用了CookieRememberMeManager,其处理cookie的流程是:得到rememberMe的cookie值–>Base64解码–>AES解密–>反序列化。然而AES的密钥是硬编码的,就导致了攻击者可以构造恶意数据造成反序列化的RCE漏洞。该漏洞对shiro<=1.2.4的版本有影响。

硬编码是将数据直接嵌入到程序或其他可执行对象的源代码中的软件开发实践。

硬编码密码是指在程序中采用硬编码方式处理密码。这种处理方式一方面不易于程序维护,在代码投入使用后,除非对软件进行修补,否则无法修改密码。另一方面会削弱系统安全性,硬编码密码意味着拥有代码权限的人都可以查看到密码,可以使用密码访问一些不具有权限的系统,更严重的是如果攻击者能够访问应用程序的字节码,利用一些反编译工具就能阅读到代码,可以轻易获得密码。

环境搭建

1.下载镜像

docker pull medicean/vulapps:s_shiro_1

2.运行在8091端口

docker run -d -p 8091:8080 medicean/vulapps:s_shiro_1

3.安装模块

pip3 install pycrypto

4.上传生成payload的脚本

命令行输入rz并回车,可打开上传页面,选择shiro_poc.py进行上传,注意需要进入/tmp/目录后再进行下载

5.安装ysoserial的jar文件

git clone https://github.com/frohoff/ysoserial.git

cd ysoserial/

mvn package -DskipTests

此处提示命令找不到,因此需要对 mvn进行安装

apt update

apt upgrade

apt install maven

mvn -version

注:安装mvn需要在jdk已经安装的前提下,kali默认有安装。

如下图所示则安装成功。

重新执行

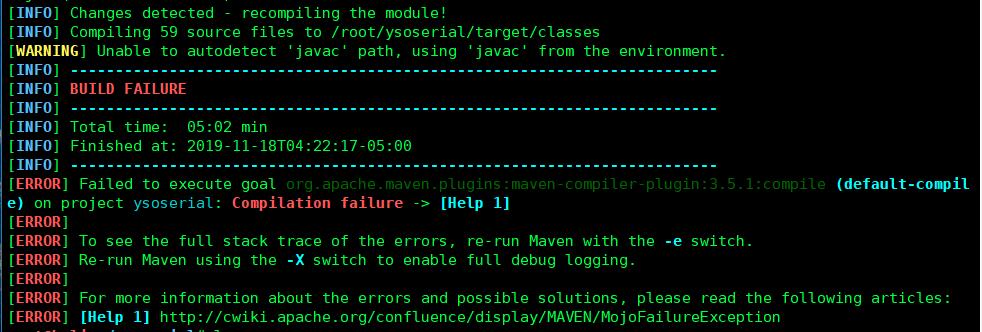

mvn package -DskipTests

发现报错

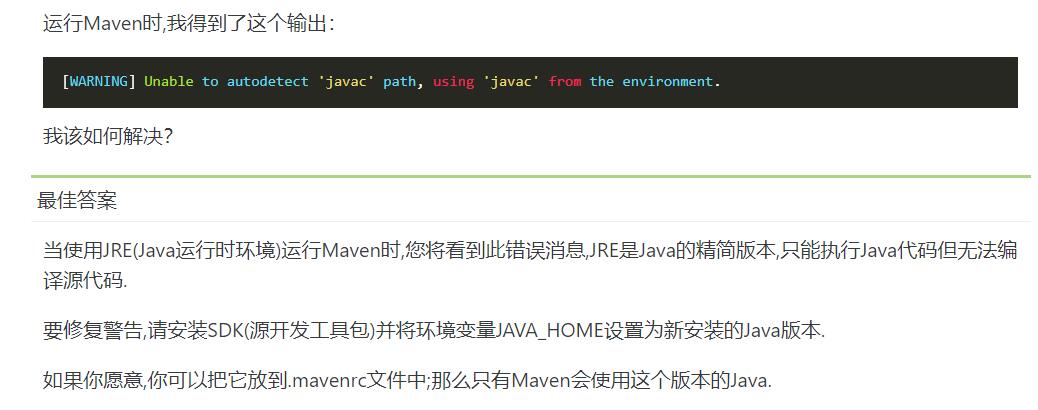

上网查了之后发现原因如下,但是我也不是很懂他在说什么

所以重新开始安装java

安装java时因为kali有自带openjdk,所以安装时安装成功了,但是运行java -version的结果还是openjdk,运行javac -version显示无该命令,下载了新的kali虚拟机后安装Java还是不行,

于是就直接下载了ysoserial.jar然后上传到同一目录

复现过程

复现过程参考该篇文章

https://www.cnblogs.com/paperpen/p/11312671.html

最终复现成功。

Shiro RememberMe 1.2.4 反序列化漏洞复现的更多相关文章

- Shiro RememberMe 1.2.4 反序列化漏洞详细复现

0x00 前言 今天上班的时候收到了一个复测的任务,打开一看,shiro反序列化漏洞,What?这是个什么东西,经百度查找后才知道,原来是Java的开发框架,好吧,还是没听说过..由于初测报告上的过程 ...

- Apache Shiro RememberMe 1.2.4 反序列化漏洞

拉取镜像 docker pull medicean/vulapps:s_shiro_1 启动环境 docker run -d -p 80:8080 medicean/vulapps:s_shiro_1 ...

- Apache Shiro反序列化漏洞复现

Apache Shiro反序列化漏洞复现 0x01 搭建环境 获取docker镜像 Docker pull medicean/vulapps:s_shiro_1 重启docker system res ...

- Shiro remeberMe反序列化漏洞复现(Shiro-550)

Apache Shiro是一个强大易用的Java安全框架,提供了认证.授权.加密和会话管理等功能.Shiro框架直观.易用,同时也能提供健壮的安全性.在Apache Shiro编号为550的 issu ...

- WebLogic XMLDecoder反序列化漏洞复现

WebLogic XMLDecoder反序列化漏洞复现 参考链接: https://bbs.ichunqiu.com/thread-31171-1-1.html git clone https://g ...

- Jboss反序列化漏洞复现(CVE-2017-12149)

Jboss反序列化漏洞复现(CVE-2017-12149) 一.漏洞描述 该漏洞为Java反序列化错误类型,存在于jboss的HttpInvoker组件中的ReadOnlyAccessFilter过滤 ...

- jboss反序列化漏洞复现(CVE-2017-7504)

jboss反序列化漏洞复现(CVE-2017-7504) 一.漏洞描述 Jboss AS 4.x及之前版本中,JbossMQ实现过程的JMS over HTTP Invocation Layer的HT ...

- php反序列化漏洞复现过程

PHP反序列化漏洞复现 测试代码 我们运行以上代码文件,来证明函数被调用: 应为没有创建对象,所以构造函数__construct()不会被调用,但是__wakeup()跟__destruct()函数都 ...

- php反序列化漏洞复现

超适合小白的php反序列化漏洞复现 写在前头的话 在OWASP TOP10中,反序列化已经榜上有名,但是究竟什么是反序列化,我觉得应该进下心来好好思考下.我觉得学习的时候,所有的问题都应该问3个问题: ...

随机推荐

- webstorm的git操作使用

0. 前言 在上一篇文章中,讲述了使用webstorm去调试node程序,最近研究了一下如何使用webstorm去操作git. 对于git的使用,大家的使用方式均有不同,最王道的方式非命令行莫属,基于 ...

- 201871010116-祁英红《面向对象程序设计(java)》第6-7周学习总结

项目 内容 <面向对象程序设计(java)> https://home.cnblogs.com/u/nwnu-daizh/ 这个作业的要求在哪里 https://www.cnblogs.c ...

- 201871010111-刘佳华《面向对象程序设计(java)》第八周学习总结

201871010111-刘佳华<面向对象程序设计(java)>第八周学习总结 实验七 接口的定义与使用 实验时间 2019-10-18 第一部分:知识总结 接口的概念: ①java为了克 ...

- go tcp通信

----tcp 客户端 package main import ( "net" "fmt" ) func main() { conn,err := net.Di ...

- nanopor软件列表

1.软件

- x3

#include<stdio.h> int main() { char ch; printf("输入一个字符:\n"); scanf("%c",&a ...

- 03Shell条件测试

条件测试 Shell 条件测试 格式 1: test 条件表达式 格式 2: [ 条件表达式 ] 格式 3: [[ 条件表达式 ]] 具体参数说明可以通过 man test 进行查看 文件测试 [ 操 ...

- flexible.js 布局详解

原文链接:http://caibaojian.com/flexible-js.html 本文讲的通过flexible.js实现了rem自适应,有了flexible.js,我们就不必再为移动端各种设备兼 ...

- 发布TS类型文件到npm

最近发布了@types/node-observer包到npm,这里记录下发布过程 TS类型文件的包名通常以@types开头,使用npm publish发布以@types开头的包时需要使用付费账号. ...

- Entity Framework 6 中如何获取 EntityTypeConfiguration 的 Edm 信息?(四)

经过上一篇,里面有测试代码,循环60万次,耗时14秒.本次我们增加缓存来优化它. DbContextExtensions.cs using System; using System.Collectio ...