[转帖]WannaCry惊天大发现!疑似朝鲜黑客组织Lazarus所为

WannaCry惊天大发现!疑似朝鲜黑客组织Lazarus所为

https://www.freebuf.com/articles/system/134846.html

据说 朝鲜也在攻击印度的核设施.

编号: TB-2017-0007

报告置信度:65

TAG:勒索软件 WannaCry Lazarus朝鲜 蠕虫秘密开关域名

TLP: 白(报告转发及使用不受限制)

日期: 2017-05-16

摘要

今日凌晨,Google、卡巴斯基和赛门铁克等公司安全研究者[1]相继发布消息称,5月12日爆发的WannaCry勒索蠕虫与朝鲜黑客组织Lazarus存在联系,微步在线分析师迅速对相关样本进行了同源性分析,发现二者确实具备较高相似度,出自同一组织的可能性较大。

其他发现还有:

微步在线长期跟踪朝鲜Lazarus团伙,曾先后发布包括《APT攻击团伙对SWIFT系统发起定向攻击》、《朝鲜黑客组织对多国银行发起定向攻击》在内的多个报告,披露朝鲜黑客组织Lazarus对孟加拉、印尼、越南等多个国家银行的攻击细节。

此次攻击目的表面为经济利益,但对于发起攻击日期的选择尚存疑。

最新捕获的WannaCry蠕虫出现第三个kill switch秘密开关。

具体域名见下文

微步在线的威胁情报平台已支持相关攻击的检测。已部署的客户可查看报警迅速锁定失陷主机,减少损失。如需微步在线协助,可与客户经理联系或通过contactus@threatbook.cn与我们联系。

事件概要

| 攻击目标 | 所有存在MS17-010漏洞主机 |

|---|---|

| 时间跨度 | 2017年5月12日至今 |

| 攻击复杂度 | 中。丰富的编程经验和基础资源 |

| 后勤资源 | 丰富的基础资源及开发能力 |

| 攻击向量 | 高危漏洞 |

| 风险承受力 | 高 |

| 最终目标 | 未知(加密敏感数据,勒索赎金?) |

详情

Lazarus组织是谁?

Lazarus组织自 2009 年被首次发现,近年来频繁针对全球范围内的金融业发起攻击,目标范围包括菲律宾、越南、孟加拉等东南亚国家以及波兰等欧洲国家,其攻击手段十分隐蔽,攻击工具高度定制化,攻击目的非常明确,即盗取银行的资金,危害性极大。调查认为,该组织由朝鲜政府支持。

WannaCry与Lazurus组织的联系?

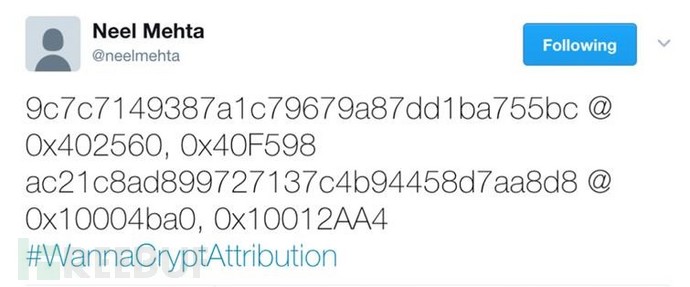

通过对本次爆发的WannaCry勒索蠕虫分析发现,该恶意软件早在今年2月就已经在互联网出现,只是当时的版本不具备利用MS17-010漏洞进行大范围传播的功能,因此未引起关注。Google研究者Neel Mehta今日在Twitter率先发布消息称,早期的WannaCry样本与Lazarus团伙使用的一款后门程序Contopee存在较高相似度.稍后卡巴斯基和赛门铁克研究者基于此发布了更多分析结果。

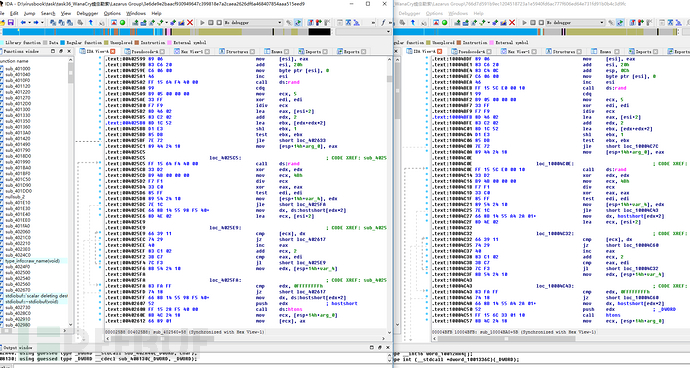

微步在线对相关样本比对发现,两者确实使用了同样一段加密函数相似度超过99%。相似代码片段如下图所示:

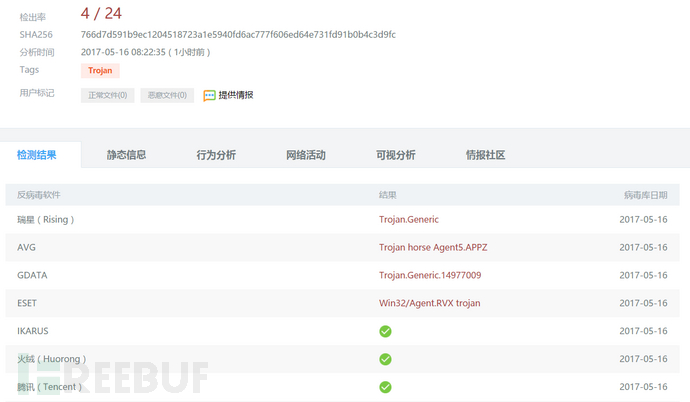

上图左侧为今年2月出现的WannaCry早期样本,右侧为2015年2月Lazarus组织使用的Contopee样本。两者在微步在线的威胁分析平台截图如下:

https://x.threatbook.cn/report/3e6de9e2baacf930949647c399818e7a2caea2626df6a468407854aaa515eed9

https://x.threatbook.cn/report/766d7d591b9ec1204518723a1e5940fd6ac777f606ed64e731fd91b0b4c3d9fc

而在近日出现的WannaCry样本则没有找到这段相似代码,应该已被作者删除。

如果是Lazarus团伙,他们的目的是什么?

Lazarus团伙作为朝鲜“国家队”,此次攻击表面是为了勒索资金,但选择在5月12日发起攻击,或许存在更加重要的政治目的。

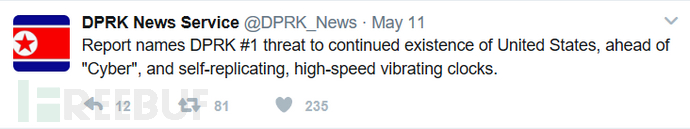

此外,朝鲜官方twitter曾在WannaCry发起攻击前一天,发表twitter称:“有报道称 ,朝鲜是美国第一大威胁源,排在网络之前。”

正如卡巴斯基研究团队所指出:目前需要的更多全球安全研究者共同对WannaCry蠕虫进行深入分析,以最终确定攻击者身份和来源。在孟加拉央行攻击事件早期,没有太多证据指向朝鲜Lazarus团伙,但随着全球安全研究者分析的不断深入,最终发现了大量朝鲜相关证据。

如果WannaCry蠕虫真的出自Lazarus团伙之手,这将是全球第一起国家级的勒索软件攻击事件。

有没有可能是误判?

完全有可能。同样的代码片段和技巧可能会被不同的病毒编写者采用。但从目前全球各国安全研究者的分析来看,Lazarus团伙嫌疑较大。微步在线正在进行深入分析,同时也将持续关注全球安全同行的分析进展,进行综合研判。

WannaCry还在更新吗?

最新捕获的存在第三个“开关域名”WannaCry样本,开关地址如下:

www.ayylmaotjhsstasdfasdfasdfasdfasdfasdfasdf.com(207.154.243.152)

该域名同样已被安全研究者注册,因此该变种的传播也会被有效遏制。但仍建议客户及时修改此开关域名的解析地址,防止内网机器无法访问引发后续加密攻击。

还有更多秘密开关吗?

我们关注到国外安全厂商Zscaler在博客中提到第四个秘密开关域名,但稍后删除了该博客。该开关域名已被注册,但微步在线尚未发现有传播中的蠕虫样本使用此开关域名。我们会保持持续监控。

www.iuqerssodp9ifjaposdfjhgosurijfaewrwergwea[.]com

与第一个开关相差一个字母。

附录

变种蠕虫开关域名

www.ayylmaotjhsstasdfasdfasdfasdfasdfasdfasdf.com(秘密开关域名,请勿拦截)

207.154.243.152

变种蠕虫hash

062334a986407eef80056f553306ebfd8bb0916320dd271c24e6a2d51f177feb

b9318a66fa7f50f2f3ecaca02a96268ad2c63db7554ea3acbde43bf517328d06

[1] https://securelist.com/blog/research/78431/wannacry-and-lazarus-group-the-missing-link

https://blog.comae.io/wannacry-links-to-lazarus-group-dcea72c99d2d

[转帖]WannaCry惊天大发现!疑似朝鲜黑客组织Lazarus所为的更多相关文章

- Facebook超过1亿用户数据泄露,疑与中国黑客组织有关?

Facebook又向用户投放了另一个重磅炸弹,承认其超过1亿用户中的所有用户都应该认定恶意的第三方垃圾信息以及强大的黑客组织泄露了他们的公开个人资料信息. 周三,Facebook首席执行官马克扎克伯格 ...

- 【溯源分析】疑似"摩诃草"组织最新样本分析及域名资产揭露

1)场景 摩诃草组织(APT-C-09),又称HangOver.Patchwork.Dropping Elephant以及白象.该组织归属南亚某国,主要针对中国.巴基斯坦等亚洲国家和地区进行网络间谍活 ...

- 发现SQL Server惊天大秘密!!

原文:发现SQL Server惊天大秘密!! --set statistics xml onCREATE TABLE T_TEST(ID INT IDENTITY PRIMARY KEY,Create ...

- [转帖]疑似兆芯开先KX-7000跑分曝光:IPC性能大幅提升

疑似兆芯开先KX-7000跑分曝光:IPC性能大幅提升 https://www.bilibili.com/read/cv4028300 数码 11-23 1589阅读28点赞22评论 尽管有ARM架构 ...

- SQL Server AlwaysON 同步模式的疑似陷阱

原文:SQL Server AlwaysON 同步模式的疑似陷阱 SQL Server 2012 推出的最重要的功能之一Alwayson,是一个集之前Cluster和Mirror于一体的新功能,即解决 ...

- 疑似CPU或者内存故障导致进程崩溃

我们有一个服务跑在微软云的所有宿主机上.最近发现某一台机器上该服务进程持续崩溃.崩溃原因是访问了一个无效指针,对应的代码如下 serviceListIniBuffer.AppendF("Se ...

- 2.5星|《AI进化论》:疑似基于PPT与公关稿整理汇编而成

AI进化论·解码人工智能商业场景与案例 全书是目前AI在一些热门领域的应用的介绍,包括各行业内AI可以实现的功能.现有相关公司的具体业务等.对各公司的介绍仅限于能实现什么业务,具体做的怎么样,有什么优 ...

- MySQL 对window函数执行sum函数疑似Bug

MySQL 对window函数执行sum函数疑似Bug 使用MySql的窗口函数统计数据时,发现一个小的问题,与大家一起探讨下. 环境配置: mysql-installer-community-8.0 ...

- hiho #1114 : 小Hi小Ho的惊天大作战:扫雷·一

#1114 : 小Hi小Ho的惊天大作战:扫雷·一 时间限制:10000ms 单点时限:1000ms 内存限制:256MB 描述 故事背景:密室.监视器与充满危机的广场 “我们还是循序渐进,先来考虑这 ...

随机推荐

- hdu4767 Bell——求第n项贝尔数

题意 设第 $n$ 个Bell数为 $B_n$,求 $B_n \ mod \ 95041567$.($1 \leq n \leq 2^{31}$) 分析 贝尔数的概念和性质,维基百科上有,这里 ...

- 查vue版本号

在项目中,找到package.json文件夹 找"dependencies"然后就可以看到你装的vue的版本了.

- Greenplum常用的gp_toolkit & pg_catalog监控语句

gp_toolkit 说明 Greenplum数据库提供了一个名为gp_tooikit的管理schema,该schema下有关于查询系统目录,日志文件, 用户创建(databases,schema,t ...

- Oracle iops测试

DECLARE lat INTEGER; iops INTEGER; mbps INTEGER;BEGIN DBMS_RESOURCE_MANAGER.CALIBRATE_IO(4, 10, ...

- OKR的两个基本原则

<启示录>作者,前易贝高级副总裁,硅谷产品集团创始人马蒂·卡根在<OKR工作法>的序言中提到了目标管理法的两个原则: 不要告诉下属具体怎么做,要告诉他们你要什么,他们就会给你满 ...

- scylladb docker-compose 用户密码认证配置

scylladb 对于用户的认证配置还是比较简单的,以下是一个docker-compose 配置的说明 环境准备 docker-compose 文件 version: "3" se ...

- Codevs 3322 时空跳跃者的困境(组合数 二项式定理)

3322 时空跳跃者的困境 时间限制: 1 s 空间限制: 64000 KB 题目等级 : 钻石 Diamond 题目描述 Description 背景:收集完能量的圣殿战士suntian开始了他的追 ...

- 群晖采用root用户登录

在控制面板中开启 ssh 登录 通过有 管理员权限的用户登录 通过输入 sudo -i 或者 sudo su - , 然后输入当前用户密码, 进入 root 输入如下命令可以修改root 用户的密码 ...

- 可持久化01trie树——模板

给你一个数,在一段区间内找到另一个数,使得他们的异或最大: trie树上存储每个数的二进制位,查询时贪心查询能让当前高位取得1的位置: 实际上是一个求前缀和的思想.每个数都开一个trie树浪费空间,当 ...

- Java为什么没有指针

为了摒弃指针带来的风险(当然了,也就放弃了指针带来的效率). 1.C/C++为什么有指针? 这个很简单,程序都是在内存中运行的,只要有内存,就有内存地址,有地址,就必然有指针,只是C++对内存地址的访 ...

2017-05-16共588524人围观 ,发现 17 个不明物体

2017-05-16共588524人围观 ,发现 17 个不明物体