IIs实验,中间件漏洞

实验一、IIS实验

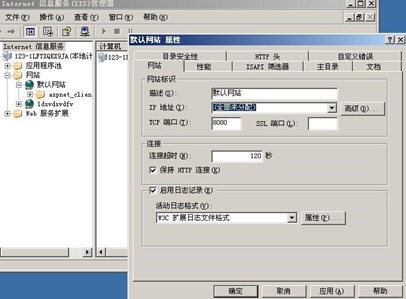

1、修改端口

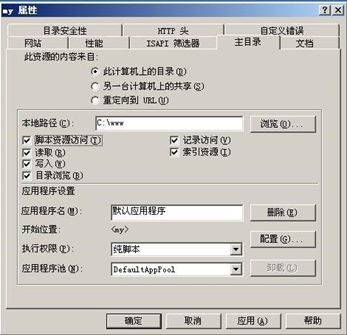

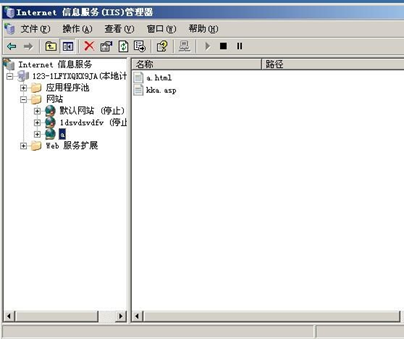

开始→管理工具→Internet 信息服务(IIS)管理器,属性,将端口改为 8080 如图:

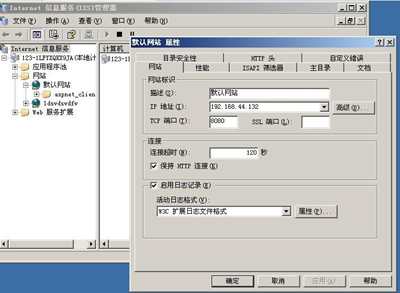

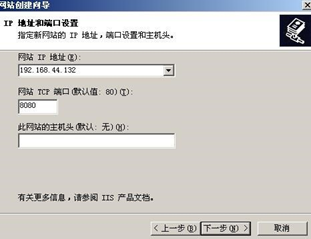

2、 IP 地址绑定

前面步骤同第一题一样,将 Ip 改为本地地址,如图:

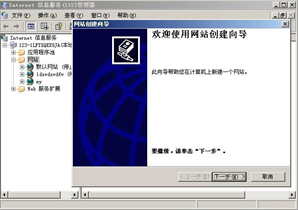

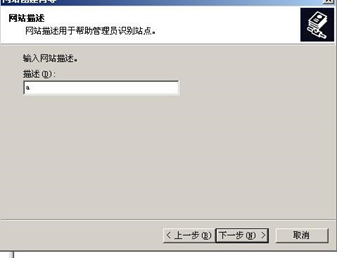

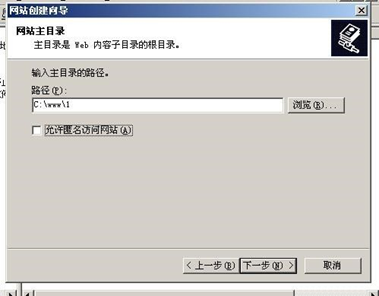

3、 通过网站发布目录

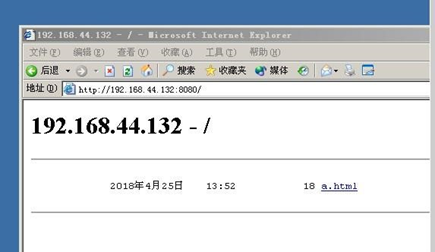

在网站目录下创建一个 a.html 文件,如图:

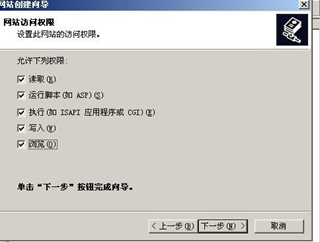

4、 开启目录浏览

属性→主目录→目录浏览(打钩),如图:

5、 默认启用页面

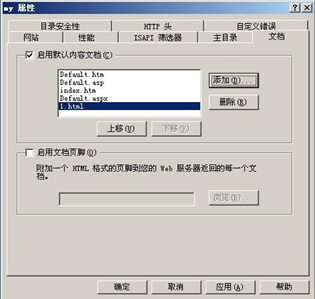

属性→在文档中添加 1.html 文件,如图:

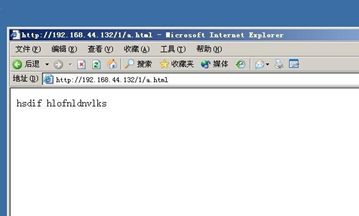

在浏览器访

问,默认1.html为启用页面,如图.:

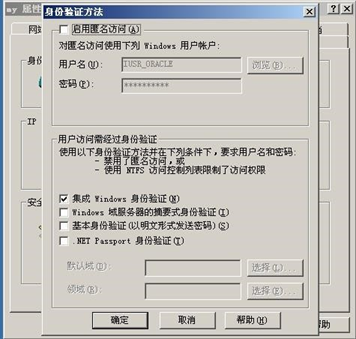

6、 身份验证

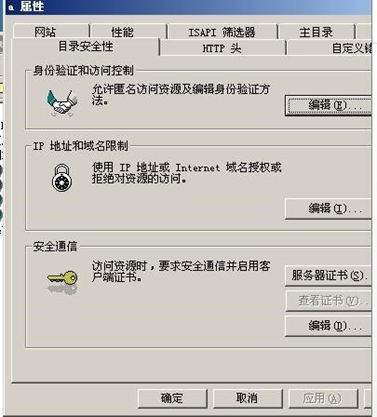

属性→目录安全性→身份验证方法 关掉匿名访问权限,如图:

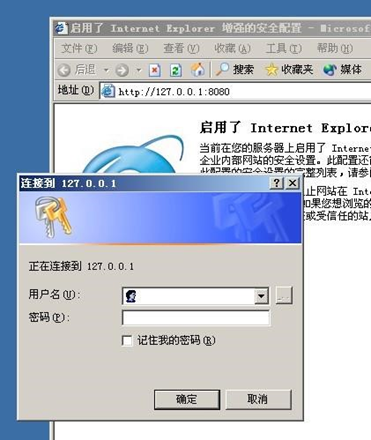

在浏览器中访问,如图:

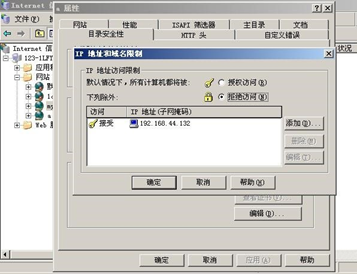

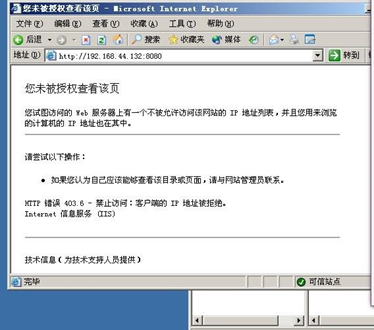

7、 IP限制

属性→目录安全性 Ip 地址域名限制添加IP192.168.62.135,如图:

在浏览器中访问,如图:

实验二、IIS 解析漏洞

实验环境:

- • WEB服务器一台(操作系统为Window 2003,中间件为IIS,地址为127.0.0.1)

- • 客户机一台(Firefox 浏览器)

实验原理:

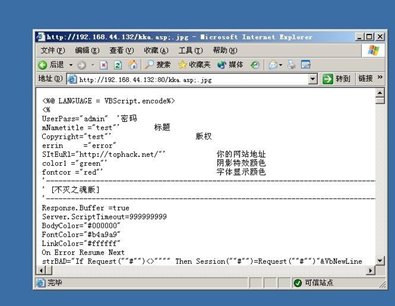

1、文件名解析漏洞

IIS在处理有分号(;)的文件名时,会截断后面的文件名,造成解析漏洞。

2、目录解析漏洞

3、当文件夹的名称是*.asp 、*.asa 、*.cer、*.cdx时,IIS 6.0会将文件夹里的任何后缀的文件都当做asp来执行,造成目录解析漏洞。

实验步骤:

1、 在网站目录下创建一个文件 kk.asp;.jpg,如图:

2、 在浏览器中访问,成功运行,如图:

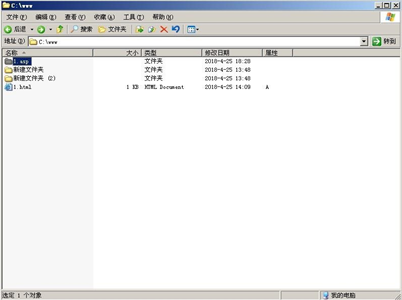

3、在网站目录下创建一个文件夹1.asp,在里面放入一个kk.jpg文件,如图:

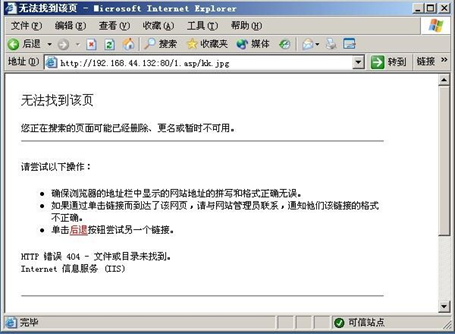

4、在浏览器访问,成功运行,如图:

实验三、IIS put上传实验实验环境:

实验原理:

1、IIS Server在Web服务扩展中开启了WebDAV。

2、IIS配置了可以写入的权限。

实验步骤:

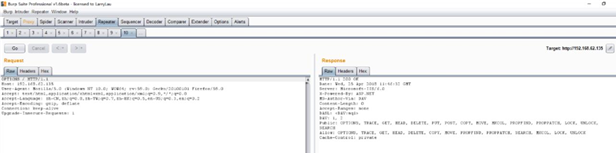

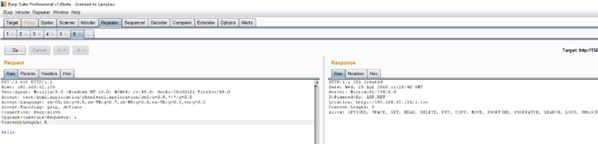

(1)抓取一个包,利用OPTIONS方法检测是否开启webdav,将GET改为OPTIONS 返回值显示webday开启,如图: :

(2) 利用PUT协议上传webshell,将OPTIOS改为PUT,注意不能直接上传asp后缀的文件,返回值201说明创建成功,如图: :

(3) 利用move方法,将txt文件的后缀改为asp,返回值201说明修改成功,如图

实验四:Apache 实验

实验工具:Apache

实验目的:熟悉 Apache 的关键配置实验环境:本机已搭建好 Apache

实验步骤:

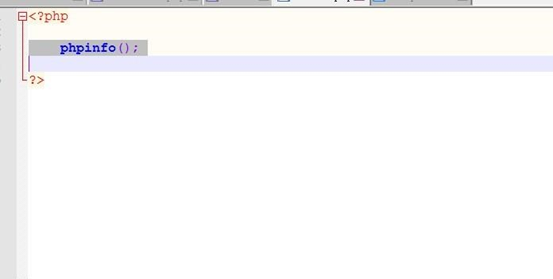

1、 Apache修改端口为8080

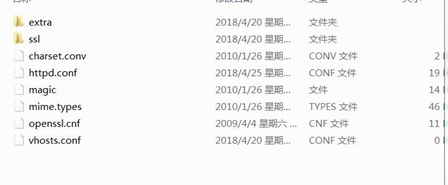

(1)找到配置Apache配置文件httpd.conf

(2)打开 httpd.conf 后,Ctrl+f 输入 listen,然后把端口改为 8088

2、修改网站默认路径

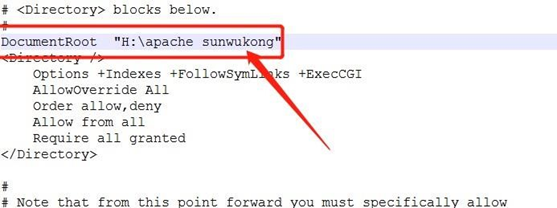

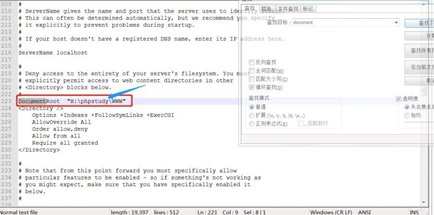

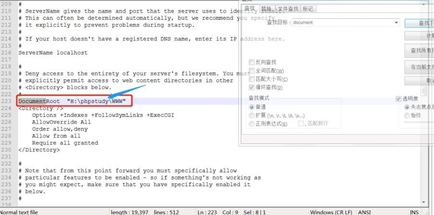

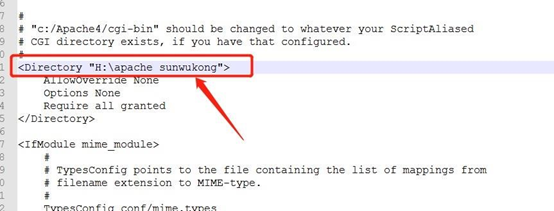

(1)找到 Apache 配置文件目录地址下的“httpd.conf”配置文件

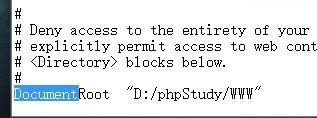

(2)打开“httpd.conf”配置文件,Ctrl+f 输入 document,找到默认路径 DocumentRoot "D:\phpstudy\WWW",修改默认路

径为”H:/apache sunwukong”

(4)在新建的网站路径下添加一个“index.php”的文件路径:

(5)重启 Apache,然后在浏览器 URL 中输入:127.0.0.1:8088,成功出现配置信息,证明路径修改成功。

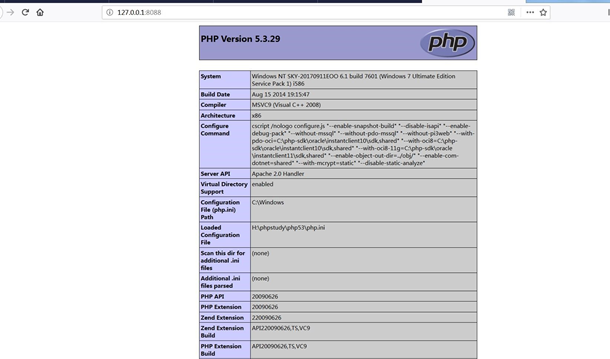

实验五:Apache 解析漏洞

实验工具:Apache 实验目的:了解 Apache 解析漏洞的原理 实验环境: WEB 服务器 台(操作系统为 Window 2003,中间件为 Apache)

1、 IP 地址为 www.any.com,WEB 网站根目录为 C:\WWW,客户机一台 实验原理: 不管文件最后后缀为什么,只要是.php.*结尾,就会被 Apache 服务器解析成 php 文件,问题是 apache 如果 mime.types 文件里面没 有定义的扩展名在诸如 x1.x2.x3 的情况下,最后一个 x3 的没有定义,他会给解析成倒数第二个的 x2 定义的扩

展名。所以 xxx.php.rar 或者 xxx.php.111 这些默认没在 mime.types 文件定义的都会解析成 php 的。

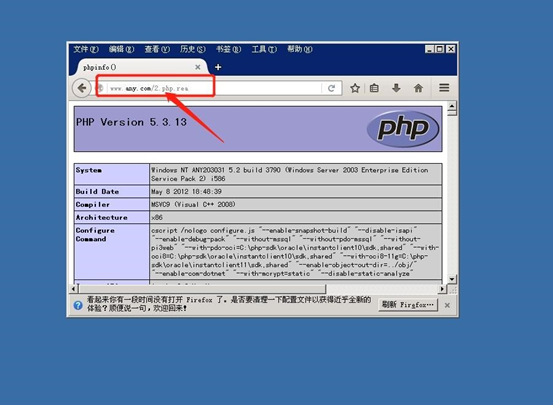

2、 本次所使用的环境都已搭建好(在服务器端,将一个 php 木马文件(2.php)复制到 WEB 网站根(www.any.com)目录下,然后此文件重命名为“2.php.rea”。),我们只需访问即可。

3、在客户端,通过浏览器访问”2.php.rea”,在浏览器 url 中输入www.any.com/2.php.rea,然后发现,文件被以 php 的格式

打开了。

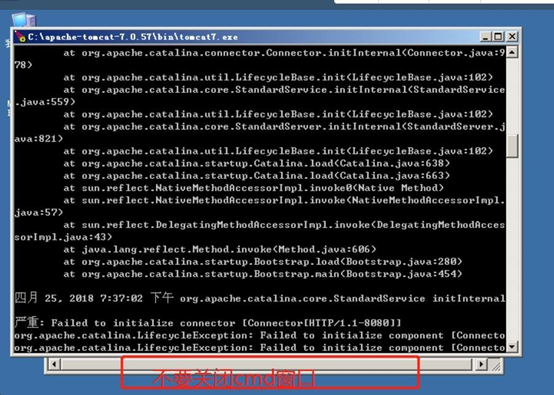

实验六:tomcat 弱口令实验

实验工具:火狐浏览器 Tomcat

实验目的:了解 Tomcat 弱口令部署木马

实验环境:

1、WEB 服务器一台(操作系统为 Window 2003,中间件为 Tomcat,IP 地址为 www.any.com )

2、客户机一台

实验原理:了解产生原理:Tomcat 服务器是一个免费的开放源代码的 Web 应用服务器,属于轻量级应用服务器,在中小型系统和并发访问用户不是很多的场合下被普遍使用,是开发和调试 JSP 程序的首选。对于一个初学者来说,可以这样认为,当在一台机器上配置好 Apache 服务器,可利用它响应 HTML(标准通用标记语言下的一个应用)页面的访问请求。实际上Tomcat 部分是 Apache 服务器的扩展,但它是独立运行的,所以当你运行 tomcat 时,它实际上作为一个与 Apache 独立的进程单独运行的

实验步骤:

1、 在服务器启动 Tomcat ,找到启动文件( C:\apache-tomcat-7.0.57\bin\tomcat7.exe 。

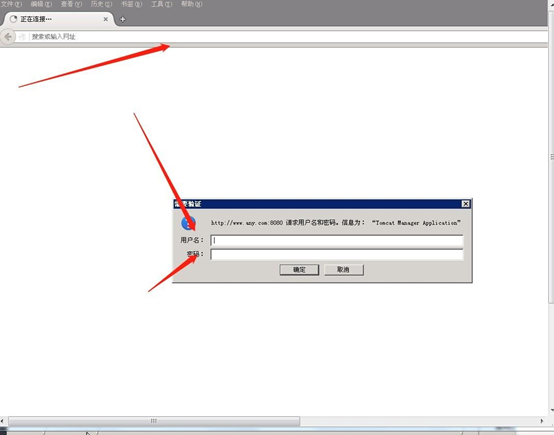

2、 在客户端浏览器中输入:www.any.com:8080/manager/htm(lTomcat主页),用户名和密码都输入为 tomcat(弱口令)

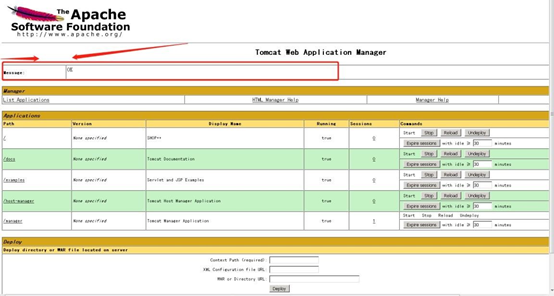

3、显示如图所示页面,则证明登录成功,说明管理员未修改默认密码。黑客可以通过这个方式上传 war 包,对 web 服务器进行入侵。

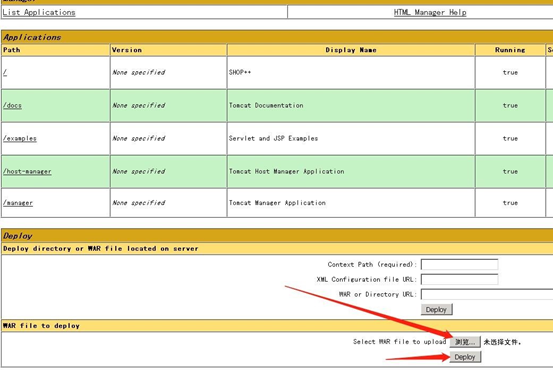

4、 在登录页面找到“WAR file to deploy”这一栏,选择“浏览”,找到 war 包,然后点击 Deploy 进行上传。

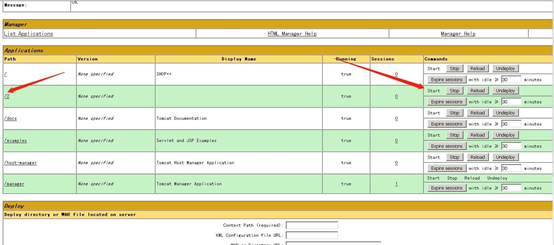

5、 在主页看到我们上传的 war 包已成功上传,证明上传成功。

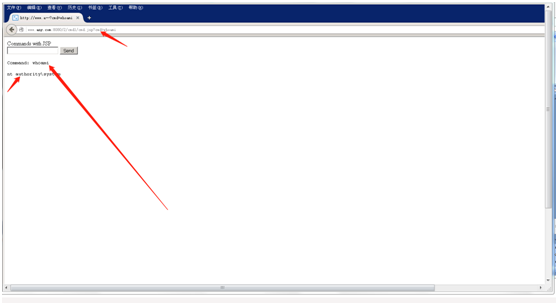

在客户端,浏览器中输入 war 包木马文件的路径www.any.com:8080/2/cmd1/cmd.jsp,在网页中输入“whoami”,若

出现如下图所示页面证明木马正常运行。成功入侵 web 服务器。

IIs实验,中间件漏洞的更多相关文章

- 常见web中间件漏洞(一)IIS漏洞

web中间件作为web安全的重要一块,经常会有人问balabala,虽然有很多已经人尽皆知并且基本不再构成威胁了,但是还是有必要说一下,了解历史,了解我们从哪里来 鉴于内容实在是太多,本来打算一起写完 ...

- 中间件漏洞之IIS

IIS中间件漏洞 我们常见的中间件有IIS.Apache.Nginx,其中IIS中间件有什么漏洞呢? IIS 短文件名漏洞: 漏洞产生的原因是为了兼容MS-DOS程序,windows为文件名较长的文件 ...

- IIS写权限漏洞 (HTTP PUT方法利用)

该漏洞的产生原因来源于服务器配置不当造成,利用IIS PUT Scaner扫描有漏洞的iis,此漏洞主要是因为服务器开启了 webdav的组件导致的可以扫描到当前的操作,具体操作其实是通过webdav ...

- TomCat中间件漏洞复现总汇

TomCat中间件漏洞复现 前言 在渗透测试过程中,遇到php的站相对多一点,所以对apache了解的也多一点.TomCat中间件的站了解的比较少一点,这是自己第一次搭建环境测试漏洞,所以在自己摸索的 ...

- IIS写权限漏洞和XFF刷票原理

IIS写权限漏洞 PUT写入漏洞 此漏洞主要是因为服务器开启了webdav的组件导致的 1.扫描漏洞,yes,可以PUT: 2.用老兵的工具上传一句话文件test.txt,然后move改名为shell ...

- 常见web中间件漏洞(四)Tomcat漏洞

这部分好久没写了,继续更新web中间件漏洞思路整理(不复现) ,争取...整理完 前几篇指路链接: nginx: https://www.cnblogs.com/lcxblogs/p/13596239 ...

- 中间件漏洞之Nginx

中间件漏洞之Nginx 我们常见的中间件有IIS.Apache.Nginx,其中Nginx中间件有什么漏洞呢? Nginx 文件名逻辑漏洞(CVE-2013-4547): 漏洞版本: Nginx 0. ...

- 利用URLScan工具过滤URL中的特殊字符(仅针对IIS6)-- 解决IIS短文件名漏洞

IIS短文件名漏洞在windows服务器上面非常常见,也就是利用“~”字符猜解暴露短文件/文件夹名,比如,采用这种方式构造URL:http://aaa.com/abc~1/.aspx,根据IIS返回的 ...

- IIS的Unicode漏洞攻击

IIS有十多种常见漏洞,但利用得最多的莫过于Unicode解析错误漏洞.微软IIS 4.0/5.0在Unicode字符解码的实现中存在一个安全漏洞,用户可以远程通过IIS执行任意命令.当IIS打开文件 ...

随机推荐

- mybatis多参数传递,延迟加载,缓存,注解开发

1.Mybatis的多参数传递方式 需求:更具id 和 名字查询用户: select * from user where id = ? and name = ?: 1):QueryVo 或者 User ...

- caffe win添加新层

1.编写.h和.cpp .cu文件 将.hpp文件放到路径caffe-windows\caffe-master\include\caffe\layers下 将.cpp文件和.cu放到路径caffe-w ...

- SpringBoot之配置文件加载位置

1.SpringBoot启动会扫描application.properties或者application.yml文件作为springboot的配置文件.默认创建项目生成application.prop ...

- Notepad++编译和运行C语言 (GCC)

我们在学习C语言的时候,实际上只需要编译器和编辑器就能开搞了.(初学者过早接触IDE不利于理解程序构建的过程) 在看这篇文章的时候,假设你已经知道如何把GCC配置到环境变量,并且会在命令行/终端下使用 ...

- c++ switch和case的用法

#include "pch.h" #include<iostream> using namespace std; const float PI = 3.1415926; ...

- Matlab 奇异值、奇异矩阵、svd函数

奇异值: 奇异值分解法是线性代数中一种重要的矩阵分解法,在信号处理.统计学等领域有重要应用. 定义:设A为m*n阶矩阵,A'表示A的转置矩阵,A'*A的n个特征值的非负平方根叫作A的奇异值.记为σi( ...

- SQLite使用笔记

前言 客户端存储信息的方法有好多种,在以往的项目中采用的是序列化记录到文件中的方式,即时通信项目中客户端的一些系统配置的保存也使用的这种方式,然而客户端保存聊天记录就不能使用这种方式(保存.读取.修改 ...

- MongoDB之 分组查询

分组查询 可视化工具 https://robomongo.org pymongo from pymongo import MongoClient # 方式一: c = MongoClient(host ...

- SQL语句全解,非常棒!

链接自W3school非常详细的SQL教程 http://www.w3school.com.cn/sql/index.asp

- Scrapy框架学习第二天

编写scrapy爬虫的具体流程最初:分析网站页面需要爬取的结构第一步:创建scrapy项目:scrapy startproject +文件名第二步:打开项目第三步:编写items.py第四步:创建爬虫 ...