AWVS安全渗透扫描

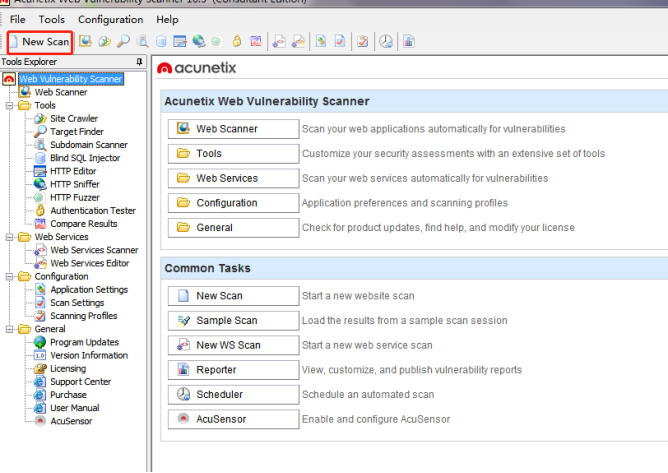

1.打开软件,点击New Scan

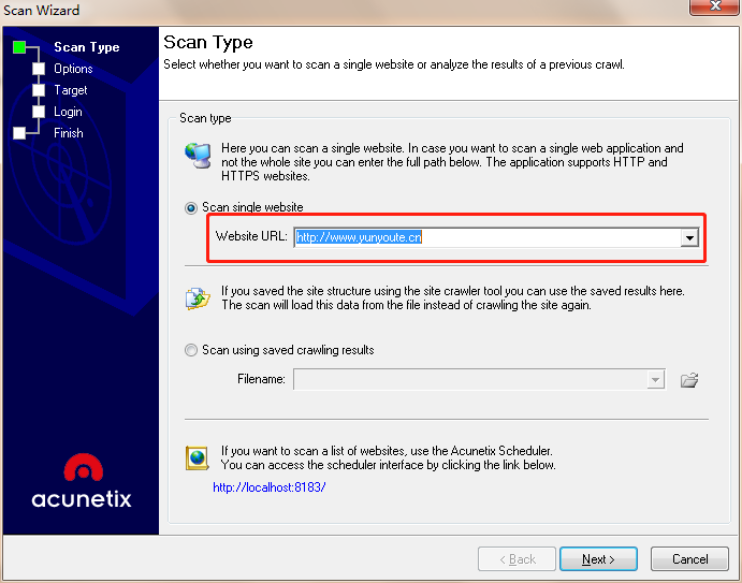

2.在website url中输入被扫描的网址,点击next

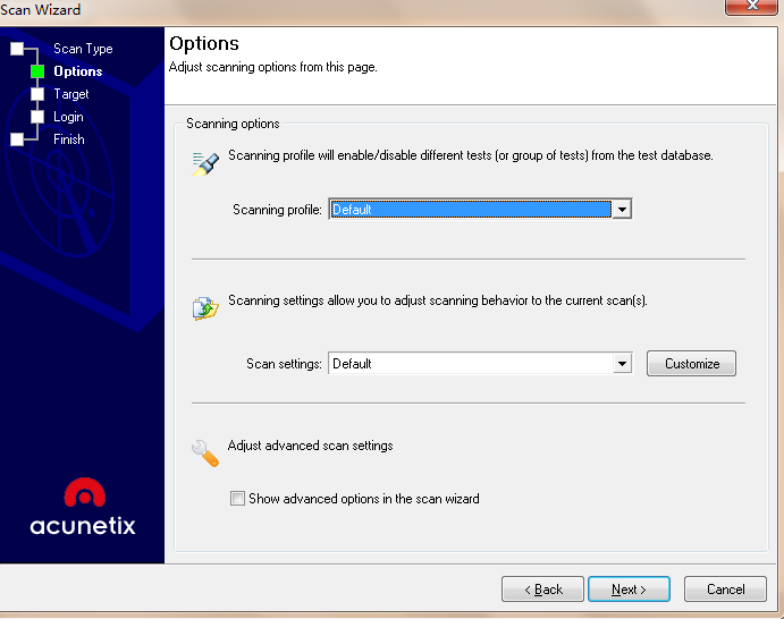

3.在scanning profile中选择测试的漏洞类型,默认选择default(默认)

在scan setting中选择爬行设置,默认选择default(默认),点next

4.此页面也是选择默认,点击next

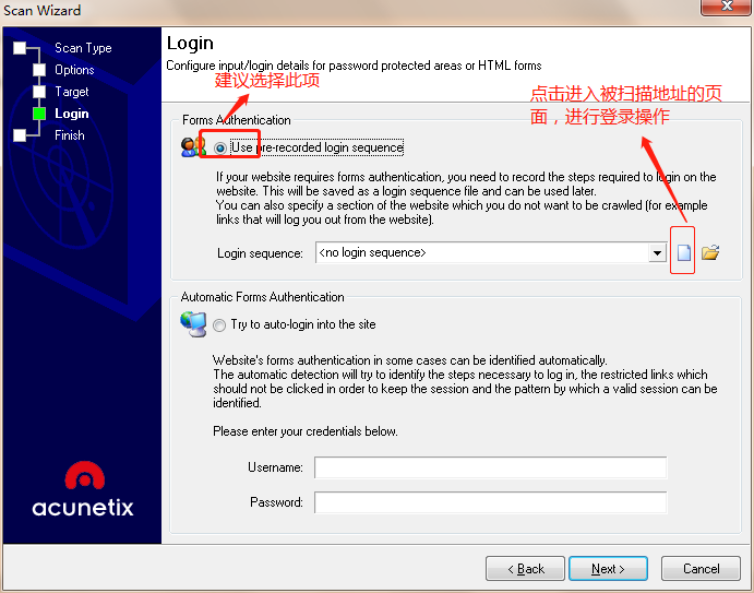

5.Login页面,建议选择第一项,且进行登录,只有登录后扫描测试才会更深入否则很多登录情况不会被扫描到,保存登录脚本后点击next

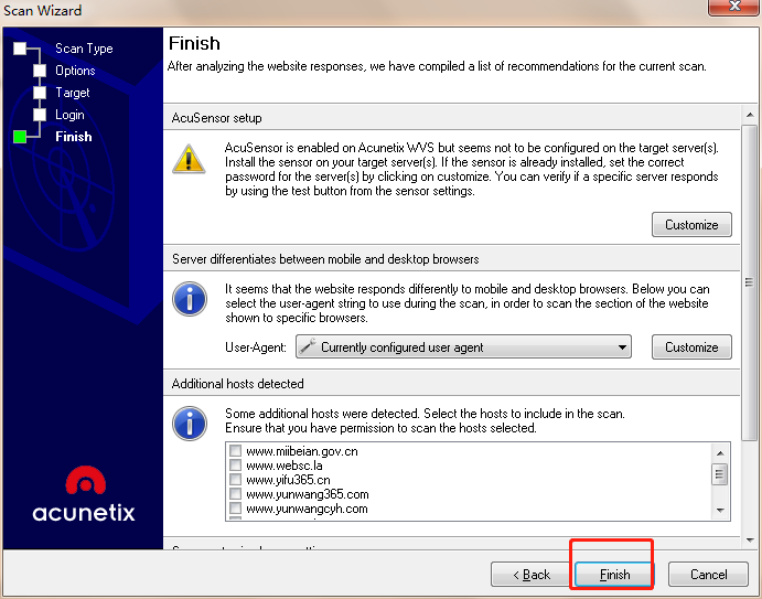

6.finish页面直接点击finish即可

7.点击finish后直接进入漏洞扫描过程

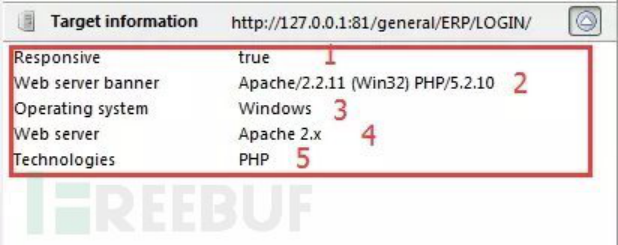

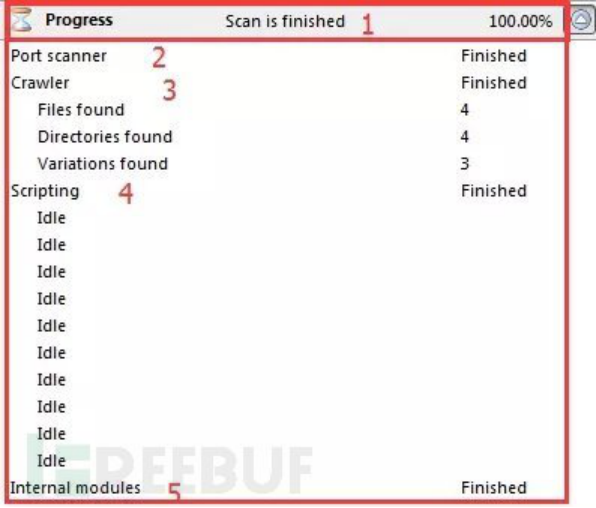

7.1显示三个信息。

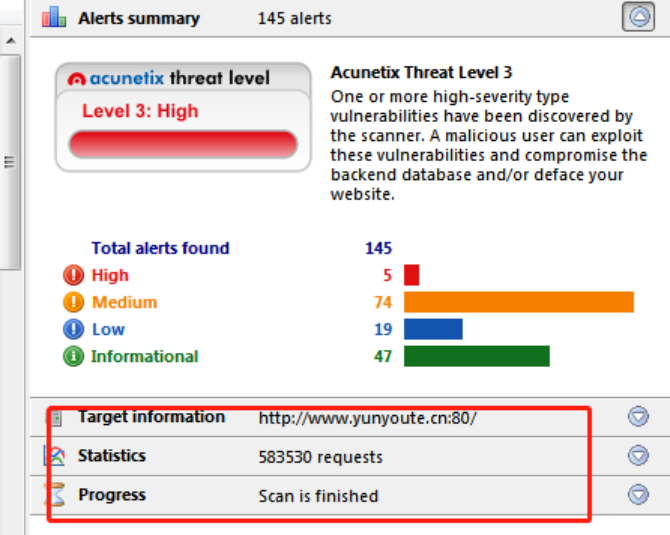

Taget Information:包含目标站点

1、是否应答、2、WebServer的banner、3、操作系统、4、Web容器、5、程序语言

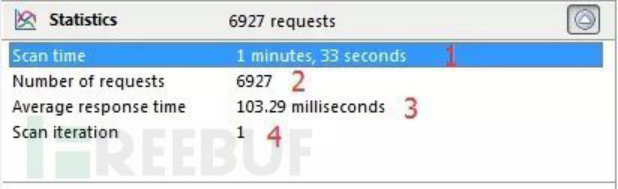

Statistics:对扫描的各种信息统计,包含

1、扫描的总时间、2、HTTP请求数量、3、平均扫描时间、4、扫描重复次数

Progress:扫描进度信息的提示,包含

1、是否扫描完成,100.00%表示已完成,2、端口扫描是否完成 3、蜘蛛爬行是否完成(文件数量、目录数量、变量数量)、4、脚本信息 5、内部模块

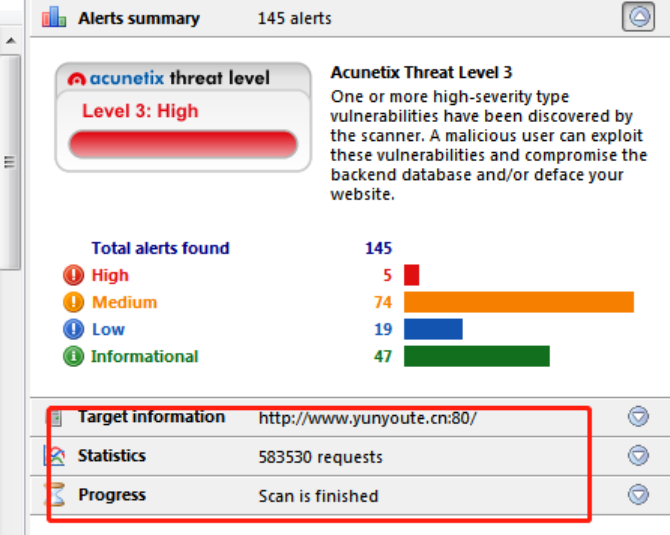

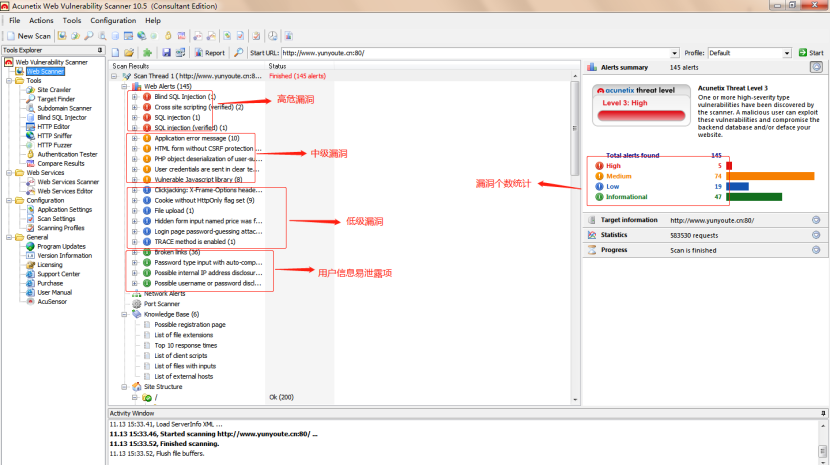

8.扫描测试完成后,数据分析如下

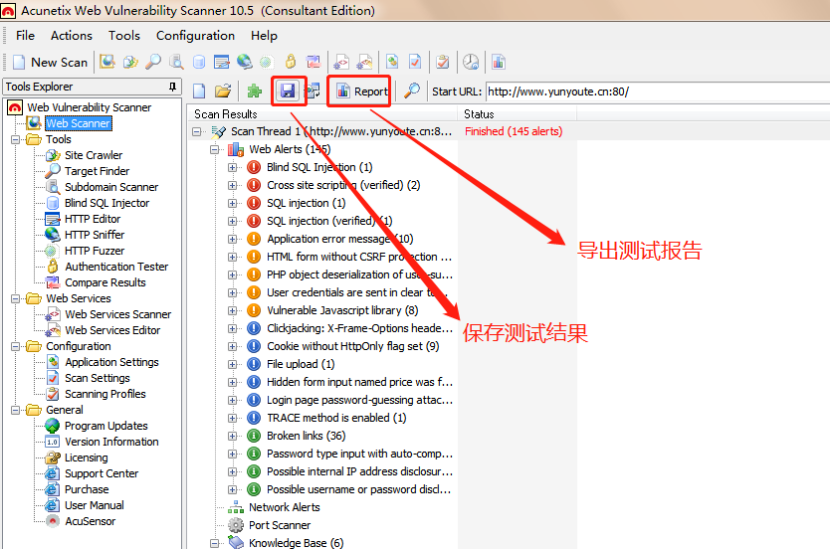

9.保存测试结果及导出测试报告

10.漏洞分析及验证(工具也会出错,防止awvs误报)

10.1 sql注入漏洞分析验证

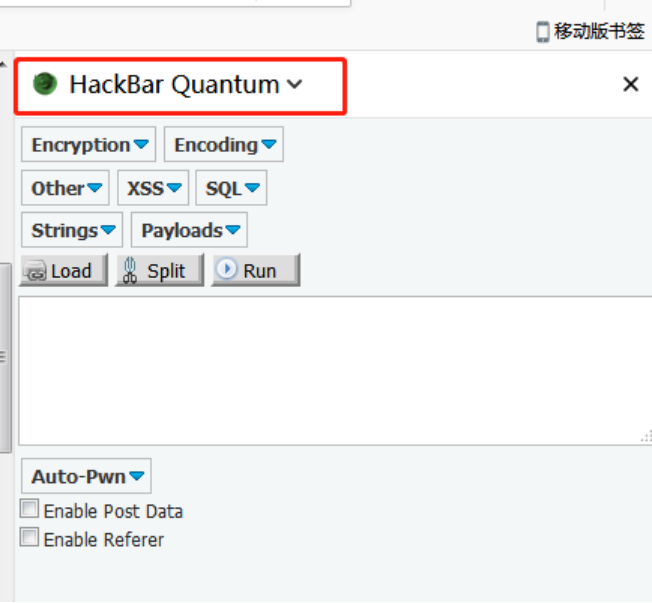

(1)火狐浏览器安装插件hackbar quantum,安装插件后重启浏览器按F9启动插件

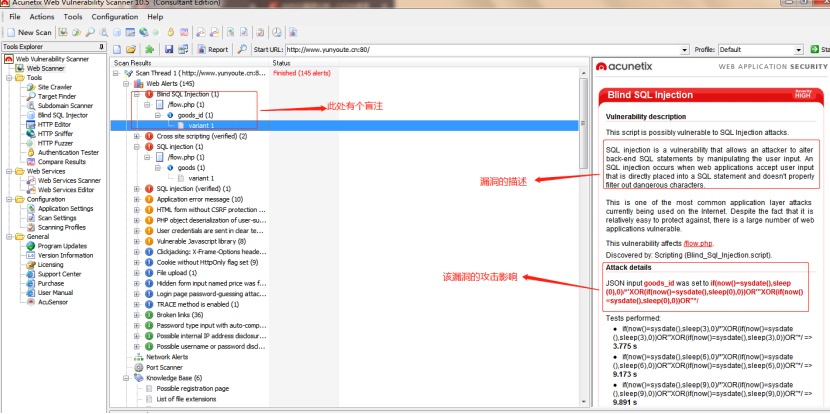

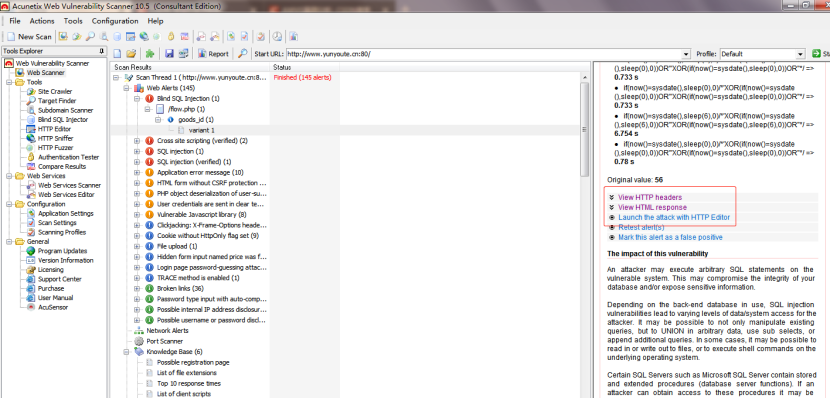

(2)sql注入分析,如下图(漏洞描述及攻击影响)

(3)关注项

view http headers

view html response

10.2 验证漏洞真实性

1、URL安全测试

(1)适用范围: URL中含有参数,也就是通过GET方式传递的HTTP请求

(2)什么叫GET方式?

HTTP 定义了与服务器交互的不同方法,最基本的方法是 GET 和 POST。

GET方式在客户端通过URL提交数据,数据在URL中可以看到,例如在日常中订购服务:

http://www.cnblogs.com/javame/index.htm?servId=2

POST方式,数据放置在HTML HEADER内提交,数据在URL中看不到

GET只能传输比较少的数据,安全性较低,POST传输数据较多,安全性也比GET高

(3)测试关注点:

1) URL 参数检查:

A: 对URL中参数信息检查是否正确

如:URL中的订单号、金额允许显示出来的话,需要验证其是否正确

B: 对于一些重要的参数信息,不应该在URL中显示出来

如:用户登陆时登录名、密码是否被显示出来了 ,

2) URL参数值篡改

修改URL中的数据,看程序是否能识别:

如:对于以下URL,修改其中planId,看是程序是否可以识别:

http://www.cnblogs.com/javame/index.htm?planId=878

又如:对于URL中包含金额参数的,修改金额看是否能够提交成功(可能导致用户把2元金额改成1元金额能提交),还有修改订单号等重要信息看是否会报错

3) URL中参数修改进行XSS注入:

什么是XSS?

XSS的全称是Cross Site Script(跨站点脚本)

XSS的原理很简单,即进行脚本注入,URL执行时即把此脚本进行了执行,一般都是JavaScript脚本。

如“http://www.cnblogs.com/javame/index.asp?IDClass=2&ClassName=abc”

改成“http://www.cnblogs.com/javame/index.asp?IDClass=2&ClassName=abc<script>alert("hello")</script>”

看看有没弹出对话框显示hello,有的话就有跨站漏洞。

在URL中进行XSS注入,也就是把URL中的参数改成JS脚本。

4) URL参数中进行SQL 注入

什么是SQL注入?

SQL注入全称是SQL Injection ,当应用程序使用输入内容来构造动态sql语句以访问数据库时,会发生sql注入攻击,如查询、插入数据时。

测试方法: URL中写入SQL注入语句,看是否被执行

如:www.cnblogs.com/javame这个网站中,选择登陆

设置用户名为 admin ' or '1'='1 密码为任意数字 ,点击登录就可以登陆。

一般情况下要进行SQL注入攻击,需要对数据库类型、表名、判断逻辑、查询语句等比较清楚才能够写出有效的SQL注入语句。

2、表单提交安全测试

适用范围:有表单提交的地方、有HTTP请求的地方(包括GET、POST请求)

测试关注点:

1) 表单中注入XSS脚本

什么是XSS?这已在上一节中说明。URL中需要检测XSS注入,表单中更需要验证

测试方法:即在表单填写框中直接注入JS脚本

如在表单中输入XSS脚本,程序是不应该让脚本执行的

2) 表单中注入SQL 脚本

与URL中参数进行SQL注入类似,就是在表单中写入SQL注入脚本提交看是否会有问题

4、Session测试

(1)Session是客户端与服务器端建立的会话,总是放在服务器上的,服务器会为每次会话建立一个sessionId,每个客户会跟一个sessionID对应。

并不是关闭浏览器就结束了本次会话,通常是用户执行“退出”操作或者会话超时时才会结束。

(2)测试关注点:

1)Session互窜

Session互窜即是用户A的操作被用户B执行了。

验证Session互窜,其原理还是基于权限控制,如某笔订单只能是A进行操作,或者只能是A才能看到的页面,但是B的session窜进来却能够获得A的订单详情等。

Session互窜方法:

多TAB浏览器,在两个TAB页中都保留的是用户A的session记录,然后在其中一个TAB页执行退出操作,登陆用户B,此时两个TAB页都是B的session,然后在另一个A的页面执行操作,查看是否能成功。预期结果:有权限控制的操作,B不能执行A页面的操作,应该报错,没有权限控制的操作,B执行了A页面操作后,数据记录是B的而不是A的。

2)Session超时

基于Session原理,需要验证系统session是否有超时机制,还需要验证session超时后功能是否还能继续走下去。

测试方法:

1、打开一个页面,等着10分钟session超时时间到了,然后对页面进行操作,查看效果。

2、多TAB浏览器,在两个TAB页中都保留的是用户A的session记录,然后在其中一个TAB页执行退出操作,马上在另外一个页面进行要验证的操作,查看是能继续到下一步还是到登录页面。

AWVS安全渗透扫描的更多相关文章

- AWVS 安全渗透扫描

1.打开软件,点击 New Scan 2.在 website url 中输入被扫描的网址,点击 next 3.在 scanning profile 中选择测试的漏洞类型,默认选择 default(默认 ...

- 一个辅助AWVS C段扫描的小php脚本

小菜写的小脚本,大牛轻拍砖~~~~~~ 渗透前信息收集时喜欢用椰树来获取旁站及二级域名,然后根据二级.三级域名地址扩展C段,扩大扫描业务边界.例如 以联想为例 但,各个旁站对应IP可能不同,或有CDN ...

- 小白日记30:kali渗透测试之Web渗透-扫描工具-Skipfish

WEB渗透-skipfish Skipfish是一个命令行模式,以C语言编写的积极的Web应用程序的安全性侦察工具,没有代理模式. 它准备了一个互动为目标的网站的站点地图进行一个递归爬网和基于字典的探 ...

- 小白日记28:kali渗透测试之Web渗透-扫描工具-Nikto

扫描工具-Nikto #WEB渗透 靶机:metasploitable 靶场:DVWA[默认账号/密码:admin/password] #新手先将DVWA的安全性,调到最低,可容易发现漏洞 侦察[减少 ...

- [原创]K8 cping 3.0大型内网渗透扫描工具

[原创]K8 Cscan 大型内网渗透自定义扫描器 https://www.cnblogs.com/k8gege/p/10519321.html Cscan简介:何为自定义扫描器?其实也是插件化,但C ...

- Awvs–网络漏洞扫描工具

Awvs漏洞扫描自动化 在WEB安全方面,安全侧使用Acunetix_Web_Vulnerability_Scanner_11.xWEB漏洞扫描工具定期手工对m站和www站进行全站漏洞扫描. 为了防止 ...

- 小白日记34:kali渗透测试之Web渗透-扫描工具-Burpsuite(二)

扫描工具-Burpsuite 公共模块 0.Spider 爬网 手动爬网 先禁用截断功能 手动将页面中点击所有连接,对提交数据的地方,都进行提交[无论内容] 自动爬网[参数设置] 指定爬网路径,否则其 ...

- 小白日记32:kali渗透测试之Web渗透-扫描工具-QWASP_ZAP

扫描工具-QWASP_ZAP 十大安全工具之一,集成性工具,功能完善,而且强大.既可做主动扫描,也可做截断代理.开源免费跨平台,简单易用,体验相对混乱,但在主动扫描方面,相对占优.[kali集成] # ...

- 小白日记33:kali渗透测试之Web渗透-扫描工具-Burpsuite(一)

扫描工具-Burpsuite Burp Suite是Web应用程序测试的最佳工具之一,成为web安全工具中的瑞士军刀.其多种功能可以帮我们执行各种任务.请求的拦截和修改,扫描web应用程序漏洞,以暴力 ...

随机推荐

- json-lib包引入失败的解决方法

要想使用json-lib的依赖必须加入<classifier>jdk15</classifier> 这一行,否则就导入依赖时就会失败报错,下载不下来jar包,因为json-li ...

- Redis常用命令(Set、Hash、Zset)

1.Set(单值多value) 1. sadd.smembers key . > SADD set01 (integer) > SMEMBERS set01 ) " ) &quo ...

- C#中Path类的常用方法

场景 打开VS,输入Path,我们可以看到其定义. 都是静态方法,所以我们可以使用类名直接调用. 实现 新建命令行程序,编码如下: string str = @"C:\Users\Admin ...

- 5、链表队列(java实现)

1.图例 2.链表节点 public class Node<T> { public T data; public Node next; } 3.具体实现 public class Link ...

- Java8之熟透Optional

一.使用Optional引言 1.1.代码问题引出 在写程序的时候一般都遇到过 NullPointerException,所以经常会对程序进行非空的判断: User user = getUserByI ...

- Tempter of the Bone(DFS+剪枝)

Problem Description The doggie found a bone in an ancient maze, which fascinated him a lot. However, ...

- Oracle内置函数之数值型函数

think different

- 实现一个正则表达式引擎in Python(二)

项目地址:Regex in Python 在看一下之前正则的语法的 BNF 范式 group ::= ("(" expr ")")* expr ::= fact ...

- 脱离脚手架来配置、学习 webpack4.x (二)基础搭建loader 配置 css、scss

序 上一篇已经把基本架子搭起来了,现在来增加css.scss.自动生成html.css 提前等方面的打包.webpack 默认只能处理js模块,所以其他文件类型需要做下转换,而loader 恰恰是做这 ...

- C++基础之IO类

下面是IO类的继承关系: ifstream和istringstream都继承自istream.因此,我们可以在传递istream对象的地方传递ifstream和istringstream. 例如:对i ...