Buuctf-------WEB之easy_tornado

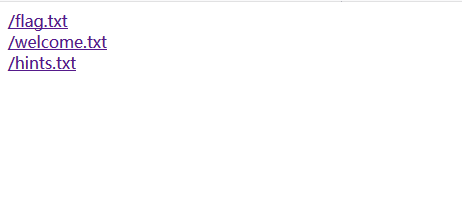

1.给了三个提示

flag在/fllllllllllllag这里

Render+tornado这两个东西,显然是python web

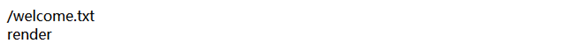

根据提示flag所在文件夹,加上路径去访问,发现无法访问,被跳转到一个错误页面

到这里,开始怀疑可能是不是存在模板注入

输入的数据都被当作代码执行了,举个例子,{{1+1}}回显会返回2,当然,正常情况很少这样。一般是某个函数或者关键字会被执行

先试试看

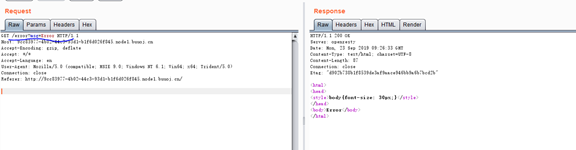

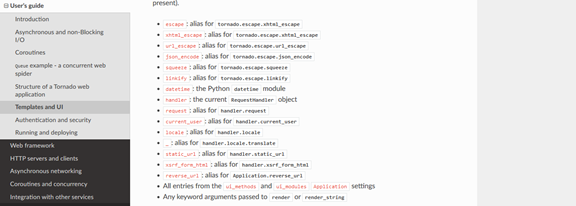

翻了一下官网,大概这些函数

挨个试试

第一个escape就被直接执行了

http://9cc83977-4b02-44c3-93d1-b1f6d026f845.node1.buuoj.cn/error?msg={{escape}}

这里根据提示,我们需要的是cookie

参考wp,师傅们这样解释的

接下来根据hint提示计算hash

#!-*-coding:utf-8 -*-

import hashlib

def md5(s):

md5 = hashlib.md5()

md5.update(s)

return md5.hexdigest()

def filehash():

filename = '/fllllllllllllag'

cookie_secret = '01d3ae36-9d9e-44f4-b25e-405eda25b369'

print(md5(cookie_secret + md5(filename)))

if __name__ == '__main__':

filehash()

742267cca0cd702fac6bbaeb947cd61e带进去访问,出flag

Flag: flag{94b1f826-b51b-4822-986f-bc718c19560b}

参考文章:

http://ch.vksec.com/2017/06/tornado.html

https://blog.csdn.net/weixin_44677409/article/details/94410580

https://tornado.readthedocs.io/en/latest/web.html#tornado.web.RequestHandler

https://www.kancloud.cn/kancloud/python-basic/41712

https://www.cnblogs.com/cimuhuashuimu/p/11544455.html

Buuctf-------WEB之easy_tornado的更多相关文章

- BuuCTF Web Writeup

WarmUp index.php <html lang="en"> <head> <meta charset="UTF-8"> ...

- BUUCTF WEB

BUUCTF 几道WEB题WP 今天做了几道Web题,记录一下,Web萌新写的不好,望大佬们见谅○| ̄|_ [RoarCTF 2019]Easy Calc 知识点:PHP的字符串解析特性 参考了一下网 ...

- 记一次phpmyadmin 4.8.1 远程文件包含漏洞(BUUCTF web)

题目很简单,一个滑稽 打开源码,发现存在source.php文件 于是访问文件,发现出现一串php源码 提示存在hint.php,于是访问发现一句话 flag not here, and flag i ...

- buuctf—web—高明的黑客

打开靶机,看到如下界面 于是打开www.tar.gz 下载后发现是一个放有大量php文件的文件夹 看了大佬的wp后明白了是fuzzing 附上大佬的脚本 import os import re imp ...

- buuctf—web—Easy Calc

启动靶机,查看网页源码,发现关键字 $("#content").val() 是什么意思: 获取id为content的HTML标签元素的值,是JQuery, ("# ...

- BUUCTF WEB-WP(3)

BUUCTF WEB 几道web做题的记录 [ACTF2020 新生赛]Exec 知识点:exec命令执行 这题最早是在一个叫中学生CTF平台上看到的类似,比这题稍微要复杂一些,多了一些限制(看看大佬 ...

- [原题复现]2018护网杯(WEB)easy_tornado(模板注入)

简介 原题复现: 考察知识点:模板注入 线上平台:https://buuoj.cn(北京联合大学公开的CTF平台) 榆林学院内可使用信安协会内部的CTF训练平台找到此题 [护网杯 2018]eas ...

- BUUCTF刷题记录(Web方面)

WarmUp 首先查看源码,发现有source.php,跟进看看,发现了一堆代码 这个原本是phpmyadmin任意文件包含漏洞,这里面只不过是换汤不换药. 有兴趣的可以看一下之前我做的分析,http ...

- BUUCTF | easy_tornado

第一次遇到模板注入的题,赶紧记笔记,此篇相当于对大佬的做法的复现Orz,师傅太强了https://blog.csdn.net/weixin_44255856/article/details/97687 ...

- [原题复现+审计][BUUCTF 2018]WEB Online Tool(escapeshellarg和escapeshellcmd使用不当导致rce)

简介 原题复现:https://github.com/glzjin/buuctf_2018_online_tool (环境php5.6.40) 考察知识点:escapeshellarg和escap ...

随机推荐

- shell编程题(五)

打印root可以使用可执行文件数. echo "root's bins: $(find ./ -type f | xargs ls -l | sed '/-..x/p' | wc -l)&q ...

- 【转】Web实现前后端分离,前后端解耦

一.前言 ”前后端分离“已经成为互联网项目开发的业界标杆,通过Tomcat+Ngnix(也可以中间有个Node.js),有效地进行解耦.并且前后端分离会为以后的大型分布式架构.弹性计算架构.微服务架构 ...

- 调用 redis 原子命令,保证多线程安全 的incr命令问题

redis本身就是事件驱动模型,你incr递增好了,然后get获取判断一下是否超过次数 参考:如何用java实现redis incr的高并发计数器

- pytest学习笔记二 fixtrue

前言 官方文档关于fixture功能的解释如下: The purpose of test fixtures is to provide a fixed baseline upon which test ...

- Orm 常见查询实例

一.Moon.Orm框架总述 (您还用hibernate?实体框架?) 1.框架名:Moon 意思是月亮,而非Mono.因为很喜欢明月,所以以此为名.它是一个.NET下的Orm框架. 2.发展历史:历 ...

- Orm 配置说明

一.在线技术文档: http://files.cnblogs.com/files/humble/d.pdf 二.使用的大致流程 1.首先下载代码生成器,可以一键生成项目Model层;(其中含有 ...

- mknod命令的使用

1.mknod命令 在Linux系统下,mknod命令可用于系统下字符设备文件和块设备文件的创建. (1)命令语法 mknod(选项)(参数) (2)常用选项说明 -Z:设置安全的上下文. -m:设置 ...

- intellij JUnit mockito

在intellij越来越普及的情况下,利用JUnit在intellij中进行测试就显得很基础了,但网上的资料总有误导的地方,这里记录一下. 总体而言,要开始单元测试,可以分为三步,添加相关的插件,添加 ...

- recttransform

转载自https://www.jianshu.com/p/4592bf809c8b 1.Anchor:子物体和父物体联系的桥梁,Anchors是由两个点确定的,他们就是AnchorMin以及Ancho ...

- FLASK-SQLALCHEMY如何使用or和and条件进行组合查询

FLASK-SQLALCHEMY如何使用or和and条件进行组合查询 http://www.cherishlau.site/2018/03/29/flask-sqlalchemy-use-or-and ...